Sim чип что это

Чип вместо SIM-карт

В ближайшее время из новых смартфонов, планшетов, умных часов и других гаджетов может исчезнуть слот для SIM-карт. Его сменит встроенный чип.

До сих пор все изменения, коснувшиеся мобильного телефона, не затрагивали SIM-карту (модуль идентификации абонента). Первая SIM-карта была изготовлена в начале 90-х годов после появления стандарта сотовой связи GSM. И хотя с течением времени она постепенно уменьшалась в размерах, ее функциональность и стандарты кодировки сохранились неизменными.

Сегодня для подключения к сети мобильного оператора каждому абоненту по-прежнему необходима SIM-карта. Без нее можно совершать только экстренные вызовы. При смене оператора абонент получает новую «симку». Между тем, существуют устройства с несколькими SIM-слотами (телефоны с поддержкой двух SIM-карт). Операторы также предлагают MultiSIM-карты, которые содержат данные нескольких SIM-карт в рамках одного договора с клиентом, позволяющих помимо телефона подключить к Интернету планшет и, например, смарт-часы.

Встроенные eSIM-чипы во всех мобильных устройствах

Встроенные eSIM-чипы во всех мобильных устройствах

Появление телефонов с поддержкой двух SIM-карт и MultiSIM-карт доказывает, что традиционная SIM-карта не соответствует современному уровню технического прогресса, где все гаджеты позволяют получить доступ к Сети и с каждым годом становятся все меньше и тоньше. Так, слот для SIM-карты теперь только занимает лишнее место.

Над этой проблемой уже работают компании, производящие оборудование для так называемого «интернета вещей». К ним относятся поставщики комплектующих изделий для автомобильной промышленности (например, Infineon), которые изготавливают специальные чипы. Эти чипы не только обеспечивают связь между отдельными компонентами автомобиля, но и как «симка» служат для установления соединения с внешним миром.

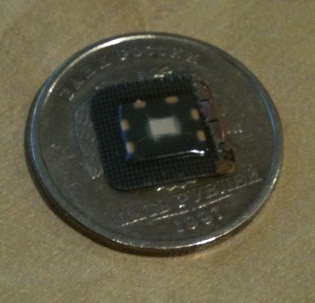

В автомобиле используются не хрупкие SIM-карты, а надежно спаянные чипы. Такие встроенные SIM-чипы (сокращенное название — eSIM-чипы) выполняются в установленном формате SON-8 (см. сверху справа). Все основные игроки рынка мобильной индустрии — от операторов связи до производителей устройств (Samsung и Apple) хотят позаимствовать идею eSIM из машинного сегмента рынка и сделать встроенные чипы частью повседневной жизни своих абонентов. Центральное отделение Международной Ассоциации операторов GSM (GSMA) разрабатывает стандарт для встроенных SIM-чипов, окончательная версия которого должна выйти в марте.

На eSIM-чипе могут также храниться настройки для нескольких операторов, таким образом, практически пропадает необходимость существования телефонов с поддержкой двух SIM-карт. В то же время каждое устройство, оборудованное eSIM, может быть активировано для одного конкретного абонента, сейчас все эти функции выполняют MultiSIM-карты. Для клиентов внедрение eSIM-чипа означает уменьшение расходов на мобильную связь и получение возможности быстро и легко переключаться между сетями разных операторов.

Данные сотовых операторов загружаются из Сети

В первую очередь должна быть спроектирована и построена новая инфраструктура для обеспечения передачи данных на eSIM. Ее создание начинается с производства eSIM-чипа, на который предварительно загружены два файла. В первом сохранена информация о сервере обнаружения, с которым чип устанавливает свое первое соединение. Во втором хранятся сертификаты, с помощью которых eSIM-чип проверяет, действительно ли данные были получены с сервера обнаружения.

Данные сертификаты позволяют чипу авторизоваться на сервере. Приобретая смартфон с eSIM, абонент заключает договор об оказании услуг связи и получает от мобильного оператора код, который вводит в свой смартфон. Затем встроенный eSIM-чип устанавливает контакт с сервером обнаружения и отправляет на него код, полученный абонентом при подписании договора.

Сервер обнаружения изменяет сохраненные на eSIM-чипах данные

Сервер обнаружения изменяет сохраненные на eSIM-чипах данные

Оператор, в свою очередь, тоже не сидит сложа руки после подписания договора — он создает свой профиль для eSIM-чипа, который затем отправляет в специальную службу (Subscription Manager Data Preparation), привязывающую к профилю соответствующий сертификат. Когда сервер обнаружения получает от eSIM-чипа код абонента, он связывается с этой службой и запрашивает пакет услуг мобильной связи.

Затем сервер переносит и сохраняет профиль провайдера вместе с сертификатом на встроенный eSIM-чип, активируя его. Теперь владелец мобильного телефона зарегистрирован как клиент в сети поставщика услуг мобильной связи. На встроенном eSIM-чипе может храниться несколько профилей мобильных операторов, но активным в данный момент может быть только один.

Центральным компонентом этой распределительной системы является сервер обнаружения. Только он обладает правами для создания, активации и удаления профилей провайдеров со встроенного SIM-чипа, к которому не имеют доступа ни абонент, ни операторы связи. В Ассоциации GSM пока не решили, какая организация будет обслуживать сервер обнаружения в будущем.

Ассоциация GSM назвала минимальные требования для аутентификации посредством сертификата и для установления соединения. Ключ с предложенными Ассоциацией длинами в настоящее время практически невозможно взломать. А вот чего пока не хватает, так это смартфонов, оборудованных новой технологией. Первый iPhone 7 со встроенным eSIM-чипом ожидается в сентябре.

SIM-чипы М2М/IOT

Что такое SIM-чип?

SIM-чипы представляют собой специальные SIM-карты в формате микросхемы для устройств передачи данных, работающих в сложных климатических и производственных условиях.

Преимущества SIM-чипа

Работа в сложных условиях

Повышенная защита от внешнего воздействия

Монтаж SIM-чипов производится методом пайки в плату оборудования, что гарантирует жесткое крепление, защищает от воздействия пыли и влаги.

Повышенная защита от несанкционированного использования

SIM-чип практически невозможно демонтировать и использовать его не по назначению.

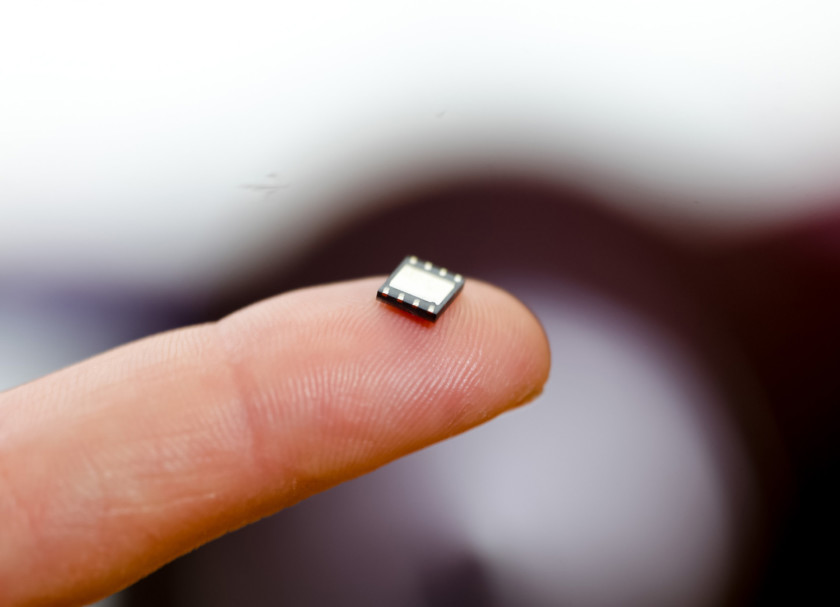

Миниатюрные габариты (5х6х2 мм) позволяют производить более компактное М2М оборудование.

Сферы применения SIM-чипов

Трекеры для мониторинга перемещения, противоугонные и мультимедийные системы, тревожные копки и т.д.

Торговые и платежные терминалы, терминалы для банкоматов, POS-терминалы

Системы сигнализаций, датчики движения и т.п.

Датчики и счетчики

Устройства, измеряющие потребление энергоресурсов, удаленное измерение в производстве и добыче сырья, датчики для мусорных баков и т.п.

Приборы контроля состояния здоровья человека.

Кто может воспользоваться услугой

Юридические лица и индивидуальные предприниматели.

Как подключить услугу

Подключить услугу возможно, обратившись в управление по работе с ключевыми клиентами по адресу г. Минск, пр-т Независимости, 95-4.

Стоимость услуги

Стоимость услуги «Предоставление SIM-чипа» составляет 7,0 рублей с НДС.

Что такое SIM-карта. Секреты вашей симки

SIM-карта – микроскопический чип, который дает возможность общаться в мобильной сети. Но на самом деле «симка» может гораздо больше.

Как производят СИМ-карты? Что хранится на них, как это копируют (легально и не очень) и какие есть способы защититься от кражи данных через SIM-карту?

Начнём с главного. Что такое СИМ-карта?

SIM-карта – это контактная смарт-карта с собственным процессором, способная регистрироваться в мобильной сети. «Симка» умеет находить ближайшую передающую станцию и хранить информацию: номера, SMS и другие данные.

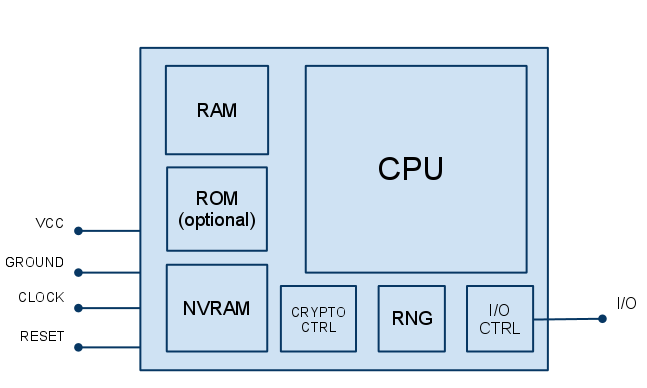

SIM-карта имеет постоянную (энергонезависимую) и оперативную память. Также есть модуль аппаратного шифрования и аппаратный генератор случайных чисел.

Процессор SIM-карты работает на частоте до 10 МГц. Постоянная память делится на области: примерно 60% занимают данные оператора, 20% – операционная система, остальное – данные пользователя.

Как производятся SIM-карты?

Всё начинается с производства чипов. Среди самых известных производителей – Samsung, ST Microelectronics, Infinion.

Затем чипы помещают на контактные площадки – выполняют сборку. Получается такая лента:

После этого модули извлекают из лент и крепят на пластиковую основу. После этого на каждый модуль загружают операционную систему и приложения.

Финальный шаг – прошивка уникальных данных для каждой карты. Это ICCID и PIN-коды, ключи, идентификаторы и др.

Какие бывают SIM-карты

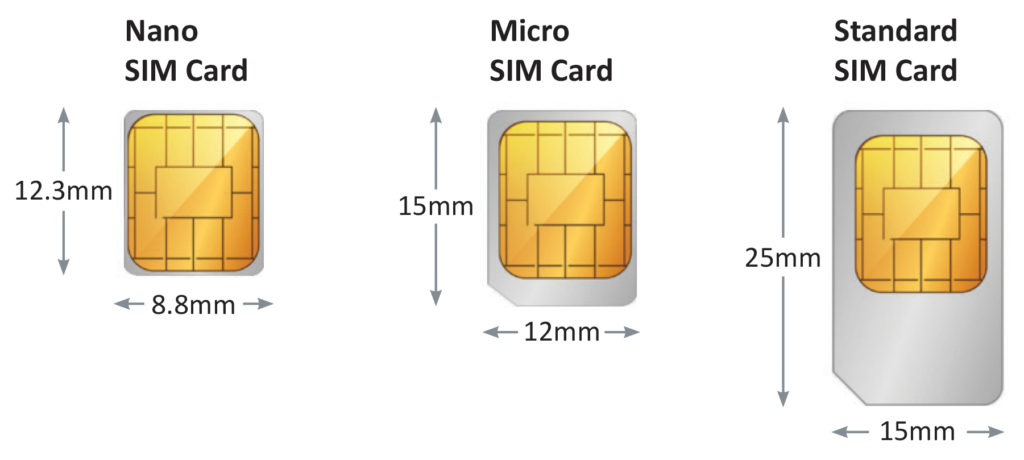

Стандартная (большая) SIM-карта – это на самом деле MiniSIM. Её размеры – 15х25 мм. Стандарт утвердили в 1996 году. Такие карты поддерживают 2G и 3G, с 4G/LTE не работают.

До этого SIM-карты были гигантскими – 85,6х53,98 мм. Как кредитные карты. Появились они в 1991 году.

Третье поколение, MicroSIM, представили в 2003 году. Распространением карт размером 12х15 мм мы обязаны Apple и iPhone 4.

Но и это оказалось много. В 2012 году запустили nanoSIM размером 8,8х12,3 мм. Они, кстати, тоньше других карт – 0,67 мм против 0,76 мм.

И это также заслуга Apple: убрав края MicroSIM, компания предложила самый удобный вариант, совместимый с предыдущими поколениями. Собственно, впервые nanoSIM массово использовали в iPhone 5.

Почему SIM-карта не ломается, если её обрезать?

Потому что обрезаете вы пластик, а чип и контактная площадка остаются на месте.

Обычно SIM-карты обрезают специальным резаком, похожим на степлер. Если криво положить в него карту, можно задеть контакты или чип.

Самое сложное – обрезать симку до размера nanoSIM. Уголок там отрезается практически «по-живому». Повредить чип очень легко, особенно если резать ножницами или ножом для гипсокартона.

Цена замены зависит от оператора. У Билайна это стоит 30 рублей, у Мегафона бесплатно, у Tele2 тоже, как и у МТС.

Что такое eSIM

Это чип (embedded SIM – встроенная SIM), который установлен внутри смартфона или другого устройства. На него можно записать ту же информацию, что и на обычную симку.

Чтобы подключить eSIM к сети оператора, нужно получить от него набор зашифрованных данных и сохранить их.

eSIM экономит место внутри смартфона. Чип можно установить где угодно, а раз доставать его не нужно, то и отверстия под «скрепку» в корпусе не будет. Защиту от пыли и влаги организовать проще.

К тому же чтобы сменить оператора, в салон идти не нужно. Можно даже подключиться к нескольким операторам – сохранить разные профили со своими настройками.

О eSIM заговорили, когда Apple выпустила iPhone XS/XR/XS Max. До этого встроенные симки использовали в умных часах Samsung Gear S2 3G 2016 года и в Apple Watch 3/4. Получил поддержку eSIM и смартфон Google Pixel 2.

Проблема в том, что не все операторы поддерживают технологию. А в некоторых странах (включая РФ) eSIM вообще вне закона.

Во-первых, запись данных на eSIM приравнивается к копированию симки. Это мошенничество.

Во-вторых, с eSIM вы можете перейти к новому оператору, не уведомив прошлого. Это нарушение условий договора.

В общем, пока eSIM можно пользоваться только в отдельных странах. И далеко не у всех операторов.

Читайте в нашей другой статье все подробности о eSIM, а также про отличия eSIM от обычной симкарты.

Какие данные хранятся на SIM-карте?

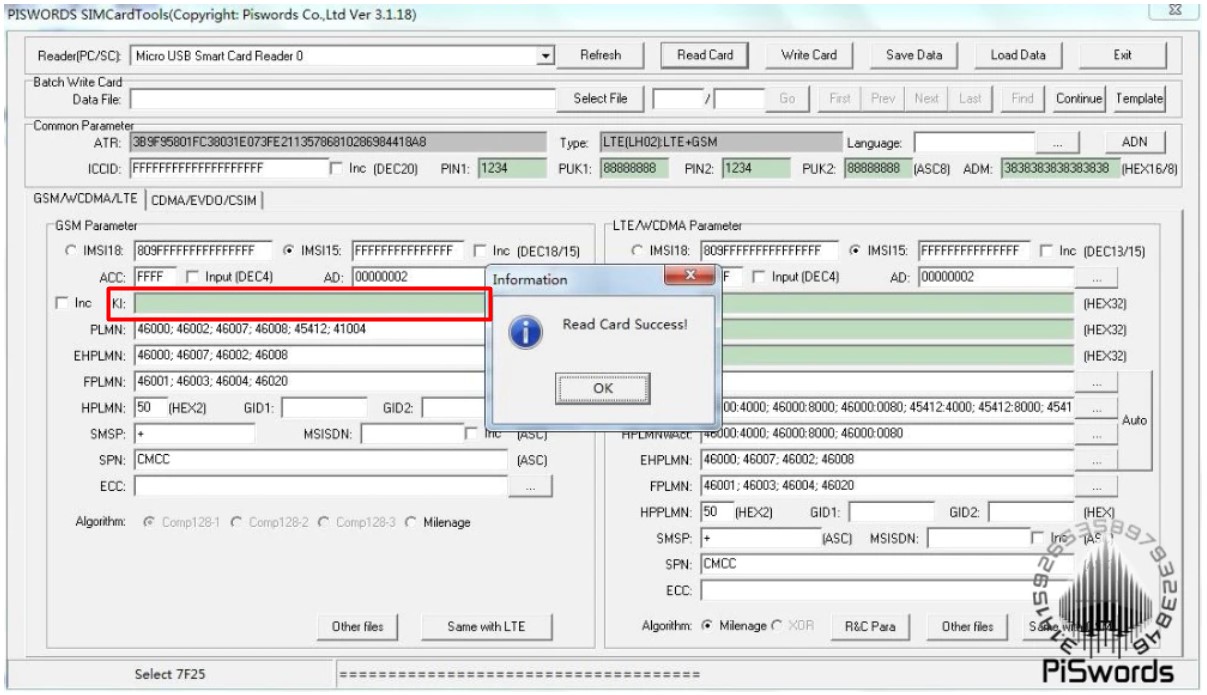

SIM-карта хранит номера KI и IMSI, а также другую информацию. Выглядит это примерно так:

IMSI (International Mobile Subscriber Identity) – международный номер мобильного абонента. Он пересылается в сеть, но только при аутентификации. Когда это возможно, вместо IMSI смартфон посылает TMSI – сгенерированный на базе IMSI временный идентификатор.

KI (Key Identification) – уникальный 128-битный ключ аутентификации пользователя. Он также нужен для авторизации в сети. КI генерируется по алгоритму А8, аутентификация проходит по алгоритму А3.

Как преступники крадут данные с SIM-карты?

Чтобы получить данные с карты, используются SIM-сканеры или SIM-клонеры. Купить их можно за 150 рублей или даже дешевле.

Более-менее легальные сканеры не считывают KI, чтобы не позволить мошенникам клонировать SIM-карту и с её помощью взламывать аккаунты. Фактически процессор SIM-карты работает с KI непосредственно, и передавать идентификатор во внешнюю сеть не нужно.

KI хранится в области памяти, защищенной от чтения. Но если многократно запускать на сканере алгоритм A3 и вводить случайный пароль RAND, то криптографические методы анализа ответа SRES позволят вычислить KI. Занимает это менее минуты.

Впрочем, в SIM-картах есть своеобразный таймер самоуничтожения. После определенного количества запусков алгоритма А3 процессор SIM-карты перестает вычислять SRES и вообще реагировать за запросы.

Но криптометоды эффективно работают только со старыми версиями алгоритма A3 – COMP128v1. Операторы используют его крайне редко. COMP128v2 и COMP128v3 просто не позволят вычислить RAND-SRES и KI. По крайней мере, быстро и наверняка.

Так что если вы хотите купить сканер, который взламывает всё, или скачать программу, которая вытащит KI с любой карты, скорее всего, вас обманут. А в нагрузку ещё и троян вручат, чтобы получить ваши данные.

Проблема в том, что у мошенника есть доступ к базе данных оператора, он может получить набор ключей для большого количества SIM-карт. Если в распоряжении хакеров окажется таблица соответствий SIM-карт и KI, которые производитель передает оператору с очередной партией, данные также окажутся под угрозой.

Но это скорее теоретическая возможность. Как и передача ключей в «эфире мобильного оператора». KI не передается в эфир, так что перехватить его напрямую невозможно.

Как клонируют SIM-карты?

Изначально SIM-карты клонировали, чтобы с одного смартфона пользоваться несколькими телефонными номерами. Данные карт объединяли в MultiSIM – карту с увеличенным объемом памяти. Доступ к следующему номеру можно было получить после имитации перезагрузки смартфона.

Позднее, когда банки и платежные сервисы стали привязывать аккаунты к мобильным номерам, клонированием заинтересовались мошенники. Когда клон заходил в сеть, оригинальная SIM-карта теряла связь.

Все звонки и сообщения поступали на номер-клон. Это позволяло перехватывать доступ к аккаунтам, мобильному банкингу и др. Клон действовал до обновления регистрации оригинального номера в сети.

Операторы пресекли эту схему. Чаще всего защита срабатывает, если SIM-карта заново регистрируется достаточно далеко от предыдущего места входа в сеть.

Вот здесь мы рассказывали, как угоняют SIM-карты и крадут деньги, запрашивая дубликат карты у оператора. Если сделать клон, возможности те же самые.

Как защищаются данные на SIM-картах?

По большому счету, SIM-карты защищены лишь PIN- и PUK-кодами. Специалисты по кибербезопасности рекомендуют постоянно держать активной защиту PIN-кодом и, естественно, менять традиционные четыре нуля в коде на что-то более сложное.

В остальном безопасность использования SIM-карт обеспечивают разработчики мобильных приложений – банковских и т.п.

К примеру, если вы замените SIM-карту, банковское приложение увидит, что телефонный номер у вас тот же, а IMSI-номер поменялся, и заблокирует получение кодов для подтверждения операций. Чтобы восстановить доступ, придется связаться со службой поддержки и подтвердить свою личность.

Правда, что SIM-карта может размагнититься?

Нет. Хотя операторы любят эту сказку.

Симка – это компьютер в миниатюре, печатная плата с контактами. У неё есть процессор, оперативная и постоянная память, вспомогательные элементы.

Но размагничиваться там нечему. Вы же не можете размагнитить процессор в компьютере или в смартфоне, правда? Попробуйте, конечно, а вдруг.

А вот повредить SIM-карту можно. Например, если погнуть или намочить и толком не высушить.

Теоретически карта может выйти из строя из-за статического напряжения. Если тереть её об синтетический костюм, например. Но зачем?

Наконец, у любого чипа памяти есть ресурс циклов перезаписи. В определенный момент ячейки памяти просто перестанут менять состояние.

Но всё это не связано с размагничиванием. Вообще никак.

Бонус-лайфхак: как установить SIM-карту и microSD в один слот

Контакты SIM-карт и microSD в слотах современных смартфонов никак друг друга не перекрывают. Но слот считается гибридным: производители советуют устанавливать либо две «симки», либо карту памяти.

Умельцы нашли, как это обойти. Всё достаточно просто:

1. Стачиваете карту microSD напильником или наждаком, чтобы она стала потоньше.

2. Аккуратно нагреваете пластиковую часть nanoSIM феном и параллельно пинцетом отклеиваете чип.

3. Приклеиваете чип на карту со стороны контактов, осторожно отрезаете всё лишнее. Можно использовать клей по пластику или тонкий двусторонний скотч.

4. Вставляете комбинированную карту в лоток.

Процедура несложная, но с первого раза может не получиться. Потренируйтесь на старых картах, чтобы не испортить основные.

Как устроены SIM-карты. Часть первая: история вопроса

Какие этапы эволюции проходила знакомая каждому SIM-карта и к чему в результате все пришло

Привычная нам SIM-карта, которую так легко переставить из одного телефона в другой, появилась совсем не одновременно с рождением мобильного телефона как такового. Первые мобильные телефоны работали в «привязанных» стандартах связи: параметры подписки записывались непосредственно в память мобильного терминала. Причем в самых старых аналоговых стандартах вроде NMT-450 — даже без защиты: при желании можно было скопировать запись в другой телефонный аппарат и создать его клон, разговаривать за счет владельца или принимать адресованные ему звонки.

Чуть позднее появилось решение для защиты — так называемый SIS-код: 18-значное число, уникальное для каждого аппарата и зашитое в специальный процессор. SIS-коды централизованно распространялись между производителями, так что двух аппаратов с одинаковым кодом быть не могло. В этом же процессоре хранился и семизначный RID-код, который передавался при регистрации в сети на базовую станцию.

SIM-карта сокровищ: как потерять все, потеряв один лишь телефон — http://t.co/ElKB4U1unJ

Оттуда взамен приходило случайно сгенерированное число, и SIS-процессор на основе этого числа и своего уникального SIS ответа должен был сгенерировать ключ, по правильности которого и происходила авторизация.

Небольшая длина как ключей, так и генерируемых чисел была вполне достаточной в те времена (речь о 1994 годе), хотя позднее система и была взломана. Однако еще за три года до этого появился цифровой стандарт GSM, в котором аналогичная, но более стойкая система авторизации была реализована изначально, а сам стандарт стал «отвязанным».

Сотовые сети 5G: как они будут работать, зачем нужны и когда будут доступны — http://t.co/27iaXMktJE pic.twitter.com/wnkjiuaos9

То есть функции авторизации возложили не на сам аппарат, а на внешний процессор, встроенный в смарт-карту, которую назвали SIM (Subscriber Identity Module, «модуль идентификации абонента»). Данные о подписке абонента перестали быть зависимыми от самого аппарата — стало возможным использовать любые устройства, меняя их сколь угодно часто.

SIM-карта является, по сути, смарт-картой стандарта ISO 7816 и не особенно отличается от других контактных чиповых карт — например, банковских или таксофонных. Первые «симки» имели точно такой же размер, о котором и сегодня напоминают стартовые пакеты операторов связи: просто миниатюризация телефонов очень быстро привела к тому, что полноразмерные карты (1FF) перестали помещаться внутрь аппаратов, поэтому придумали легко выламывающийся модуль (mini-SIM или 2FF), в котором содержатся чип и контактные площадки, но гораздо меньше лишнего пластика.

Несмотря на дальнейшую миниатюризацию (micro-SIM — 3FF, а затем и nano-SIM — 4FF), форма и расположение контактных площадок, а также принципы работы встроенных чипов остаются неизменными вот уже почти 25 лет, а большие пластиковые «болванки» до сих пор выпускаются для того, чтобы услугами мог воспользоваться даже абонент с очень старым телефоном, — таков стандарт.

Что характерно, многие старые аппараты при этом не смогут прочитать современную «симку», даже если она будет полноразмерной. Дело в том, что ранее повсеместно для питания процессора SIM-карты использовалось напряжение 5 В, а теперь в ходу 3 В. И ради экономии многие производители выпускают SIM-карты с поддержкой только одного напряжения, а не двух — в старом пятивольтовом сотовом телефоне у SIM-карты просто сработает защита по питанию и процессор работать не станет.

Современный смартфон — это полноценный компьютер. Очень опасный компьютер. Расскажем, почему https://t.co/2uibZkeLc6 pic.twitter.com/ILw4G8eQHl

В постоянную память SIM-карты уже на этапе производства записываются IMSI (International Mobile Subscriber Identity, «международный идентификатор мобильного абонента») под конкретного оператора, заказывающего модуль, а также 128-битный ключ Ki (Key Identification, «индивидуальный ключ аутентификации пользователя»). Если говорить грубо, это логин и пароль абонента, намертво зашитые в «железе» SIM-карты.

Соответствие IMSI учетной записи определенного абонента с его телефонным номером хранится в базе данных оператора, именуемой HLR (Home Location Register, «база информации об абоненте»). Эти данные копируются во временную базу данных VLR (Visitor Location Register, «база посещающих абонентов») в каждом конкретном сегменте сети, в котором в определенный момент времени находится абонент.

Авторизация происходит очень просто: при регистрации VLR отправляет на телефон абонента случайное 128-битное число (RAND), из которого на основе ключа Ki процессор SIM-карты вычисляет по алгоритму A3 32-битный ответ SRES, который отправляется обратно в VLR. Если ответ совпадает с ожидаемым, то происходит регистрация в сети.

По другому алгоритму, A8, также на основе RAND и Ki, вычисляется еще один временный ключ — Kc. А уже на основе этого ключа по третьему алгоритму, A5, происходит шифрование данных, передаваемых в эфир.

Легко ли взломать сотовую сеть? Хочется верить, что сложно, но на самом деле… https://t.co/9sS01xS55j pic.twitter.com/aXIznfpXNL

Кстати, существует атака для прослушивания телефонных разговоров из эфира — с использованием устройства под названием IMSI Catcher. Оно эмулирует базовую станцию, на которой регистрируются телефоны, и ретранслирует все сигналы на настоящую БС.

В этом случае весь процесс авторизации происходит в штатном режиме (взлом ключей не требуется), но «поддельная» базовая станция дает аппарату команду работать без шифрования, соответственно, звонок без шифрования проходит через нее и прослушивается без ведома оператора.

Интересно, что такая уязвимость — это вовсе не «баг» стандарта, а самая что ни на есть «фича», заложенная на этапе разработки по требованию спецслужб, чтобы те могли реализовывать атаки типа Man-In-The-Middle в ходе оперативно-разыскных мероприятий.

Встроенные eSIM-чипы во всех мобильных устройствах

Встроенные eSIM-чипы во всех мобильных устройствах Сервер обнаружения изменяет сохраненные на eSIM-чипах данные

Сервер обнаружения изменяет сохраненные на eSIM-чипах данные