Sim mobility kit приложение для чего

Новая критическая уязвимость позволяет взломать смартфон при помощи СИМ-карты

На страницах нашего сайта мы уже неоднократно писали о различных рода вирусах, «дырах» в системе безопасности и о том, как с ними справиться. И если раньше все подобные сообщения касались, по большей части, приложений и разного рода программного обеспечения, то новая уязвимость, обнаруженная командой AdaptiveMobile Security, куда страшнее. Она работает благодаря эксплойту, использующему ресурсы СИМ-карты и позволяет получить нарушителям доступ к массе параметров смартфона.

Оказывается, что взломать смартфон можно и посредством обычной СИМ-карты

Как взломать смартфон при помощи SIM-карты

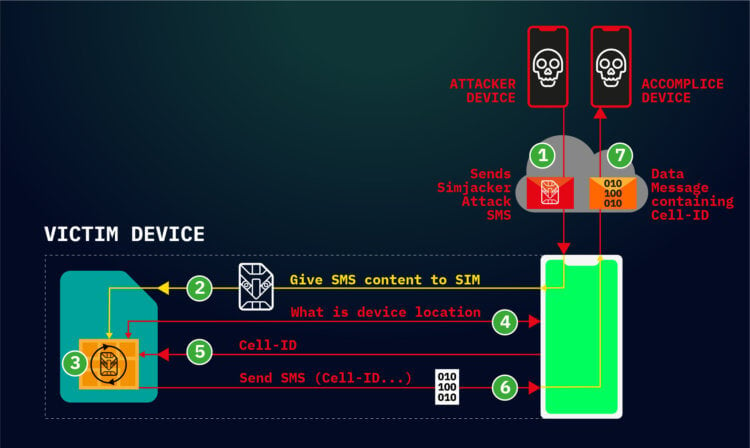

Обнаруженный эксплойт получил название Simjacker и он работает посредством доступа к среде SIMalliance Toolbox Browser (S@T Browser). Если объяснить простыми словами, то S@T Browser используется для работы СИМ-карт и входит в состав SIM Tool Kit (STK), среды для настройки работы карточек. Причем если вы думаете, что обезопасить себя можно, перейдя с обычной СИМ-карты на eSIM, то вы ошибаетесь. SIM Tool Kit используется и при разработке eSIM для того, чтобы обеспечить единую «среду» функционирования СИМ-карт обоих видов и во избежание несовместимости компонентов. Зато СИМ-карта не нужна для того, чтобы подписаться на наш Телеграм-канал. Он доступен с любых устройств, подключенных к интернету.

Правда, поддаваться панике прямо сейчас не стоит. Simjacker работает посредством команд, отправляемых на устройство в виде СМС-сообщений. Поэтому, если вы не получали или не читали подозрительные сообщения с неизвестных номеров, то пока-что вы можете не переживать. Тем не менее, Simjacker позволяет узнать злоумышленникам целый рад параметров: IMEI смартфона, его фактическое местонахождение, язык системы устройства и уровень заряда батареи. Но и это еще не все. После запуска работы Simjacker, хакеры могут отправлять сообщения и совершать звонки, а также загружать вредоносные программы через посещение веб-страниц в браузере.

Сообщения содержат скрытый пакет инструкций Sim Toolkit, который взаимодействует с браузером S@T. Это приложение, находящееся на SIM-карте, а не на самом телефоне. Таким образом, ни одна из существующих программ по обеспечению безопасности Android или iOS не может блокировать атаку. — заявил Райан Уитвэм, специалист по системе безопасности, в своем сообщении на портале ExtremeTech.

Согласно сообщениям специалистов, уязвимость не зависит от софта самого устройства. Все дело в СИМ-карте и даже смартфоны самых крупных игроков рынка мобильной техники вроде Apple, Samsung, Google и Huawei не застрахованы от возможных атак.

Схема работы эксплойта

Что сделать, чтобы обезопасить себя?

Сейчас данных о том, что делать с обнаруженной угрозой нет, но группа AdaptiveMobile Security, обнаружившая SimJacker, сообщила о результатах своей работы компаниям GSM Аssociation (GSMA) и SIMalliance, потому что эти две ассоциации имеют отношение к более, чем 80% рынка производимых СИМ-карт. Всю информацию о SimJacker эксперты в области системы безопасности обещают раскрыть в октябре 2019 года после тщательного расследования. Но уже сейчас специалисты призывают производителей модифицировать принципы работы СИМ-карт, которые устарели и не меняли свою спецификацию с 2009 года.

SIM-меню: что это такое и можно ли его удалить?

Приложение SIM-меню, позволяющее подключать различные услуги, для операционной системы Android является уже предустановленным, но морально устаревшим. Что необходимо сделать, чтобы удалить его?

Android: что может SIM-Меню

Приложение SIM-Меню для операционной системы Android является уже предустановленным. Какой контент вы найдете в данном приложении, полностью зависит от вашего поставщика услуг мобильной связи. Этот контент считывается с SIM-карты через приложение.

Как правило, через приложение SIM-Меню можно посмотреть различную информацию, а также заказывать у оператора сотовой связи некоторые платные услуги. В качестве примера таких сервисов можем привести прогноз погоды, новости или услугу будильника. На сегодняшний день это приложение по большей части себя уже изжило.

Удаляем SIM-Меню: вот как это делается

Удаляем SIM-Меню: вот как это делается

К сожалению, просто так удалить SIM-Toolkit не получится. Тем не менее, при наличии соответствующих прав, удаление этого приложения можно произвести без последствий для смартфона.

7 полезных приложений для управления SIM-картой на Android

Управление SIM-картой телефона занимает довольно мало места в списке приоритетов большинства людей. Вы вставляете чип, когда покупаете устройство, и, вероятно, не задумываетесь о нем, пока не придет время обновить его, и вам нужно будет снова его извлечь.

Но ваша SIM-карта содержит удивительное количество данных. Если вы установите на своем телефоне Android несколько приложений для управления SIM-картой, вы сможете легко получить доступ к этим данным и управлять ими.

Какие данные есть на SIM-карте?

Карта модуля идентификации абонента (SIM-карта) содержит удивительно большой объем данных о вашем телефоне:

Каковы лучшие приложения для управления SIM-картами для Android? Давайте посмотрим поближе.

1. My SIM Toolkit Manager

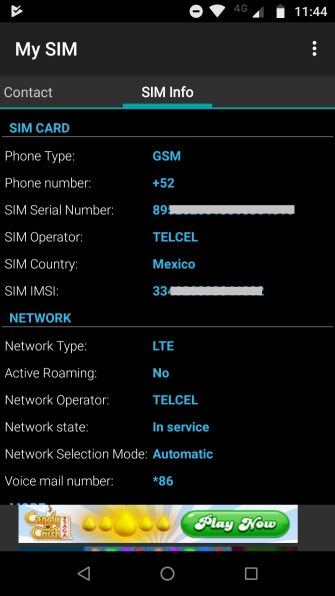

Приложение My SIM Toolkit Manager позволяет получить доступ к данным, которые мы обсуждали выше, но также позволяет быстро просмотреть другую полезную информацию о вашем устройстве.

Вы можете использовать приложение, чтобы узнать свой номер IMSI, идентификатор устройства (номера IMEI, MEID и ESN), тип сети, ваш текущий роуминг, ваш сетевой провайдер и тип телефона.

Приложение также позволит вам увидеть некоторую другую информацию, которую вы не можете легко найти в другом месте на устройстве, включая серийный номер SIM-карты, эмитента и страну происхождения.

Что касается управления данными, вы можете использовать My SIM Toolkit Manager для просмотра всех контактов, хранящихся на SIM-карте. Он также поддерживает поиск, добавление, редактирование и удаление контактов.

Скачать: My SIM Toolkit Manager (бесплатно)

Эмуляция и перехват SIM-команд через SIM Toolkit на Android 5.1 и ниже (CVE-2015-3843)

Я обнаружил эту уязвимость, исследуя возможность перехвата одноразовых паролей, которые отправлялись банком поставщику телекоммуникационных услуг, а затем поступали на специальное приложение SIM-карты и выводились на пользовательский интерфейс Android.

Перехват

Представьте, что на SIM-карте есть небольшое приложение, которое получает сообщение от оператора связи и показывает его на экране вашего Android-устройства. Если покопаться в исходниках Android, можно наткнуться на класс com.android.internal.telephony.cat.CatService, который отвечает за передачу команд между слоем радиоинтерфейса (Radio Interface Layer, RIL) и ОС.

И, наконец, broadcastCatCmdIntent() :

А вот эта часть довольно занятная:

Как злоумышленник может этим воспользоваться?

Например, использовать вредоносное приложение, не требующее дополнительных привилегий, для перехвата команд, отправляемых SIM-картой на телефон. Для этого необходимо лишь зарегистрировать receiver с действием android.intent.action.stk.command и получить STK CMD из интента.

Пример перехваченной команды:

Это объект Parcelable в байтах. Преобразовав Hex в ASCII, вы получите сообщение SIM-карты.

Эмуляция

Однако это лишь половина уязвимости. Рассмотрим приложение, которое получает вот такое широковещательное сообщение:

Это приложение называется SIM Toolkit (STK) и является частью стандартного Android-фреймворка. Исходники можно найти тут.

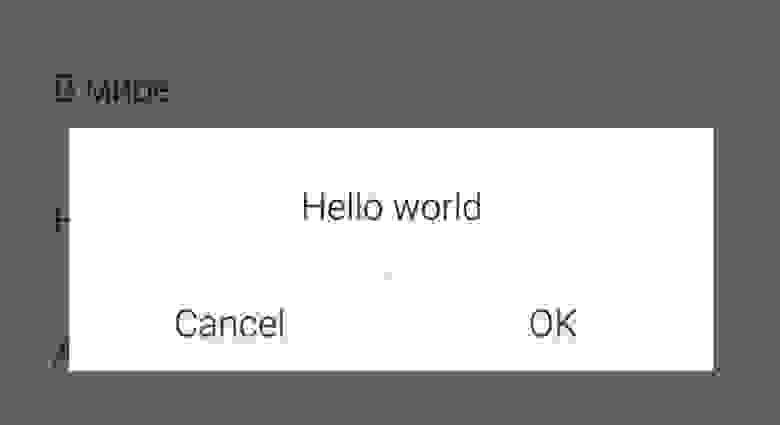

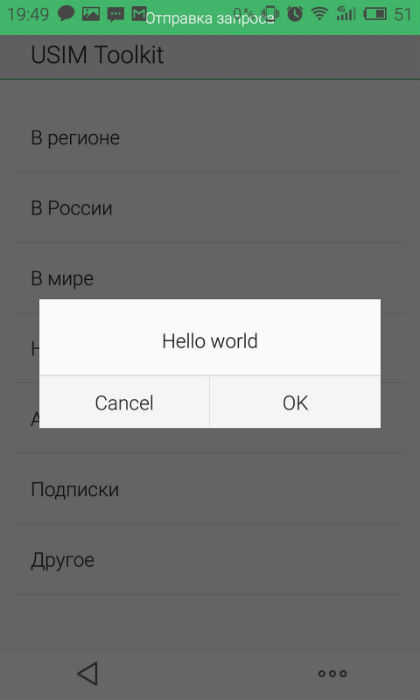

1. SIM-карта запрашивает подтверждение некоторой операции, скажем, транзакции в интернет-банке, выводя на экран телефона сообщение типа «Подтвердить транзакцию № 1234 на сумму 100 500 рублей» с двумя опциями — «ОК» и «Отмена». Код на StkDialogActivity.java:

2. Если пользователь нажмет «ОК», будет вызвана команда sendResponse(StkAppService.RES_ID_CONFIRM, true) ; в противном случае — sendResponse(StkAppService.RES_ID_CONFIRM, false) ;.

3. Что, если при помощи действия android.intent.action.stk.command создать такое же диалоговое окно с другим текстом (поддельное) и вывести его на экран за несколько секунд до генерации SIM-картой оригинального сообщения («Подтвердить транзакцию № 1234 на сумму 100 500 рублей»)? В тексте сообщения напишем «Нажмите ОК для закрытия», а кнопки оставим те же — «ОК» и «Отмена».

4. Пользователь не увидит оригинальный диалог с подтверждением транзакции, пока не выберет одну из этих опций в поддельном окне, так как все команды, требующие взаимодействия с пользователем, помещаются в очередь.

5. Итак, мы остановились на следующем:

Здесь сообщается, что «Недопустимым является отклик, который не имеет соответствующей проактивной команды и отправка которого может “сбить с толку” baseband/ril». На деле, если RIL или SIM-карта будут получать от вас неожиданные отклики, последствия могут быть непредсказуемыми. В ходе моего исследования несколько SIM-карт вышло из строя, так и не загрузив меню.

Заключение

Команда AOSP устранила эту ошибку в обновлении Android 5.1.1 для Nexus-устройств (сборка LMY48I).

Вот некоторые из моих патчей:

Автор: Руководитель отдела безопасности мобильных приложений Positive Technologies (англоязычная версия материала)

Удаляем SIM-Меню: вот как это делается

Удаляем SIM-Меню: вот как это делается