Simpntfy exe что это

sipnotify.exe — что это за процесс?

sipnotify.exe — что это такое?

Покопавшись в интернете понял:

sipnotify.exe — процесс от обновления KB4493132, которое создано для показа предупреждения об окончании срока поддержки Windows 7.

Впервые такое уведомление появилось утром 18 апреля 2019 года.

Уведомление может появляться при загрузке ПК, и еще будет написано После 10 лет поддержка Windows 7 приближается к концу и показывается дата окончания.

Примерно так выглядит это сообщение:

Но если просто закрыть окошко — то уведомление еще будет показываться, а что бы не показывалось, то нужно уже поставить галочку Больше не напоминать.

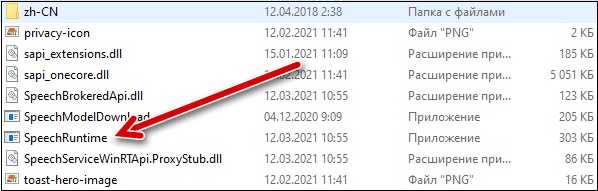

Процесс sipnotify.exe запускается из системной папки:

Вот собственно сам файл sipnotify.exe с иконкой в виде фирменного флажка:

sipnotify.exe — как отключить показ уведомления?

Оказывается отключить можно также из реестра.

Сперва откройте реестр, сделать быстро это можно так:

Потом перейдите по такому пути:

Найдите там параметр DontRemindMe, нажмите два раза по нему и выставьте значение 1.

Все, сообщение больше показываться не будет))

Оказывается что обновление KB4493132 приносит не только процесс sipnotify.exe но и задания в планировщике Notify1 и Notify2. Их тоже можно удалить.

Сперва запустим планировщик:

Теперь откройте раздел Библиотека планировщика задач, а потом раздел Microsoft > Windows > раздел End of Support, вот тут и будут два задания — отключите их либо удалите полностью:

Можно конечно и удалить сам файл sipnotify.exe, но лучше его просто переименовать. Как? Вот мини-инструкция:

Такс, ну конечно можно еще просто взять и удалить обновление KB4493132. Вот тоже мини-инструкция:

Еще нашел инфу, чтобы и дальше никакие уведомления не показывались, то нужно в реестре, а точнее тут:

Выставить параметру DisableGwx — 1 (а если параметра нет, то создайте его). Потом еще в этом разделе:

Выставить 1 параметру DisableOSUpgrade (если он отсутствует то создайте).

Лично от меня совет: перед внесением правок в реестре настоятельно рекомендую создать точку восстановления, дело минутное, а в нужный момент может сэкономить время и сохранить нервишки)))

И еще: уведомление не будет показываться на Windows 7, который входят в домен Active Directory, на устройствах работающих в режиме киоска, в Windows где было отключено уведомление о бесплатном обновлении, а также на серверных Windows.

Simpntfy exe что это

Этот форум закрыт. Спасибо за участие!

Лучший отвечающий

Вопрос

Примерно после полгода работы серверов (три сервера) Windows 2008R2 Enterprise в ноябре месяце прошлого года сервера начали перезагружаться несколько раз в неделю по стоп ошибке CRITICAL_OBJECT_TERMINATION с вариациями к примеру из последних трех BSOD:

A problem has been detected and Windows has been shut down to prevent damage

to your computer.

The problem seems to be caused by the following file: kbdclass.sys

*** STOP: 0x000000f4 (0x0000000000000003, 0xfffffa8011b3a060, 0xfffffa8011b3a340,

0xfffff80001f8ee20)

A problem has been detected and Windows has been shut down to prevent damage

to your computer.

The problem seems to be caused by the following file: raspptp.sys

*** STOP: 0x000000f4 (0x0000000000000003, 0xfffffa8011454060, 0xfffffa8011454340,

0xfffff80001fcde20)

A problem has been detected and Windows has been shut down to prevent damage

to your computer.

The problem seems to be caused by the following file: raspppoe.sys

*** STOP: 0x000000f4 (0x0000000000000003, 0xfffffa8010dbdb10, 0xfffffa8010dbddf0,

0xfffff80001f8ee20)

Произошло это резко сразу на трех серверах, то есть с ноября 2014 года все три сервера стали вылетать в перезагрузку что исключает фактор битого «железа».

Кроме windows update на серверах никаких изменений не вносится, ни по железу ни по ПО.

Отбрасываю свой вариант с выходом кривого обновления и надеюсь на помощь в разрешении проблемы.

Ответы

Спонтанные перезагрузки серверов прекратились.

Добавлю что у меня в сети 1/4 принтеров от HP, именно из за проблем с печатью в режиме ТС на эти принтеры и было принято решение об установке Screw Drivers. Видимо проблема крутится вокруг этих принтеров, надо ускорять переход на сетевые принтеры от другого производителя, по которому нет нареканий.

Спасибо Андрею, можно закрывать тему и рекомендовать как решение проблемы с хаотичной самопроизвольной перезагрузкой сервера по CRITICAL_OBJECT_TERMINATION с различными вариациями.

Что это C: Windows SysWOW64\Speech_OneCore\Common\SpeechRuntime.exe?

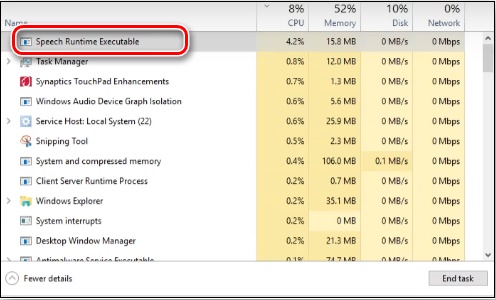

Проверяя систему на наличие мусорных файлов с помощью «ССleaner» и других аналогичных программ, вы можете наткнуться на странный файл SpeechRuntime.exe, который появился в системе совсем недавно. При попытке его удаления через некоторое время он появляется вновь, а процесс с данным именем может существенно подгружать систему в Диспетчере Задач. Что же это за процесс SpeechRuntime.exe, который находится по пути C: Windows SysWOW64\Speech_OneCore\Common\, каково его предназначение, стоит ли его удалить – обо всём расскажем в нашем материале

Что это за файл SpeechRuntime.exe?

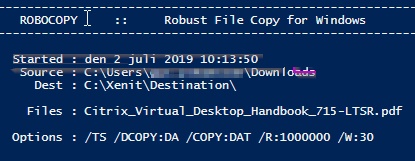

Обычно файл SpeechRuntime.exe расположен по пути C:\Windows\System32\Speech_OneCore\common\, но также можно найти его по пути C: Windows\SysWOW64\Speech_OneCore\Common. Это зависит от типа вашей операционной системы и соответствующего ему релевантного обновления.

Данный файл является частью весеннего обновления ОС Виндовс 10 (21H1), и может появиться в операционной системы ещё до официальной установки указанного обновления. Это связано со спецификой установки последнего, при котором часть вспомогательных файлов и входов в системный реестр подготавливаются разработчиками заранее (так называемый «Пакет поддержки»). Установка таких файлов делает процесс апгрейда системы значительно более быстрым и надёжным.

Не удаляйте ссылки в реестре на данный файл и сам файл – он понадобится для стабильной работы вашей системы. В случае его удаления Виндовс придётся скачивать и устанавливать его заново, что приведёт к лишним тратам системного времени.

Что это за обновление 21H1?

Как мы уже упоминали выше, файл SpeechRuntime.exe является одним из файлов пакета поддержки будущего (май 2021 года) обновления 21H1 для Виндовс 10. Предварительная сборка Windows 10 версии 21H1 вышла еще в феврале 2021 года, а окончательные форматы сборок планируются в майском, а также октябрьском апдейтах 2021 года.

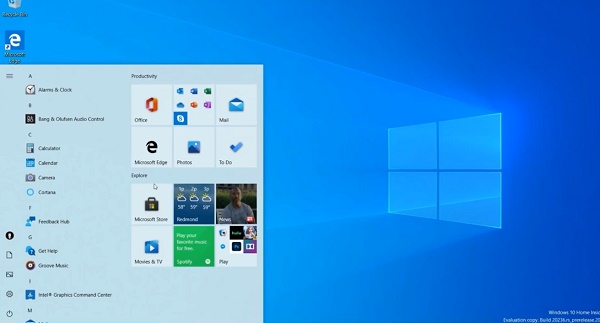

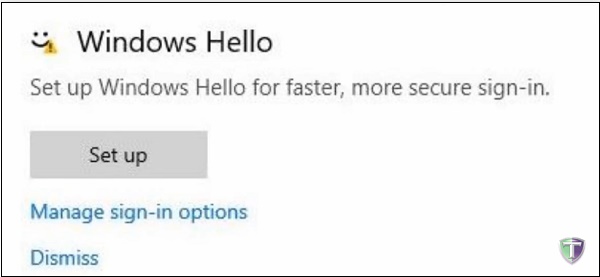

Выход 21H1 станет главным активатором ряда пока еще спящих (неактивных) функций на вашем ПК, добавляющихся в систему путём установки мелких обновлений для вашего компьютера. К примеру, такой функцией станет «Windows Hello», позволяющая получить доступ к устройствам Виндовс 10 с помощью распознавания лица или отпечатков пальцев пользователя.

Также к функциям данного обновления относят:

Что произойдёт если удалить процесс SpeechRuntime.exe

Разобравшись, что за файл SpeechRuntime.exe, разберём также ситуации, при которой данный файл существенно грузит систему. В этом случае некоторые пользователи переходят в Диспетчер устройств (нажмите на Win+R, введите там taskmgr и нажмите ввод), находят там во вкладке процессы SpeechRuntime.exe и закрывают данный процесс.

После этого первое время данный процесс не появляется, и пользователь решает, что устранил проблему с загрузкой системы файлом SpeechRuntime.exe.

Сразу укажем, что это не работает. Поскольку данный процесс является системным, Виндовс обязательно перезапустит его, и вы вновь увидите его в Диспетчере задач. Специалисты Майкрософт рекомендуют не трогать данный файл, и позволить ему работать в обычном режиме. Препятствия в его работе вызовут нестабильность и сбои в работе системы, что отрицательным образом скажется на её общей функциональности.

Это может помочь: код ошибки 0x8007000d при установке Виндовс 10 – что делать.

Защитник Windows напугал сисадминов ложным обнаружением Emotet

Microsoft Defender for Endpoint блокирует открытие файлов и выдает ошибку, указывающую на активность, связанную с Win32/PowEmotet.

Защитное решение Microsoft Defender for Endpoint блокировало открытие документов Microsoft Office и запуск некоторых исполняемых файлов из-за ложного срабатывания тега, который помечает файлы как потенциально содержащие вредоносное ПО Emotet.

При срабатывании Microsoft Defender for Endpoint блокирует открытие файла и выдает ошибку, указывающую на подозрительную активность, связанную с Win32/PowEmotet.SB или Win32/PowEmotet.SC. Проблема затрагивает файлы Excel и любого приложения Microsoft Office, использующего MSIP.ExecutionHost.exe и splwow64.exe.

Microsoft не предоставила какую-либо информацию о причинах данной ситуации. Наиболее вероятная причина заключается в том, что компания в последних обновлениях усилила чувствительность защитного решения к обнаружению поведения, подобного Emotet.

Изменение, вероятно, было вызвано недавним « возрождением » ботнета Emotet две недели назад. Напомним, исследователи в области кибербезопасности из Cryptolaemus, GData и Advanced Intel выявили случаи, когда вредоносная программа TrickBot устанавливала на зараженные устройства загрузчик для Emotet.

Как сообщили специалисты Microsoft, они устранили проблему для пользователей, подключенных к облачным сервисам, и работают над исправлением для всех остальных.

Windows UAC не перестаёт удивлять, или Как обнаружить инсайдера

Всем привет! Уверен, что вы наслышаны о недочетах технологии Windows UAC, однако относительно недавно появились подробности любопытной уязвимости, эксплуатация которой дает возможность непривилегированному пользователю максимально повысить привилегии. В Jet CSIRT мы не оставили этот случай без внимания, ведь для любой команды мониторинга и реагирования на инциденты ИБ уязвимости класса Privilege Escalation представляют особый интерес. Под катом — описание уязвимости, способы детекта и защиты.

Детали уязвимости

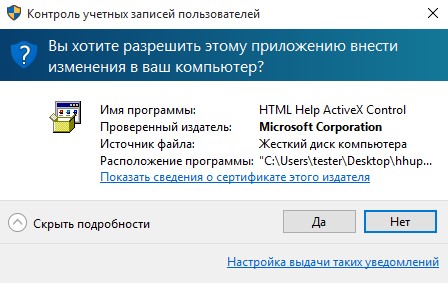

Исследователь Eduardo Braun Prado из команды Zero Day Initiative обнаружил уязвимость локального повышения привилегий в компоненте Windows Certificate Dialog, которая возникает из-за некорректной обработки пользовательских привилегий. Уязвимость позволяет повысить привилегии пользователя до максимально возможных SYSTEM и обойти все защитные механизмы ОС Windows. Это происходит при эксплуатации механизма Windows UAC, когда пользователь взаимодействует с компонентом Безопасного рабочего стола (Secure Desktop), открыв диалог запуска файла от имени Администратора.

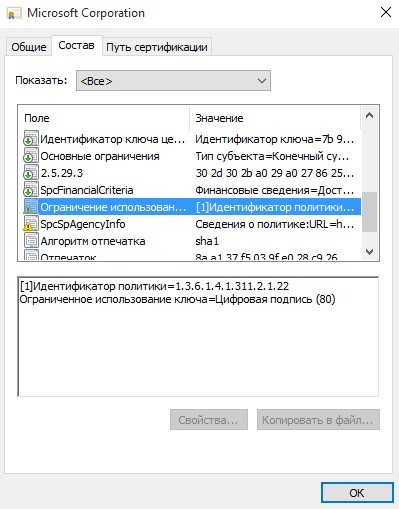

В чем суть уязвимости? Сертификат исполняемого файла содержит необязательное численное поле «Идентификатор политики» в формате Microsoft-specific object identifier (OID).

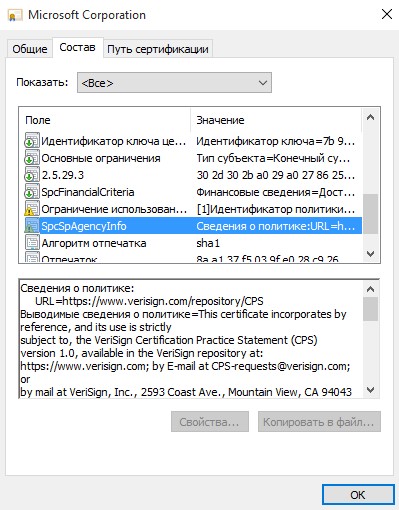

Заголовочный файл Wintrust.h определяет это поле как SPC_SP_AGENCY_INFO_OBJID. Хотя его назначение слабо документировано, скорее всего, оно анализируется при открытии окна с деталями сертификата. При представлении данного поля в корректном формате поле Issued by («Кем выдано») будет отображено в виде гиперссылки со значением, взятым из атрибута SpcSpAgencyInfo.

При клике по ссылке c полем Issued by откроется браузер Internet Explorer с правами SYSTEM. Родительским процессом для него будет выступать процесс consent.exe. Он также выполняется с максимальными привилегиями, и именно в его контексте запускается диалог UAC. Соответственно, далее появляется возможность запуска произвольного файла (cmd.exe, powershell.exe) из меню браузера с унаследованными правами SYSTEM.

В качестве PoC для демонстрации эксплуатации уязвимости (видео приведено ниже) исследователь предложил использовать утилиту HTML Help ActiveX Control, сертификат которой обладает описанными выше особенностями.

При этом существует возможность подписать любой исполняемый файл подобным образом, например, с помощью powershell командлета Set-AuthenticodeSignature. Предварительно потребуется создать самоподписанный сертификат корневого удостоверяющего центра и конечный сертификат средствами утилиты makecert из набора Windows SDK. Инструкция приведена по ссылке.

Уязвимость получила идентификатор CVE-2019-1388 и CVSS 7.8. Ей оказались подвержены все версии ОС от Windows 7 до Windows Server 2019. После установки патча поле Issued by в деталях сертификата перестает отображаться как гиперссылка.

Массовая эксплуатация этой уязвимости маловероятна ввиду трудности автоматизации. Ведь для реализации атаки на ее основе пользователю потребуется выполнить немало действий — от открытия окна с сертификатом исполняемого файла до запуска командной строки через интерфейс Internet Explorer. Поэтому наиболее вероятный сценарий атаки может быть связан с действиями внутреннего нарушителя.

Как обнаружить

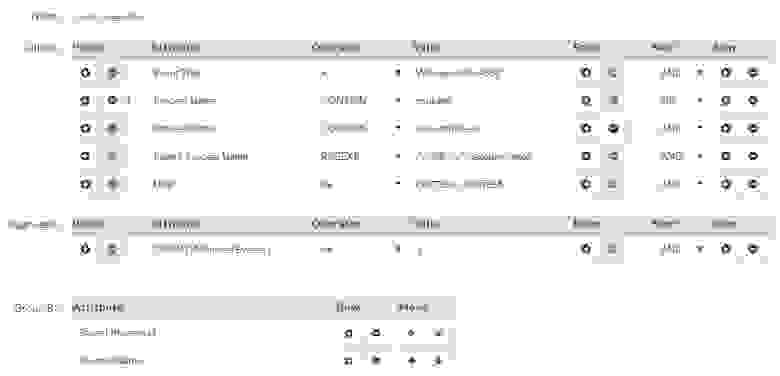

Для обнаружения эксплуатации уязвимости на платформах Windows x64 мы в Jet CSIRT используем в SIEM-системе правило корреляции, отслеживающее цепочку событий (на контролируемом узле предварительно необходимо включить аудит запуска процессов посредством соответствующей групповой политики либо использовать утилиту Sysmon от Sysinternals):

Детализация условия запуска consent.exe

Детализация условия запуска IEx64

Детализация условия запуска IEx86

Детализация условия запуска cmd.exe, powershell.exe

Исследователь Florian Roth выложил Sigma-правило для обнаружения попытки эксплуатации данной уязвимости. Однако из-за ограничений языка с помощью правила можно выявлять только событие запуска Internet Explorer с правами SYSTEM и родительским процессом consent.exe без последующего детектирования запуска командных интерпретаторов. Отследить цепочку нужных событий при соблюдении описанных выше условий (1-5) средствами Sigma не представляется возможным, из-за чего мы вынуждены были разработать собственное правило.

Как защититься

1. Установить патч Microsoft от 12 ноября для соответствующей версии ОС.

2. Если патч для устранения данной уязвимости установить нельзя, стоит воспользоваться: