Smc rakp что это

SERVERSTECH

Технология удаленного управления IPMI на примере SuperMicro X11SCA-F (ASPEED AST2500 BMC)

Содержание материала

Сегодня редакция ServersTech.ru протестирует технологию удаленного управления IPMI на примере материнской платы SuperMicro X11SCA-F и контроллера ASPEED AST2500.

В серверном окружении задача удаленного администрирования решается с помощью технологии IPMI (а также Intel AMT), обзор которой уже был на нашем ресурсе на примере SuperMicro A1SRM-2758F (обзор здесь), где используется контроллер ASPEED AST2400. Сегодня мы рассмотрим данную технологию на новом контроллере ASPEED AST2500 на примере материнской платы SuperMicro X11SCA-F (обзор здесь).

Сравним их характеристики.

DDR3 800Mbps/ DDR4 1600Mbps

Max resolution 1920×1200, 24 bit

Max resolution 1920×1200, 24 bit

Как можно заметить, в новом контроллере используется процессор с большей частотой – 800 МГц против 400 МГц, также поддерживается больший объем памяти. Пожалуй, самым важным отличием является возможность удаленного управления прямо через браузер, тогда как на ASPEED AST2400 требовалась JAVA, но об этом позже.

В ASPEED AST2400 используется USB 1.1, в то время как у ASPEED AST2500 – USB 2.0. Также можно заметить увеличение количества портов COM.

Рассмотрим функционал веб-интерфейса ASPEED AST2500.

Сверху страницы расположены основные элементы управления: System, Server Health, Configuration, Remote Control, Virtual media, Maintenance, Miscellaneous, Help.

В меню System отображается вся основная информация и миниатюра рабочего стола. Также присутствуют кнопки включения, выключения и перезагрузки материнской платы.

Configuration – Date and Time

Configuration – Active Directory

Configuration – Mouse Mode

Configuration – SSL Certification

Configuration – IP Access Control

Configuration – Fan Mode

Remote Control – Console Redirection

Remote Control – iKVM/HTML5

Remote Control – Power Control

Remote Control – Launch SOL

Virtual media – Floppy Disk

Virtual media – CD-ROM Image

Maintenance – Firmware Update

Maintenance – Unit Reset

Maintenance – IKVM Reset

Maintenance – Factory Default

Maintenance – IPMI Configuration

Maintenance – System Event Log

Miscellaneous – Activate License

Miscellaneous – POST Snooping

Miscellaneous – SMC RAKP

Miscellaneous – UID Control

Как уже отмечалось выше, удаленное управление возможно через браузер и доступно в меню System.

Кликаем по миниатюре удаленного рабочего стола – открывается новая вкладка в браузере с удаленным рабочем столом.

Поскольку управление удаленным рабочим столом реализовано аппаратно посредством контроллера ASPEED AST2500, оно работает и в BIOS.

Технология удаленного управления IPMI позволяет управлять сервером или рабочей станцией без непосредственного контакта. Контроллер ASPEED AST2500 позволяет управлять удаленным рабочим столом без каких-либо дополнительных утилит – прямо в браузере. Также возможна загрузка с виртуального диска, что позволяет удаленно устанавливать ОС.

Управление серверными платформами через интерфейс IPMI

Реализацией удаленного управления и мониторинга компьютерных систем крупные производители оборудования вплотную занялись еще в конце прошлого века. При стремительном росте компьютеризации и возникновении распределенных сетей крупных предприятий и организаций потребовалась технология, которая бы позволяла централизовано управлять наиболее важными узлами без непосредственного локального доступа к компьютеру. В первую очередь, крупные производители серверных платформ реализовали возможность выполнения на сервере, который может находиться в соседнем здании или на другом конце планеты, удаленного доступа, позволяющего обслуживающему персоналу выполнить следующие операции:

— Включить или выключить электропитание.

— Выполнить аппаратный сброс компьютера.

— Посмотреть или изменить настройки BIOS.

— Установить операционную систему с использованием виртуальных носителей.

— Управлять операционной системой удаленно с использованием стандартных устройств ввода – вывода.

— Отслеживать техническое состояние наиболее важных узлов оборудования.

— Выполнять операции по обслуживанию аппаратной платформы (прошивка BIOS материнской платы или определенных контроллеров) и обеспечения авторизованного доступа к ней.

Назначение и реализация интерфейса IPMI.

IPMI (от англ. Intelligent Platform Management Interface) — интеллектуальный интерфейс управления платформой, предназначенный для автономного мониторинга и управления функциями, встроенными непосредственно в аппаратное и микропрограммное обеспечения серверных платформ. Другими словами IPMI – это средство управления, которое реализовано независимо от основного оборудования сервера и обеспечивает его включение, выключение, сброс, удаленное подключение виртуальных мониторов, клавиатур и мышей, наблюдение за работой оборудования и оповещение о важных событиях, связанных с работоспособностью сервера. Спецификация IPMI версии 1.0 была опубликована еще в 1998г. и базировалась на подключении к модулю IPMI через последовательный интерфейс RS-232. Последующие спецификации IPMI 1.5 b 2.0 базируются на использовании стандартного сетевого интерфейса.

Спецификация IPMI не задает жестких стандартов по реализации IPMI-устройств. Они могут быть выполнены в виде отдельного адаптера, могут быть распаяны непосредственно на материнской плате или выполнены в виде отдельного микроконтроллера. В настоящее время, наиболее распространены интегрированные в серверные материнские платы контроллеры BMC на базе технологии “система на одном кристалле” (System-on-Chip, SoC), позволяющие реализовать как эффективное взаимодействие с управляемой платформой, так и огромное количество функций по удаленному мониторингу, оповещению о важных событиях по e-mail или SNMP, ведению журналов и т.п.

Основные возможности управления материнской платой через интерфейс IPMI.

Рассмотрим возможности управления сервером через интерфейс IPMI на примере материнской платы Supermicro X8DTT-IBQF с интегрированным контроллером Nuvoton WPCM450 Baseboard Management Controller с поддержкой IPMI 2.0.

Контроллер Nuvoton WPCM450 поддерживает графическое ядро с PCI-интерфейсом, устройства Virtual Media ( виртуальные CD/DVD ) и перенаправление клавиатуры-видео-мыши (Keyboard/Video/Mouse, KVM ). Для подключения к локальной сети используется внешний контроллер Ethernet, распаянный на материнской плате.

Подключение к локальной сети выполняется через порт RJ-45, обозначенный как IPMI_LAN

Первичная настройка интерфейса IPMI выполняется в разделе Adnanced – IPMI Configuration основного BIOS.

Status of BMC состояние контроллера BMC

Вкладка “Server Health” позволяет контролировать состояние оборудования сервера:

Просмотр журнала событий позволяет определить время возникновения фиксируемого состояния датчика, получить его краткое описание и оценить уровень опасности для функционирования оборудования. Пример отображаемой информации:

Вкладка Configuration позволяет выполнить настройки оповещений о состоянии оборудования, изменять сетевые параметры, настроить политику доступа к устройству IPMI.

Вкладка Remote Control используется для включения, выключения и сброса сервера.

Кроме ручного контроля оборудования, интерфейс IPMI позволяет настроить систему оповещения с использованием электронной почты о важных событиях, связанных с работой оборудования – изменении температуры, напряжений, скорости вращения вентиляторов, возникновении корректируемых ошибок памяти ( ECC ) и т.п. Также имеется возможность мониторинга с использованием протокола SNMP (Simple Network Management Protocol).

Реализация интерфейса IPMI может отличаться в зависимости от производителя оборудования и модели материнской платы. Так, например, для многих серверных платформ Intel подключение по IPMI через веб-браузер обеспечивается специальным модулем удаленного управления – Remote Management Module ( RMM ), который не входит в стандартную комплектацию и закупается отдельно. При чем, существует несколько редакций данных модулей, совершенно не совместимых между собой, модуль RMM3 невозможно установить на платформу, поддерживающую RMM4 и наоборот. При установке или замене модуля RMM необходимо руководствоваться документацией к материнской плате.

Кроме того, например, на многих платформах производства Supermicro при включении оборудования IPMI на входе порта Ethernet должен присутствовать линк, в противном случае, доступ к интерфейсу IPMI по сети работать не будет.

Для управления платформами через интерфейс IPMI может использоваться не только браузер, но и программное обеспечение, разрабатываемое производителями оборудования, как например утилита с графическим интерфейсом от Supermicro IPMI View

Кроме того, существует открытое программное обеспечение с реализацией интерфейса IPMI:

Smc rakp что это

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. В прошлый раз мы научились исправлять ошибку с отсутствием библиотеки vcruntime140.dll. Сегодня я переключу наш вектор изучения в серверный сегмент, а именно мы рассмотрим вопрос про утилиты и инструменты по управлению и настройке серверов Supermicro. Уверен, что в подавляющем количестве случаев у малого и среднего бизнеса, большая часть штата состоит именно из серверов данного вендора. Может быть мой опыт будет кому-то полезен.

Ранее мы уже рассматривали утилиты для управления серверами HP, и я подумал сделать, нечто подобное для каждого из вендоров.

История Supermicro

Super Micro Computer Inc, известная как Supermicro, является компанией в сфере информационных технологий, базирующейся в Сан-Хосе, штат Калифорния. Штаб-квартира Supermicro расположена в Силиконовой долине, с производственными площадями в Нидерландах и Научно-техническим парком на Тайване.

Основатель Чарльз Лян, Уолли Liaw и Sara Liu 1 ноября 1993 года, Supermicro специализируется на серверах, хранения, лезвиях, стоечных решениях, сетевых устройствах, программном обеспечении для управления серверами и высокого класса рабочих станций для центров обработки данных, облачных вычислений, корпоративных IT решение, Big Data, высокопроизводительных вычислений (HPC).

В 2016 году компания развернула тысячи серверов в одном центре обработки данных и заняла 18-е место среди самых быстрорастущих компаний в списке 100 крупнейших компаний мира, зарегистрированных на бирже Fortune в 2016 году, и самой быстрорастущей компанией в области ИТ-инфраструктуры.

В сентябре 2014 года Supermicro переместила свою корпоративную штаб-квартиру в бывшую штаб-квартиру Mercury News в Северном Сан-Хосе, штат Калифорния, вдоль межштатной автомагистрали 880, назвав кампус Supermicro Green Computing Park. В 2017 году компания завершила строительство нового производственного здания площадью 182 000 квадратных футов в кампусе. Главное здание было спроектировано Уорреном Б. Хейдом в стиле модерн, которое было характерно для коммерческих зданий в 1960-х годах, и построено компанией Карла Н. Свенсона.

Зачастую начинающие системные администраторы в виду своей неопытности или отсутствия знаний и квалификации, не умеют настраивать и управлять сервера, у них нет понятия, о специализированном софте для этих задач. Я не виню их, так как все были в начале пути, данной статьей я хотел бы поверхностно рассказать, что и для чего используется.

Список инструментов управления серверами SuperMicro

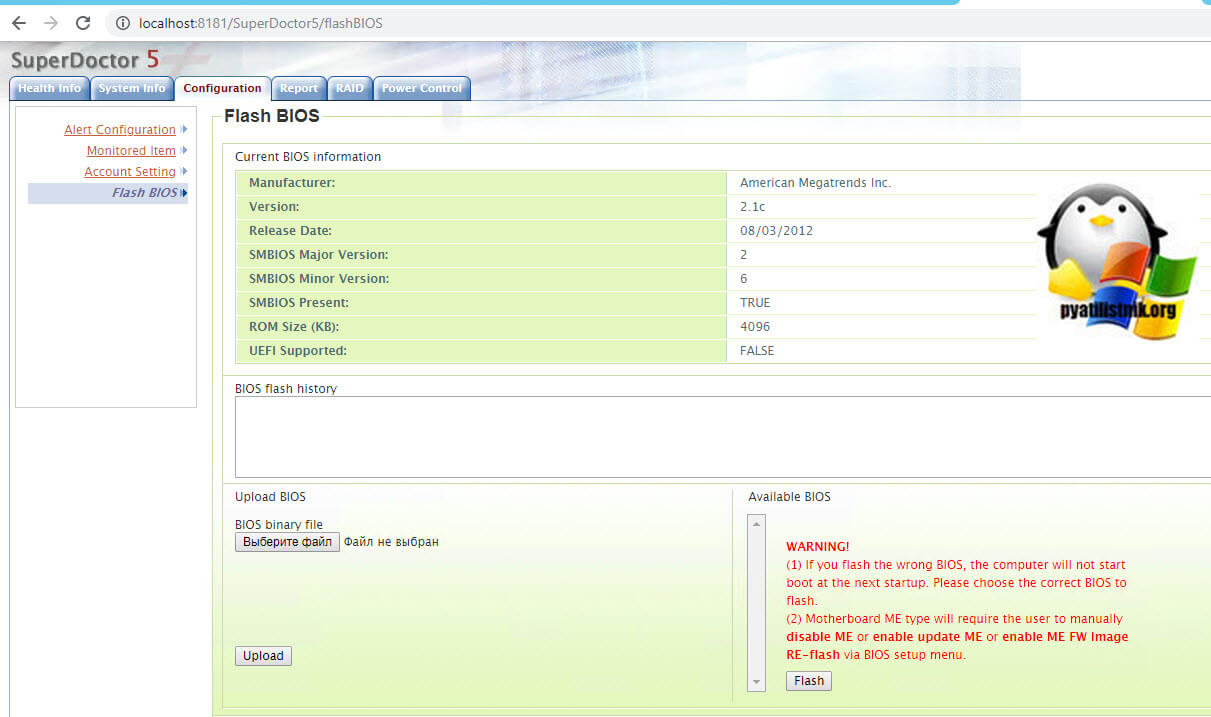

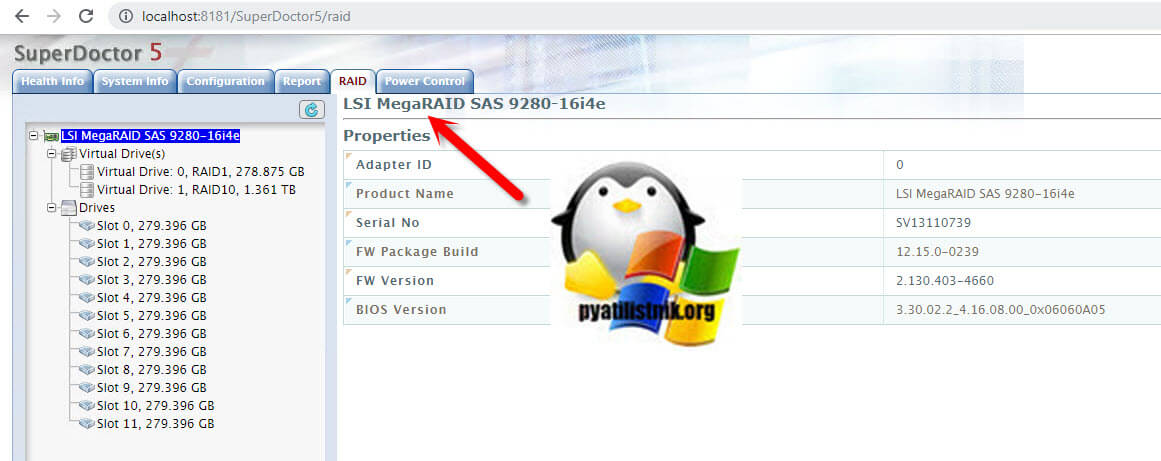

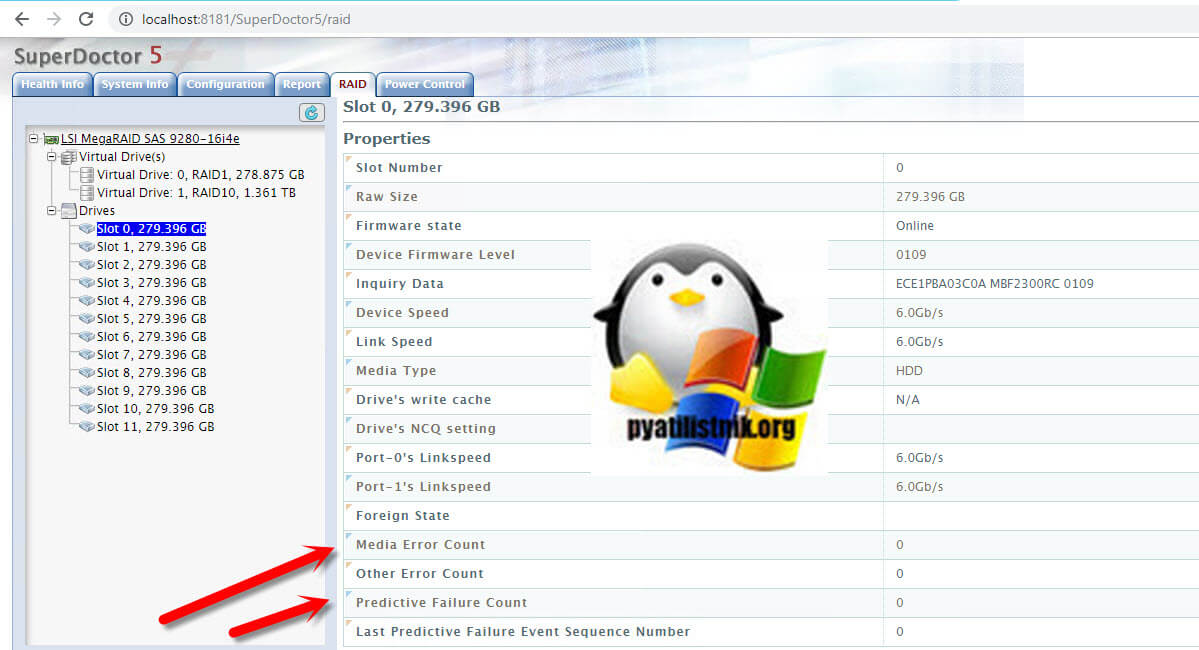

Утилита SuperDoctor

На текущий момент, это самая главная утилита, которая позволит вам управлять вашим сервером Supermicro в полной мере. Как устанавливать SuperDoctor 5, я уже подробно рассказывал, кому интересно советую ознакомиться. Когда вы откроете веб-интерфейс данной утилиты, то на первом экране вы увидите дашборд с различными показателями состояния физических компонентов сервера.

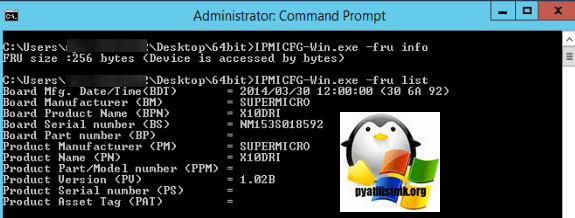

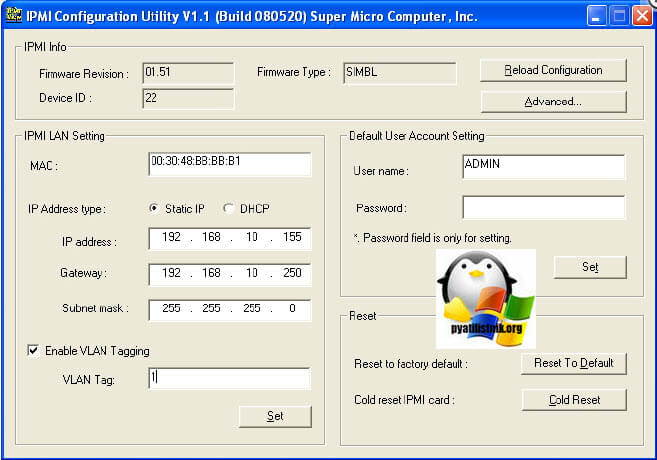

Утилита ipmicfg

Утилита Supermicro IPMI Configuration Utility

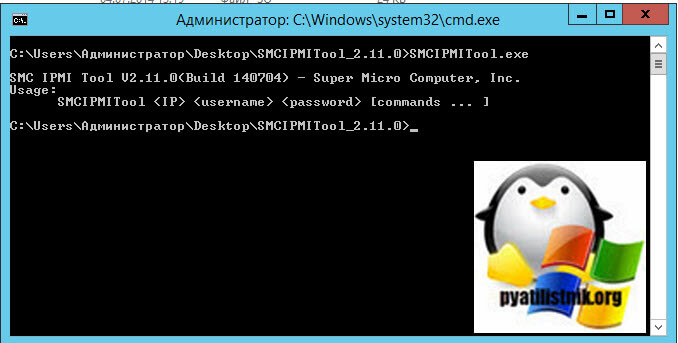

Утилита Supermicro SMCIPMITool

Ключевые особенности SMCIPMITool:

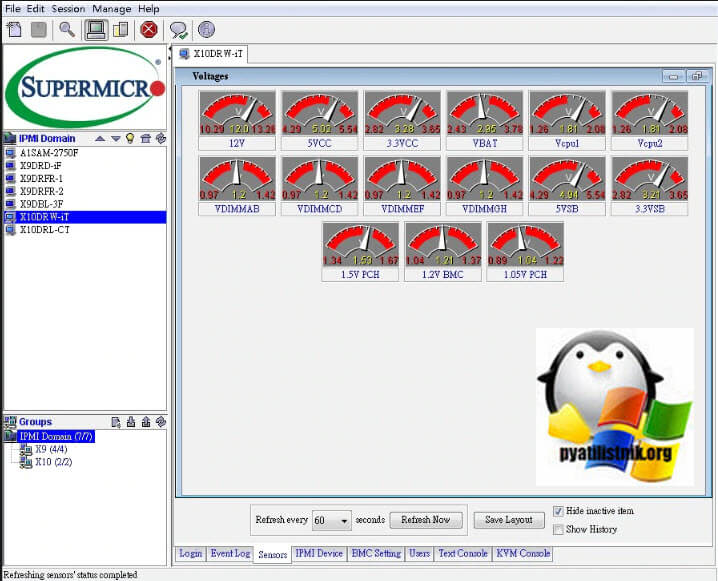

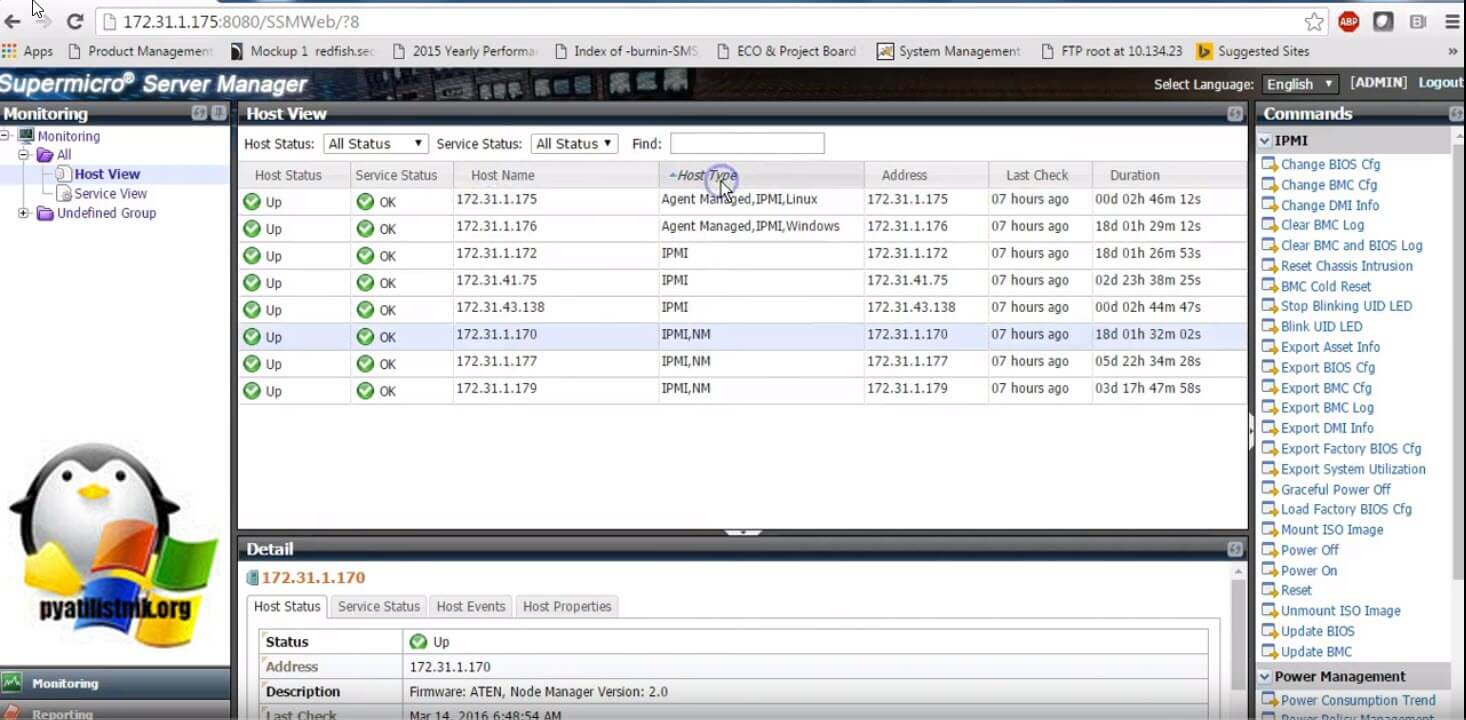

Утилита Supermicro IPMIView

IPMIView отслеживает и сообщает о состоянии системы SuperBlade, включая блейд-сервера, блоки питания, коммутаторах, модули InfiniBand и CMM. IPMIView также поддерживает удаленный KVM и Virtual Media.

Ключевые особенности IPMIView:

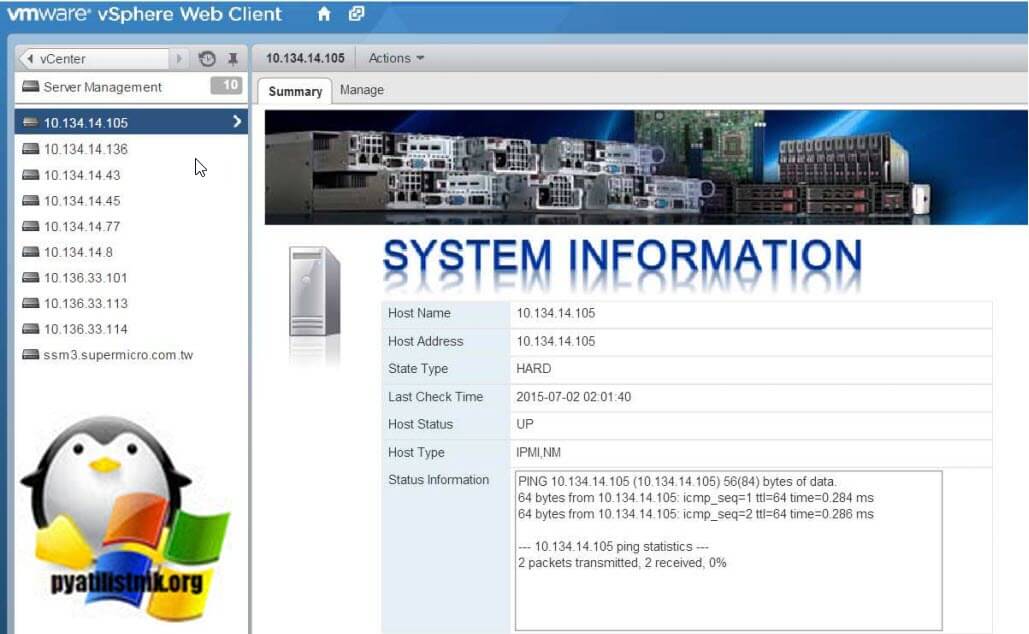

Вот так выглядит интерфейс IPMIView, в который добавлено несколько серверов

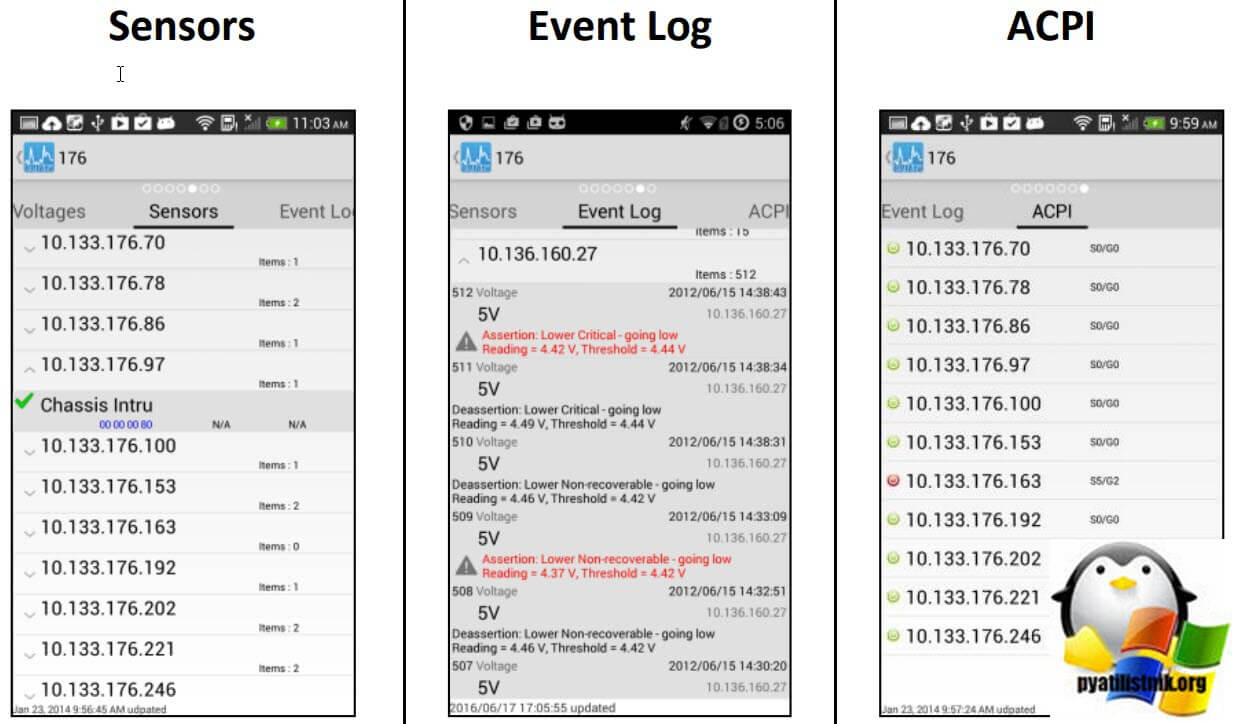

А вот так выглядит версия для Android, где вы можете видеть суммарную информацию, вентиляторы, температуру, вольтаж

Различные сенсоры, события генерируемые серверами SuperMicro, ACPI

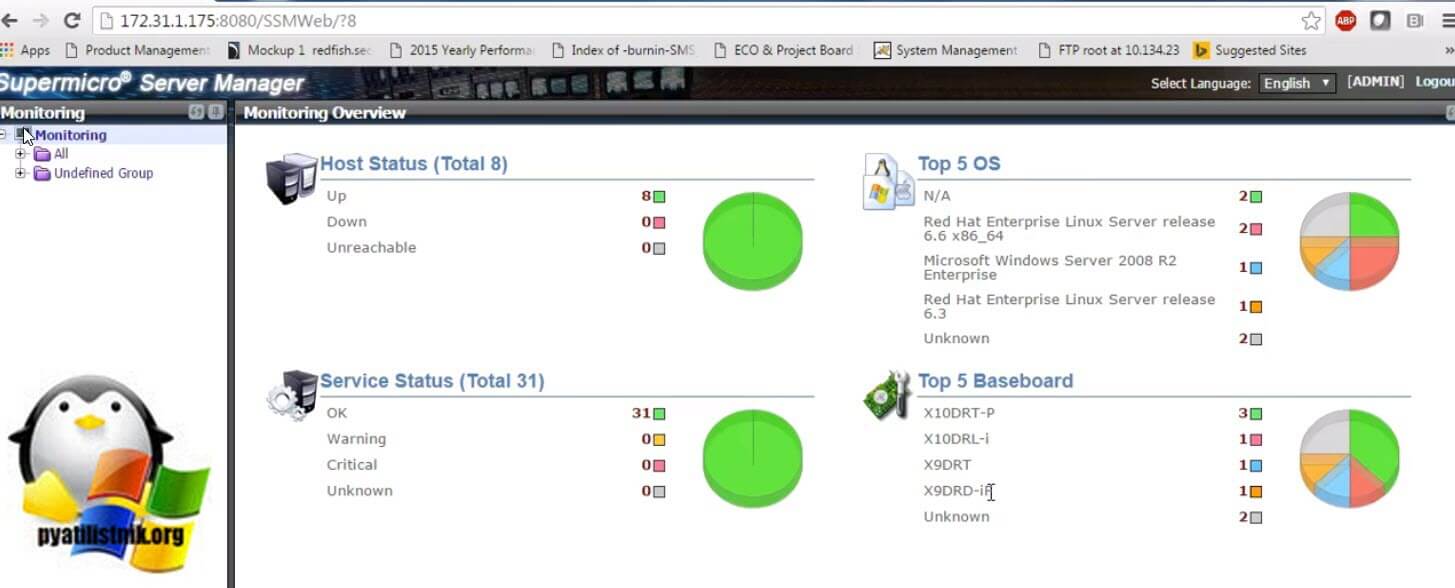

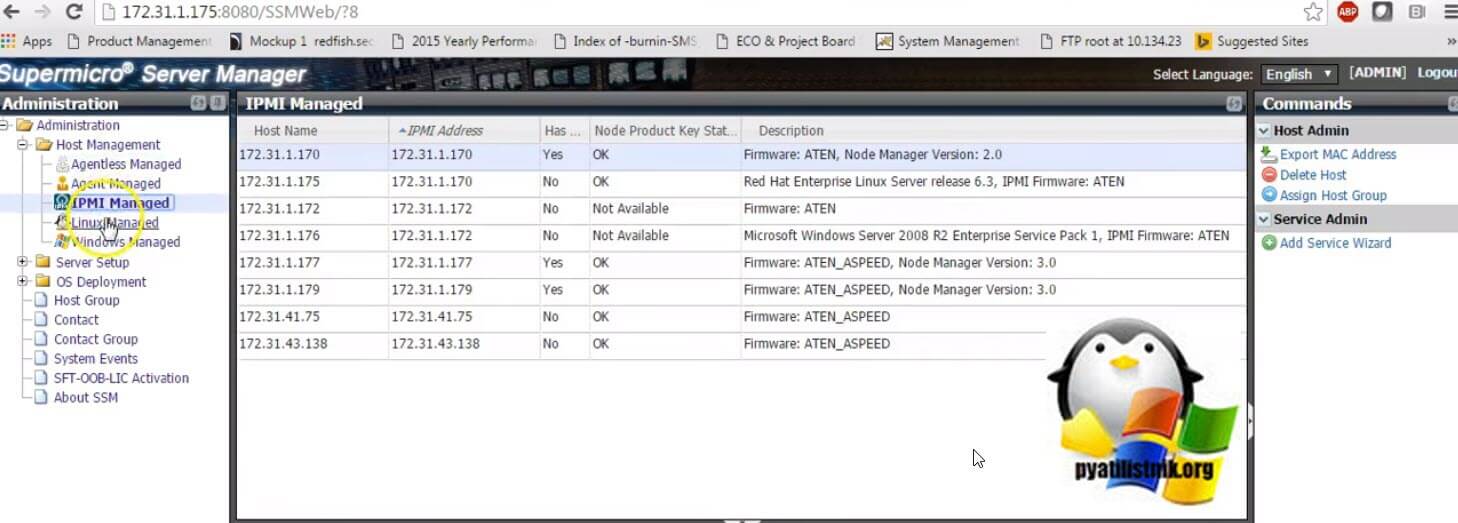

Модули Supermicro SSM

Управление

Мониторинг

Лицензирование: Дополнительные лицензии SFT-DCMS-SVC-KEY на каждом целевом узле для функции Call-Home

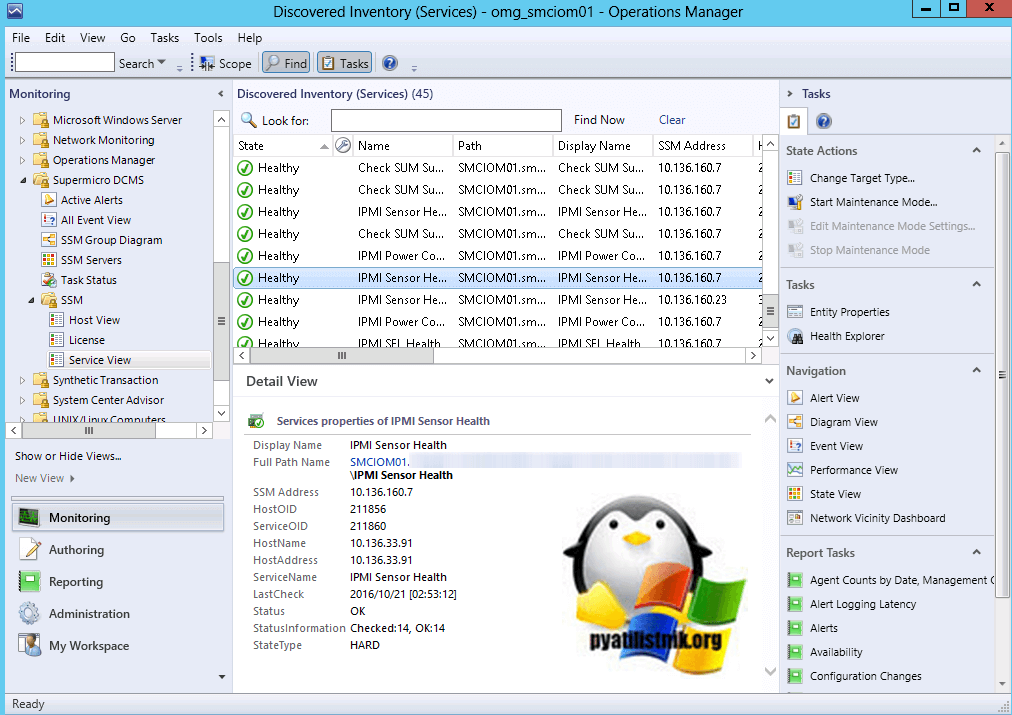

Плагины Supermicro SSM

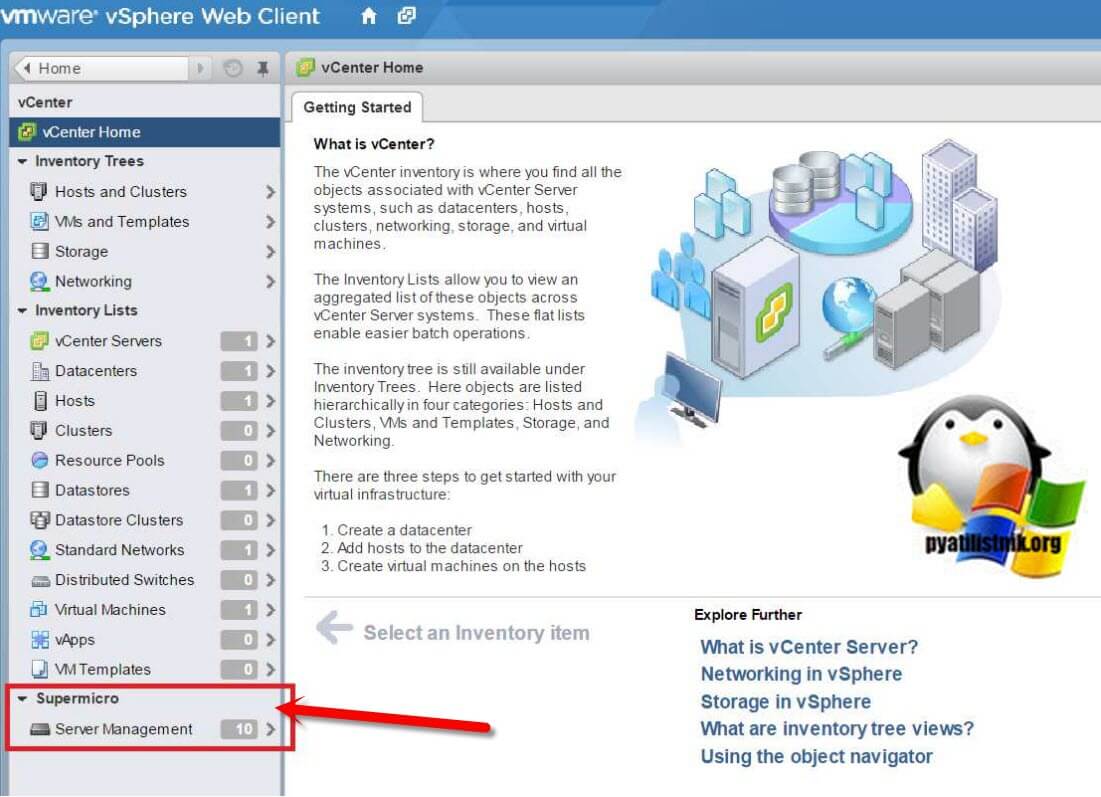

Supermicro предлагает плагины, которые интегрируют SSM в существующую облачную инфраструктуру заказчика. Воспользуйтесь преимуществами OEM-функций Supermicro через удобный для вас интерфейс.

У вас на вкладке «Home» появится два значка Supermicro server management и Supermicro SSM REST API Settings.

В отдельной вкладке «Supermicro» вы можете посмотреть все ваши сервера, в моем примере их 10.

Вкладка «Summary» покажет всю сводную информацию о сервере.

Тут же вы можете обновить BMC и BIOS.

Вот такой получился инструментарий по управлению серверами Supermicro. На этом у меня все, с вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Болезни восьмирука. Безопасность IPMI/BMC-систем и векторы атак на них

Содержание статьи

warning

Вся информация предоставлена исключительно в ознакомительных целях. Лица, использующие данную информацию в противозаконных целях, могут быть привлечены к ответственности.

Коротко об IPMI/BMC

IPMI — это набор спецификаций, регламентирующих, как общаться и что предоставлять. Все вендоры стараются придерживаться этих спецификаций.

BMC — это обертка из железа для работы IPMI. Представляет собой одноплатный компьютер (system on a chip) с щупальцами в сенсорах основного. Каждый вендор сам выбирает, что за железо использовать и как его объединять, что естественно. Все наши примеры мы будем рассматривать на Integrated Lights Out (iLO) от Hewlett-Packard (HP). HP iLO — это как раз связка BMC/IPMI. У других вендоров свои названия, реализации в железе и софте. Но, как правило, это одноплатный комп с процессором ARM и Linux’ом на борту.

Основная функция подобных устройств — сделать жизнь админов более простой и удобной: пропадает необходимость бежать к серверу и жать кнопку Reset / ставить новую систему / смотреть, почему он не грузится. Теперь можно подключиться к IPMI/BMC и сделать все это удаленно. К тому же появляется возможность получать информацию со всевозможных датчиков температуры, напряжения и так далее, что также довольно удобно.

Управление

Интерфейсов управления несколько:

С веб‑интерфейсом все понятно. Каждый вендор сам решает, как он выглядит и как его реализовать. Второй и третий интерфейсы похожи, но различается среда передачи. В случае IPMI over LAN, как можно догадаться, команды передаются через сеть на порт UDP 623. Из установленной системы команды для IPMI передаются посредством файла устройства, обычно это /dev/ipmi0, которое появляется после установки драйвера. Стандартная утилита для взаимодействия с IPMI — это IPMItool под GNU/Linux, как наиболее простая в обращении.

Что пентестеру IPMI/BMC

Несмотря на то что отчет об уязвимостях IPMI/BMC был опубликован еще летом 2013 года, в настоящее время остается очень много уязвимых систем. Очень часто IPMI/BMC любой масти можно найти через поисковик shodanhq.com (пример редакции: для статистики). Естественно, не стоит держать подобные системы снаружи. В основном они встречаются при проведении внутренних пентестов. Один из самых простых векторов развития атаки с использованием таких систем — «угон» сервера с помощью IPMI/BMC. Заимев административный доступ к IPMI/BMC (как будет показано далее, это совсем несложно), можно подключиться через VirtualConsole (aka KVM) и, к примеру, сбросить пароль root’a или с помощью LiveCD сдампить хеши локальных пользователей, если это Windows. При прокачанном скилле удачи можно даже поймать консоль, из которой root забыл разлогиниться (очень часто такое встречается на виртуальных машинах).

В свою очередь, IPMI можно использовать и как возможность вернуть доступ к серверу после полной переустановки системы. Доступ к IPMI/BMC средствами операционной системы при наличии максимальных привилегий возможен без использования пароля, то есть авторизация вообще не нужна. В этом случае злоумышленник просто создает административный аккаунт в IPMI/BMC. При потере доступа к серверу он заходит на IPMI/BMC и возвращает честно заработанное добро. Вообще, связь IPMI/BMC с основным компьютером до сих пор досконально не изучена. Это непаханое поле для поиска багов и фич. Учитывая количество вендоров, которые реализуют это в своих серверах, можно говорить о «богатом внутреннем мире».

Публичные исследования

Впервые на безопасность IPMI и BMC обратил внимание Дэн Фармер (Dan Farmer). С его полным отчетом, носящим говорящее название «Грузовой поезд в ад», можно ознакомиться здесь. Мы рассмотрим наиболее интересные с точки зрения взлома моменты.

Руководствуясь исследованием Дэна, уязвимости IPMI/BMC можно разделить на две большие категории:

На самом деле Дэн накопал много интересного, об этом ниже.

NULL authentication

Описание:

Уязвимость позволяет обойти аутентификацию. Присутствует только в IPMI 1.5. Эксплуатация дает возможность управлять устройством, просто активировав опцию отключения аутентификации. Привилегии различаются у разных вендоров, но обычно бывают максимальными.

Вендоры:

Условия:

Открытый порт UDP 623, IPMI 1.5, логин существующего юзера.

IPMI Authentication Bypass via Cipher 0

Описание:

Уязвимость позволяет обойти аутентификацию. Бага появилась с IPMI версией 2.0. В этой ревизии решили добавить шифрования. Для эксплуатации надо знать логин валидной учетной записи, а вот пароль знать не обязательно — можно указать любой.

Вендоры:

Условия:

Открытый порт UDP 623, IPMI 2.0, логин существующего юзера.

IPMI 2.0 RAKP Authentication Remote Password Hash Retrieval

Описание:

Уязвимость позволяет неавторизированному юзеру получить захешированные пароли пользователей для последующего брута. Бага появилась в спецификации IPMI версии 2.0

Вендоры

Условия:

Открытый порт UDP 623, IPMI 2.0, логины существующих пользователей.

IPMI Anonymous Authentication/Null user

Описание:

Кто‑то называет это null user, кто‑то — anonymous authentication. Кто‑то разделяет эти две уязвимости, кто‑то нет… По умолчанию существует null user / anonymous – «» (пустая строка). Если говорят null user, то пароль у него тоже пустой. Если говорят anonymous authentication, то пасс у него admin и во всем виновато IPMI Chips with ATEN-Software.

Дэн в своем исследовании считает это как две разные уязвимости. А в доке от Rapid7 об null user уже ни слова.

Вендоры

Условия:

Открытый порт UDP 623.

Supermicro IPMI UPnP Vulnerability

Описание:

В Supermicro присутствует сервис UPnP SSDP на порту UDP 1900. Он уязвим к переполнению буфера.

Вендоры

Условия:

Открытый порт 1900.

metasploit exploit/multi/upnp/libupnp_ssdp_overflow

metasploit auxiliary/scanner/upnp/ssdp_msearch

Supermicro IPMI Clear-text Passwords

Описание:

Спецификация IPMI 2.0 подразумевает, что где‑то должны храниться пароли в открытом виде. В Supermicro они находятся в файлах /nv/PSBlock или /nv/PSStore, в зависимости от firmware.

Помимо этого, в реализациях BMC на Nuvoton WPCM450 на TCP-порту 49152 висит сервис, который позволяет читать содержимое файлов в директории /nv, например PSBlock, server.pem и так далее.

Вендоры

Условия:

По поводу уязвимостей «NULL authentication / IPMI Authentication Bypass via Cipher 0», «IPMI 2.0 RAKP Authentication Remote Password Hash Retrieval», «IPMI Anonymous Authentication» — обо всем этом написано в спецификации IPMI. Исследователи досконально изучили ее, сделав при этом упор на механизмы аутентификации и шифрования. Уязвимость, связанная с произвольным выполнением кода в UPnP-сервисе в прошивке Supermicro (Supermicro IPMI UPnP Vulnerability), относится к CVE-2012-5958 (BoF в libupnp). Остальные же затронутые нами уязвимости найдены с помощью анализа прошивки Supermicro для материнских плат Supermicro X9, причем упор делался именно на анализ кода, отвечающего за веб.

Hands-On Lab

Как только удалось обнаружить открытые IPMI, в первую очередь следует проверить их на уязвимость «Authentication Bypass via Cipher 0» (смотри выше). Если она присутствует, то можно обойтись без дампа хешей пользователей и просто сбросить пароль администратору или добавить своего. Важно: для использования этой уязвимости необходимо знание логина учетной записи, в нашем случае у учетной записи должны присутствовать административные привилегии. Для начала рассмотрим случай с дампом хеша пользователя и последующим его брутфорсом.

С помощью модуля Metasploit’a ipmi_dumphashes мы имеем возможность собрать хеши пользователей. Важно: без знания логина пользователя не получится добыть его хеш. В опциях ipmi_dumphashes можно указать путь до файла с логинами, например в том случае, если админы создали для себя учетные записи. Файл, который используется по умолчанию, содержит дефолтные логины всех вендоров.

Если у тебя в руках оказался хеш от HP iLO4, то тебе повезло. Дело в том, что при конфигурировании на заводе пароль по умолчанию для учетной записи Administrator устанавливают длиной восемь символов — uppercase + numeric. На моих скромных мощностях поиск подобного значения составляет около получаса.

1. Смотрим, какие пользователи присутствуют, и используем следующий свободный ID.

2. Устанавливаем логин нашего пользователя.