Snmp community zabbix что это

Мониторинг сетевого оборудования по SNMPv3 в Zabbix

Несколько слов об SNMPv3

Начнем с назначения протокола SNMPv3, и особенностей его использования. Задачи SNMP – мониторинг сетевых устройств, и элементарное управление, с помощью отправки на них простых команд (например, включение и отключение сетевых интерфейсов, или перезагрузка устройства).

Главное отличие протокола SNMPv3 от его предыдущих версий, это классические функции безопасности 2, а именно:

SNMPv3 вводит понятие уровней безопасности — допустимых уровней безопасности, определяющих настройку оборудования и поведение SNMP-агента объекта мониторинга. Сочетание модели безопасности и уровня безопасности определяет, какой механизм безопасности используется при обработке пакета SNMP [4].

В таблице описаны комбинации моделей и уровней безопасности SNMPv3 (первые три столбца я решил оставить как в оригинале):

Соответственно, мы будем использовать SNMPv3 в режиме аутентификации с применением шифрования.

Настройка SNMPv3

Мониторинг сетевого оборудования предполагает одинаковую настройку протокола SNMPv3 и на сервере мониторинга, и на наблюдаемом объекте.

Начнем с настройки сетевого устройства Cisco, его минимально необходимая конфигурация выглядит следующим образом (для конфигурирования используем CLI, имена и пароли я упростил во избежание путаницы):

Первая строка snmp-server group – определяет группу SNMPv3-пользователей (snmpv3group), режим чтения (read), и право доступа группы snmpv3group на просмотр определенных веток MIB-дерева объекта мониторинга (snmpv3name далее в конфигурации задает, к каким веткам MIB-дерева группа snmpv3group сможет получить доступ).

Вторая строка snmp-server user – определяет пользователя snmpv3user, его принадлежность к группе snmpv3group, а так же применение аутентификации md5 (пароль для md5 — md5v3v3v3) и шифрования des (пароль для des — des56v3v3v3). Разумеется, вместо des лучше использовать aes, здесь я его привожу просто для примера. Так же при определении пользователя можно добавить список доступа (ACL), регламентирующий IP-адреса серверов мониторинга, имеющих право осуществлять мониторинг данного устройства – это так же best practice, но я не буду усложнять наш пример.

Третья строка snmp-server view определяет кодовое имя, которое задает ветки MIB-дерева snmpv3name, чтобы их могла запрашивать группа пользователей snmpv3group. ISO, вместо строгого определения какой-то одной ветки, позволяет группе пользователей snmpv3group получать доступ ко всем объектам MIB-дерева объекта мониторинга.

Аналогичная настройка оборудования Huawei (так же в CLI) выглядит следующим образом:

После настройки сетевых устройств, необходимо проверить наличие доступа с сервера мониторинга по протоколу SNMPv3, я воспользуюсь snmpwalk:

Более наглядный инструмент для запроса конкретных OID-объектов, с использованием MIB-фалов – snmpget:

Теперь перейдем к настройке типового элемента данных для SNMPv3, в рамках Zabbix-шаблона. Для простоты и независимости от MIB, я использую цифровые OID:

Я использую в ключевых полях пользовательские макросы, поскольку они будут одинаковы для всех элементов данных в шаблоне. Задавать их можно в рамках шаблона, если в Вашей сети у всех сетевых устройств параметры SNMPv3 одинаковы, или в рамках узла сети, если параметры SNMPv3 для разных объектов мониторинга отличаются:

Обратите внимание, система мониторинга располагает только именем пользователя, и паролями для аутентификации и шифрования. Группа пользователей и область MIB-объектов, к которым разрешен доступ, задается на объекте мониторинга.

Теперь перейдем к наполнению шаблона.

Шаблон опроса в Zabbix

Простое правило при создании любых шаблонов опроса – делать их максимально подробными:

Я уделяю большое внимание инвентаризации, чтобы с большой сетью было удобнее работать. Об этом немного позднее, а пока – триггеры:

Для удобства визуализации триггеров в их названия заложены системные макросы

Перейдем к обнаружению сетевых интерфейсов – для сетевого оборудования это самая важная функция мониторинга. Поскольку на сетевом устройстве могут быть сотни интерфейсов, необходимо фильтровать ненужные, чтобы не загромождать визуализацию и не захламлять базу данных.

Я использую стандартную функцию обнаружения для SNMP, с большим количеством обнаруживаемых параметров, для более гибкой фильтрации:

При таком обнаружении, можно фильтровать сетевые интерфейсы по их типам, пользовательским описаниям «description», и административным статусам портов. Фильтры и регулярные выражения для фильтрации в моем случае выглядят следующим образом:

При обнаружении будут исключены следующие интерфейсы:

Итоги мониторинга

Для начала – инвентаризация небольшой сети:

Если подготовить шаблоны для каждой серии сетевых устройств – можно добиться удобной для анализа компоновки сводных данных по актуальному ПО, серийным номерам, и оповещении о приходе в серверную уборщицы (по причине малого Uptime). Выдержка моего списка шаблонов ниже:

А теперь – главная панель мониторинга, с распределенными по уровням важности триггерами:

Благодаря комплексному подходу к шаблонам для каждой модели устройств в сети, можно добиться того, что в рамках одной системы мониторинга будет организован инструмент для прогнозирования неисправностей и аварий (при наличии соответствующих датчиков и метрик). Zabbix хорошо подходит для мониторинга сетевых, серверных, сервисных инфраструктур, и задача обслуживания сетевого оборудования наглядно демонстрирует её возможности.

#Автоматизация #Технологии #Процессы #ИТ #Записки #Журнал #Блог #Форум

Форум для различных тем в большей части ИТ

Пример создания шаблона SNMP для Zabbix

Пример создания шаблона SNMP для Zabbix

Сообщение Артём Мамзиков » Чт фев 20, 2020 20:48 #1

Что такое SNMP (англ. Simple Network Management Protocol — простой протокол сетевого управления) — стандартный интернет-протокол для управления устройствами в IP-сетях на основе архитектур TCP/UDP.

В большинстве случаев устройства поддерживают snmp протокол нужно просто его включить.

Существует несколько версий:

SNMP версия 1 (SNMPv1) — изначальная реализация протокола SNMP

SNMPv2 пересматривает Версию 1 и включает в себя улучшения в области производительности, безопасности, конфиденциальности и связях между менеджерами.

Хотя SNMPv3 используется Логин и Пароль для авторизации не приносит никаких изменений в протокол помимо добавления криптографической защиты, он является улучшением за счёт новых текстовых соглашений, концепций и терминологии

Более подробнее об SNMP

Так же бывает выбор

read (read-only) открытыми только для чтения,

read-write так и для чтения и для записи редактирования настроек.

Для подключения по умолчанию обычно прописывается это public и private для возможности чтения и для возможности чтения-записи при не об ходимости заменить на свои!

Нам необходимо зайти на устройство, активировать в настройках протокол SNMP, выбрать при необходимости версию, для мониторинга получения информации достаточно read только чтение, оставить public или изменить на свое, так же указать порт 161 либо свой.

Далее идем на сайт производителя устройства в поддержке ищем свое устройство для загрузки драйверов прошивок документации Но нас интересует snmp, а точнее MIBs.

OID состоит из двух частей: текстового имени и SNMP адреса в цифровом виде.

Например для NAS Хранилища d-link dns-340l заходим FTP D-Link и скачиваем там для нашего nas файл DNS-340L_MIB.mib

Или еще например для кондиционеров СРК-М2 (согласователь работы кондиционеров) заходим на оф. сайт Скачиваем MIB файл cpkm2&3_2019_04_01.mib srkm2_2017_11_27.mib

Так же бывают MIB общие которые подходят в большинстве для любого устройства например для сетевого порта снятие скорости ошибок и т.д.

Разобрались с MIB скачали что делать дальше.

Я пользуюсь бесплатной программой на Windows MIB Browser Версии 10.0

Скачать MIB Browser

Устанавливаем и Запускаем MIB Browser

изначально откроется стандартная библиотека mib iso.org.dod.internet.mgmt.mib-2 можно попробовать на ней позапрашивать различные стандартные данные. Так же File > Load MIBs есть еще различные MIB идущие в комплекте с MIB Browser.

Загружаем свой MIB для этого заходим File > Load MIBs или жмем Ctrl+L выбираем скаченный MIB

Указываем IP устройства, Выбираем порт и версию SNMP, Выбираем Элемент для запроса, Жмем GO! Получаем ответ.

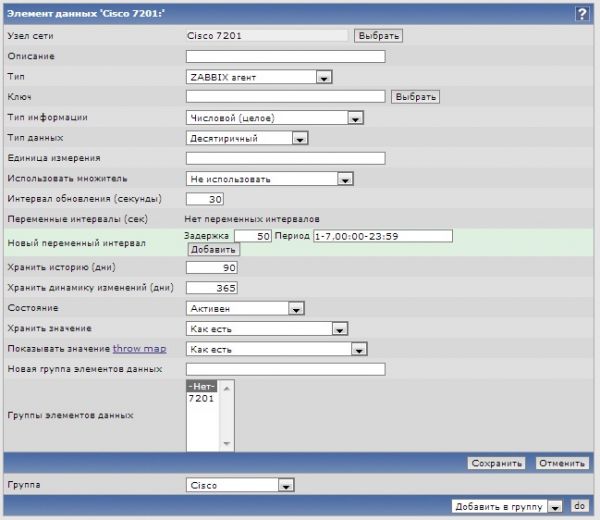

Теперь создаем простой Элемент в шаблоне Заббикс

Выбираем Элемент в MIB Browser выделяем его

И так по аналогии создаем простые элементы

Например у нас в таблице до ключа есть 3 позиции

dns340LVolumeTable

.1.3.6.1.4.1.171.50.1.10.1.1.9

Таблица активных томов на устройстве NAS.

<#SNMPVALUE>макрос (как переменная в дальнейшем найденные значения будет подставлять в прототипы элементов)

.1.3.6.1.4.1.171.50.1.10.1.1.9.*.*.*

Тут у нас найдет 3 значения и будет их все подставлять и создавать элементы их очень много и они не все относятся к данной группе

dns340LVolumeEntry

.1.3.6.1.4.1.171.50.1.10.1.1.9.1

Запись в таблице томов.

Запись интерфейса, содержащая объекты на подсетевой слой и ниже для конкретного интерфейс.

.1.3.6.1.4.1.171.50.1.10.1.1.9.1.*.*

Тут будет 2 значения то же не устраивает

dns340LVolumeNum

.1.3.6.1.4.1.171.50.1.10.1.1.9.1.1

Номер экземпляра записи Тома

А здесь 1 значение все хорошо берем его

.1.3.6.1.4.1.171.50.1.10.1.1.9.1.1.*

Ну и дальше все как обычно выбираем группу срок хранения истории описание

Главное чтоб в Имени, Ключе и SNMP OID были указанны макросы иначе при первом найденном элементе будет конфликт имен мол такой элемент уже создан так же это относится и к прототипам триггерам и графикам

Пример Преобразования прототипа элемента данных

Есть строка Centigrade:38 Fahrenheit:100

Регулярное вырожение Centigrade:(2+) \0 остается только Centigrade:38

Обрезка слева Centigrade: остается 38

из стандартной инструкции на примере шаблона Template SNMPv2 Interfaces

Описание

Вы можете также рассмотреть использование если-МБ::ifType или если-МиБ::ifAlias для обнаружения в зависимости от ваших потребностей фильтрации.

<$SNMP_COMMUNITY>is a global macro. является глобальным макросом.

Описание

ifTable

.1.3.6.1.2.1.2.2

Список элементов интерфейса. Количество записи присваивается значение, если количество.

ifEntry

.1.3.6.1.2.1.2.2.1

Запись интерфейса, содержащая объекты на подсетевой слой и ниже для конкретного интерфейс.

ifIndex

1.3.6.1.2.1.2.2.1.1

Уникальное значение для каждого интерфейса. Его значение колеблется между 1 и значением ifNumber. То значение для каждого интерфейса должно оставаться постоянным при по крайней мере, от одной повторной инициализации сущности. система управления сетью до следующего пожара- инициализация.

отличия прототипов элементов snmp

Установка snmpwalk на Debian

apt-get install snmp

Чтобы идентификаторы OID соответствовали их текстовому описанию, активируйте несвободный репозиторий и установите

apt-get install snmp-mibs-downloader

обновить MIBS до последних версий

от root # download-mibs

В файле конфигурации nano /etc/snmp/snmp.conf включить нужные Mib

Я включил всё сделав следующее Закомментировал #MIBS: и добавил строку mibs :ALL

mibs :ALL включает все, что не совсем хорошо. Рекомендую для каждого оборудования иметь папку с mib’ами, т.к. они могут отличаться из одной прошивки к другой.

Или же прописать конкретные mib в конфиг например: mibs :BRIDGE-MIB:Q-BRIDGE-MIB:IP-MIB:IF-MIB

Конкретно одну добавить mibs +CPQPOWER-MIB

ИСПОЛЬЗОВАНИЕ: snmpwalk [Опции] AGENT [OID]

(Варианты)

[EON] pri: войти в стандартную ошибку, output or /dev/null for level ‘pri’ and above

[EON] p1-p2: log to standard error, output or /dev/null for levels ‘p1’ to ‘p2’

[FS] pri token: log to file/syslog for level ‘pri’ and above

[FS] p1-p2 token: log to file/syslog for levels ‘p1’ to ‘p2’

Путь поиска MIB

/root/.snmp/mibs:

/usr/share/snmp/mibs:

/usr/share/snmp/mibs/iana:

/usr/share/snmp/mibs/ietf:

/usr/share/mibs/site:

/usr/share/snmp/mibs:

/usr/share/mibs/iana:

/usr/share/mibs/ietf:

/usr/share/mibs/netsnmp

Шаблон все в куче из MIB iso.org.dod.internet.mgmt.mib-2

Если шаблон будет подключатся к Хосту (узлу) где используется SNMP V3 с авторизацией и шифрованием

Для удобства задайте Макросы (переменные) Для того чтобы в каждом элементе в дальнейшем не прописывать логин пароли

Пример

После подключения шаблона к узлу, В узле задайте данные Макросы и пропишите для них логин пароль!

Имя контекста

Имя безопасности

Пароль аутентификации

Ключевая фраза безопасности

Порт обычно 161

Далее в обычном элементе получаем следующий вид

И так по аналогии создаем все элементы если у вас SNMP V3.

Создать имя пользователя для аутентификации

Установить пароль аутентификации

Установить пароль шифрования

Определить права доступа

Определить алгоритм шифрования

Получаем ответ

adding the following line to /var/lib/snmp/snmpd.conf:

createUser snmpreadonly SHA «SecUREDpass» AES StRongPASS

adding the following line to /usr/share/snmp/snmpd.conf:

rouser snmpreadonly

Запускаем службы

systemctl start snmpd

systemctl enable snmpd

Zabbix + SNMP ( Zabbix + SNMP )

30 марта 2010 (обновлено 2 ноября 2014)

Настраиваем взаимодействие оборудования с системой мониторинга Zabbix с помощью протокола SNMP.

Есть несколько реализаций такого ПО. Можно выбрать по своему вкусу. Я, в своё время попробовал «GetIf» (http://www.wtcs.org/snmp4tpc/getif.htm) и никакое другое приложение для просмотра дерева параметров так и не понадобилось. Приложение простое, не загромождённое свиристелками и издавалками звуков и работает именно браузером а не заменителем половины других приложений, что могут понадобится в жизни. В общем, все описания именно про него.

Для пробной отрисовки графиков таких снимаемых значений, как утилизация интерфейсов и тому подобное, можно использовать PRTG Traffic Grapher (http://www.paessler.com/prtg6). Приложение задает минимум вопросов и вполне корректно работает с оборудованием поддерживающим стандартную базу MIB.

Настраиваем SNMP взаимодействие с модемами ZyXEL Prestige.

ZyXEL Prestige 791R EE и P-792H EE, а именно с ними мы будем работать, поддерживают связь по реализациях протокола SNMPv1 и SNMPv2.

Большинство производителей активного сетевого оборудования создают свои дополнения к дереву параметров SNMP. ZyXEL не исключение. Для того, чтобы погулять по ветвям параметров оборудования необходимо скачать и применить к «браузеру» файлы с описанием дополнительных параметров:

Настраиваем оборудование на работу с протоколом SNMP.

С модемами ZyXEL все просто. Переходим к пункту меню «SNMP Configuration» (22) и приводим переменные к следующему виду:

Проверяем, отдаст ли оборудование данные по запросу члена community:

В ответ мы должны получить список параметров, нечто вроде этого:

Если нам ответили что-то вроде «Timeout: No Response from [host]», то взаимодействие между узлами не налажено и нужно разбираться с причиной.

Настраиваем Zabbix сервер для работы с модемами ZyXEL.

Создаем шаблон «t_zyxel».

Создаем группу «Modems».

Создаем параметр «IncTraf: eth0» шаблона «t_zyxel»:

Создаем параметр «OutTraf: eth0» шаблона «t_zyxel»:

Создаем график «NetUtilization: eth0»:

Применяем в шаблонах к показателям ключевое слово для организации community, заводим хосты, вводим их в шаблон «t_zyxel» и получаем мониторинг модемов по заданным показателям с отображением соответствующих графиков.

Настраиваем SNMP взаимодействие с Cisco PIX.

Cisco PIX отлично поддерживает связь по реализации протокола SNMPv2.

На маршрутизаторе разрешаем хождение трафика SNMP откуда и куда нужно:

Указываем маршрутизатору параметры конфигурации SNMP:

Проверяем, отдаст ли оборудование данные по запросу члена community (в нашем случае серверу Zabbix):

В ответ мы должны получить список параметров, нечто вроде этого:

Если нам ответили что-то вроде «Timeout: No Response from [host]», то взаимодействие между узлами не налажено и нужно разбираться с причиной.

Настраиваем Zabbix сервер для работы с Cisco PIX.

Создаем шаблон «t_pix».

Создаем группу «Channels».

От Cisco PIX нам нужно не так уж и много информации. Необходимо мониторить утилизацию внешнего интерфейса и количество соединений обслуживаемых на текущий момент маршрутизатором. Ради интереса можно отслеживать количество отвергнутых пакетов и попыток нарушить периметр безопасности, но это уже отдельная тема.

Настроим мониторинг загрузки внешнего (Outside) Ethernet интерфейса.

Создаем параметр «in.eth0» шаблона «t_pix»:

Создаем параметр «out.eth0» шаблона «t_pix»:

Создаем параметр «connections» шаблона «t_pix»:

Создаем график «util.eth0»:

Применяем в шаблонах к показателям ключевое слово для организации community, заводим хосты, вводим их в шаблон «t_pix» и получаем мониторинг маршрутизаторов по заданным показателям с отображением соответствующих графиков.

Настраиваем SNMP взаимодействие с Cisco 1800.

Cisco 1800 отлично поддерживает связь по реализации протокола SNMPv2.

На маршрутизаторе создаем ACL разрешающий хождение трафика SNMP откуда и куда нужно для последующего прикрепления к правилам community:

Указываем маршрутизатору параметры конфигурации SNMP:

Проверяем, отдаст ли оборудование данные по запросу члена community (в нашем случае серверу Zabbix):

В ответ мы должны получить список параметров, нечто вроде этого:

Если нам ответили что-то вроде «Timeout: No Response from [host]», то взаимодействие между узлами не налажено и нужно разбираться с причиной.

Настраиваем Zabbix сервер для работы с Cisco 1800.

Создаем шаблон «t_cisco1800».

Создаем группу «Channels».

От Cisco 1800 нам нужно н так уж и много информации. Необходимо мониторить утилизацию интерфейсов и количество соединений обслуживаемых на текущий момент маршрутизатором. Ради интереса можно отслеживать количество отвергнутых пакетов и попыток нарушить периметр безопасности, но это уже отдельная тема. Интересующие нас интерфейсы в нашем случае могут быть на произвольных портах, поэтому точное значение OID придётся подбирать индивидуально для каждого хоста.

Настроим мониторинг загрузки Ethernet интерфейса.

Создаем параметр «in.eth0» шаблона «t_cisco1800»:

Создаем параметр «out.eth0» шаблона «t_cisco1800»:

Создаем параметр «Connections» шаблона «t_cisco1800»:

Создаем график «util.eth0»:

[ уже посетило: 39581 / +1 ] [ интересно! / нет ]

Поблагодарить автора

Zabbix. Обнаружение, SNMP (Предварительный анализ, Настройка snmp запросов, Постройка ффкусняшек)

Приветствую тех, кто не читал предыдущие 3 главы/раздела. А сразу, так сказать, перешел в наступление. Ничего плохого в этом нету, я такой же, как и вы. Ну да ладно.

Итак, что мы имеем на даный момент: подготовленый и настроенный сервер мониторинга. Который просто напросто мечтает мониторить всё подряд в вашей сети. Что ж, давайте дадим ему такую возможность.

Итак, я обычно использую два способа мониторинга: это либо обычный пинг, либо опрос по ssh. Для решения моих задач этого хватает с головой и выше крыши. Но я также понимаю, что есть люди, которые наблюдают за серверами, за их службами и тд. и тп. И это здорово. Таким людям я посоветую использовать Zabbix-агент. Который, например, при обнаружении в процессе мониторинга того, что служба не поднята, может ее запустить. Или можете поизвращаться: запускать и тушить службу по расписанию. Скажу сразу, настраивать агент не сложно, я по-началу даже хотел это описание включить в мануал. Но потом передумал, так как мои случаи слишком тревиальны и просты. Тем более на офф сайте замечательно всё расписано. Но, если вдруг я буду настраивать что-то интересное с помощью агента, то в этих статьях сразу появятся записи. Только вы не подумайте, что я такой не умеха. В моей практике были и умопомрачительные требования, но они настолько специфичны и редки, что их просто нету смысла включать в описание, я лишь опишу самое основное, так сказать первые шаги. А дальше, как я всегда говорю, нет ничего такого, что бы вы не смогли сделать, тем более, если это сделали до вас. Предел возможности это предел вашей фантазии. Что-то увлекся я писаниной. Ближе к телу делу.

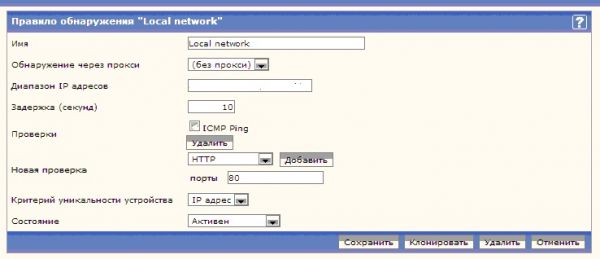

Дальше Создать правило.

И тут мы заполняем поля.

Обнаружение делаем простейшее по пингу. А в диапазон ip адресов вносим те сети, которые мы будем мониторить.

Вносить сети можно так.

10.10.10.0-255,40.40.40.0-65,40.40.40.68-90,40.40.40.100-255

Главное чтобы перечесления шли через обычную запятую.

Состояние выбираем «деактевирован». Мы это потом запустим.

Жмём сохранить.

Теперь подготовимся к автомотической сортировке. Открываем

Настройка->Группы узлов сети, создаём группу. В появившемся окне заполняем название группы. И больше ничего не делаем. Нажимаем Сохранить (если у вас будет групп больше чем одна, есть смысл создать их все сейчас). И дальше лезем сюда

Настройка->Действие

Справа в углу выбираем обнаружение

Потом жмакаем на кнопочку Создать действие.

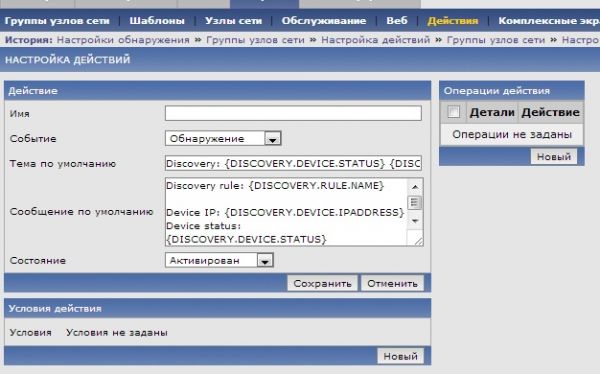

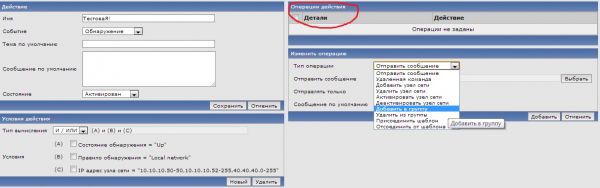

В появившемся меню

Мы будем создавать условия, при которых это действие будет срабатывать. Это нужно для того, чтобы необходимые нам объекты попали в нужную нам группу(ы), которую(ые) мо создали. Итак, первым делом создаём условия действия.

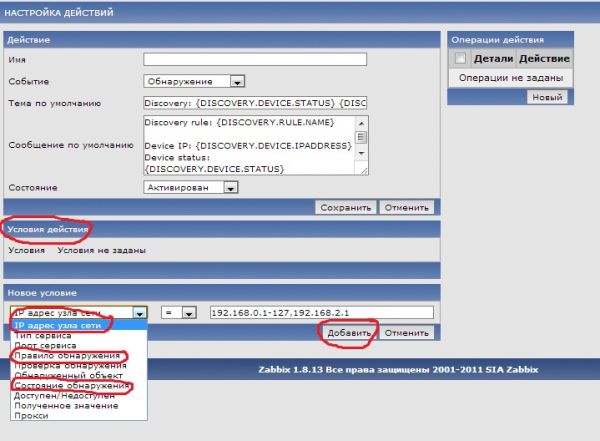

В меню условия действия (выделенно красным) нажимаем на кнопку Новый (её видно на картинке выше). И вы увидите меню, которое показанно ниже.

Из этого меню нам нужно 3 составляющие, при выполнении которых у нас будет срабатывать действие.

Итак, это:

Состояние обнаружеие = UP

Правило обнаружение = Local network (внимание, если правило обнаружения вы назвали пупкин, то у вас вместо Local network будет пупкин. Будьте бдительны)

IP адресс узла сети = 10.10.10.0-10.10.10.50,10.10.10.52-255,40.40.40.0-255

Тут вы пишете предпологаемые IP адреса, которые будут находиться в этой группе. Я писал сети с запасом. Однако есть ситуации, когда один IP из этой подсети 100% будет находиться в другой группе. В таком случае я его исключал из этого диапазона. Это я показал на примере выше.

В итоге, вы будете иметь что-то такое

Можете удалить все что находится в полях тема по умолчанию. В общем, можете сделать, как показано на картинке выше. Следующим в очереди будет Операция действия, при выполнений условий будет выполняться эта операция. Нажимаем новый, выбираем пункт добавит в группу и выбираем нужную для нас группу.

В конце всего этого нажимаем на кнопочку Сохранить.

Итак, мы успешно создали действие, которое будет фильтровать обнаруженные IP в нужные для нас группы. По аналогии создадим действия для других групп. По аналогии создаются и тригеры, при срабатывании которых будет запускаться действие. Это может быть и отсылка сообщения к вам на почту или же запуск действия по snmp, например запуск определённой службы. Об этом я напишу чуть позже. Но если вы разберётесь сами, это будет хорошим плюсом в вашу сторону.

Итак, в моем случае, это маршрутизатор. И надо смотреть нагрузку на интернет канал, в сторону нашего провайдера.

С чего начать? Начинайте с чего угодно. Я обычно начинаю с прописывания политик для snmp на самой cisco. У еня это выглядит вот так:

Вот так вот, всего три строчки. А по большому счету всего только одна.

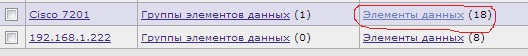

Допустим, мы узнали уже всё, что нам нужно. И мы бы хотели всё это дело завести в мониторинг.

в верхнем правом углу выбираем

Создать элемент данных

И перед нами открывается от такое вот окошечко.

Обратите внимание что я указал только нужные для изминения поля. Если вы что-то не так написали, то и скорость у вас не так будет мериться, и график будет показывать невесть что. Пользовательский множитель, потому что в байте 8 бит.

Нажимаем кнопку сохранить

Потом в правом верхнем углу нажимаем кнопочку Создать график

Вот так вот несложно создаются элементы данных. И строятся графики. Самое основное и принцип работы я вам описал. Как видите, это совсем не сложно. Но когда у вас объём работы большой, то это просто долго и нудно. Но что поделать, такая вот у нас работа. Зато потом красиво и наглядно всё видно. На этом эту часть мы закончим.

Раздел с картами, я думаю, вы осилите сами. К сожалению, я не смогу вам показать какую красоту можно сделать, используя карты. У одного провайдера я разрисовал всю его сеть по домам. И вывел это в отдельный отчет. Очень круто было, группа подержки мгновенно реагировала, потому что видела сразу где есть свет или какие проблемы происходят на том или ином участке. Но, к сожалению, сервер приказал долго жить. И то, что я делал в течении 3 месяцев нужно будет делать с 0. Вот такие вот случаи тоже бывают. Но думаю, что вы разберётесь сами. Там правда все очень-очень просто.