Spanning tree guard root что это

Принцип работы протоколов STP/RSTP, функции защиты корня (root guard)

Spanning Tree Protocol — сетевой протокол, работающий на втором уровне модели OSI. Основан на одноименном алгоритме, разработчиком которого является «Мама Интернета» — Радья Перлман (англ. Radia Perlman).

Основной задачей STP является приведение сети Ethernet с множественными связями к древовидной топологии, исключающей циклы пакетов. Происходит это путем автоматического блокирования ненужных в данный момент для полной связности портов. Протокол описан в стандарте IEEE 802.1D.

Для того чтобы определить какие порты заблокировать, а какие будут в режиме пересылки, STP выполняет следующее:

Выбор корневого моста

Корневым становится коммутатор с наименьшим идентификатором моста (Bridge ID).

Только один коммутатор может быть корневым. Для того чтобы выбрать корневой коммутатор, все коммутаторы отправляют сообщения BPDU, указывая себя в качестве корневого коммутатора. Если коммутатор получает BPDU от коммутатора с меньшим Bridge ID, то он перестает анонсировать информацию о том, что он корневой и начинает передавать BPDU коммутатора с меньшим Bridge ID. В итоге только один коммутатор останется корневым и будет передавать BPDU.

Изначально Bridge ID состоял из двух полей:

Определение корневых портов

Порт коммутатора, который имеет кратчайший путь к корневому коммутатору называется корневым портом. У любого не корневого коммутатора может быть только один корневой порт.

Определение назначенных портов

Коммутатор в сегменте сети, имеющий наименьшее расстояние до корневого коммутатора называется назначенным коммутатором (мостом). Порт этого коммутатора, который подключен к рассматриваемому сегменту сети, называется назначенным портом.

Принцип действия

Алгоритм действия STP

Происходит посылка Hello-пакетов раз в 20 секунд либо при пропадании/восстановлении какого-нибудь линка, с целью препятствия появлению петель в сети.

Пример топологии

После того как корневой коммутатор получил TCN BPDU, он отправляет несколько следующих Hello с флагом TCA. Эти сообщения получают все коммутаторы. При получении сообщения hello с флагом TCA, коммутатор использует короткий таймер (Forward Delay time) для того чтобы обновить записи в таблице коммутации. Обновления выполняется из-за того, что после изменений в топологии STP в таблице коммутации могут храниться неправильные записи.

Если порт изменяет состояние с Blocking в Forwarding, то он должен пройти через два промежуточных состояния: Listening и Learning. Переход из Forwarding в Blocking может выполняться сразу.

Роли и состояния портов

Функция root-guard «защита корня»

Функция защиты корня обеспечивает возможность задать расположение корневого моста в сети. Это обеспечивает уверенность в том, что порт, на котором активизирована функция защиты корня, является назначенным. Обычно все порты корневого моста являются назначенными, если два или более портов корневого моста не соединены вместе. Если мост получает высокоприоритетные STP элементы данных протокола управления мостами (BPDU) в корневом порту, для которого включена функция защиты корня, защита корня переводит порт в состояние STP, называемое несогласованностью корня. Состояние несогласованности корня аналогично состоянию прослушивания. Трафик через порт в таком состоянии не пересылается. Таким образом, защита корня задает расположение корневого моста. Функцию защиты корня необходимо включить на всех портах, которые не должны стать корневыми.

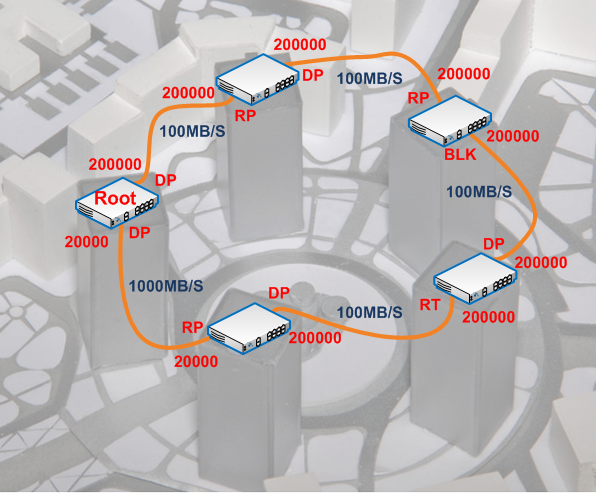

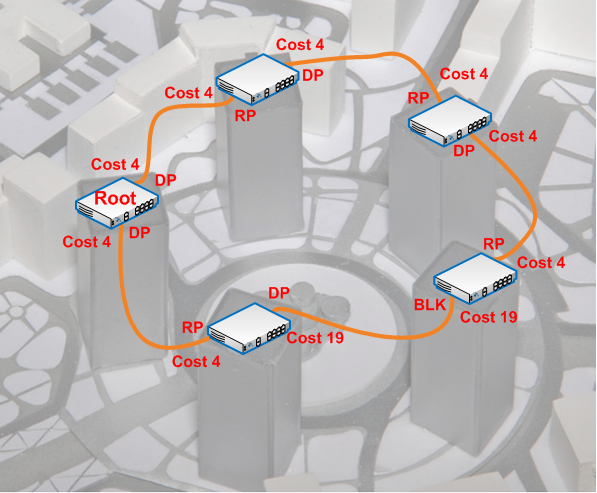

Изменения «места разрыва кольца» на оборудовании Sprinter

По умолчанию на оборудовании Sprinter протокол RSTP определяет «место разрыва кольца», т.е. какой порт блокировать, основываясь на скорости соединения, которой соответствует стоимость соединения.

Ниже приведено соответствие скорости и стоимости соединения:

10 Mb/s: Cost=2 000 000

100 Mb/s: Cost=200 000

1000 Mb/s: Cost=20 000

Для того чтобы изменить «место разрыва кольца» необходимо изменять стоимость соединений в тех точках, изменение стоимости которых позволит определить более кратчайший путь через ранее заблокированный порт и заблокирует порт в другом сегменте.

Для изменения стоимости соединения порта необходимо использовать команду:

Для рисунка, представленного ниже, эта команда выглядит следующим образом:

Принцип работы протоколов STP/RSTP, функции защиты корня (root guard)

Spanning Tree Protocol — сетевой протокол, работающий на втором уровне модели OSI. Основан на одноименном алгоритме, разработчиком которого является «Мама Интернета» — Радья Перлман (англ. Radia Perlman).

Основной задачей STP является приведение сети Ethernet с множественными связями к древовидной топологии, исключающей циклы пакетов. Происходит это путем автоматического блокирования ненужных в данный момент для полной связности портов. Протокол описан в стандарте IEEE 802.1D.

Для того чтобы определить какие порты заблокировать, а какие будут в режиме пересылки, STP выполняет следующее:

1) Выбор корневого моста (Root Bridge)

2) Определение корневых портов (Root Port)

3) Определение выделенных портов (Designated Port)

Выбор корневого моста

Корневым становится коммутатор с наименьшим идентификатором моста (Bridge ID).

Только один коммутатор может быть корневым. Для того чтобы выбрать корневой коммутатор, все коммутаторы отправляют сообщения BPDU, указывая себя в качестве корневого коммутатора. Если коммутатор получает BPDU от коммутатора с меньшим Bridge ID, то он перестает анонсировать информацию о том, что он корневой и начинает передавать BPDU коммутатора с меньшим Bridge ID. В итоге только один коммутатор останется корневым и будет передавать BPDU.

Изначально Bridge ID состоял из двух полей:

Определение корневых портов

Порт коммутатора, который имеет кратчайший путь к корневому коммутатору называется корневым портом. У любого не корневого коммутатора может быть только один корневой порт.

Определение назначенных портов

Коммутатор в сегменте сети, имеющий наименьшее расстояние до корневого коммутатора называется назначенным коммутатором (мостом). Порт этого коммутатора, который подключен к рассматриваемому сегменту сети, называется назначенным портом.

Принцип действия

Алгоритм действия STP

Происходит посылка Hello-пакетов раз в 20 секунд либо при пропадании/восстановлении какого-нибудь линка, с целью препятствия появлению петель в сети.

Пример топологии

Изменениями топологии считается изменения ролей DP и RP. Коммутатор, который обнаружил изменения в топологии отправляет Topology Change

Notification (TCN) BPDU корневому коммутатору:

После того как корневой коммутатор получил TCN BPDU, он отправляет несколько следующих Hello с флагом TCA. Эти сообщения получают все коммутаторы. При получении сообщения hello с флагом TCA, коммутатор использует короткий таймер (Forward Delay time) для того чтобы обновить записи в таблице коммутации. Обновления выполняется из-за того, что после изменений в топологии STP в таблице коммутации могут храниться неправильные записи.

Если порт изменяет состояние с Blocking в Forwarding, то он должен пройти через два промежуточных состояния: Listening и Learning. Переход из Forwarding в Blocking может выполняться сразу.

Роли и состояния портов

Функция root-guard “защита корня”

Функция защиты корня обеспечивает возможность задать расположение корневого моста в сети. Это обеспечивает уверенность в том, что порт, на котором активизирована функция защиты корня, является назначенным. Обычно все порты корневого моста являются назначенными, если два или более портов корневого моста не соединены вместе. Если мост получает высокоприоритетные STP элементы данных протокола управления мостами (BPDU) в корневом порту, для которого включена функция защиты корня, защита корня переводит порт в состояние STP, называемое несогласованностью корня. Состояние несогласованности корня аналогично состоянию прослушивания. Трафик через порт в таком состоянии не пересылается. Таким образом, защита корня задает расположение корневого моста. Функцию защиты корня необходимо включить на всех портах, которые не должны стать корневыми.

Изменения «места разрыва кольца» на оборудовании Sprinter

По умолчанию на оборудовании Sprinter протокол RSTP определяет «место разрыва кольца», т.е. какой порт блокировать, основываясь на скорости соединения, которой соответствует стоимость соединения.

Ниже приведено соответствие скорости и стоимости соединения:

10 Mb/s: Cost=2 000 000

100 Mb/s: Cost=200 000

1000 Mb/s: Cost=20 000

Для того чтобы изменить «место разрыва кольца» необходимо изменять стоимость соединений в тех точках, изменение стоимости которых позволит определить более кратчайший путь через ранее заблокированный порт и заблокирует порт в другом сегменте.

Для изменения стоимости соединения порта необходимо использовать команду:

где port number — номер порта, для которого изменяем стоимость соединения

port cost — новое значение стоимости соединения

Для рисунка, представленного ниже, эта команда выглядит следующим образом:

rstp —c 4

Spanning Tree Protocol Root Guard Enhancement

Available Languages

Download Options

Contents

Introduction

This document explains the Spanning Tree Protocol (STP) root guard feature. This feature is one of the STP enhancements that Cisco created. This feature enhances switched network reliability, manageability, and security.

Prerequisites

Requirements

There are no specific requirements for this document.

Components Used

This document is not restricted to specific software and hardware versions.

Conventions

Refer to Cisco Technical Tips Conventions for more information on document conventions.

Feature Description

The standard STP does not provide any means for the network administrator to securely enforce the topology of the switched Layer 2 (L2) network. A means to enforce topology can be especially important in networks with shared administrative control, where different administrative entities or companies control one switched network.

The forwarding topology of the switched network is calculated. The calculation is based on the root bridge position, among other parameters. Any switch can be the root bridge in a network. But a more optimal forwarding topology places the root bridge at a specific predetermined location. With the standard STP, any bridge in the network with a lower bridge ID takes the role of the root bridge. The administrator cannot enforce the position of the root bridge.

Note: The administrator can set the root bridge priority to 0 in an effort to secure the root bridge position. But there is no guarantee against a bridge with a priority of 0 and a lower MAC address.

The root guard feature provides a way to enforce the root bridge placement in the network.

The root guard ensures that the port on which root guard is enabled is the designated port. Normally, root bridge ports are all designated ports, unless two or more ports of the root bridge are connected together. If the bridge receives superior STP Bridge Protocol Data Units (BPDUs) on a root guard-enabled port, root guard moves this port to a root-inconsistent STP state. This root-inconsistent state is effectively equal to a listening state. No traffic is forwarded across this port. In this way, the root guard enforces the position of the root bridge.

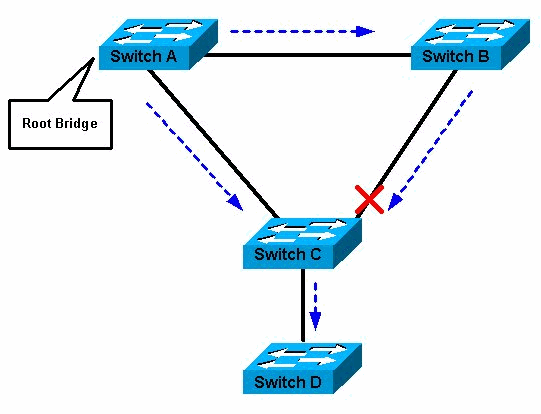

The example in this section demonstrates how a rogue root bridge can cause problems on the network and how root guard can help.

In Figure 1, Switches A and B comprise the core of the network, and A is the root bridge for a VLAN. Switch C is an access layer switch. The link between B and C is blocking on the C side. The arrows show the flow of STP BPDUs.

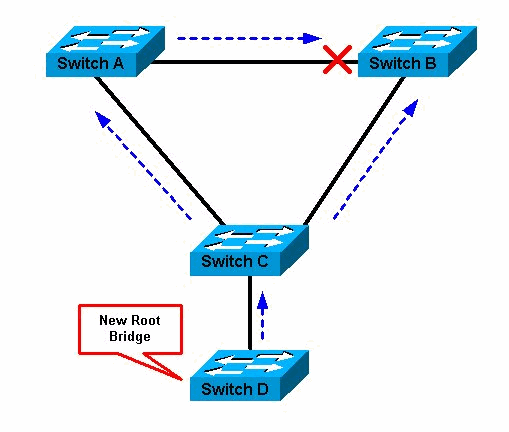

In Figure 2, device D begins to participate in STP. For example, software-based bridge applications are launched on PCs or other switches that a customer connects to a service-provider network. If the priority of bridge D is 0 or any value lower than the priority of the root bridge, device D is elected as a root bridge for this VLAN. If the link between device A and B is 1 gigabit and links between A and C as well as B and C are 100 Mbps, the election of D as root causes the Gigabit Ethernet link that connects the two core switches to block. This block causes all the data in that VLAN to flow via a 100-Mbps link across the access layer. If more data flow via the core in that VLAN than this link can accommodate, the drop of some frames occurs. The frame drop leads to a performance loss or a connectivity outage.

The root guard feature protects the network against such issues.

The configuration of root guard is on a per-port basis. Root guard does not allow the port to become an STP root port, so the port is always STP-designated. If a better BPDU arrives on this port, root guard does not take the BPDU into account and elect a new STP root. Instead, root guard puts the port into the root-inconsistent STP state. You must enable root guard on all ports where the root bridge should not appear. In a way, you can configure a perimeter around the part of the network where the STP root is able to be located.

In Figure 2, enable root guard on the Switch C port that connects to Switch D.

Switch C in Figure 2 blocks the port that connects to Switch D, after the switch receives a superior BPDU. Root guard puts the port in the root-inconsistent STP state. No traffic passes through the port in this state. After device D ceases to send superior BPDUs, the port is unblocked again. Via STP, the port goes from the listening state to the learning state, and eventually transitions to the forwarding state. Recovery is automatic; no human intervention is necessary.

This message appears after root guard blocks a port:

Availability

Root guard is available in Catalyst OS (CatOS) for Catalyst 29xx, 4500/4000, 5500/5000, and 6500/6000 in software version 6.1.1 and later. For the Catalyst 6500/6000 that runs Cisco IOS® system software, this feature was first introduced in Cisco IOS Software Release 12.0(7)XE. For the Catalyst 4500/4000 that runs Cisco IOS system software, this feature is available in all releases.

For the Catalyst 2900XL and 3500XL switches, root guard is available in Cisco IOS Software Release 12.0(5)XU and later. The Catalyst 2950 series switches support the root guard feature in Cisco IOS Software Release 12.0(5.2)WC(1) and later. The Catalyst 3550 series switches support the root guard feature in Cisco IOS Software Release 12.1(4)EA1 and later.

Configuration

CatOS Configuration

The root guard configuration is on a per-port basis. On Catalyst switches that run CatOS, configure root guard in this way:

In order to verify whether the root guard is configured, issue this command:

Cisco IOS Software Configuration for Catalyst 6500/6000 and Catalyst 4500/4000

On the Catalyst 6500/6000 or Catalyst 4500/4000 switches that run Cisco IOS system software, issue this set of commands in order to configure STP root guard:

Note: Cisco IOS Software Release 12.1(3a)E3 for the Catalyst 6500/6000 that runs Cisco IOS system software changed this command from spanning-tree rootguard to spanning-tree guard root. The Catalyst 4500/4000 that runs Cisco IOS system software uses the spanning-tree guard root command in all releases.

Cisco IOS Software Configuration for Catalyst 2900XL/3500XL, 2950, and 3550

On the Catalyst 2900XL, 3500XL, 2950, and 3550, configure switches with root guard in interface configuration mode, as this example shows:

What Is the Difference Between STP BPDU Guard and STP Root Guard?

BPDU guard and root guard are similar, but their impact is different. BPDU guard disables the port upon BPDU reception if PortFast is enabled on the port. The disablement effectively denies devices behind such ports from participation in STP. You must manually reenable the port that is put into errdisable state or configure errdisable-timeout.

Root guard allows the device to participate in STP as long as the device does not try to become the root. If root guard blocks the port, subsequent recovery is automatic. Recovery occurs as soon as the offending device ceases to send superior BPDUs.

For more information about BPDU guard, refer to this document:

Does the Root Guard Help with the Two Roots Problem?

There can be a unidirectional link failure between two bridges in a network. Because of the failure, one bridge does not receive the BPDUs from the root bridge. With such a failure, the root switch receives frames that other switches send, but the other switches do not receive the BPDUs that the root switch sends. This can lead to an STP loop. Because the other switches do not receive any BPDUs from the root, these switches believe that they are the root and start to send BPDUs.

When the real root bridge starts to receive BPDUs, the root discards the BPDUs because they are not superior. The root bridge does not change. Therefore, root guard does not help to resolve this issue. The UniDirectional Link Detection (UDLD) and loop guard features address this issue.

For more information on STP failure scenarios and how to troubleshoot them, refer to this document:

antiCisco blogs

блоги по технологиям и оборудованию cisco от инструкторов

Защита на канальном уровне. Атаки на STP.

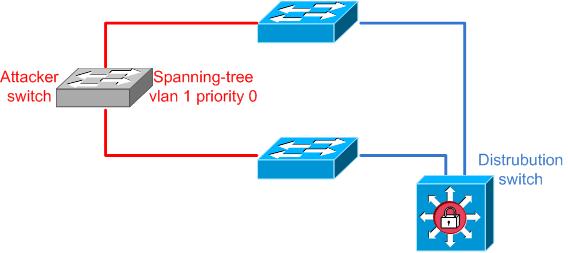

Вторая проблема, которую имеет смысл рассматривать как опасную, это манипуляции с протоколом Spanning tree.

Протокол этот включен по умолчанию и часто администраторы его не настраивают, оставляя все на волю настроек по умолчанию. Конечно, как-то работать канальная сеть будет, но возможны проблемы. Подробнее про настройки протокола STP читайте в другой главе. Здесь я остановлюсь на возможных угрозах безопасности.

Поддельный корневой коммутатор.

Даже если в вашей сети нет петель на уровне 2, все равно такая проблема возможна. Для реализации этой атаки необходимо найти 2 подключения к разным коммутаторам (например, к двум поэтажным коммутаторам здания). Далее, установить еще один коммутатор, настроив его так, чтобы он стал корневым в получившейся петле STP (напомню, что это делается командой spanning-tree vlan

Если вы думаете, что провести такую атаку сложно в силу физических ограничений на поиск таких (например, поэтажных) коммутаторов, я вас расстрою. Есть много способов и один из них – использование пары WiFi точек в режиме Bridge. Одна точка ставится на одном этаже, другая – на другом.

Далее, т.к. этот новый (вражеский) коммутатор не может иметь заблокированных портов, порт заблокируется на существующем оборудовании компании, дабы разорвать петлю. И трафик между двумя сегментами пойдет через вражеский коммутатор, где атакующий сможет сделать с ним все что угодно, от простого прослушивания до внедрения посредника (Man-in-the-Middle attack), который сможет читать даже шифрованный трафик.

Разновидностью такой атаки является взлом какого-нибудь доступного, например, поэтажного коммутатора и перенастройка его как корневого коммутатора STP.

Чтобы защититься от подобных атак есть 2 пути.

Если вы уверены, что за данными портами нет и не будет коммутаторов, можно включить технологию Bpduguard, которая блокирует получение BPDU (Bridge Protocol DataUnit, служебные пакеты STP)

!

! На интерфейсе:

Sw(config-if)# spanning-tree bpduguard enable

!

! или глобально для всех портов в режиме доступа

Sw(config)# spanning-tree portfast bpduguard default

либо можно использовать более «мягкий» режим только с фильтрацией входящих и исходящих BPDU — bpdufilter

!

! На интерфейсе:

Sw(config-if)# spanning-tree bpdufilter enable

!

! или глобально для всех портов в режиме доступа

Sw(config)# spanning-tree portfast bpdufilter default

Если же топология такова, что за данными портами есть или может быть коммутатор, то можно применить технологию rootguard, которая не позволит подменить корневой коммутатор.

Sw(config-if)# spanning-tree guard root

В любом случае очень рекомендуется задать корневой (и запасной корневой при его наличии) коммутатор вручную, прописав

spanning-tree vlan

STP в Cisco

Материал из Xgu.ru

|

| Данная страница находится в разработке. Эта страница ещё не закончена. Информация, представленная здесь, может оказаться неполной или неверной. |

Если вы считаете, что её стоило бы доработать как можно быстрее, пожалуйста, скажите об этом.

На этой странице описывается процедура настройки различных версий протокола Spanning Tree на коммутаторах Cisco.

Содержание

[править] Петли в сети

Петли в коммутируемой сети могут возникнуть по нескольким причинам:

[править] Настройки по умолчанию

Настройки STP по умолчанию (для коммутатора 3550):