Static ai malicious archive что это

Malicious – что это за вирус

Вирусных программ с каждым днем все больше, а сами они становятся “умнее”. Антивирусы тоже развиваются, совершенствуются алгоритмы распознавания и борьбы с новым вредоносным ПО, растет список наименований в базах. Во время процедуры поиска сканеры нередко указывают на файлы, включающие слово “Malicious”.

В статье расскажем что это за вирус и как очистить от него свой компьютер.

Чем опасен Malicious

Malicious – в переводе с английского языка означает “злонамеренный”, это общее название для вирусов, относящихся к “семейству” Trojan. Также это определение антивирусы могут давать софту, играм, файлам в архиве и другим программам, самостоятельно запускающим некоторые процессы на компьютере.

Что могут делать такие трояны.

– Самостоятельно активировать работу нужного кода или загружать из Интернета файлы.

– Вид «WIN Malicious Confidence» занимается отслеживанием действий пользователя в браузере с целью считывания логинов и паролей, данных cookies, истории.

– Эксплуатировать ресурсы Вашего компьютера для майнинга криптовалют.

– Формировать cmd-службы, работающие в фоновом режиме для загрузки страниц со спамом.

– На смартфонах считывать данные из справочника контактов и истории вызовов, а также получать доступ к банковским сервисам и картам.

Троянские вирусы легче остальных проникают на ПК, т.к. маскируются под легальные знакомые приложения или даже файлы операционной системы Windows. Злоумышленники внедряют опасный код в программу и загружают на ресурсы общего доступа. Человек скачивает софт, например, через торрент, дает согласие на установку и вместе с программой автоматически активирует вирус.

Среди троянов обсуждаемой группы особенно распространены:

– malicious.site — вредоносные сайты с вирусными программами;

– malicious.code — опасный код, прикрепленный к программе (которая сама по себе может быть вполне безобидной);

– malicious.moderate.ml.score;

– malicious.high.ml.score.

Нередко антивирусы ругаются на знакомую программу обозначая опасность как:

– static engine malicious;

– malicious moderate confidence;

– malicious behavior sb.

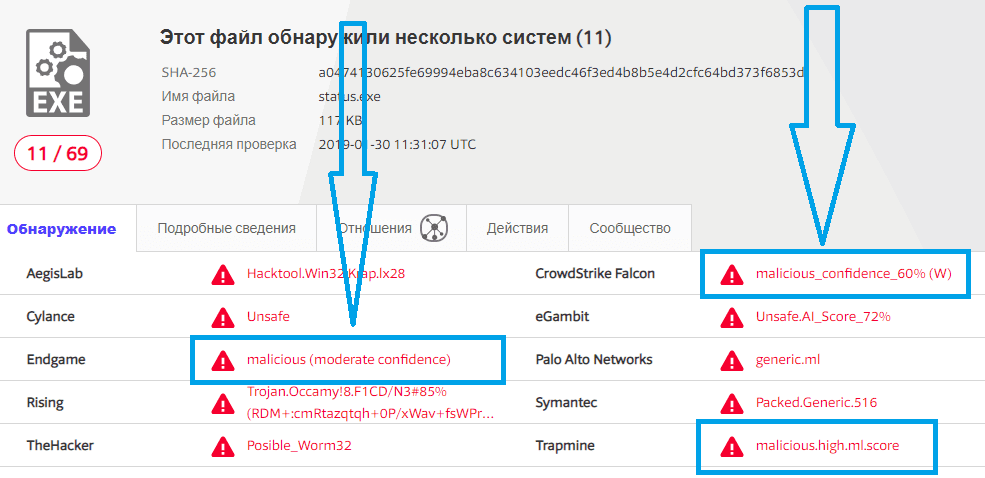

Обнаружение Malicious на компьютере

Как очистить компьютер от вируса Malicious

Не все приложения, определяемые антивирусом как Malicious являются вредоносными. Чтобы отнести программу к такому виду бывает достаточно наличия в ней некоторых дополнительных функций. Нередко опция «отслеживание местоположения» причисляется к разряду вредоносных. Если софт Вам нужен – поищите о нем и его опциях подробную информацию в Интернете. Внимательно просмотрите данные о списке выявленных опасностей, который предоставил сканер. Убедились, что опасности нет – отправьте в список исключений антивируса. Приложение, загруженное из сомнительных ресурсов следует удалить.

Malicious — что за вирус

Очень часто на просторах Всемирной сети можно встретить пользователей, задающихся вопросом: «Malicious — что за вирус?» Подробному разбору данной темы и посвящен этот обзор.

Malicious в переводе с английского звучит как «злонамеренный» и, к удивлению многих людей, не является названием определенного вируса. Это семейство вредоносных программ, именуемое Malware (образованное от MALicious и softWARE) и созданное со злым умыслом.

Отличительные черты и вред

Зачастую все это зловредное семейство называют вирусами, однако это в корне неверно. Софт этой категории способен долгое время оставаться незамеченным и нацелен на создание условий нестандартной работы системы. Цели подобных «вредителей» могут быть самые разные:

И ни одна компания, разрабатывающая операционные системы, не может дать 100 % гарантии безопасности. Даже такие гиганты, как Microsoft и Apple.

Осуществляя роль «пропуска» или сам являясь вредоносной программой, этот «лазутчик» способен на следующее:

Сложность работы с этой категорией программ заключается в том, что файл при сканировании может иметь пометку «malicious confidence 90%», но при этом не быть вредоносным.

Заражение и профилактика

Чтобы вражеский софт, например malicious moderate ml score, запустился, пользователю необходимо самому произвести этот процесс. Именно по этой причине Malware обычно замаскирован под интересующий человека контент. Это могут быть тематические:

Без помощи пользователя программа попасть на компьютер не может. Поэтому основная рекомендация по профилактике заражения основывается на обязательном сканировании антивирусом всех поступающих на компьютер файлов. К числу последних также относятся вложения электронных писем.

Самостоятельное выявление

Если сложилось так, что в ваш компьютер проник «вредитель», то не стоит решать эту проблему переустановкой Windows. Для начала нужно попытаться избавиться от нежелательного гостя. Но стоит помнить, что некоторые представители такого софта, так называемые Empress Malware (элита вредоносных программ), имеют хорошую защиту и их удаление практически невозможно.

При обнаружении маркеров наличия вражеского софта необходимо начать с проверки и поиска зараженных участков.

Способы борьбы

Чтобы полностью избавиться и исключить процесс, называемый в профессиональной среде rebirth (с англ. перерождение), необходимо использовать комплекс борьбы с «вредителями»:

Последний софт представлен в самых различных вариациях. Он может быть направлен на выявление уже имеющихся вредителей или же на сканирование всего входящего трафика для предупреждения заражения компьютера.

Как создатели вредоносного софта пытаются избежать его обнаружения: разбираем на примере Spy.GmFUToMitm

Специалисты экспертного центра безопасности Positive Technologies (PT Expert Security Center) обнаружили интересный образец вредоносного ПО, распространяющийся в китайском сегменте интернета. Этот софт используется, среди прочего, для осуществления MITM-атак, а главная его особенность заключается в сочетании различных техник ухода от детектирования. Мы решили разобрать их, чтобы показать, как разработчики вредоносного софта скрывают его активность.

С чего все началось

Система анализа сетевого трафика обратила наше внимание на то, что вредоносное приложение регулярно запрашивает изображение с включенным в него дополнительным контентом. Загрузка происходила с легитимного ресурса для хранения изображений — imgsa.baidu.com. К тому же, как выяснилось, это была картинка с зашкаливающим уровнем милоты 🙂 И как же кощунственно после этого выглядела попытка злоумышленников использовать его для сокрытия различных вредоносных нагрузок!

Рис. 1. Изображение, используемое для сокрытия факта доставки полезной нагрузки

Для начала, чтобы собрать исходные данные и сравнить образцы, мы организовали поиск похожих семплов — и обнаружили несколько. Это стало возможным благодаря характерным данным в сетевом взаимодействии и наличию у нас обширной базы вредоносного трафика. В частности, в сетевом трафике можно видеть явный паттерн, закономерность, заключающуюся в повторении одних и тех же действий со стороны вредоносного приложения.

Рис. 2. Сетевой трафик с отмеченными паттернами

Рис. 3. Зашифрованная конфигурация

Расшифровка данных

Расшифровываются полученные данные алгоритмом DES в режиме электронной кодовой книги ключом 0x6a 0x5f 0x6b 0x2a 0x61 0x2d 0x76 0x62, содержащимся в теле вредоносной программы. После расшифрования открытый текст представляет собой строки (рис. 4), каждая из которых содержит ссылку на изображение. Исходя из равенства MD5-хешей, это одно и то же изображение. Видимо, для устойчивости схемы доставки злоумышленники расположили одни и те же данные по разным адресам.

Рис. 4. Пример расшифрованной конфигурации загрузчика

Используя полученные данные, вредоносный загрузчик следующим этапом инициирует скачивание изображения. Отсекает от него первые 5120 байт (утенка и щенка) и использует только полезную нагрузку (рис. 5), которая следует сразу начиная с 5121-го байта.

Рис.5. Пример полезной нагрузки.

После расшифрования данных мы получили очередную конфигурацию формата, аналогичного тому, что был получен на первом шаге. То есть еще одну порцию ссылок на изображения, но на этот раз все MD5-хеши разные и в конце каждой строки есть суффиксы из двух символов:

Рис. 6. Второй набор ссылок и подозрительные суффиксы

Алгоритм работы вредоноса

Теперь это уже настоящие модули полезной нагрузки. Как выяснилось, два символа в конце каждой строки используются для выбора конкретного изображения, то есть конкретной полезной нагрузки. Сперва используется строка с суффиксом «AD» (рис. 7). Данный выбор уже предопределен на этапе создания вредоносной программы. То есть последовательность нагрузок задана заранее в виде двухзначных суффиксов.

Рис. 7. Выбор ссылки с суффиксом «AD»

Скачанное изображение уже содержит вредоносный модуль, это можно сказать хотя бы исходя из его размера. Данные все так же замаскированы под изображения и располагаются по такому же смещению в 5120 байт. Отбросив лишние байты, загрузчик извлекает, проверяет хеш-сумму и затем расшифровывает в PE-файл модуль под названием TkRep.dll.

Рис. 8. Пример зашифрованного модуля в теле изображения и его хеш-сумма

Данная библиотека подгружается во вредоносный процесс и первым делом проверяет среду, в которой запущен модуль:

Рис. 9. Проверка среды виртуализации

Проверяет среди запущенных процессов наличие процессов с именами devenv.exe, OLLYDBG.EXE, Dbgview.exe, windbg.exe, MSDEV.exe, Delphi32.exe, E.exe, PCHunter32.exe, PCHunter64.exe — а также наличие антивирусных средств.

Рис. 10. Проверка процессов

Делает стандартную проверку на отладку.

Рис. 11. Проверка запуска процесса в контексте отладчика

Проверяет наличие среди открытых пайпов тех, что указаны в таблице.

| \\.\FltMouseKb | \\.\GameGuard | \\.\GxWfpFlt |

| \\.\XxGamesFilter | \\.\GpeNetSafe | \\.\TeSafe |

| \\.\Sdriver | \\.\PowerChange | \\.\xspeed |

| \\.\gmMemProt | \\.\diafahbb |

Следующим шагом регистрирует инфицированный узел на сервере злоумышленников, отправляя POST-запросом протокола HTTP информацию о зараженном узле в зашифрованном виде (рис. 12).

Рис. 12. Запрос для регистрации на сервере злоумышленников

Примечательно то, что ответ от сервера всегда содержит одни и те же данные, и более того, клиентом учитывается только код ответа сервера.

Как вредоносный софт скрывает свою активность

В соответствии с заданной последовательностью полезных нагрузок переходим к изучению следующей. Ее суффикс — «AR». Клиент, в соответствии с существующей схемой, скачивает с сервиса хранения изображений Baidu Images очередную конкатенацию изображения с зашифрованной нагрузкой, расшифровывает модуль и запускает его в новом процессе со случайным именем. На наш взгляд, данная функциональность служит для придания вредоносному приложению вида безвредного. Часто это клиент онлайн-игры (рис. 13). И это была очередная техника маскировки.

Рис. 13. Интерфейс онлайн-игры

После проведения этого отвлекающего маневра вредоносный процесс переходит к стадии закрепления на инфицированном узле. Для этого он использует функциональность, схожую с функциональностью rootkit-программ. В частности, внедрение собственного защищенного драйвера в систему.

И вот как это происходит. Из расшифрованной конфигурации выбирается нагрузка с суффиксом «AE». Это библиотека TaskReportDLL.dll. У нее те же функции, как у библиотеки TkRep.dll из предыдущего этапа, — отправить информацию о системе и проверить наличие защитных средств.

Затем скачивается библиотека RealWorkDll.dll. Среди функций RealWorkDll.dll важным является скачивание драйвера, частично защищенного с помощью VMPROTECT, и PE-файла, который этот драйвер установит в системе.

Рис. 14. Путь к базе данных драйвера

Затем удаляются PE-файлы, используемые для установки драйвера, и на этом данный этап закрепления завершен.

Поиск по строке базы данных драйвера привел нас в репозиторий зеркала ресурса rootkit[.]com, в котором был обнаружен экземпляр руткита FUTo с соответствующим именем в пути — «objfre_wxp_x86» (рис. 14). В блоге нашей компании данный руткит рассматривался еще в 2006 году.

Рассмотрим подробнее работу в системе драйвера SDriverBlogx86, установленного модулем RealWorkDll.dll. На первом этапе в сеть уходят регистрационные данные клиента. В качестве запроса применяется POST, но теперь уже на порт с номером 8081 (рис. 15). Видимо, этот порт используется для приема данных, если активность на инфицированной системе достигла этапа активизации руткита «FUTo».

Рис. 15. Запрос на С2 от установленного в системе драйвера

Обращение на сервер злоумышленников происходит в зашифрованном виде, данные до шифрования представляют собой информацию о системе. Разделители полей данных, формат представления и количество полей совпадают у всех модулей (рис. 16).

Рис. 16. Информация о системе для идентификации зараженного узла

Далее механизм работы внедренного в систему драйвера совпадает с инициирующим загрузчиком — с той лишь разницей, что ссылки на изображения на этот раз запрашивались с порта для руткита и путь хранения конфигурации изменился с /koded на /qqwe. Возможно, это как-то связанно с сервисами qq.com и wechat.com.

Список модулей, который получает процесс, содержит список PE-файлов. Но в данном случае вместо двухбуквенного суффикса для выбора нагрузки в конце строки содержится ключ в виде имени файла:

Рис. 17. Конфигурация, получаемая закрепленным в системе драйвером

После загрузки изображений полезная нагрузка также расположена по смещению 5120 байт. Структура полезной нагрузки для установленного драйвера включает в себя ключ из предыдущего списка в виде имени файла, а затем сам PE-файл. В отличие от предыдущих этапов здесь полезная нагрузка не зашифрована.

Рис. 18. Полезная нагрузка, получаемая установленным в системе руткитом

Полученный модуль проверяет наличие процессов с именами devenv.exe, OLLYDBG.EXE, Dbgview.exe, windbg.exe, MSDEV.exe, Delphi32.exe, E.exe, PCHunter32.exe, PCHunter64.exe, а также процессы ZhuDongFangYu, 360Safe, 360Tray.

В процессе работы с помощью GET-запроса скачиваются сертификаты server.crt, server.key, server.der, startcom.crt.

Рис. 19. Запрос на получение сертификатов

Имена классов модуля для проведения MITM-атаки не оставляют сомнений о намерениях злоумышленников (рис. 20).

Рис. 20. Имена классов модуля для проведения MITM-атаки

Заключение

Данное вредоносное ПО состоит из загрузчика, файла маскировки, руткит-драйвера и модуля для проведения атаки «человек посередине». Для скрытой доставки полезной нагрузки ПО применяет технику сращивания данных с изображениями формата JPEG. Для командных серверов злоумышленники регистрируют имена в доменных зонах top, bid, а также на базе облачных платформ.

Вот какие методы маскировки активности использовали разработчики вредоносного софта:

Как выяснить, является ли файл вредоносным

Автор: Chiron

Дата последнего обновления: 12 сентября 2013

Оригинал статьи

Перевод: Александр Рябов

В наши дни интернет наводнен вредоносными программами. Вы никогда не можете быть уверены, что загруженный вами файл не окажется каким-нибудь вредоносным, притворяющимся безвредным. Фактически многие из вредоносных файлов разработаны, чтобы делать именно это. Эта статья объяснит, как отличить опасный файл от безопасного.

Несмотря на то, что это может показаться грандиозной задачей, я обещаю, что это будет не так уж трудно. Сегодня есть много как очень сложных, так и простых онлайновых служб, которые позволяют проверить файл на безопасность. Если вы полагаете, что файл, вероятно, безопасен, то убедитесь, что вы прочли раздел 1, прежде чем продолжать. Это может сэкономить вам много времени.

Содержание

1. Проверьте, не находится ли файл в белом списке Comodo

Если вы уже считаете, что рассматриваемый файл, вероятнее всего, безопасен, то следование дальнейшим шагам, описанным в этой статье, может не понадобиться. Сначала закачайте файл на Comodo Valkyrie. Это бесплатная услуга, предоставляемая компанией Comodo, которая позволяет пользователям загружать файлы, объемом до 20 МБ, которые будут проанализированы почти сразу же. После закачки файла посмотрите в левый верхний угол. Там есть надпись «SHA1». Скопируйте всю строку букв и чисел, которая следует за ней. Теперь перейдите на страницу Comodo File Intelligence.

Мы воспользуемся этой службой, чтобы выяснить, не был ли файл уже проверен ранее на безопасность и не находится ли он в огромном списке безопасных файлов Комодо. На этом сайте переключите поисковую панель с режима «Search by Filename» на «Search by SHA1». После этого вставьте из буфера обмена SHA1 и нажмите «Search Now». Посмотрите информацию, которая появилась. Если ответ был «The file is safe» («Файл надёжен»), то сразу смотрите результаты Comodo Valkyrie. Если окончательный результат (Final Result) от Comodo Valkyrie сообщает, что файл безопасен или неизвестен, тогда вы можете доверять этому файлу. Вам не нужно переходить к остальной части шагов. Однако, если Comodo Valkyrie сообщает, что файл вредоносный, тогда вы, возможно, захотите перейти ко второму разделу, чтобы убедиться, что файл действительно безопасен. Он почти наверняка безвреден, но проверка с помощью еще нескольких методов не займет много времени.

2. Проверьте файл с помощью Comodo Valkyrie

Используя эти проверки, служба может дать прогноз относительно того, является файл нормальным (“Normal”), неизвестным (“Unknown”) или вредоносным (“Malicious”). Оценка “Normal” означает, что файл безопасен. “Malicious” означает, что он опасен. Если служба посчитала, что файл неизвестен (“Unknown”), это значит, что «она не уверена».

2.1 Используйте Валькирию, чтобы узнать наверняка, безопасен ли файл

Кроме того, некоторые файлы, возможно, уже были вручную проанализированы сотрудниками Comodo. Если они были проанализированы сотрудниками, то у них будет статус нормальных, неизвестных или вредоносных. Если там дали оценку «Unknown» или «Malicious», то я советовал бы избавиться от этого файла. Я не стал бы ему доверять.

После передачи файла сотруднику там вручную проанализируют его и дадут вам результат. Возможные варианты оценок уже объяснены выше. Этот анализ обычно занимает меньше 24 часов. Если вы решили получить результаты «анализа вручную», то вы не должны волноваться ни о каких других методах, обсуждавшихся еще в этой статье. Просто отправьте файл и ожидайте результатов. Однако, если вы хотите узнать больше о файле и не хотите ждать результатов ручной работы, то остальная часть этой статьи должна быть очень полезной для вас.

2.2 Интерпретируйте результаты автоматического анализа самостоятельно

Если вы решили не ждать анализа, тогда вы можете также использовать эту службу, чтобы сразу же получить больше информации о файле. После того, как файл проанализирован, наиболее важным моментом, заслуживающим вашего внимания, будут пункты «Auto Result» («Автоматический результат») и «Final Result» («Окончательный результат»). Оба результата даны вверху страницы. «Auto Result» даст вам полный итог статического сканирования. «Final Result» комбинирует результаты всех типов сканирования, предоставляя общий прогноз по поводу безопасности файла. Веб-службы более подробно рассмотрены ниже. Если обе из них дают оценку «нормально», тогда файл, вероятнее всего, безопасен. Однако, перед тем, как посмотреть общие результаты, проверьте вкладки «Dynamic Detection» и «Advanced Heuristics», чтобы убедиться, что они закончили анализировать. Это займет больше времени, чем статический метод обнаружения. Однако, чтобы получить еще большее понимание, действительно ли безвреден файл, вам также захочется более тщательно рассмотреть результаты для каждой вкладки.

Обратите внимание, что для некоторых файлов вместо результата будет выведено «No PE File». Это означает, что файл не содержит достаточной информации для Valkyrie, чтобы его можно было запустить. Более подробную информацию можно найти на этой странице. Таким образом, если вы получаете этот результат, я рекомендую вам перейти к следующему разделу и продолжить анализировать файл, используя альтернативные методы, обсуждаемые в этой статье.

После того, как файл проанализирован, вам будут показаны три информационные вкладки. Первая называется “Static Detection” (Статический метод обнаружения). Вкладка показывает оценку 17-ти различных детекторов AI, которые проверяли файл. Отдельные оценки этих детекторов не важны. Comodo использует очень сложный алгоритм, чтобы вынести итоговую оценку на основе работы каждого из этих детекторов. То, что важно, это общий результат, показанный внизу экрана. Будет показана автоматическая оценка под надписью “Static Verdict Combination” (“Суммарная оценка статического сканирования”). Также под надписью “Probability of Static Verdict” (“Вероятность статической оценки”) будет показана степень вероятности.

Еще одна вкладка, которую мы рассмотрим, называется “Advanced Heuristics” (“Продвинутая эвристика”). Здесь при исследовании файла используются более чувствительные алгоритмы. Здесь больше вероятности, что они поймают вредоносное ПО, но также здесь более вероятна неправильная идентификация файла в качестве «Неизвестного» (“Unknown”) или «Вредоносного» (“Malicious”). Пожалуйста, имейте это в виду, когда интерпретируете эти результаты.

3. Проверьте файл с помощью VirusTotal

Таким образом, если только некоторые антивирусы определяют угрозу с помощью эвристики, а другие не определяют, то это может быть ложным срабатыванием. Однако, это не гарантирует, что так и есть. Именно поэтому вы должны всегда проверять файл, используя все три метода, рассмотренные в этой статье. Ниже приведены результаты в качестве примера полноценных файлов, которые VirusTotal неверно идентифицирует как опасные.

Я хочу внести ясность, что, даже если только один антивирус определил файл как вредоносный, или даже ни один из них не определил, то файл все же может быть опасным. VirusTotal нельзя использовать с тем, чтобы гарантировать, что файл безопасен. Однако, если очень большое количество антивирусов определяют, что файл вредоносный, то вероятно так и есть. В этом и есть истинная сила VirusTotal.

4. Проверьте файл на вредоносное поведение

В дополнение к вышеупомянутым методам вы можете также пожелать проверить файл на вредоносное поведение. Есть много замечательных веб-служб, которые помогут сделать это, но я выбрал две из них, которые я особенно рекомендую. Помните, что хорошие файлы в них могут быть отмечены как подозрительные и что вредоносное ПО также может оказаться нераспознанным. Фактически, некоторые вредоносные программы даже могут заявить, что они запущены в виртуальной среде, и, таким образом, откажутся работать. По этой причине, опять же, для проверки файла лучше всего использовать все три метода, рассмотренные в этой статье.

4.1 Используйте Comodo Instant Malware Analysis

Веб-служба Comodo Instant Malware Analysis (CIMA) (Быстрая проверка на вредоносность от Comodo) может быть найдена на этой странице. Думаю, отчет проверки этой службы будет понятен всем пользователям. Вы можете загружать туда файлы любого размера, и, после того, как загрузка будет завершена, сразу начнется проверка файла. Продолжительность в основном зависит от размера файла и сложности его поведения, однако в большинстве случаев это довольно быстро. Я настоятельно рекомендую использовать эту службу, поскольку она очень эффективна при распознавании подозрительного поведения. Как только анализ завершен, результаты будут даны в конце отчета.

Оценкой может быть “Suspicious” («Подозрительный»), “Suspicious+” или “Suspicious++”. Если выдана любая из них, это означает, что возможно вредоносное поведение было обнаружено. Также непосредственно под оценкой будут указаны причины, по которым файл был помечен как таковой. Оценка “Suspicious++” означает наиболее подозрительное поведение.

Если вместо этого в результатах автоматического анализа (“Auto Analysis Verdict”) вы получаете оценку “Undetected” (Не обнаружено), значит подозрительных действий замечено не было. Это не гарантирует, что нет опасности, но говорит о большей вероятности этого. Таким образом, если на вышеупомянутых шагах не было обнаружено вредоносного поведения, и того же ни разу не сделал CIMA, то вы можете быть относительно уверены, что файл безопасен.

4.2 Используйте Anubis

Наиболее опытные пользователи могут также пожелать использовать Anubis. Эту веб-службу можно найти вот на этой странице. Это еще одна очень эффективная служба проверки на поведенческом уровне. Однако, загрузка файлов иногда занимает очень много времени, а результаты труднее интерпретировать. Тем не менее эта служба предоставляет много информации о поведении файла и послужит прекрасным вторым голосом в добавление к CIMA. Если вы продвинутый пользователь, я вам очень рекомендую проверять поведение файлов еще и в Anubis.