Syn sent mikrotik что это

IT Config

Настройка cisco, edge core, microtik, dlink, tplink, ubnt, linux, freebsd, mac os. Администрирование и конфигурация.

среда, 3 апреля 2013 г.

Защита от DoS атак на роутерах Mikrotik и Router OS

DoS (отказ в обслуживании) атаки могут привести к перегрузке маршрутизатора. Это означает, что загрузка процессора возрастает до 100%, а маршрутизатор может стать недоступным.

Вообще нет идеального решения для защиты от атак DoS. Каждый сервис может стать перегруженым от слишком дольшого колличества запросов. Но есть некоторые методы для сведения к минимуму последствий атаки.

Установить более мощный маршрутизатор или сервер.

Расширить входящий канал.

Уменьшите количество правил брандмауэра, очереди и другие действия обработки пакетов

Отслеживание пути атаки и блокировать его ближе к источнику (на стороне вышестоящего провайдера).

Диагностика DoS атаки на роутере миротик. (TCP SYN flood)

Проверяем не слишком ли много связей с SYN-SENT настоящее время?

/ip firewall connection print

Проверфем не слишком ли много пакетов в секунду происходит через интерфейс?

/interface monitor-traffic ether2

Проверяем загрузку процессора 100%?

/system resource monitor

Проверяем колличество подозрительных соединений.

Защита от таких атак.

Лимит входящих соединений.

Вместо того чтобы просто удалять пакеты атакующего, маршрутизатор может захватить и удерживать соединения и с достаточно мощным маршрутизатором это может замедлить скорость атаки.

/ip firewall filter add chain=input protocol=tcp src-address-list=blocked-addr \

connection-limit=3,32 action=tarpit

SYN Фильтрация

Некоторые расширенные возможности фильтрации может влиять на состояние пакетов TCP.

/ip firewall filter add chain=forward protocol=tcp tcp-flags=syn connection-state=new \

action=jump jump-target=SYN-Protect comment=»SYN Flood protect» disabled=yes

/ip firewall filter add chain=SYN-Protect protocol=tcp tcp-flags=syn limit=400,5 connection-state=new \

action=accept comment=»» disabled=no

/ip firewall filter add chain=SYN-Protect protocol=tcp tcp-flags=syn connection-state=new \

action=drop comment=»» disabled=no

«syn limit = 400″ является лимитом пакетов, просто включите правило в цепочке первым для пакетов SYN, чтобы пакеты удалялись (для избежания чрезмерного количества новых подключений)

SYN cookies

/ip firewall connection tracking set tcp-syncookie=yes

Базовая защита от DoS-атак и SYN-флуда на устройствах Mikrotik RouterBOARD под управлением RouterOS

В процессе повышения навыков работы с Mikrotik и RouterOS в частности, очень важно иметь в своем распоряжении дополнительное устройство RouterBOARD для возможности проведения разнообразных экспериментов. Почему это так важно?

Операционная система RouterOS кардинально отличается от программного обеспечения, использующегося в домашних и SOHO-маршрутизаторах. Функциональные возможности ROS уже из коробки превосходит возможности таких систем как OpenWRT, DD-WRT и NDMS 2 (используется в устройствах Zyxel Keenetic).

Функций RouterOS настолько много, что среднестатистический сетевой администратор попросту не владеет достаточными знаниями и опытом для работы со всеми функциями устройства.

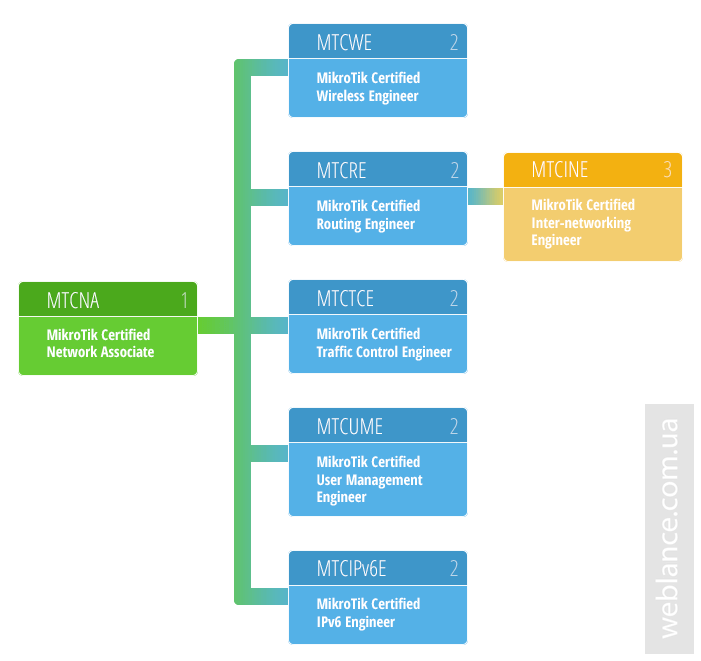

Для полного понимания, просто взгляните на перечень сертификатов, выдаваемых авторизованным специалистам.

Всего у Mikrotik имеется 3 уровня. На первом уровне находится единственный сертификат – MTCNA (MikroTik Certified Network Associate), это базовый сертификат, подтверждающий базовые навыки настройки RouterOS, чего будет достаточно большинству специалистов и администраторов.

Для того, чтобы получить сертификат MTCINE, обязательно требуется иметь сертификаты MTCNA и MTCRE. Курсы MTCINE нацелены на сетевых инженеров, работающих на уровне провайдера. Среди тем, которые изучаются в рамках данных курсов – использование BGP и MPLS.

Как видите, у Mikrotik имеются отдельные курсы по разным направлениям. Базовым сертификатом является MTCNA, который гарантирует наличие базовых знаний по работе с RouterOS.

В реальных условиях далеко не каждый специалист, работающий с Mikrotik, имеет даже базовый сертификат. Чего уже говорить о домашних пользователях и сотрудниках малого и даже среднего бизнеса. Лично у меня сертификата MTCNA нет, желание правда есть, а вот лишние деньги и время отсутствуют.

К чему все это и почему я сделал столь большое лирическое вступление?

Про последствия неправильной настройки Mikrotik я уже писал, причем на реальных примерах. Несмотря на мое уведомление, один из провайдеров по сей день не закрыл уязвимости в своей сети, и таких примеров найдутся тысячи.

Именно поэтому при работе с Mikrotik для продвинутых пользователей важно хранить логи и иметь дополнительное устройство, на котором можно тестировать различные конфигурации.

В отличие от обычных маршрутизаторов, в Mikrotik достаточно легко наделать ошибок в настройках Firewall, если настраивать систему с ноля по чужим инструкциям или же бездумно добавлять/менять правила.

С чего все началось?

На домашнем тестовом маршрутизаторе RB951Ui-2HnD у меня уже есть гостевая сеть, Queues, HotSpot, WebProxy, Policy Based Routing, IPsec и прочие надстройки. Буквально на днях я решил протестировать дополнительные настройки Firewall с реализацией базовой защиты от DDoS.

Но сейчас не об этом. В ряде случаев и конфигураций, уложить «микротик» на лопатки очень просто. Банально, многие владельцы данных устройств страдают от внешних запросов на ихний DNS извне, что приводит к ненужной нагрузке на CPU. Как закрыть доступ к DNS, описывалось ранее, кто пропустил – обратите внимание на пункт 3.

Сейчас, опять же, немного не об этом. На официальном Wiki Mikrotik имеется инструкция под названием « DoS attack protection », именно эту публикацию многие берут за основу, многие её адаптировали под себя, некоторые ресурсы и вовсе просто перепубликовали. В любом случае, в результатах поисковой выдачи это один из первых вариантов.

И тут срабатывает человеческий фактор, ведь реализация описана на официальном Wiki, что в ней может быть не так?

«DoS attack protection» с оговоркой…

Существуют такие термины как DoS и DDoS, сразу оговорюсь, первый термин не стоит путать с MS-DOS, это совершенно разные вещи.

DoS является сокращением от английского «Denial of Service», иными словами отказ в обслуживании. DoS возникает тогда, когда ресурсы CPU загружены на 100%, вследствие чего маршрутизатор может стать недоступным (unreachable).

Соответственно термин DDoS является сокращением от Distributed Denial of Service, т.е. распределенных атак. Такие атаки осуществляются с разных IP и даже целых подсетей, способных генерировать огромные объемы траффика. Для примера, не так давно сервис GitHub был атакован ботнетом с суммарной пропускной способностью 1.35 терабит/сек, после чего сервис попросту «упал» на 10 минут. Владельцу ресурса удалось восстановить полную работоспособность уже через 8 минут, но для этого потребовались огромнейшие вычислительные ресурсы ЦОДов. Ваш домашний или корпоративный маршрутизатор, в случае наличия внешнего белого IP также может подвергнуться самым разнообразным атакам.

В RouterOS ресурсы процессора задействуют многие операции по пакетной обработке, в частности это работа Firewall (Filter, NAT, Mangle), логирование событий, очереди (Queues) – в случае большого количества поступающих пакетов, все это может привести к перегрузке маршрутизатора.

На данный момент не существует идеального решения для противодействия DoS-атакам. Запомните, абсолютно любой сервис может быть перегружен чрезмерно большим количеством запросов.

Тем не менее, существуют методы для минимизации воздействия небольших атак подобного типа. Конечно, если у вас подключение 100 Мбит, от атаки 1 Гбит это вас не защитит. А вот если атака меньше, но использует особенности и/или уязвимости конфигурации, согласитесь, иметь загрузку CPU в 30-60% куда лучше, нежели 100% и полный отказ.

Для просмотра текущих соединений в Terminal можно прибегнуть к команде

А также

Если же вы захотите посмотреть статистику по отдельному интерфейсу, используйте следующий синтаксис:

Для просмотра ресурсов, используйте команду:

Собственно, весь этот функционал продублирован в Winbox, я лишь дублирую информацию из публикации на Wiki.

Как бороться с большим числом соединений?

Для этого нам предлагают воспользоваться командой:

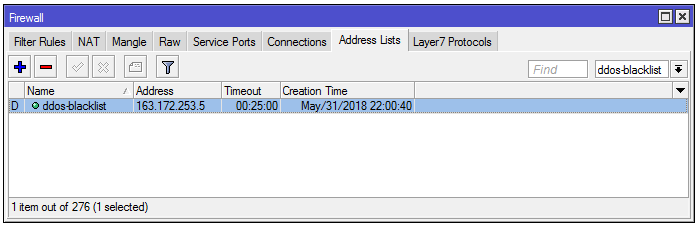

Где LIMIT необходимо заменить на число от 100 и выше. Суть правила в том, что при превышении указанного числа соединений, удаленный IP-адрес будет внесен в черный список (blacklist-ddos) на 1 час. Название списка и таймаут можете поменять по своему усмотрению, главное в последующих командах использовать правильный address-list.

Далее для IP из черного списка необходимо произвести обработку пакетов. Однако, вместо стандартного отброса пакетов «action=drop», нам предлагают выполнять «action=tarpit».

Действие «tarpit» приводит к «захвату» и удержанию TCP-соединений, сам маршрутизатор при этом дает ответ SYN/ACK на входящий TCP SYN. На мощных маршрутизаторах это будет приводить к замедлению атакующего (в теории).

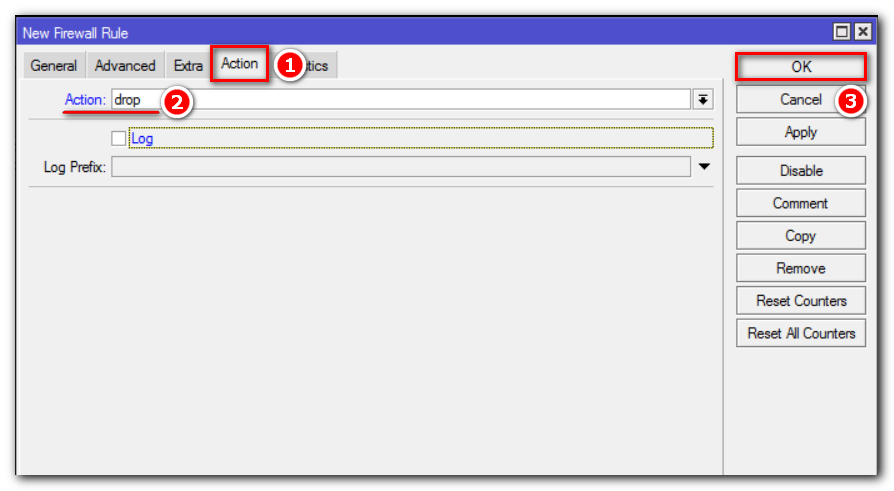

Также можно использовать обычный action=drop, чтобы отбрасывать пакеты даже не отвечая на них. Пробуйте экспериментировать с разными настройками. Ни в коем случае не используйте reject, т.к. он предполагает наличие ответа, который будет отнимать ресурсы.

Далее предложен следующий механизм выявления и обработки SYN-флуда

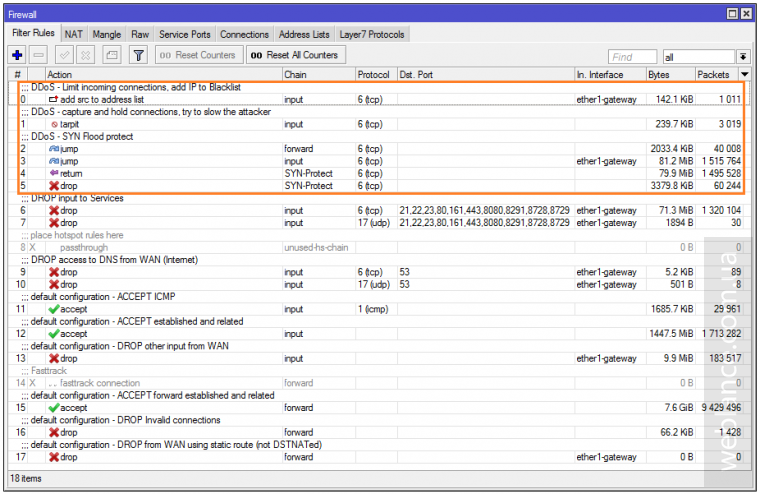

Обратите внимание, все вышеперечисленные правила необходимо переносить в самый верх Firewall, иначе они попросту не будут работать.

У первого правила присутствует атрибут disabled=yes, иными словами правило отключено. Авторы кода предлагают установить желаемый limit и включить правило в цепочку forward для просмотра количества отброшенных пакетов.

Собственно на этом дальнейшие действия не описаны, и многие читатели просто берут и добавляют правила как есть. Но к этому моменту мы еще вернемся.

При этом маршрутизатор не будет держать соединение открытым. В случае получения корректного ACK и номеров последовательности от клиента, маршрутизатор восстановит сессию. В то же время, маршрутизатор забракует сессию и не будет восстанавливать соединения в случае, когда номер последовательности неверный, чем обеспечивается защита от подмены ACK.

Таким образом, потенциальный злоумышленник не может обойти межсетевые экраны с SYN cookie, путем простой отправки ACK-пакетов с произвольным номером последовательности.

Переходим к практике

Данную инструкцию я взял за основу и добавил на 2 маршрутизатора. На первом маршрутизаторе в Firewall были добавлены немного измененные правила.

В момент правки правил на втором (тестовом) устройстве меня немного отвлекли и я добавил правила «как есть», не внеся всех изменений.

Чтоб вы правильно понимали, проверку SYN flood необходимо выполнять в первую очередь на цепочке input, т.к. жертвой злоумышленника является именно внешний IP. В то время как цепочка forward отвечает за транзитный траффик, проходящий через маршрутизатор, например, от клиента за NAT в интернет.

Но чем были вызваны фризы и автоматическая перезагрузка маршрутизатора? Вариант с перебоями питания исключаем сразу, т.к. устройство подключено через ИБП.

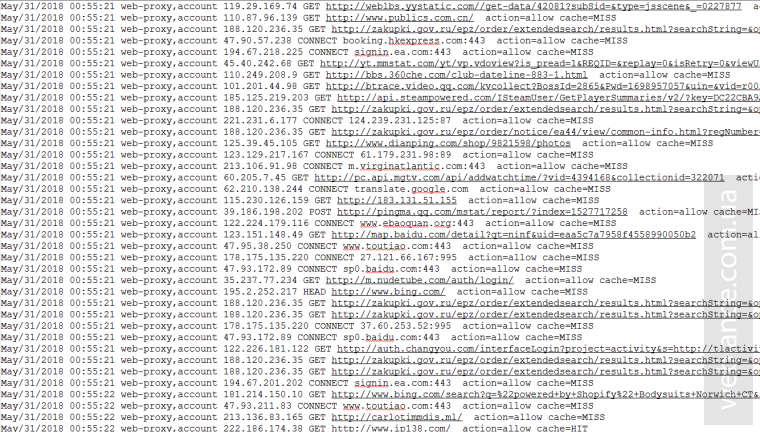

Открываем логи RouterOS и наблюдаем следующую картину:

Это список всех запросов, идущих через webproxy, записи в логах отображаются по той причине, что у меня настроено расширенное логирование в файл.

Установлена актуальная RouterOS 6.42.3, новых users не прибавилось, в files ничего подозрительного.

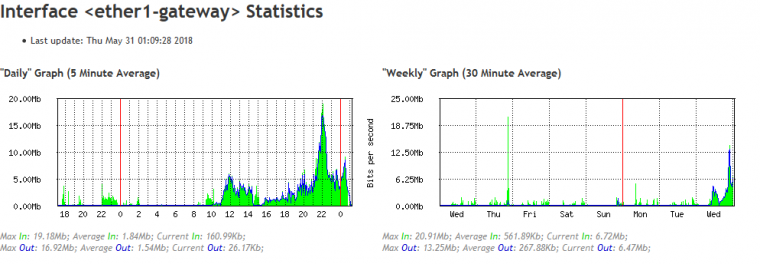

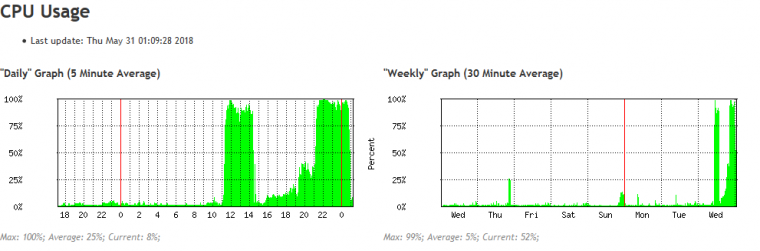

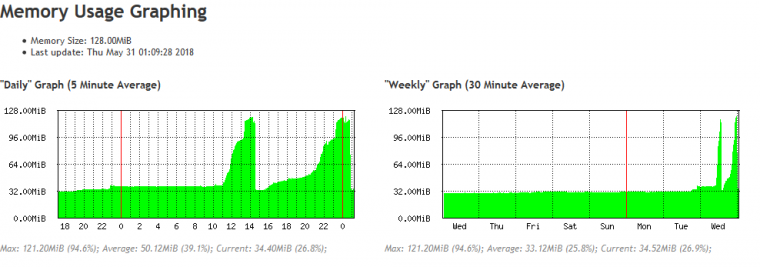

Заходим в Gparhing и наблюдаем следующую картину:

На графиках просматривается практически 100% загрузка CPU и высокая загрузка RAM при не таком уж и большом траффике на WAN-порту. Впрочем, старенький AR9344 не самый производительный процессор.

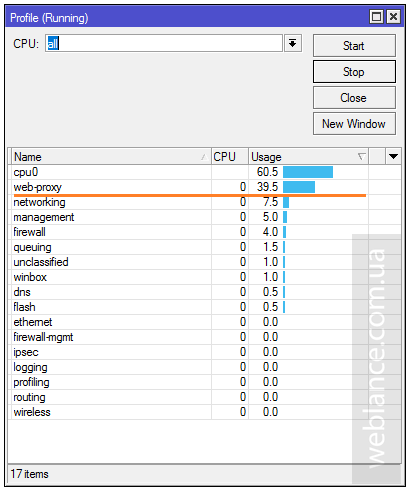

В подменю Tools – Profile можно увидеть более детальное распределение ресурсов.

Но как такое возможно, что кто-то получил доступ к webproxy извне?

Все очень просто, на втором маршрутизаторе я не успел внести правки в правила Firewall. Всему виной action=accept для syn-пакетов. В случае с forward это не так страшно, как для input. Действие «Accept» приводит к тому, что Firewall одобряет пакет, и далее к ним уже не применяются остальные правила.

Вышеперечисленные фильтры осуществляют только фильтр по количеству пакетов, не более, поэтому все пакеты, прошедшие фильтр необходимо далее обрабатывать стандартными правилами.

Для этого воспользуемся action=return. Действие return осуществляется возврат пакета в предыдущий chain, для последующей обработки.

В конечном итоге получаем правила следующего вида:

В данном примере на входе установлено ограничение в 100 соединений на IP, в случае превышения лимитов, IP вносится в blacklist с последующим дропом всех последующих пакетов.

Базовая защита от SYN-флуда реализована путем переброса всех SYN-пакетов в дополнительный чейн SYN-Protect с ограничением в 200 пакетов/сек. Пакеты, не попадающие под ограничения, возвращаются в родительский chain, в случае превышения лимитов – пакеты отбрасываются.

Дополнительно задействована надстройка tcp-syncookies, позволяющая не отбрасывать клиентов, находящихся вне очереди.

Собственно на этом все.

В заключение

На конкретном примере показано насколько важным является понимание всех тех действий, которые вы проводите с конфигурацией маршрутизатора. Никто не застрахован от чужих ошибок, всего 1 ошибка может привести к серьёзным последствиям и нарушить безопасность устройства и сети в целом. После того, как вы убедились в отсутствии ошибок, перепроверьте конфигурацию за собой повторно.

Описанная реализация защиты от DoS-атак и SYN-флуда базовая, она поможет защитить ваше устройство и сеть от перегрузок, вызванных примитивными атаками злоумышленников. В то же время повторюсь, для защиты от полноценных DDoS-атак этого будет недостаточно.

Видеокурс «Настройка оборудования MikroTik» (аналог MTCNA)

Учитесь работать с MikroTik? Рекомендую видеокурс «Настройка оборудования MikroTik». В курсе разобраны все темы из официальной учебной программы MTCNA и много дополнительного материала. Курс сочетает теоретическую часть и практику – настройку маршрутизатора по техническому заданию. Консультации по заданиям курса ведет его автор Дмитрий Скоромнов. Подойдет и для первого знакомства с оборудованием MikroTik, и для систематизации знаний опытным специалистам.

MikroTik настройка Firewall: Правильная настройка безопасности роутера

В роутерах MikroTik настройка firewall имеет много тонкостей и нюансов. Из этой статьи мы узнаем, как правильно настроить firewall на MikroTik. Научимся защищать роутер от перебора паролей, сканирования портов, DDoS и других видов атак.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Разберем примеры того, как нельзя настраивать брандмауэр и какие ошибки допускают системные администраторы при конфигурировании безопасности роутера.

А также расскажу, что не умеет firewall MikroTik, поговорим о видах правил, почему важен порядок их расположения и способах организации файрвола.

Схема прохождения трафика MikroTik

Схема прохождения пакетов нужна для понимания того, как движется трафик внутри маршрутизатора, через какие логические блоки он проходит. Написание сложных конфигураций возможно только при понимании данной схемы.

Трафик должен принадлежать определенной цепочке, которые бывают:

Описание содержимого цепочек:

Пакеты, направленные маршрутизатору (chain: input):

Пакеты проходящий через роутер (chain: forward):

Трафик исходящий от MikroTik (chain: output):

MikroTik настройка firewall. Connection Tracker

Connection Tracker выполняет следующие функции:

Место Connection Tracker на схеме Traffic Flow:

По умолчанию Connection Tracker работает в режиме auto. Это значит, что он будет работать тогда, когда для firewall будет создано хотя бы одно правило. Помимо этого, могут быть установлены следующие режимы:

Connection State. Состояние соединений

С помощью правил мы можем обрабатывать пакеты на основании их состояния. Любое соединение будет находиться в одном из следующих состояний:

Connection State не совпадает с TCP State.

Connection List

На вкладке “Connections”, можно увидеть информацию о всех подключениях. Выглядит это следующим образом:

Давайте посмотрим какие данные мы можем получить:

Все свойства, указанные во вкладке Connection List, предназначены только для чтения.

MikroTik firewall. Общее описание

Основное назначение брандмауэра является то, что на основании правил разрешать или запрещать передачу данных из одной сети в другую.

Что не умеет брандмауэр MikroTik:

Настройка безопасности маршрутизатора MikroTik может быть реализована двумя способами:

Для данной статьи мы рассмотрим пример нормально закрытого брандмауэра. Так как, на мой взгляд, нормально открытый имеет ряд недостатков:

Важно! Рекомендуем выполнять настройку firewall при удаленном подключении к MikroTik используя режим Safe Mode.

В случае неправильной настройки бранмауэра и потери доступа к устройству, данная функция поможет восстановить подключение, отменив внесенные изменения. Подробнее узнать о безопасном режиме можно в материале: MikroTik Safe Mode.

Место брандмауэра на Packet Flow:

Firewall на MikroTik. Порядок расположения правил

Работу брандмауэра MikroTik условно можно разделить на две части: условие (если…) и действие (то…). Могут содержать несколько условий, при этом, чтобы правило сработало должны быть выполнены все условия.

Правила должны состоять в цепочке (chain):

А также подразделяются на терминирующие и нетерминирующие:

Терминирующие правила содержат окончательное действие – принять, отклонить.

Нетерминирующие – просто производят какой-то процесс – занести в лог, добавить в address list.

При настройке firewall MikroTik важно соблюдать последовательность правил, так как обрабатываются они по порядку и сразу с нужной цепочки.

Обработка заканчивается после первого совпадения с терминирующим правилом. Если совпадения нет, то пакет отправляется на следующий этап обработки по схеме прохождения трафика.

RAW Filter

Назначение RAW Filter – пропускать или отклонять пакеты до их попадания в Connection Tracker. За счет этого может быть снижена нагрузка для ЦП во время DoS-атак.

В RAW-Filter только две цепочки – Prerouting и Output – и меньше возможностей настройки по сравнению с «классическим» файрволом. Место Raw Filter на Traffic Flow:

MikroTik настройка firewall. Базовая защита роутера

Приступим к настройке firewall на MikroTik. Как говорилось ранее мы будем настраивать нормально закрытый тип брандмауэра.

Во время настройки безопасности маршрутизатора будем придерживаться следующих принципов:

Настройка WAN-интерфейса

Чтобы избежать ошибок и получить универсальный конфиг, давайте создадим новый interface list и добавим туда WAN интерфейс:

Создали новый interface List с именем “ISP”, добавим в него WAN-интерфейс:

В нашем примере WAN настроен на порту ether1, если у вас интернет настроен на другом порту или PPPoE-подключение, то подставьте свое значение.

Connection Tracker

Следующим шагом изменим время жизни для установленных подключений, по умолчанию у MikroTik данный параметр равен одному дню. Откроем:

Установим параметру TCP Established Timeout значение равное 2-м часам:

Настройка безопасности цепочки INPUT

Откроем вкладку Filter Rules и настроим firewall для входящего трафика на роутер MikroTik (chain: input).

Первым создадим условие, разрешающее established, related и untracked-трафик:

Переходим на меню «Action»:

Следующее условие будет запрещающее, чтобы заблокировать неидентифицированный трафик (invalid):

Открыв порт 8291 мы разрешим к Mikrotik удаленный доступ по Winbox, для оперативной настройки роутера:

Следующим шагом разрешим DNS-запросы со всех интерфейсов, кроме “ISP”:

Обратите внимание, что перед ISP стоит “!”. Это очень важно!

Если вы разрешим запросы извне на 53 порт, то любой внешний хост сможет оправлять запросы нашему DNS-Серверу, тем самым сильно увеличивая нагрузку на роутер и использовать его для проведения атак. Подробнее об этом можно узнать из статьи: MikroTik настройка DNS Server.

Текущая настройка закрывает 53 порт для внешних интерфейсов.

Последним правилом для цепочки Input, мы заблокируем остальной трафик:

Переходим к настройке цепочки forward.

Настройка безопасности цепочки FORWARD

Напомним, что цепочка forward участвует в обработке пакетов, проходящие через маршрутизатор.

Первым условием разрешим established, related и untracked-соединения:

Заблокируем неидентифицированный трафик (invalid):

Запрещаем все извне, кроме DSTNAT:

На этом базовая настройка firewall MikroTik завершена. Окончательный вариант конфигурации и расположения правил firewall должен быть следующий:

Для удобства сохраню данную конфигурацию. Скачать файл конфигурации базовой настройки Firewall MikroTik можно тут.

Для доступа компьютеров из локальной сети в интернет необходимо настроить NAT. Как это сделать — подробно написано в статье MikroTik проброс портов и настройка NAT для доступа в интернет.

Отключить firewall на MikroTik

Рассмотрим как в MikroTik отключить firewall. Если при конфигурировании роутера или проверки работы сервиса возникает необходимость отключить файрвол, то сделать это довольно просто. Мы можем выключить все активные правила нажатием кнопки «Disable», предварительно выделив их:

Либо вовсе удалить их, предварительно сохранив конфигурацию. По умолчанию брандмауэр Микротик настроен как правильно открытый, по этому все что не запрещено — разрешено.

MikroTik настройка firewall. Как защитить роутер от DDoS-атаки

DoS или DDoS-атака если говорить простыми словами представляет из себя множественную отправку запросов на атакуемый хост, что выводит систему из строя или значительно затрудняет доступ к ней.

Защитить MikroTik от DDoS атак можно с помощью двух методов:

Рассмотрим эти способы подробнее.

Защита MikroTik от DDoS-атак с помощью Connection Limit

Выполним настройку firewall, чтобы MikroTik мог выделять IP-адреса, одновременно открывшие 30 и более соединений, заносить их в черный список и блокировать доступ.

Обработка большого количества соединений с помощью Connection Limit вызывает большую нагрузку на процессор.

Рекомендуется использовать вместе с connection-state=new или с tcp-flags=syn.

Откроем пункт меню «Advanced»:

Следующим условием мы укажем количество подключений с одного IP-адреса при достижении которого хост попадет в черный список:

Добавляем в черный список:

Создадим запрещающее правило для адресов из черного списка «BAN_black_list»:

Расположим правила firewall следующим образом:

Если у вас внутри локальной сети есть сервис “смотрящий” наружу и подверженный DDoS атаке, то необходимо создать аналогичное правило для цепочки «Forward», как показано на рисунке выше.

На этом настройка защиты MikroTik от DDoS-атаки методом Connection Limit закончена.

Защита MikroTik от DDoS-атаки с помощью Destination Limit

Настроим защиту firewall MikroTik от DDoS атак так, что роутер будет передавать все новые попытки подключения на пользовательскую цепочку, которая проверяет условие:

Перенаправляем новые попытки подключения в пользовательскую цепочку:

Перейдем к конфигурированию пользовательской цепочки:

Добавляем хосты, которые подошли под условия в черный список:

Создадим запрещающее правило блокирующее данный лист:

Расположим правила firewall так:

Не забывайте, если у вас есть сервис внутри локальной сети, “смотрящий” наружу, то необходимо добавить правило в “Forward”.

На этом настройка firewall MikroTik от DDoS-атак закончена.

MikroTik настройка firewall. Защита от брутфорса

Рассмотрим, как защитить MikroTik от перебора паролей (брутфорс). Покажем это на примере попыток перебора паролей для входа на MikroTik через Winbox.

Аналогичным образом можно защищать сервисы, к которым можно получить доступ брутфорс-атакой.

Но также хочется отметить, что в настоящее время, на практике данные способы защиты показывают себя малоэффективно, альтернативным способом защиты от Brute-force атак можно ознакомиться в статье настройка Port Knocking MikroTik.

Повысим безопасность роутера MikroTik, добавив условие в конфигурацию firewall:

Направим все новые подключения адресованные на порт 8291 с внешнего интерфейса в пользовательский набор правил (anti-BruteForce):

Дальше создадим пользовательский набор правил, который будет проверять поведение хостов на предмет перебора паролей и блокировать такие попытки.

Откроем меню “Action”:

Следующим шагом добавляем хост, подходящий под условие в черный список:

Блокируем все соединения из черного списка «BAN-BruteForce» в RAW Filter:

Далее вкладка “Advanced”:

Создадим запрещающее правило:

Расположим ранее созданные правила firewall следующим образом:

С защитой от перебора паролей для RDP-подключений дела обстоят сложнее и требует более детального и гибкого подхода. Например, аналогичное правило при разрыве подключения и попытках восстановления, заблокирует пользователя.

Как защитить RDP соединение от брутфорс-атак мы поговорим в отдельной статье.

На этом настройка защиты Mikrotik от перебора паролей закончена.

Настройка безопасности MikroTik. Защита от сканирования портов

Давайте немного модифицируем нашу конфигурацию firewall, что позволит защитить MikroTik от сканирования портов. Сканирование портов – это попытки подключиться на разные порты с целью определения их доступности.

Сканирование портов может осуществляться разными способами, каждый из которых имеет свои особенности. Настроим защиту от большинства известных видов сканирования.

Не буду вдаваться в теорию, а просто покажу готовое решение, которое успешно работает многие годы.

Чтобы не запутаться перед каждым новым условием я буду писать заголовок, который, будет служить комментарием к нему.

Port scanners to list:

Защиту от сканирования портов для MikroTik можно настроить с помощью опции Port Scan Detection (PSD):

NMAP FIN Stealth scan:

SYN/FIN scan:

SYN/RST scan:

FIN/PSH/URG scan:

ALL/ALL scan:

NMAP NULL scan:

Осталось создать запрещающее правило, которое заблокирует соединения для IP-адресов из списка “ BAN_black_list”:

Меню “Advanced” в пункте Src. Address List из выпадающего меню выберем наш адрес лист (BAN_black_list):

Данное условие firewall необходимо добавить в цепочки “Input” и ”Forward”. Правильное расположение всех правил можно посмотреть на рисунке ниже:

Скачать полную конфигурацию firewall MikroTik с настроенной защитой от сканирования, перебора паролей и DoS-атак можно тут.

А также рекомендуем изучить статьи:

Настройка firewall на MikroTik закончена. Надеюсь, данная статья была вам полезна. Если возникли вопросы пишите в комментарии.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.