Tails troubleshooting mode что это

Tails OS или как защитить себя в сети

Рано или поздно, но большинство фантастических сюжетов воплощаются в реальную жизнь. В мире информационной безопасности это произошло как только Эдвард Сноуден опубликовал информацию о PRISM — средстве слежения за пользователями сети, разработанного АНБ. В этой статье я опишу самый действенный способ защитить свои данные от любопытных глаз.

· Tails

Первым делом, следует познакомиться с главным героем этой статьи. Без этой ОС можно было бы и не пытаться открыть для себя дверь в мир анонимности. Хвосты используют более 20 000 раз в день, журналисты и правозащитники используют Tails, чтобы осудить правонарушения правительств и корпораций.

TheAmnesicIncognitoLiveSystem — это операционная система, которую вы можете запускать практически на любом компьютере с USB-накопителя или DVD-диска.

Эта OS направлена на сохранение вашей конфиденциальности и анонимности поможет вам использовать интернет анонимно и обходить цензуру — все подключения вынуждены проходить через сеть TOR, а также не оставлять следов на компьютере, который вы используете и использовать новейшие криптографические инструменты для шифрования ваших файлов, электронной почты, обмена мгновенными сообщениями и скрытия всех файлов и каталогов на электронном носителе.

· Установка Tails

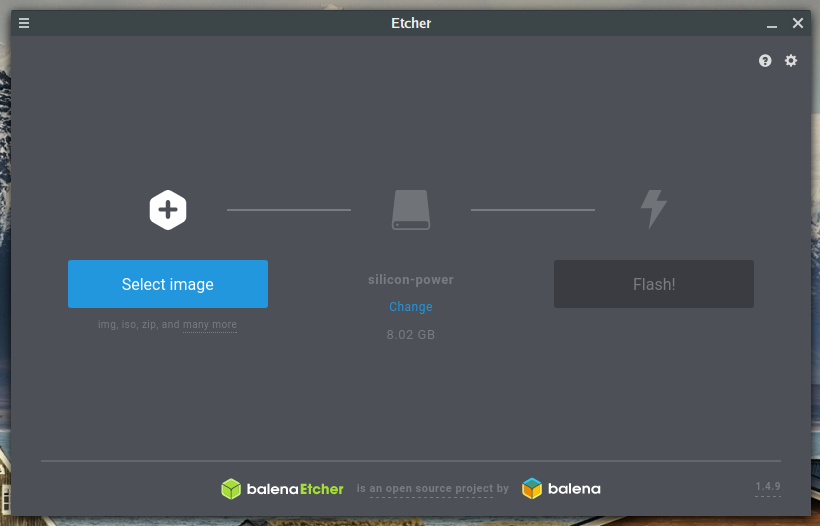

Ну что же, начнем установку этого чуда. Нам понадобится один USB 8GB (мин.), программа Etcher и полчаса времени.

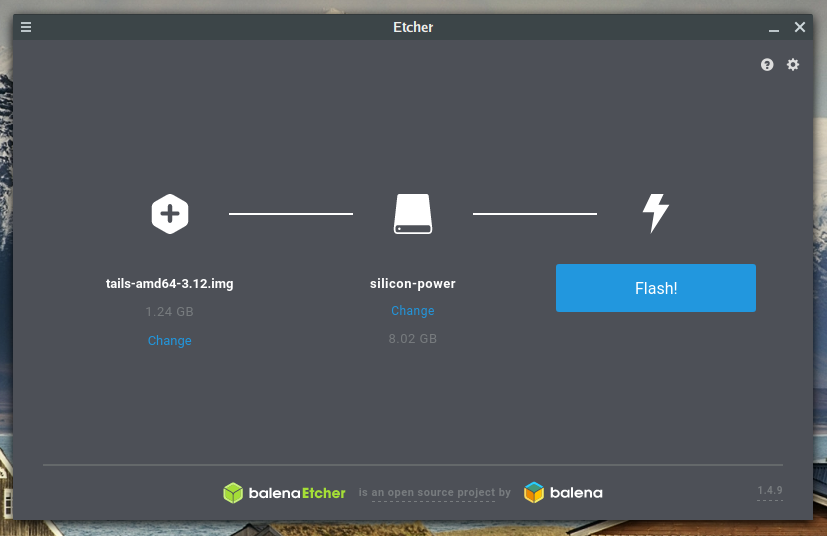

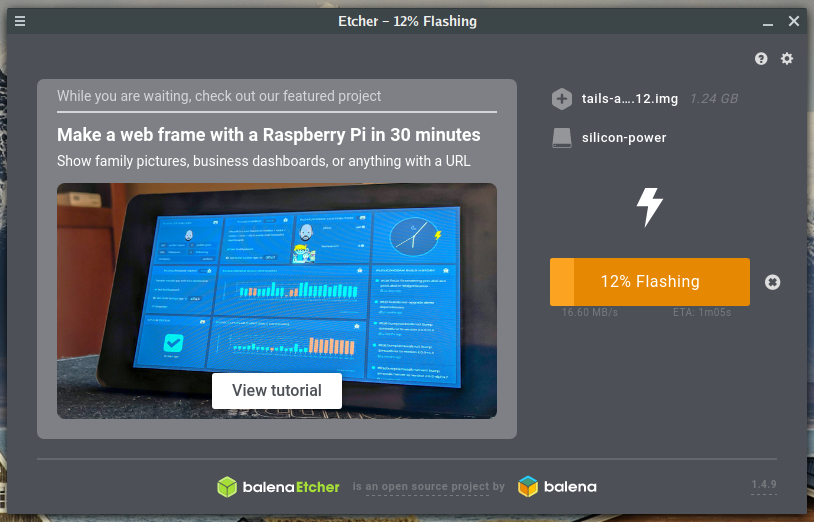

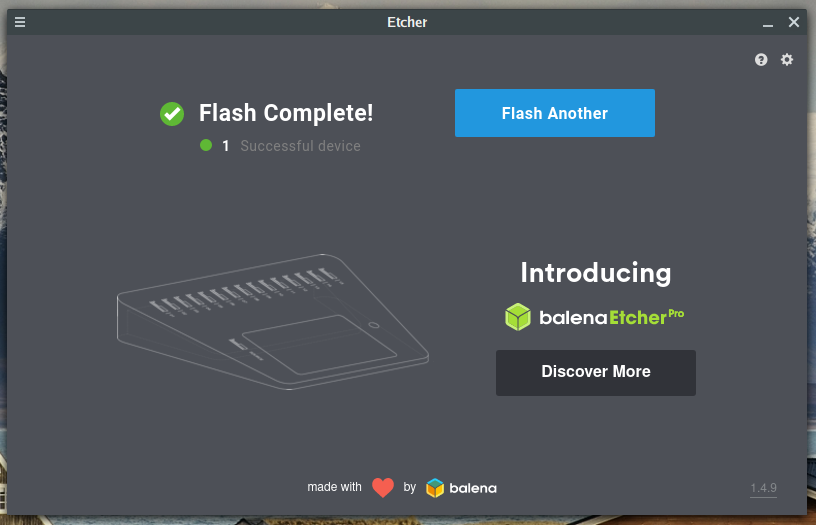

Первым делом идем сюда и качаем образ напрямую. В моем случае это версия 3.12, далее качаем программу Etcher для установки нашей OS с официального сайта, после чего приступаем к установке. Интерфейс этой программы интуитивно понятен: выбираете образ ОС, флешку и нажимаете старт. Процесс занимает около 5 минут. После того, как загрузка образа завершена, не отключая USB, перезагружаем компьютер, заходим в BIOS и выбираем флешку как загрузочное устройство. Далее загружаемся с нее.

· Предварительная настройка Tails

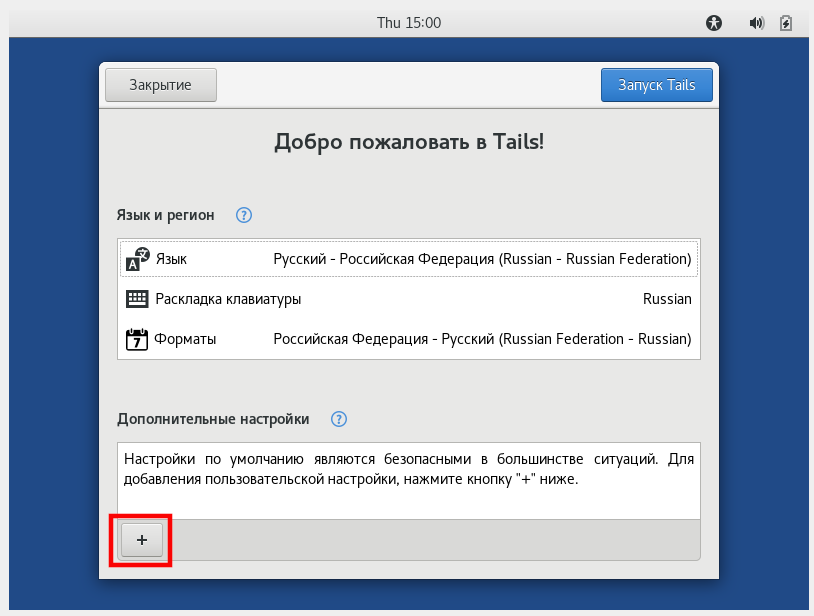

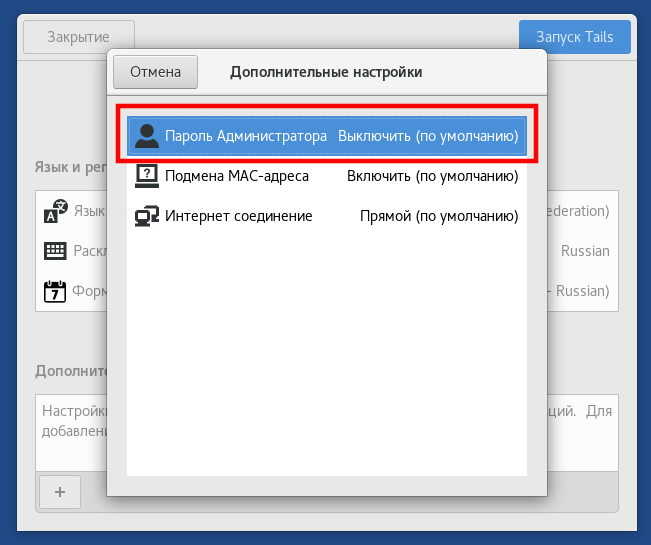

Теперь вы увидите меню Greeting, оно будет встречать вас при каждом входе в систему и я советую всегда применять следующие настройки. Требуется зайти в дополнительные настройки, там устанавливаем пароль администратора, подмену MAC- адреса, соединение через Tor и мосты.

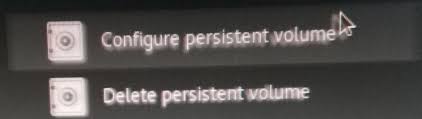

И снова нам понадобится вкладка «приложения». Идем в папку TAILS и Configure persistent volume.

Мы зашли в Persistent Wizard. Сначала устанавливаем пароль, его потребуется вводить при каждом включении Tails, после видим некоторое количество пунктов с вариантами выбора — те файлы и настройки, которые следует сохранять, поставьте птичку на желаемое.

· Сохранение файлов и настроек Persistent Volume

Перед тем, как прокачивать Хвосты надо научиться сохранять результаты своих улучшений. Tails не рассчитана на сохранение установленных в нее программ, настроек и файлов при выключении. Но разработчики предусмотрели возможность сохранить определенные данные в персистентном разделе, который мы создали ранее. Например, чтобы установить какую-нибудь программу надо зайти в менеджер пакетов Synaptic, указать новый репозиторий программ и выбрать нужную. А чтобы просто сохранить какие-то файлы переместите их в Home/Persistent.

Так что несмотря на то, что сам сеанс работы при выключении компьютера не сохраняется, APT-пакеты (настройки, расширения браузера и т. д.) при правильных настройках сохранятся в персистентном разделе. Это делает возможным развертывание всех необходимых программ в процессе загрузки операционной системы.

· Защита данных в Persistent Volume

Persistent Volume зашифрован по умолчанию, но есть одна проблема — расшифровать можно все что угодно, но не найти. Чтобы наш персистентный раздел было не возможно обнаружить мы используем кое-что по лучше, чем рекомендуют разработчики.

Скрытый раздел не очень удобен в использовании, поэтому только если Вам нужно устанавливайте эту программу, если же Вам не нужен TrueCrypt пропустите этот пункт.

Итак, разработчики Tails советуют пользоваться Сryptsetup, но раздел, созданный этим инструментом скрыт достаточно хорошо. Зачем создавать такой раздел, если его можно найти, так что пользоваться мы будем TrueCrypt, раздел созданный этим инструментом невозможно обнаружить. PS Несмотря на то, что проект TrueCrypt был закрыт еще в 2014 году он нам подходит, так как нашлись люди, продолжившие разработку.

Раздел TrueCrypt скрыт так, что ОС его не найдет, пока вы не введете нужный пароль.

Поэтому во время записи файлов в наш скрытый раздел может быть поврежден.

Для того чтобы не повредить собачкам в скрытом разделе, при создании надо поставить галочку, как на скриншоте ниже.

· Браузер TOR

Этот браузер известен каждому, интересующемуся интернет-безопасностью и тому, кто хоть раз пытался обойти различные блокировки, будь то rutracker, или любые другие заблокированные сервисы.

Первая вкладка, которая нам понадобится это «Приватность браузера». Поставим всегда работать в режиме приватного просмотра, защиту от отслеживания – всегда, поддельное и обманное содержимое — включаем все.

Теперь нажимаем на TorButton, эта кнопка слева от строки поиска. Тут выбираем максимальный уровень защиты.

Самый сильный защитник браузера, это конечно же, «Дополнения», они защититят вас от слежения при серфинге интернета, вредоносные сайты будут заблокированы. Некторые из них уже установлены в TOR заранее, разработчиками, но они необеспечивают полную защиту

Disconnect — Конфиденциальный Блокировщик Рекламы: Блокирует трекеры google analytics/яндекс статистика и т.д. — основные средства слежения за вашей историей посещения сайтов, местонахождению и многих других данных.

Adblock Plus — Блокирует трекеры, майнинг, рекламу, и т.п.

User-Agent Switcher — Автоматически меняет Ваш fingerprint компьютера\браузера.

Man in the Middle — Защищает от перехвата интернет-траффика\MITM атаки. Это расширение можно скрыть с панели расширений.

Disable WebRTC — Протокол WebRTC выдает настоящий ip, цепь соединений TOR и другие данные, даже если Вы используете другие средства защиты, так что отключим этот протокол.

Теперь следует настроить эти расширения.

NoScript — это расширение надо настраивать в зависимости от уровня защиты который Вы хотите иметь. Но важно помнить, что если вы поставите галочки везде, большинство сайтов будут некорректно работать.

Https Everywhere — нажимаем на кнопку этого дополнения и ставим в обоих пунктах галочки.

AdBlock Plus — Заходим в настройки и в «сторонних фильтрах» желательно выбрать дополнительные базы.

User-Agent Switcher — Здесь мы выбираем разброс 25%, и все UserAgents.

· Прилагается

Ну вот ты защищен от слежения и можешь начинать бродить по интернету со спокойной душой, но в Tails есть и софт уже идущий в комплекте с ОС, и я о нем расскажу

· Общение

Для общения Хвосты оснащены Pidgin, OnionShare и Thunderbird. Разберемся со всем по порядку. Pidgin выступает в роли чат-клиента с установленным дополнением для шифрования сообщений, OnionShare поможет делиться файлами, а Thunderbird для электронной почты.

· Шифрование и конфиденциальность

Так как эта ОС ориентирована на анонимность и безопасность команда разработчиков вложила достаточно много интересных инструментов для анонимизации. Например, программа MAT, она стирает метаданные файлов, которые могут раскрыть много личной информации о создателе. Как я сказал ранее, таких программ в Tails много так что вы можете просмотреть их список на сайте разработчика или исследовать самостоятельно

· Другой полезный софт

Не поскупились создатели и на ПО полезное любому юзеру: LibreOffice, Gimp и Inkscape, pdf-redact-tools и некоторые другие.

· Вместо заключения

Теперь Вы узнали о настоящей безопасности в интернете имя которой — Tails, здесь я рассказал не о всех возможностях этой живой ОС, а лишь сделал краткий обзор с установкой.

Устанавливайте, пользуйтесь, изучайте.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Руководство по Tails (часть 1): описание, установка и пароль администратора

Полное оглавление

Операционная система для анонимности

Tails — это операционная система на основе Linux, главная цель которой это анонимность пользователя.

Tails предназначена загружаться со сменного носителя — с USB флешки или CD диска. Во время своей работы она выходит в Интернет только через сеть Tor, а также никак не взаимодействуют с другими хранилищами компьютера (жёсткими и SSD дисками) если вы явно это не укажите. Благодаря этому Tails:

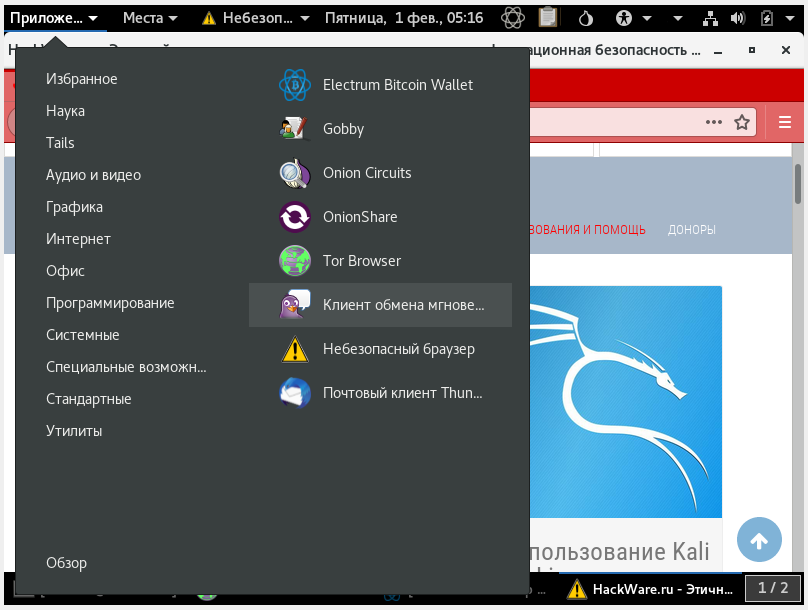

Дополнительно в данной операционной системе установлено несколько сопутствующих целям программ: для анонимного обмена мгновенными сообщениями, для анонимного распространения файлов, браузер Tor, почтовый клиент, Биткоин клиент, а также обычные программы для работы с документами и графикой.

С выходом Tails 3.12 внесены серьёзные изменения в установку — начнём с неё, а затем рассмотрим другие моменты как пользоваться Tails.

Установка и загрузка Tails

Скачать Tails с официального сайта. Чем различаются версии Tails

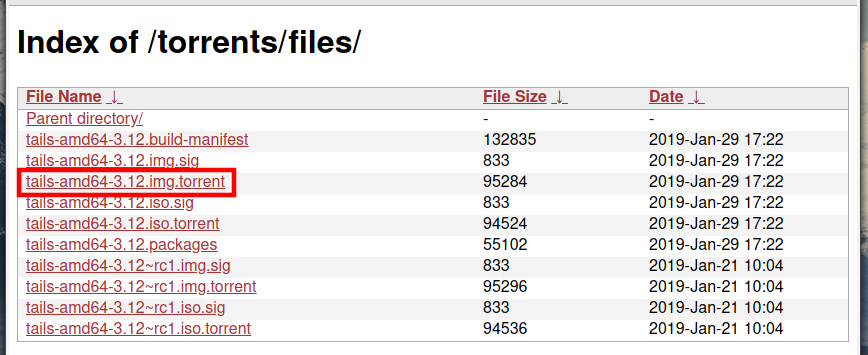

Как можно увидеть, там с десяток файлов. Файлы, содержащие в названии

rc1 — это предварительные версии — если имеется стабильная версия, то лучше скачивать её.

Файлы с расширением .sig нужны для проверки целостности и подлинности скаченного образа.

Торренты на сами образы имеют расширения .img.torrent и .iso.torrent. Если вы будете записывать Tails на USB флешку, то для скачивания вам нужен файл .img.torrent, а если вы хотите записать операционную систему на оптический диск, то вам нужен файл .iso.torrent.

Как установить Tails

Теперь разработчики делают USB образы, которые достаточно просто записать на флешку. Файлы образов для USB имеют файловое расширение .img, например, tails-amd64-3.12.img. А файлы в названии которых есть .iso, например, tails-amd64-3.12.iso, предназначены для записи на компакт-диск.

Убедитесь, что вы скачали правильный файл с расширением .img.

Теперь не нужны никакие две флешки, не нужны промежуточные системы Tails, из всех операционных систем установка Tails на флешку делается с помощью программы Etcher. Подробности о самой программе и ссылки на скачивание в статье «Etcher: запись образов ОС на флешки и USB диски».

Эта программа работает на всех основных операционных системах, в том числе на Windows 7 (64-bit) и более поздник, а также на Linux.

Для Windows вы можете скачать как установочный файл, так и портативный.

Для Linux программа распространяется в удобных пакетах с расширением .AppImage. Например, после распаковки скаченного архива программа будет иметь примерно такое название: balena-etcher-electron-1.4.9-x86_64.AppImage.

Удобство AppImage в том, что в пакете собрано всё что нужно для запуска программы. То есть для запуска программы просто дважды кликните на неё — никакой установки зависимостей и прочего. Если у вас есть вопросы по использованию, то обратитесь к статье «Как пользоваться AppImage в Linux (Полное руководство)».

Установка делается элементарно, причём в любой из операционных систем она идентична:

Если флешка уже подключена к компьютеру и она только одна, то USB флешка для записи выбирается автоматически. Если этого не произошло, то выберите её вручную.

После записи будет сделана верификация, что данные записались без ошибок. Etcher можно закрыть — Tails готовая к использованию. Вот так всё стало просто.

Как загрузиться с USB флешки Tails

При включении компьютера вам нужно зайти в BIOS (UEFI) и проверить, отключены ли опции Fast boot и Security boot — отключите их, иначе не сможете загрузиться со стороннего носителя.

Чтобы зайти в БИОС при старте компьютера много раз нажимайте кнопку Esc или Del. Если это не работает — то погуглите, как на вашей моделе компьютера (зависит от модели ноутбука или от модели материнской платы — если это настольный компьютер) зайти в БИОС.

В самом БИОСе или при включении компьютера (для этого нажимайте много раз кнопку Esc) выберите в загрузочном меню флешку с Tails.

Запуск Tails в VirtualBox

При создании новой виртуальной машины в качестве Типа выберите Linux, а в качестве Версии выберите Other Linux (64 bit).

При работе в виртуальной машине невозможно подключить постоянное хранилище, но из виртуальной машины можно выполнить установку Tails на флешку. Примечание: продвинутые пользователи могут установить Tails в VirtualBox и могут там создать постоянное хранилище. Пошаговые инструкции как это сделать в шестой части данного руководства.

Установка Tails из Tails

Вы по-прежнему можете устанавливать Tails как это рекомендовалось ранее: из самой Tails.

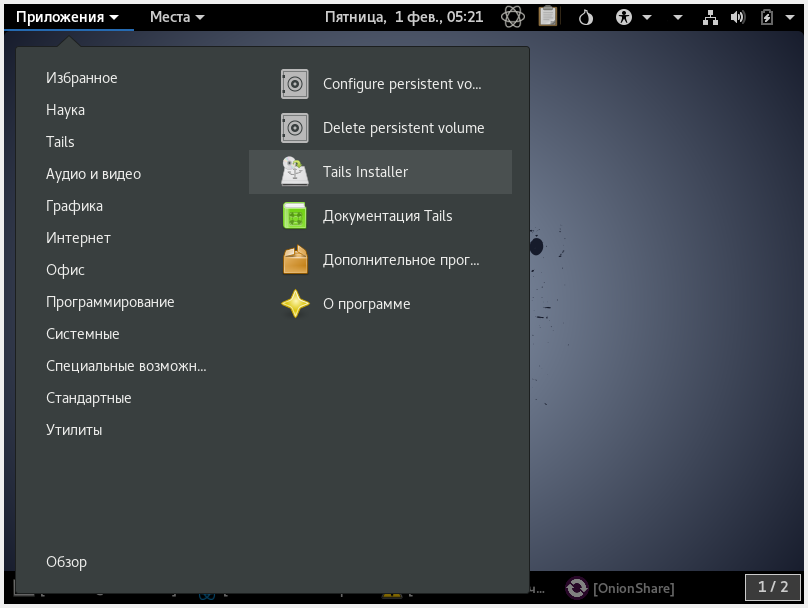

Вы можете загрузиться с оптического диска Tails или из виртуальной машины, затем в меню выберите Tails → Tails Installer:

Укажите флешку, на которую будет выполнена установка. Имеются опции:

Они различаются только тем, откуда будут скопированы установочные данные: с запущенной в данный момент системы или с указанного вами диска. Проще выбрать «Клонировать текущий Tails».

Дождитесь окончания процесса — он требует времени. Иногда может показаться, что всё замерло — просто подождите, у меня запись таким образом заняла где-то 10-15 минут.

Как запускать команды от root в Tails. Как использовать sudo в Tails. Какой в Tails пароль по умолчанию для root / администратора

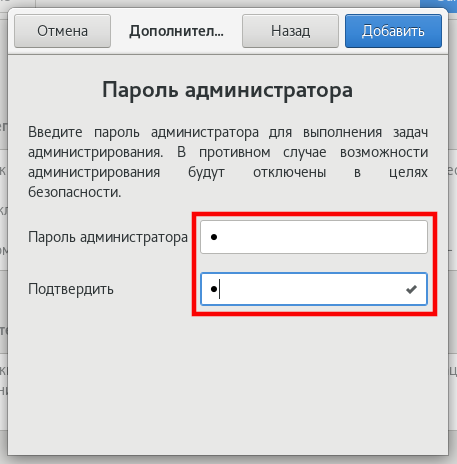

Если вы просто включите Tails с настройками по умолчанию, то вы не сможете использовать sudo, то есть не сможете выполнять команды от root. Это может понадобиться, например, при установке новых программ, а также создании раздела на Tails для хранения данных, настроек, установленных программ. То есть практически для всего рассмотренного далее нужен административные права в системе, поэтому рассмотрим, как в Tails активировать администраторский пароль.

При включении Tails на этапе выбора языка нажмите + (плюс):

Нажмите на Administration Password (Пароль администратора):

Придумайте и два раза введите пароль:

Когда всё готово в поле Additional Settings (Дополнительные настройки) появится информация о том, что включён пароль администратора. Теперь достаточно нажать на кнопку Start Tails (Запуск Tails):

Связанные статьи:

Рекомендуется Вам:

63 комментария to Руководство по Tails (часть 1): описание, установка и пароль администратора

Приветствую! Вопрос очень интересный, к сожалению, с Linux Kodachi я не был знаком до вашего комментария. Эта операционная система меня заинтересовала и я познакомлюсь с ней поближе.

Зато Tails я изучил досконально, пока писал эти инструкции. Tails — она слишком хардкорная. Чем больше безопасности, тем меньше удобства. В Tails удобство на самом низком уровне. Зато всё сделано для безопасности. Также, если вы доверяете сети Tor (а есть те, кто ей не доверяет), то Tails создаётся самими авторами Tor (одной организацией). То есть никаких лишних посредников.

Tails отличный выбор для разных шпионов, хакеров (которые действительно что-то серьёзное делают), журналистов (которые работают с важной информацией) — ну, то есть, при работе с такими данными и файлами, что если их поймают, то посадят в тюрьму на много лет.

Для обычных пользователей, ИМХО, Tails слишком неудобная. Можно привести следующее сравнение: бронежилет защищает от пуль, шлем защищает от ударов по голове, а противогаз защищает от опасных веществ, но большинство граждан не ходят по улице в бронежилете, шлемах и противогазах — это просто неудобно (бронежилет тяжёлый, а в шлеме и противогазе жарко). Так и с Tails — те, кому это на самом деле не особо нужно, играются с ней пару дней и забрасывают.

Что получается в результате у обычных пользователей? Когда в очередной раз нужно анонимно выйти в Интернет, становится просто лень лишний раз загружать Tails. Или когда нужно сохранить файл, после 20 включений Tails вдруг приходит осознание — не такой уж этот файл и секретный… Можно просто на обычном диске сохранить.

Для анонимного выхода в Интернет я бы рекомендовал просто Браузер Tor. А для хранения файлов в зашифрованном виде, рекомендовал бы VeraCrypt. Обе эти программы работают как в Windows, так и в Linux.

По большому счёту, именно эти три вещи (Браузер Tor, VeraCrypt, Очистка метаданных) необходимы и достаточны большинству обычных людей для анонимного выхода в Интернет и крайне надёжного хранения важных файлов. При этом этими вещами можно комфортно пользоваться в вашей любимой операционной системе.

VeraCrypt стоит пользую. Но Тор же тоже как то надо настроить еще правильно на той же винде? Сейчас буду ставить еще линукс минт выделил раздел на ссд под него. Может там просто Тор поставить, но надо подробная статья по его настройке. Есть 15 гб в месяц vpn от Windscribe. Но если я полезу по запретным сайтам например хватит ли мне Тора? Не каким нибудь кеонечно тер…зм и т.д. но все равно, за просмотр конечно ничего это же не распространиние. Есть несколько сайтов своих, до недавнего времени вел Адалт блог, но когда вся «эта компания» пошла пооялся удалил блог, хотя при 60 статьях он уже вдень в среднем имел 500 посетителей, сейчас думал в несколько раз больше бы было трафика. да еще вычистил так, что восстановить сподхватился но уже даже на хостинге следов не осталось. Поэтому много по взрослым сайтам лазил и т.д. Поэтому меня и интересует аномнимность больше ну еще иногда скачивание фото видео.

Есть просто Tor — это сетевая служба, а есть Браузер Tor. В Браузере Tor уже установлены все необходимые плагины и сделаны другие настройки, то есть там вряд ли нужно что-то ещё делать. То есть даже на Винде Браузер Tor в настройке не нуждается.

Я написал, что не все доверяют Tor, но, ИМХО, Tor способен обеспечить настоящую анонимность. Что касается VPN доступ к которому выдали именно вам, то я бы таким не пользовался никогда и не при каких условиях. Мало того, что они знают кто вы (есть же какая-то привязка клиента к почте или к чему-то ещё), так при этом ничто им не мешает записывать/сниффить ваш трафик! То есть если выбирать, пользоваться Интернет-провайдером напрямую или чьим-то VPN, то лучше выбирать Интернет-провайдера! Там теперь тоже обязали записывать трафик, но в этом трафике ещё нужно разобраться, а при VPN каждый клиент как на ладони.

Что касается сайтов, куда нужно вводить свои учётные данные (тот же блог), если вы ввели свой логин и пароль, то для этого сайта вы больше не аноним. То есть если вы через Tor откроете Вконтакте, то этот сайт не будет знать кто вы и откуда. Но если вы там выполните вход, то Вконтакте будет знать, что вы, допустим, Саша Петров из города Владимир и т. д. Это очевидно — но в официальных инструкциях по Tor есть такой пример.

При использовании Tor ваш Интернет-провайдер (и те, кто имеет доступ к его данным) не будут знать, какие сайты вы открываете. Я бы использовал Tor и категорически НЕ использовал чьи-то VPN. Можно настроить свой OpenVPN, но это требует усилий, плюс для хостера (где арендуется виртуальный частный сервер) вы тоже не являетесь анонимом — нужно как-то регистрироваться и как-то оплачивать.

То есть Тора хватит в линукс минте или винде? И провайдер не будет значть по каким сайтам я хожу открываю их? У меня через роутер идет

При использовании сети Tor максимум, что может узнать провайдер, что вы подключались к узлам Tor. Больше никакой осмысленной информации он не получит. Какие сайты вы посетили и какие данные ввели — это будет для него неизвестно.

Ну этого я и хотел чтобы ни провайдер ни кто другой не знали, мало ли где я спотыкаюсь в инете. Тайлс вчера записал запускал, и Линукс Минт вчера поставил настраиваю, может быть и Тора в линуксе хватило бы. Тайлс хочется погонять, настроить Тор поищу инфу как правильно, там же какой то и плагин надо сразу ставить носкрипт вроде и т.д. Еще Кадачи хочу погонять, там вроде все уже настроено и впн и т.д. но смущает что нет русского, без знания сложно будет. Еще есть какой то whonix

Получается Тайлс сейчас можно просто записать на флешку и с нее запускаться? Без дополнительной записи промежуточной флешки?

Да, теперь (где-то с начала 2019 года) стало так.

Помогите решить проблему. Из вин7 подключаюсь к запаролированной сети соседского роутера, на котором, к тому же, стоит фильтр макадресов. На том же ноуте запускаю с флешки Тэйлз, который видит эту же сеть, но не подключается к ней

Поскольку Tails это, в первую очередь, Linux, то про способы установить нужный MAC адрес в Linux смотрите статью «Как поменять MAC-адрес в Linux, как включить и отключить автоматическую смену (спуфинг) MAC в Linux».

Может оказаться, что информация в ней не применима к Tails из-за ограничений этого дистрибутива — если это окажется так, то напишите, какие ошибки/проблемы.

доброго времени суток, можно ли и главное нужно ли устанавливать vpn в tails?

Установить vpn можно, а вот нужно ли это другой вопрос. Смотря по необходимости…

Здравствуйте! Посмотрите статью «Что делать если не загружается Linux», а именно разделы:

Очень интересная статья. Спасибо большое. Скажите, а при работе через браузер Тor можно ли отследить, какое железо я использую или какая операционная система у меня? И сразу второй вопрос: если, по Вашему мнению, работа через браузер Tor достаточно надежна, для чего разработчики пошли дальше и создали Тэйлс? Есть ли у данной ОС Реальные преимущества перед браузером? Спасибо!

Есть ли у данной ОС Реальные преимущества перед браузером?

Приветствую! Допустим, во время общения, при котором вы хотели бы сохранить анонимность, вам под любым предлогом присылают файл («дальнейшие инструкции», «программа для шифрования», «документ» и пр.). Этот файл выполняет какую-то обозначенную функцию, но заодно делает соединение к удалённому серверу, чтобы раскрыть ваш настоящий IP адрес. Если такой файл вы запустите в обычной операционной системе, то он, минуя веб-браузер Tor, сделает прямое подключение что приведёт к вашей деанонимизации. Если такой файл запустить в Tails, то в этой ОС все соединения обязательно проходят через сеть Tor, т. е. Ваш настоящий IP не будет раскрыт.

Это один из примеров, каждая настройка Tails борется с типичными ошибками деанонимизации и/или препятствует сбору цифровых доказательств (если вас взяли вместе с вашим компьютером).

Т.е. если вы используете браузер Tor чтобы анонимно посетить сайт, то браузера вполне хватит. Если нужно принимать повышенные меры предосторожности (хранить файлы только в зашифрованном виде, очищать от метаданных и т. п.), то Tails.

при работе через браузер Тor можно ли отследить, какое железо я использую или какая операционная система у меня?

Зависит от настроек браузера Tor. Если включена JavaScript (а она требуется на большинстве сайтов для нормальной их работы и также включена по умолчанию в браузере Tor), то можно определить настоящую операционную систему. То есть Tor через User Agent будет отправлять фальшивое значение, но с помощью JavaScript можно узнать настоящую ОС.

По поводу железа и других настроек ответ аналогичный: JavaScript очень функциональная, через неё можно узнать разрешение экрана, настоящий язык ОС, думаю, также можно проверить поддержку разных аппаратных технологий, которые косвенно позволяют предположить используемое железо.

Также вы можете сами тестировать, что именно раскрывается через веб-браузер «Сервисы для поиска утечек IP адреса».