Threedsservertransid не задан что это

Как задать режим лицензирования удаленных рабочих столов на Windows server 2012

В данном топике будет рассмотрено как задать режим лицензирования удаленных рабочих столов (на пользователя или на устройство) а так же как указать сервер лицензирования.

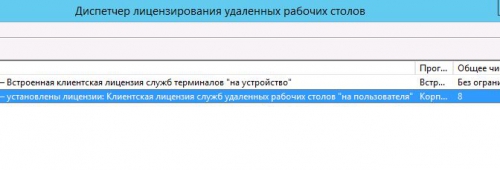

После установки клиентских лицензий в Диспетчере лицензирования удаленных рабочих столов мы должны получить следующую картинку:

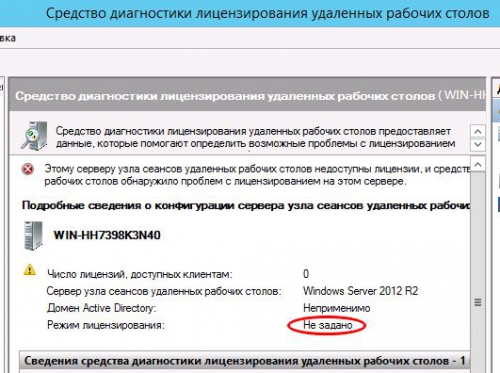

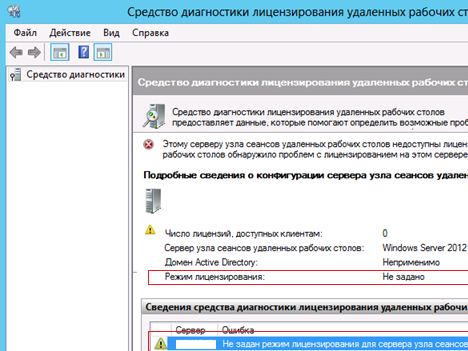

На данном этапе процесс лицензирования сервера терминалов не заканчивается. Если мы откроем — Средство диагностики лицензирования удаленных рабочих столов, то увидим, что не задан Режим лицензирования.

и соответственно число доступных терминальных лицензий равно нулю.

Что бы исправить эту ситуацию открываем редактор Локальной групповой политики, для этого в командной строке вводим gpedit

В открывшемся редакторе переходим по ветке: Конфигурация компьютера — Компоненты Windows — Службы удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Лицензирование

В открывшемся разделе для свойства — Задать режим лицензирования удаленных рабочих столов, задаем требуемое значение: На пользователя или на устройство.

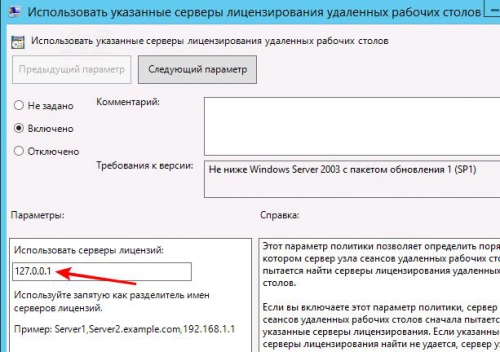

Для свойства — Использовать указанные серверы лицензирования удаленных рабочих столов, задаем локальный сервер лицензий 127.0.0.1

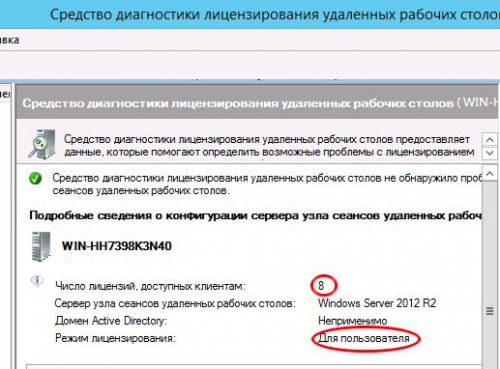

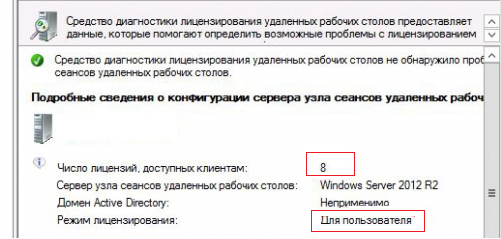

После внесения изменений мы должны получить следующую картину в Средстве диагностики лицензирования удаленных рабочих столов.

Мы лицензировали сервер терминалов на 8 пользовательских терминальных сеансов.

Threedsservertransid не задан что это

Серёжа, Павел, Есть 2 возможных пути решения вашей проблемы

1. Самый долгий:

Обращайтесь по месту покупки пожалуйста, вашей проблемой будет заниматься магазин.

2. Более быстрый:

Можно запрашивать коды активации у центрального офиса через:

— Форму обратной связи техподдержки https://support.razer.com/contact-us/?c=us (на англ.языке)

— Чат техподдержки https://support.razer.com/live-chat (на англ.языке)

Укажите название наушников, его серийный номер и что вы хотите получить код активации.

Либо формируйте обращение через саму программу

Сергей, Если покупали не у нас, то:

Есть 2 возможных пути решения вашей проблемы

1. Самый долгий:

Обращайтесь по месту покупки пожалуйста, вашей проблемой будет заниматься магазин.

2. Более быстрый:

Можно запрашивать коды активации у центрального офиса через:

— Форму обратной связи техподдержки https://support.razer.com/contact-us/?c=us (на англ.языке)

— Чат техподдержки https://support.razer.com/live-chat (на англ.языке)

Укажите название наушников, его серийный номер и что вы хотите получить код активации.

Либо формируйте обращение через саму программу

Привет, приобрел мышь Deathadder Essential, не могу зарегестрировать на сайте для гарантии, выдает ошибку https://i.imgur.com/LClYwzG.png

Вводил данные несколько раз, не помогает

Roma, Картинка битая, у вас по ссылке, просто можете на будущее закреплять скриншоты в сообещниях.

1. Регистрация устройства никак не влияет на гарантию в РФ, она предоставляется по месту покупки и отсчитывается со дня получения устройства.

2. Вы вероятнее всего где-то ошибаетесь в серийном номере

Ошибка: Не задан режим лицензирования для сервера узла сеансов удаленных рабочих столов

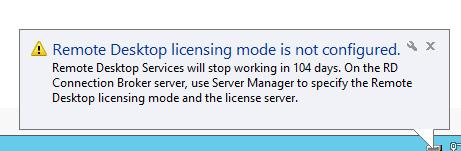

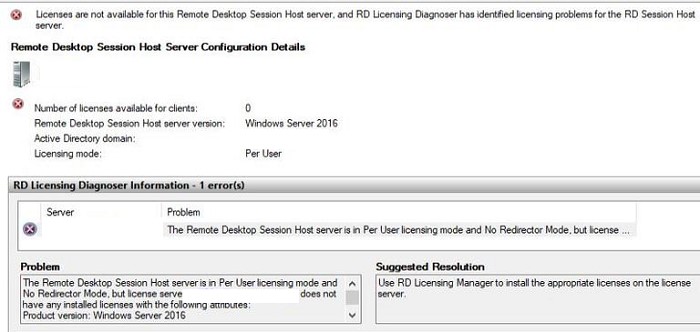

При настройке нового узла RDS фермы на Windows Server 2012 R2/2016/2019 вы можете столкнуться со следующим всплывающим предупреждением, которое появляется в трее:

Remote Desktop Service will stop working in xxx days.

Судя по ошибке, служба RDS запущена в режиме льготного периода лицензирования (в течении пробного периода 120 дней вы можете использовать Remote Desktop Session Host без активации RDS лицензий). Когда grace период закончится, пользователи не смогут подключиться к RDSH, а в трее появится ошибка:

В английской версии Windows Server ошибка выглядит так:

Licenses are not available for the Remote Desktop Session Host server, and RD Licensing Diagnoser has identified licensing problem for the RD Session Host server.

Licensing mode for the Remote Desktop Session Host is not configured.

The Remote Desktop Session Host server is within its grace period, but the Session Host server has not been configured with any license server.

Как вы видите, на самом деле доступных клиентам лицензий нет, т.к. режим лицензирования не задан.

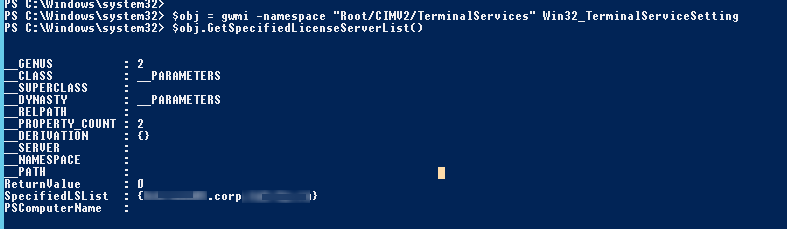

Отройте консоль PowerShell и проверьте, задан ли сервер лицензирования RDS с помощью следующих команд:

Если сервер лицензирования не задан, его можно указать командой:

$obj. SetSpecifiedLicenseServerList(«rdslic1.winitpro.ru»)

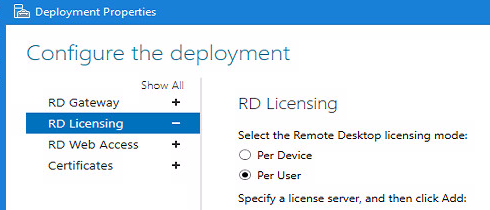

Также вы можете принудительно задать параметры лицензирования RDS можно несколькими способами.

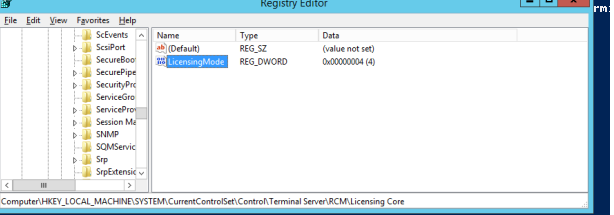

Через реестр:

В ветке HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\RCM\Licensing Core нужно изменить значение DWORD параметра с именем LicensingMode с 5 на:

Вы можете изменить параметр реестра вручную через regedit.exe или следующими командами PowerShell из модуля управления реестром:

После внесения изменений нужно перезагрузить RDS хост.

Параметры сервера лицензирования RDS также можно задать через политики GPO (локальную или доменную политику).

Нас интересуют две политики:

После перезагрузки сервера откройте средство диагностики лицензирования RDS. Если вы все настроили правильно, должно появится число доступных RDS лицензий и указан режим лицензирования.

Вы можете проверить доступность портов с помощью комнадлета Test-NetConnection. Если порты закрыты на локальном брандмауэре Windows Defender Firewall, вы можете открыть порты с помощью командлетов из модуля NetSecurity.

Также обратите внимание, что, если на сервере RD Licensing Server установлена, например, Windows Server 2012 R2 и CAL для RDS 2012 R2, вы не сможете установить RDS CAL лицензии для Windows Server 2016 или 2019. Ошибка “Remote Desktop Licensing mode is not configured” сохранится, даже если вы указали правильные тип лицензий и имя сервера лицензирования RDS. Старые версии Windows Server просто не поддерживают RDS CAL для более новых версий WS.

При этом в окне RD License Diagnoser будет отображаться надпись:

Сначала Вам придется обновить версию Windows Server на сервере лицензирования (или развернуть новый RD License host). Более новая версия Windows Server (например, WS 2019 поддерживает RDS CAL для всех предыдущих версий Windows Server).

Карта не проходит 3ds аутентификацию – почему?

Часто при покупках онлайн жизнь покупателю омрачают разные технические заморочки. Одна из частых ситуаций – сбои в обработке платежей с пластиковых карт, в частности статус “Ваша карта не прошла 3DS-аутентификацию, либо отклонена платежной системой”. Обычно это уведомления выглядит так, хотя у некоторых банков могут быть свои обозначения, как у ВТБ: threedsservertransid.

Например, такая ошибка частенько выскакивает при оплате на Авито.

Рассмотрим возможные причины такого отказа.

3Ds аутентификация – то же самое, что и 3-D Secure

Во-первых, определимся с терминологией. 3Ds аутентификация (она же 3D-secure) это по сути двухфакторная авторизация, двойное действие при подтверждении платежа.

От обычной оплаты в “один клик” 3д-секуре отличает то, что в этапах оплаты появляется еще один шаг – ввод кода на специальной странице вашего банка, который выпустил карту.

3D Secure – это когда при оплате в интернете Вам приходит SMS от Вашего банка, и Вы вводите полученный код в специальном окне.

Код может быть как постоянным, придуманным вами на этапе включения опции 3D-secure в личном кабинете или интернет-банкинге, так и одноразовым, который приходит в СМС или берется из карты кодов банка (всё это зависит от конкретной банковской сети, у разных брендов свои правила на этот счёт).

Данная опция включается при заключении договора обслуживания в банке или самостоятельно клиентом через интернет-банк. Вот как это выглядит в моём кабинете (но у каждого банка структура настроек отличается, и у вас всё может быть по-другому).

Банковские карты без проблем 3DS:

Карта Тинькофф Банк

Карта Альфа-Банк

Карта Банк Открытие

Самых частых причин, по которым карта не проходит и появляется статус “карта не прошла 3D-аутентификацию, либо отклонена платежной системой”, всего три:

Поэтому в момент оплаты пользователь видит незнакомое (не часто используемое для 3ds-secure) окно для ввода пароля, но по привычке или не имея под рукой нужного пароля – еще раз вводит пароль для интернет-банка.

Пароль неверный, не для этого этапа, и происходит отказ в обслуживании пластиковой карты.Решения данной проблемы, исходя из вышеизложенных причин, тоже очевидны:

Если же решение не найдено – стоит копнуть глубже: проверить лимиты карты на выполнение суточных операций по сумме, на полный запрет интернет-транзакций или платежей в иностранных магазинах.

3D Secure, или что скрывают механизмы безопасности онлайн-платежей

Электронная коммерция — одна из самых больших и быстро растущих областей, в связи с чем она привлекает внимание как исследователей информационной безопасности, так и злоумышленников. Поэтому хотелось бы разобраться в некоторых аспектах механизмов безопасности, применяемых при проведении онлайн-платежей.

Один из протоколов, используемых для увеличения безопасности онлайн-платежей — 3D Secure. Это протокол, который был разработан на основе XML в качестве дополнительного уровня безопасности платежей, проводящихся без физического участия карты (card not present payment). VISA создала первую версию этого протокола, но вскоре его начали использовать и другие компании (Master Card, JCB International, AmEx, Мир), впоследствии объединившиеся с VISA в содружество EMV. EMV занимается поддержкой и развитием протокола 3DS.

Почему протокол 3D Secure называется именно так?

Полное название этого протокола — Three Domain Secure.

Первый домен — домен эмитента — это банк, выпустивший используемую карту.

Второй домен — домен эквайера — это банк и продавец, которому выплачиваются деньги.

Третий домен — домен совместимости (interoperability domain) — инфраструктура, используемая при оплате картой (кредитной, дебетовой, предоплаченной или другими типами платежных карт) для поддержки протокола 3D Secure. Он включает в себя Интернет, подключаемый модуль продавца (merchant plug-in), сервер контроля доступа (access control server) и других поставщиков программного обеспечения.

Зачем это нужно?

3D Secure обеспечивает новый уровень безопасности путем предоставления дополнительной информации.

Еще одним важным моментом является «перенос ответственности». Это означает, что в случае мошенничества вся ответственность ложится на банк-эмитент. Этот момент является очень важным для продавца (мерчанта), т.к. до появления 3D Secure урегулированием спорных вопросов приходилось заниматься мерчанту.

Также не стоит забывать о двух важных психологических аспектах: повышении доверия к онлайн-платежам и увеличении конверсии.

Конверсия может быть увеличена за счет обновлений протокола 3DS, направленных на сокращение взаимодействия с пользователем.

Версии протокола 3D Secure

В настоящее время большинство платежных сервисов используют версию 1.0.2 при проведении онлайн CNP-платежей, запрашивающих OTP-код.

Версия 1.0.2 была создана в 2001 году и в ней есть некоторые проблемы.

На данный момент актуальной версией является v2.2, и EMV планирует, что к концу 2020-го года она будет использоваться везде.

Как это устроено?

Это основная схема, необходимая для понимания всего процесса платежа с использованием механизма 3DS.

На этом рисунке мы видим все три домена, используемые в протоколе, а также последовательность сообщений между всеми участниками платежной операции.

Как это работает?

Главное, что необходимо понять, — это то, что при использовании своей карты (виртуальной или реальной) для онлайн-оплаты, вы сталкиваетесь именно с протоколом 3DS. Поэтому сейчас мы проиллюстрируем все этапы совершения онлайн-платежа.

1 — Покупатель уже добавил все необходимые ему товары в корзину и нажал кнопку «Оплатить». В этот момент он попадает на страницу MPI-сервиса, где вводит данные своей карты.

После нажатия кнопки оплаты продавец (MPI) инициализирует старт платежного потока и, согласно протоколу, отправляет CRReq-запрос (Card Range Request). Данный запрос необходим, чтобы найти банк-эмитент вашей карты и получить CRR из домена взаимодействия. Этот запрос нас мало интересует.

После этого MPI отправляет VeReq (Verification Request). Этот запрос отправляется банку-эмитенту для проверки того, что 3DS для данной карты включен и карту можно использовать для оплаты.

VeRes (Verification Response) содержит дополнительную информацию для следующего этапа платежа.

Клиенты не могут видеть эти два типа сообщений.

2 — MPI создает PaReq (Payment Request) — запрос на оплату. Этот запрос отправляется через редирект в браузере клиента.

Итогом отправки PaReq становится отображение запроса на ввод OTP-кода.

3 — Клиент вводит OTP-код и возвращается на сайт продавца. Опять же в процессе этого через редирект от банка-эмитента к MPI передается PaRes (Payment Response), который содержит информацию о статусе проверки.

А поподробнее?

CRReq/CRRes для нас не очень важны. А вот VeReq/VeRes рассмотреть нужно.

В VeReq самым важным параметром является идентификатор сообщения, информация о продавце и PAN карты.

VeRes возвращает message id, который необходим, чтобы сопоставить запрос с этим ответом. А status enrolled показывает, что карта поддерживается.

Однако наиболее важным параметром в данном сообщении является URL-адрес. Этот параметр указывает, где находится ACS сервер эквайера и куда нужно отправить PaReq.

Pareq

Браузер клиента, совершающего оплату, может произвести достаточно много редиректов по различным компонентам, участвующим в совершении платежа. Так, в России есть некоторое количество запросов, обрабатывающихся на стороне Национальной Системы Платежных Карт. Но сегодня нас интересует только традиционный этап, описанный в спецификации протокола. А именно этап передачи PaReq.

Платежный запрос, содержащий PaReq (метод POST), имеет три параметра:

1) MD — данные продавца. Он нужен MPI, чтобы сопоставить PaReq и PaRes одной транзакции;

2) PaReq — параметр этого платежного запроса. Он содержит всю важную информацию о платеже;

3) TermUrl — URL-адрес, на который клиент будет возвращен в конце процесса аутентификации 3D Secure.

Параметры TermURL и MD всегда отражаются в ответе на данный запрос. Поэтому могут встречаться имплементации ACS, уязвимые к атакам типа reflected XSS. В процессе аудита различных систем такие сервера были найдены.

Важный момент №1: ACS сервера обрабатывают все входящие PaReq!

Что входит в параметр PaReq?

Вы можете получить его значение, раскодировав PaReq. Это сделать достаточно легко, потому что PaReq — это Xml-> zlib-> base64-> urlencode. Для упрощения работы с этими запросами был написан плагин для burp.

Теперь мы видим, что из себя на самом деле представляет PaReq, а именно сообщение формата xml. Это сообщение содержит информацию о сумме платежа (purchAmount, amount и currency), некоторую информацию о продавце и MessageId (из VeReq).

При отправке правильно сформированного PaReq (в большинстве случаев вам не нужен полный набор запросов на оплату — требуется отправить лишь PaReq, содержащий параметры правильного типа и длины), мы получим PaRes — ответ на платеж, подобный следующему:

Первая мысль, которая может прийти в голову веб-исследователю, который видит XML-запрос — это попробовать выполнить XXE. И это правильный путь!

Но для начала посмотрим на то, что случится, если отправить некорректно сформированный PaReq. Мы получим ошибку! Вот несколько примеров таких ошибок:

Ошибка может помочь получить дополнительную информацию о версии ACS. Некоторые из них могут также оказаться полезными для получения данных из XXE.

Раскрутим XXE

Рассмотрим следующий пример:

acqBIN, merID, xid, date, purchAmount и currency отражаются в PaRes. Однако во всех реализациях ACS, которые мы нашли, удалось использовать только merID. Остальные параметры проверяются на соответствие типам данных.

Еще один интересный параметр (и наиболее полезный для атаки) — это URL. Этот параметр не отражается, но и не проверяется. Поэтому его можно использовать для эксплуатации XXE.

Вернемся к нашему примеру. В одной из реализаций ACS мы обнаружили, что можем читать короткие файлы, а также получать ответ в PaRes error через параметр merID. Таким образом, используя PaReq из примера выше, мы получали следующий ответ:

Тем не менее в большинстве случаев оставалось только использовать параметр URL для получения DNS или HTTP-запроса к нашему сервису. Другой вектор — это выполнить DOS через XXE-атаку «billion laughs» (проверялось на тестовом сервере).

Где это можно найти?

В ходе нашего исследования мы обнаружили несколько распространенных URL-адресов:

И распространенные имена поддоменов:

Впрочем, иногда вы можете найти и другие интересные пути.

Если вы хотите найти что-то новое, используйте proxy interceptor и записывайте процесс совершения платежей для интересующей вас платежной системы.

3D Secure v 2. *

Как мы писали ранее, в 3DS v1.0 есть некоторые проблемы.

Основная проблема в том, что покупатель может использовать множество разных типов устройств. Планшет, мобильный телефон, умные часы, умный чайник и т.д. Но сайт ACS не всегда разработан для взаимодействия со всеми типами устройств.

Для этого в 3DS 2.0 предусмотрели 3DS SDK.

Другая проблема состоит в том, что новый тип защиты требует дополнительного взаимодействия с клиентом. И этот момент влияет на конверсию. Решением проблемы конверсии стала возможность использования механизма управления рисками, который позволяет не заставлять пользователя вводить дополнительные секретные данные, если банк обладает достаточным количеством информации, подтверждающей личность клиента.

Следующий важный момент заключается в том, что технологии аутентификации развиваются. Соответственно, 3DS могла бы использовать не только OTP. Поэтому v2 задумывалась с возможностью расширения поддержки различных механизмов аутентификации.

Интересный факт про v1.0. Люди некоторых стран не доверяли этому протоколу, потому что видели редирект и думали, что это мошенничество!

Этот психологический момент послужил причиной изменения спецификации второй версии протокола для сокрытия момента перенаправления.

Как работает 3D Secure v2?

Начало потока платежей аналогично предыдущей версии. Клиент должен указать данные своей карты.

Первый и самый важный момент — это Risk Engine. В версии 1.0.2 клиенты всегда должны вводить второй фактор, например OTP. Однако в версии 2. * клиент может никогда не увидеть этот дополнительный защищенный запрос.

Особенности работы v2

Если вы посмотрите на схему потока платежей, вы увидите, что она похожа на предыдущую, но во 2-й версии больше этапов. Это происходит за счет добавления дополнительных аутентификационных запросов и механизма Risck Engine, который может совершать как один дополнительный запрос (при платеже через браузер), так и множество (используется 3DS SDK).

Условно, 2-ю версию можно разделить на два блока. Красный, где пользователь непосредственно влияет на передаваемую информацию, и желтый, где система сама собирает и передает информацию о пользователе.

А поподробнее?

AReq (base64url) расскажет все о вас и об устройстве, с которого совершена покупка.

Если вы задумаетесь о том, какой информацией о вас располагают рекламные агентства, то данные AReq вас не удивят. Но если вам кажется, что это плохо, рассмотрите следующий момент: банки знают все о ваших покупках и о вас. С этой точки зрения, некоторая дополнительная информация не так уж и плоха)

Это сообщение необходимо для работы системы управления рисками и упрощения покупок.

Если этой информации оказалось недостаточно, Risk Engine сперва попытается получить дополнительную информацию, и именно в этот момент клиент может получить OTP-запрос.

Что контролирует пользователь?

CReq (base64url json) — challenge request — сообщение, отправляемое браузером пользователя, в случае если ARes вернет сообщение о необходимости провести Challenge Flow.

Если платежный процесс использует 3D Secure SDK, это сообщение будет зашифровано (JWE).

В CReq вы можете увидеть следующие поля:

К сожалению, нам пока не удалось провести достаточно подробное исследование 2-й версии протокола 3DS, поэтому сложно сказать, какие уязвимости встречаются чаще. Вы можете стать первым, кто опубликует исследование на данную тему.

Подведем итоги

Проблемы (найденные и возможные)

На что смотреть в v1

На что смотреть в v2

Тем, кто подумывает обратить свой взгляд на платежные системы, я бы посоветовал остановиться еще и на сервисах, предоставляющих 3DS как SaaS. Там может оказаться еще достаточно много вещей, которые помогут вам понять, как устроен мир онлайн-платежей.