Trojan loadmoney 4020 что это

Trojan.LoadMoney – популярный установщик нежелательных программ

Creator of the News

19 августа 2015 года

Вирусным аналитикам компании «Доктор Веб» хорошо известны вредоносные программы семейства http://vms.drweb.ru/search/?q=Trojan.LoadMoney»>Trojan.LoadMoney— они неизменно находятся в «Топ-10» угроз, обнаруживаемых Антивирусом Dr.Web. К этой категории относятся различные инсталляторы, устанавливающие на компьютер жертвы вместе с требуемым ей приложением всевозможные дополнительные компоненты. Однако некоторые модификации href=»http://vms.drweb.ru/search/?q=Trojan.LoadMoney»>Trojan.LoadMoney обладают и более широкими функциональными возможностями — например, они могут собирать и передавать злоумышленникам различную информацию об атакованном компьютере. Об одном из таких троянцев, добавленных в вирусные базы Dr.Web под именем href=»http://vms.drweb.ru/search/?q=Trojan.LoadMoney.336″>Trojan.LoadMoney.336, мы расскажем в настоящей статье.

Троянец собирает на зараженном компьютере и передает злоумышленникам следующую информацию:

Затем http://vms.drweb.ru/search/?q=Trojan.LoadMoney.336″>Trojan.LoadMoney.336обращается к своему управляющему серверу с GET-запросом и получает от него зашифрованный ответ, содержащий ссылки для последующей загрузки файлов. Их скачивание выполняется в отдельном потоке: троянец отправляет на содержащий требуемые файлы сервер соответствующий HEAD-запрос, и, в случае если тот возвращает ошибку 405 (Method Not Allowed) или 501 (Not Implemented), на сервер отправляется повторный GET-запрос. Если указанная в конфигурационных данных ссылка на целевой файл оказывается корректной, троянец извлекает информацию о длине файла и его имени из ответа сервера, после чего начинает загрузку приложения.

Помимо ссылок на загружаемые и устанавливаемые компоненты зашифрованный конфигурационный файл содержит также сведения о диалоговом окне, которое демонстрируется пользователю перед их установкой.

На иллюстрации хорошо видно, что флажки, с помощью которых можно отключить устанавливаемые на компьютер пользователя компоненты, по умолчанию неактивны, однако третий из них при наведении на него курсора мыши неожиданно активизируется и позволяет сбросить первые два.

«Доктор Веб»: обзор вирусной активности в мае 2020 года

Creator of the News

В мае анализ данных статистики Dr.Web показал снижение общего числа обнаруженных угроз на 25.59% по сравнению с апрелем. Количество уникальных угроз также снизилось — на 5.35%. Чаще всего пользователей атаковали программы для показа рекламы, а также загрузчики и установщики вредоносного ПО. В почтовом трафике на первых позициях находится вредоносное ПО, использующее уязвимости документов Microsoft Office. Кроме того, в число самых распространенных угроз по-прежнему входит многомодульный банковский троян Trojan.SpyBot.699, а также вредоносные HTML-документы, распространяемые в виде вложений и перенаправляющие пользователей на фишинговые сайты.

В мае статистика впервые с начала года зафиксировала снижение числа обращений пользователей за расшифровкой файлов — на 4.18% по сравнению с апрелем. Самым распространенным энкодером остается Trojan.Encoder.26996, на долю которого пришлось 28.94% всех инцидентов.

Главные тенденции мая

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

Adware.Elemental.17 Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают эти приложения, которые показывают рекламу, а также инсталлируют ненужное ПО. Trojan.LoadMoney.4020 Семейство программ-установщиков, инсталлирующих на компьютеры жертв вместе с требуемыми приложениями всевозможные дополнительные компоненты. Некоторые модификации трояна могут собирать и передавать злоумышленникам различную информацию об атакованном компьютере. Adware.Softobase.15 Программа-установщик, распространяющая устаревшее программное обеспечение. Меняет настройки браузера. Adware.Downware.19741 Рекламное ПО, часто выступающее в роли промежуточного установщика пиратских программ. Trojan.BPlug.3835 Вредоносное расширение для браузера, предназначенное для осуществления веб-инжектов в просматриваемые пользователями интернет-страницы и блокировки сторонней рекламы.

Статистика вредоносных программ в почтовом трафике

Exploit.CVE-2012-0158 Измененный документ Microsoft Office Word, использующий уязвимость CVE-2012-0158 для выполнения вредоносного кода. W97M.DownLoader.2938 Семейство троянов-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ. Trojan.SpyBot.699 Многомодульный банковский троян. Позволяет киберпреступникам загружать и запускать на зараженном устройстве различные приложения и исполнять произвольный код. Tool.KMS.7 Хакерские утилиты, которые используются для активации продуктов Microsoft с поддельной лицензией. HTML.Redirector.33 Вредоносные HTML-документы, как правило маскирующиеся под безобидные вложения к информационным письмам. При открытии перенаправляют пользователей на фишинговые сайты или загружают полезную нагрузку на заражаемые устройства.

Шифровальщики

По сравнению с апрелем в мае в антивирусную лабораторию «Доктор Веб» поступило на 4.18% меньше запросов на расшифровку файлов от пользователей, пострадавших от шифровальщиков.

Trojan.LoadMoney собирает и передает злоумышленникам информацию о компьютере жертвы

Вредоносные программы семейства Trojan.LoadMoney неизменно находятся в «Топ-10» угроз, обнаруживаемых антивирусом Dr.Web, сообщили CNews в компании «Доктор Веб». К этой категории относятся различные инсталляторы, устанавливающие на компьютер жертвы вместе с требуемым ей приложением всевозможные дополнительные компоненты. Один из таких троянов был добавлен в базы Dr.Web под именем Trojan.LoadMoney.336. Данная модификация, по словам экспертов компании, обладает более широкими функциональными возможностями — например, может собирать и передавать злоумышленникам различную информацию об атакованном компьютере.

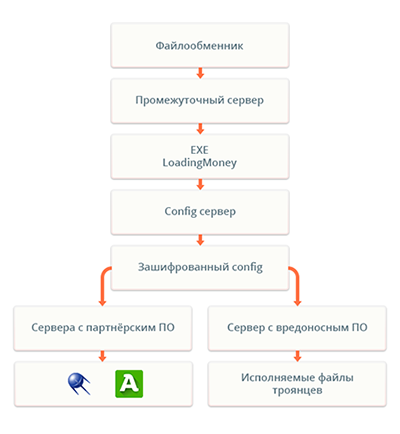

Как рассказали в «Доктор Веб», вредоносная программа-установщик Trojan.LoadMoney.336 создана вирусописателями для монетизации файлового трафика и использует в процессе своей работы следующий принцип. Потенциальная жертва злоумышленников отыскивает на принадлежащем им файлообменном сайте нужный файл и пытается его скачать. В этот момент происходит автоматическое перенаправление пользователя на промежуточный сайт, с которого на компьютер жертвы осуществляется загрузка трояна Trojan.LoadMoney.336. После запуска троян обращается на другой сервер, откуда он получает зашифрованный конфигурационный файл. В этом файле содержатся ссылки на различные партнерские приложения, которые тоже загружаются из интернета и запускаются на инфицированном компьютере, а также на рекламное и откровенно вредоносное ПО. Так, вирусным аналитикам известно о том, что Trojan.LoadMoney.336 загружает трояна Trojan.LoadMoney.894, который, в свою очередь, скачивает Trojan.LoadMoney.919 и Trojan.LoadMoney.915, а последний загружает и устанавливает на зараженной машине Trojan.Zadved.158.

После запуска троян выполняет ряд манипуляций в системе, чтобы облегчить собственную работу и затруднить свое опознание среди других действующих процессов. В частности, он запрещает завершение работы Windows, возвращая при попытке выключения компьютера ошибку «Выполняется загрузка и установка обновлений». После успешной инициализации Trojan.LoadMoney.336 ожидает остановки курсора мыши, затем запускает две собственные копии, а исходный файл удаляет.

Троян собирает на зараженном компьютере и передает злоумышленникам следующую информацию: версия операционной системы; сведения об установленных антивирусах; сведения об установленных брандмауэрах; сведения об установленном антишпионском ПО; сведения о модели видеоадаптера; сведения об объеме оперативной памяти; данные о жестких дисках и имеющихся на них разделах; данные об ОЕМ-производителе ПК; сведения о типе материнской платы; сведения о разрешении экрана; сведения о версии BIOS; сведения о наличии прав администратора у пользователя текущей учетной записи Windows; сведения о приложениях для открытия файлов *.torrent; сведения о приложениях для открытия magnet-ссылок.

Затем Trojan.LoadMoney.336 обращается к своему управляющему серверу с GET-запросом и получает от него зашифрованный ответ, содержащий ссылки для последующей загрузки файлов. Их скачивание выполняется в отдельном потоке: троян отправляет на содержащий требуемые файлы сервер соответствующий HEAD-запрос, и, в случае если тот возвращает ошибку 405 (Method Not Allowed) или 501 (Not Implemented), на сервер отправляется повторный GET-запрос. Если указанная в конфигурационных данных ссылка на целевой файл оказывается корректной, троян извлекает информацию о длине файла и его имени из ответа сервера, после чего начинает загрузку приложения.

Помимо ссылок на загружаемые и устанавливаемые компоненты, зашифрованный конфигурационный файл содержит также сведения о диалоговом окне, которое демонстрируется пользователю перед их установкой:

На иллюстрации хорошо видно, что флажки, с помощью которых можно отключить устанавливаемые на компьютер пользователя компоненты, по умолчанию неактивны, однако третий из них при наведении на него курсора мыши неожиданно активизируется и позволяет сбросить первые два.

Trojan loadmoney 4020 что это

Trojan.LoadMoney – популярный установщик нежелательных программ

19 августа 2015 года

Вирусным аналитикам компании «Доктор Веб» хорошо известны вредоносные программы семейства Trojan.LoadMoney — они неизменно находятся в «Топ-10» угроз, обнаруживаемых Антивирусом Dr.Web. К этой категории относятся различные инсталляторы, устанавливающие на компьютер жертвы вместе с требуемым ей приложением всевозможные дополнительные компоненты. Однако некоторые модификации Trojan.LoadMoney обладают и более широкими функциональными возможностями — например, они могут собирать и передавать злоумышленникам различную информацию об атакованном компьютере. Об одном из таких троянцев, добавленных в вирусные базы Dr.Web под именем Trojan.LoadMoney.336, мы расскажем в настоящей статье.

Эта вредоносная программа-установщик, созданная вирусописателями для монетизации файлового трафика, использует в процессе своей работы следующий принцип. Потенциальная жертва злоумышленников отыскивает на принадлежащем им файлообменном сайте нужный файл и пытается его скачать. В этот момент происходит автоматическое перенаправление пользователя на промежуточный сайт, с которого на компьютер жертвы осуществляется загрузка троянца Trojan.LoadMoney.336. После запуска троянец обращается на другой сервер, откуда он получает зашифрованный конфигурационный файл. В этом файле содержатся ссылки на различные партнерские приложения, которые тоже загружаются из Интернета и запускаются на инфицированном компьютере, а также на рекламное и откровенно вредоносное ПО: так, вирусным аналитикам известно о том, что Trojan.LoadMoney.336 загружает троянца Trojan.LoadMoney.894, который, в свою очередь, скачивает Trojan.LoadMoney.919 и Trojan.LoadMoney.915, а последний загружает и устанавливает на зараженной машине Trojan.Zadved.158.

После запуска троянец выполняет ряд манипуляций в системе, чтобы облегчить собственную работу и затруднить свое опознание среди других действующих процессов. В частности, он запрещает завершение работы Windows, возвращая при попытке выключения компьютера ошибку «Выполняется загрузка и установка обновлений». После успешной инициализации Trojan.LoadMoney.336 ожидает остановки курсора мыши, затем запускает две собственные копии, а исходный файл удаляет.

Троянец собирает на зараженном компьютере и передает злоумышленникам следующую информацию:

Затем Trojan.LoadMoney.336 обращается к своему управляющему серверу с GET-запросом и получает от него зашифрованный ответ, содержащий ссылки для последующей загрузки файлов. Их скачивание выполняется в отдельном потоке: троянец отправляет на содержащий требуемые файлы сервер соответствующий HEAD-запрос, и, в случае если тот возвращает ошибку 405 (Method Not Allowed) или 501 (Not Implemented), на сервер отправляется повторный GET-запрос. Если указанная в конфигурационных данных ссылка на целевой файл оказывается корректной, троянец извлекает информацию о длине файла и его имени из ответа сервера, после чего начинает загрузку приложения.

Помимо ссылок на загружаемые и устанавливаемые компоненты зашифрованный конфигурационный файл содержит также сведения о диалоговом окне, которое демонстрируется пользователю перед их установкой.

На иллюстрации хорошо видно, что флажки, с помощью которых можно отключить устанавливаемые на компьютер пользователя компоненты, по умолчанию неактивны, однако третий из них при наведении на него курсора мыши неожиданно активизируется и позволяет сбросить первые два.

Trojan.LoadMoney собирает и передает злоумышленникам информацию о компьютере жертвы

Вредоносные программы семейства Trojan.LoadMoney неизменно находятся в «Топ-10» угроз, обнаруживаемых антивирусом Dr.Web, сообщили CNews в компании «Доктор Веб». К этой категории относятся различные инсталляторы, устанавливающие на компьютер жертвы вместе с требуемым ей приложением всевозможные дополнительные компоненты. Один из таких троянов был добавлен в базы Dr.Web под именем Trojan.LoadMoney.336. Данная модификация, по словам экспертов компании, обладает более широкими функциональными возможностями — например, может собирать и передавать злоумышленникам различную информацию об атакованном компьютере.

Как рассказали в «Доктор Веб», вредоносная программа-установщик Trojan.LoadMoney.336 создана вирусописателями для монетизации файлового трафика и использует в процессе своей работы следующий принцип. Потенциальная жертва злоумышленников отыскивает на принадлежащем им файлообменном сайте нужный файл и пытается его скачать. В этот момент происходит автоматическое перенаправление пользователя на промежуточный сайт, с которого на компьютер жертвы осуществляется загрузка трояна Trojan.LoadMoney.336. После запуска троян обращается на другой сервер, откуда он получает зашифрованный конфигурационный файл. В этом файле содержатся ссылки на различные партнерские приложения, которые тоже загружаются из интернета и запускаются на инфицированном компьютере, а также на рекламное и откровенно вредоносное ПО. Так, вирусным аналитикам известно о том, что Trojan.LoadMoney.336 загружает трояна Trojan.LoadMoney.894, который, в свою очередь, скачивает Trojan.LoadMoney.919 и Trojan.LoadMoney.915, а последний загружает и устанавливает на зараженной машине Trojan.Zadved.158.

После запуска троян выполняет ряд манипуляций в системе, чтобы облегчить собственную работу и затруднить свое опознание среди других действующих процессов. В частности, он запрещает завершение работы Windows, возвращая при попытке выключения компьютера ошибку «Выполняется загрузка и установка обновлений». После успешной инициализации Trojan.LoadMoney.336 ожидает остановки курсора мыши, затем запускает две собственные копии, а исходный файл удаляет.

Троян собирает на зараженном компьютере и передает злоумышленникам следующую информацию: версия операционной системы; сведения об установленных антивирусах; сведения об установленных брандмауэрах; сведения об установленном антишпионском ПО; сведения о модели видеоадаптера; сведения об объеме оперативной памяти; данные о жестких дисках и имеющихся на них разделах; данные об ОЕМ-производителе ПК; сведения о типе материнской платы; сведения о разрешении экрана; сведения о версии BIOS; сведения о наличии прав администратора у пользователя текущей учетной записи Windows; сведения о приложениях для открытия файлов *.torrent; сведения о приложениях для открытия magnet-ссылок.

Затем Trojan.LoadMoney.336 обращается к своему управляющему серверу с GET-запросом и получает от него зашифрованный ответ, содержащий ссылки для последующей загрузки файлов. Их скачивание выполняется в отдельном потоке: троян отправляет на содержащий требуемые файлы сервер соответствующий HEAD-запрос, и, в случае если тот возвращает ошибку 405 (Method Not Allowed) или 501 (Not Implemented), на сервер отправляется повторный GET-запрос. Если указанная в конфигурационных данных ссылка на целевой файл оказывается корректной, троян извлекает информацию о длине файла и его имени из ответа сервера, после чего начинает загрузку приложения.

Помимо ссылок на загружаемые и устанавливаемые компоненты, зашифрованный конфигурационный файл содержит также сведения о диалоговом окне, которое демонстрируется пользователю перед их установкой:

На иллюстрации хорошо видно, что флажки, с помощью которых можно отключить устанавливаемые на компьютер пользователя компоненты, по умолчанию неактивны, однако третий из них при наведении на него курсора мыши неожиданно активизируется и позволяет сбросить первые два.