Tsme биос что это

Tsme биос что это

то что это технология виртуализации можете мне не рассказывать. хотелось бы знать практическое его применение.

Конфигурация PC:

CPU: Intel Core i5-3450 3.1GHz

MB: ASRock LGA1155 P67 Pro3

ОЗУ: 2 x DIMM DDR3 4096MB PC12800 1600MHz

HDD/SSD: SSD Sandisk Extreme II [SDSSDXP-240G-G25] 1500Gb Seagate Barracuda 7200.11 ST31500341AS (7200 rpm, 32Mb, SATA-II)

Video: GIGABYTE GV-N760OC-2GD, 2Гб, GDDR5, OC, PCI-E 3.0

Sound: ASUS Xonar Essence STX

АC: B&W DM-305, Sennheiser HD 595

Корпус: ZALMAN Z5 U3

БП: Thermaltake Toughpower 700W

Cooler: Zalman CNPS10X Optima

Модем: TP-Link TD-W8951ND

Монитор: NEC MultiSync 20WGX2 Pro

OS: Windows 7 x64 Ultimate

S_Snake, широкое распространение гипервизоров виртуальных машин привело к включению поддержки IOMMU в «гостевые» ОС, такие, как Windows (API ядра Windows всегда поддерживал данную функцию, хотя обычно данная поддержка не реализовывалась).

Наличие такой поддержки в гостевой ОС при виртуализации самого устройства IOMMU сильно облегчает задачу эмуляции в гостевой ОС сложных устройств, использующих DMA, и повышает производительность и безопасность такой эмуляции

Разблокируем скрытые настройки БИОС

Повсеместно распространена практика сокрытия различных функций, параметров, используемых на этапах разработки и тестирования. Вместе с тем производится и сегрегация плат на уровне БИОС. Как результат, пользователь лишается доступа к фактически прописанным и реализованным возможностям.

реклама

Естественно, пытливого юзера не может устраивать такое злодейское ограничение пользовательской свободы. В связи с чем предлагаю рассмотреть способы обхода этих искусственных препон. Рассматривать будем на примере плат Intel 100-300 чипсетов. Аспекты работы с AMIBCP общеприменимы.

Способ 1. Простой

требуется: программа AMIBCP и навык прошивки МП

Качаем подходящую версию AMIBCP. В нашем случае v5.02.

реклама

File → Open… (файл_биос)

Слева представлено структурное меню БИОС. Сопоставляя названия с фактически наблюдаемыми при входе в БИОС, определяем главный блок.

Именно в этом блоке в соответствующих меню и подменю находятся все доступные настройки. Иерархия та же, что и в БИОС. Наряду со знакомыми наблюдаем и совершенно новые отдельные параметры и даже целые разделы!

реклама

Для открытия элемента достаточно поменять значение в колонке Access/Use на USER:

Обратите внимание, на разделы, описанные как бы наравне с главным, есть ссылки в теле главного блока. Т.е. доступ к ним получить можно. Например, по пути Setup → Advanced → System Agent (SA) Configuration → Memory Configuration большой раздел с настройками памяти.

реклама

Помимо открытия доступа к настройкам, AMIBCP позволяет изменить значения настроек по умолчанию, переименовать параметры и разделы.

Этим способом можно открыть только те настройки, которые непосредственно прописаны в главном блоке.

Способ 2. Сложный (для разделов)

то же + UEFITool, IFR-Extractor и HEX-редактор

Попытаемся разблокировать тот же раздел с настройками памяти на Gigabyte. Организация БИОС здесь другая, упоминаний нужного раздела в главном блоке нет.

Подменим доступный раздел скрытым. «Пожертвуем», к примеру, подменю USB Configuration (Setup → Peripherals).

Определились с тем, что хотим открыть, определились, что хотим закрыть. К делу!

UEFITool

Извлекаем и сохраняем модуль: *ПКМ* → Extract Body (to SPF.bin)

Ищем второй модуль по GUID: *Ctrl+F* → GUID=899407D7-99FE-43D8-9A21-79EC328CAC21

GUID модуля может отличаться, в этом случае вести поиск по сигнатуре Setup.

Модуль → PE32 Image Section → *ПКМ* → Extract Body (to Setup.bin)

IFR-Extractor

*открыть* → Setup.bin → Extract (to Setup IFR.txt)

Открываем Setup IFR.txt в блокноте.

Ищем «USB Configuration»:

0x30824 Ref: USB Configuration, VarStoreInfo (VarOffset/VarName): 0xFFFF, VarStore: 0x0, QuestionId: 0x135, FormId: 0x2923

Нас интересует FormId.

Теперь определим FormId раздела «Memory Configuration»:

0x3B628 Form: Memory Configuration, FormId: 0x2738

Открываем SPF.bin в HEX-редакторе.

Ищем HEX-последовательность, соответствующую FormID раздела Memory Configuration:

*Ctrl+F* → Hex Values (3827)

Нас интересует page_id через 4 позиции – 0060 (последовательность 6000)

Аналогично ищем page_id для Usb Configuration. Сразу за page_id 005D следует parent_id 0019.

Parent_id – это page_id родительского раздела, в нашем случае раздела Peripherals.

Ищем обратную последовательность parent_id+page_id (19005D00). Это форма вызова раздела USB Configuration.

Заменяем page_id USB Configuration на page_id Memory Configuration. Вместо 19005D00 получаем соответственно 19006000:

Остается только заменить исходный SPF модуль на модифицированный в UEFITool:

*ПКМ* → Replace Body…

Сохраняем: File → Save image file. Прошиваем.

Теперь вместо раздела USB Configuration будет вызываться раздел с настройками памяти.

При желании можно изменить имя раздела в AMIBCP.

Если AMIBCP не работает

С новыми материнками все чаще AMIBCP работать отказывается.

В этом случае остается лишь использовать 2 способ.

О прошивке

На Intel достаточно прошить только bios-region, если модифицировался текущий БИОС. Справятся Afuwin или Flash Programming Tool из-под винды. Должны справиться и встроенные прошивальщики.

Tsme биос что это

Secure Memory Encryption (SME) is an x86 instruction set extension introduced by AMD for page-granular memory encryption support using a single ephemeral key. A subset of SME, Transparent SME (TSME), is a more limited form of SME used to transparently encrypt the full physical memory. Secure Encrypted Virtualization (SEV) extends SME to AMD-V, allowing individual VMs to run SME using their own secure keys.

On its Ryzen Pro processor families, AMD brands TSME as Memory Guard.

Contents

Motivation [ edit ]

Servers host a great deal of data including large sets of private client information. When stored in main memory in plain text, this data can be exposed to various user access attacks such as administrators scraping memory of guest data or a hypervisor bug allowing hosted guest to steal data from neighboring guest virtual machines. Furthermore, data stored in DRAM in plain text can be susceptible to physical access attacks allowing data to be stolen, especially for devices such as NVDIMMs.

The SME extension attempts to defend against those attacks by allowing the entirety of main memory to be encrypted as well as by enforcing full isolation between co-resident VMs. With the addition of SEV, this security can be extended to cloud users that can have fully private memory inaccessible to hypervisor or host software.

Overview [ edit ]

SME was proposed by AMD in their white paper in April 2016. SME adds the ability to mark individual pages of memory as encrypted through the page tables. Any marked page will automatically be encrypted on write and decrypted back when read by software.

Secure Memory Encryption [ edit ]

Secure Memory Encryption (SME) provides the ability for software to mark certain pages to be encrypted. Marked pages are automatically decrypted and encrypted upon software read and write. All pages are encrypted using a single 128-bit ephemeral AES key which is created randomly using a hardware random generator at each boot and is not accessible by software. A new key is generated by the processor on every boot.

Transparent SME [ edit ]

Transparent SME (TSME) as the name implies is a stricter subset of SME that requires no software intervention. Under TSME, all memory pages are encrypted regardless of the C-bit value. TSME is designed for legacy OS and hypervisor software that cannot be modified. Note that when TSME is enabled, standard SME as well as SEV are still available. TSME and SME share a memory encryption key.

Secure Encrypted Virtualization [ edit ]

Secure Encrypted Virtualization (SEV) is an extension of SME that effectively enables a per-virtual machine SME. In other words, SEV enables running encrypted virtual machines in which the code and data of the VM are private to the VM and may only be decrypted within the VM itself.

Mechanism [ edit ]

SME is typically enabled by BIOS or other firmware at boot time. This is done by setting the appropriate MSR bit to 1. Once activate, software can simply set the encryption C-bit (enCrypted) on the desired page. It’s worth noting that the location of the C-bit is actually implementation-specific and must determined by making the appropriate CPUID call. Pages with a C-bit set to 1 go through the encryption engine and are stored encrypted in memory. Likewise, pages with a C-bit set to 0 go directly to memory. This means unencrypted pages do not incur any added latency because of this feature. It’s worth noting that encryption I/O pages are not allowed and must have a C-bit of 0.

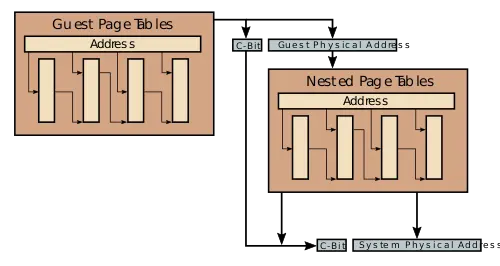

If SEV is supported and enabled, on each SEV-enabled VM, SME mode is enabled with that VM-specified encryption key. Under SEV, the ASID field in the page table is used as the key index that identifies which encryption key is used to encrypt and decrypt the memory traffic associated with that VM. SEV-enabled VMs can control their own C-bit for memory pages they want encrypted. This allows those VMs to determine which pages are private (C-bit = 1) or shared (C-bit = 0). The location of that C-bit is the same location as defined under SME. It’s worth noting that this control is limited to data page. In other words, memory accesses such as guest page tables and instruction fetches are always private, regardless of the value of the C-bit (i.e., in those cases the C-bit is a don’t care). This was done in order to ensure that non-guest entities such as the hypervisor itself cannot inject their own code into the SEV-enabled guest VM. If the C-bit is an address bit, this bit is masked from the guest physical address when it is translated through the nested page tables. The hypervisor itself does not need to be aware of which pages the guest VM marked as private. For example, a guest accessing a particular virtual address will get translated to a specific physical address with the C-bit set to 1 indicating the page should be encrypted. A specific virtual address is then used for the translation and the C-bit value from the guest physical address is saved and used on the final physical address after the nested table translation took place.

SEV may be used in conjunction with SME. Under this scenario, each SEV-enabled VM controls its own encryption via the C-bit and the host page tables control the encryption for shared memory.

| Encryption Control | ||||||

|---|---|---|---|---|---|---|

| Access Type | SME | Guest | SEV | Encrypted | Key Owner | Note |

| All | ✘ | X | X | No | N/A | SME Disabled |

| All | ✔ | ✘ | X | Optional | Host Key | Determined by page tables C-bit |

| All | ✔ | ✔ | ✘ | Optional | Host Key | Determined by nested page tables C-bit |

| Instruction Fetch | ✔ | ✔ | ✔ | Yes | Guest Key | C-bit ignored |

| Guest page table access | ✔ | ✔ | ✔ | Yes | Guest Key | C-bit ignored |

| Nested page table access | ✔ | ✔ | ✔ | Optional | Host Key | Determined by nested page tables C-bit |

| Data access | ✔ | ✔ | ✔ | Optional | Host/Guest Key | Determined by guest page tables and nested page tables C-bits |

Key management [ edit ]

Note that key management is actually managed by a separate processor AMD calls the AMD Secure Processor or AMD-SP for short which is present on SEV-enabled chips. Therefore, while a hypervisor can manage the virtual machine keys through the AMD-SP, the actual software is unaware of the key values and cannot access them.

Как работать с BIOS и UEFI компьютера или ноутбука

Содержание

Содержание

Большинство пользователей компьютеров и ноутбуков знают о существовании BIOS или UEFI, но заходить в них и менять какие-либо настройки им просто нет нужды. Но рано или поздно может возникнуть ситуация, когда это придется сделать. Давайте разберемся, как входить в BIOS и какие его параметры нужно уметь менять начинающим пользователям.

Как зайти в BIOS компьютера или ноутбука?

Для простоты чтения в блоге под BIOS иногда будет подразумеваться и UEFI.

Первая проблема, с которой можно столкнуться — это сам вход в BIOS. На большинстве стационарных компьютеров это сделать легко, нажав кнопку Delete при включении. Иногда пользователи сталкиваются с тем, что не успевают нажать клавишу вовремя. Чтобы гарантированно войти в BIOS, нужно нажимать кнопку Delete циклически, несколько раз в секунду, пока компьютер включается.

А вот с ноутбуками ситуация уже сложнее. По нажатию на кнопку Delete не всякий ноутбук войдет в BIOS, обычно надо нажимать F2.

Некоторые модели могут потребовать нажатия F1, F3 или F10. А старые или редкие модели ноутбуков Dell или Lenovo иногда требуют совсем редкие клавиатурные сочетания — Ctrl+Alt+Enter, Ctrl+Alt+F3 или Ctrl+Alt+Ins.

Многие клавиатуры ноутбуков не имеют отдельных F-кнопок, поэтому нужно будет нажимать дополнительную кнопку Fn. Например, Fn+F2.

Модели SONY VAIO имеют специальную кнопку ASSIST, с помощью которой можно войти в BIOS.

Иногда подобная кнопка имеется и на ноутбуках Lenovo.

Обычно подсказка по кнопкам будет видна при загрузке, внизу экрана, но очень непродолжительное время.

Если вам не удается зайти в BIOS на ноутбуке по сочетанию Fn+F2, то начнется загрузка операционной системы, которая в случае устаревшего железа может занять одну-две минуты, и ждать возможности перезагрузки ноутбука бывает очень утомительно.

Поэтому проще поступать так: нажимаете Fn+F2 и, если вход в BIOS не произошел, быстро нажимаете сочетания кнопок Ctrl+Alt+Del и пробуете еще раз или другое сочетание кнопок. Лучше заранее почитать руководство по эксплуатации ноутбука, если оно имеется, или скачать его из интернета.

Однако бывают ситуации, когда и интернета под рукой нет, а ноутбук очень экзотический, и подсказка по сочетаниям клавиш появляется на долю секунды. В таком случае выручит смартфон — включайте запись видео экрана ноутбука при загрузке и потом рассмотрите подсказку по клавишам на видео, поставленном на паузу.

Вообще, смартфон часто выручает и опытных пользователей при работе с BIOS, ведь им очень удобно сфотографировать настройки, которые трудно запомнить.

Виды интерфейса BIOS и UEFI, поддержка мыши в современных системах

Итак, мы вошли в BIOS, и нас встречает его главный экран, который выглядит по-разному в зависимости от производителя и возраста материнской платы компьютера или ноутбука.

Один из самых старых видов BIOS — это AMI BIOS от разработчика American Megatrends inc. Он начал массово распространяться еще в 90-х, но встретить его можно и сейчас на технике конца нулевых годов.

Более массовый и знакомый многим BIOS от Award имеет привычный синий экран с желтыми символами.

Phoenix-Award BIOS более похож по цветам на AMI BIOS и часто используется в ноутбуках.

Обычные виды BIOS уже давно не отвечали новым требованиям рынка ПК, имели мало возможностей и постепенно их заменяет интерфейс UEFI (Unified Extensible Firmware Interface).

Если ваш компьютер куплен в 2010-х годах, то скорее всего на нем уже стоит UEFI.

Интерфейс UEFI является графическим, имеет поддержку мыши и нескольких языков. По сути, это небольшая операционная система с множеством функций, которых не было в BIOS.

Итак, мы разобрались с тем, как войти в BIOS и с тем, как он будет выглядеть на большинстве систем. Теперь давайте рассмотрим функции, изменять которые может понадобиться начинающему пользователю компьютера или ноутбука.

Выбор устройства загрузки в BIOS

Первое и самое частое, что приходится делать пользователям — это менять устройство, с которого будет загружаться компьютер. Например, нужно выбрать флешку с которой будет устанавливаться Windows. Или при покупке нового SSD нужно установить загрузку с него, а не со старого HDD.

Однократно выбрать устройство загрузки при установке Windows будет удобнее горячей клавишей. В таблице в начале блога есть списки кнопок, которыми можно зайти в «Меню загрузки» (Boot menu) при старте компьютера. Обычно это F8, F11 или F12.

Но не только для установки Windows может потребоваться загрузка с флеш-накопителя. Иногда компьютер настолько плохо работает из-за заражения вирусами, что лечение от них в операционной системе невозможно.

В таком случае на помощь придет загрузочная флешка с антивирусом. Создать такую флешку предлагают все ведущие разработчики антивирусных программ, например, Kaspersky или Dr.Web.

Если же вы добавили новый накопитель в компьютер, и нужно, чтобы он загружался с него, придется зайти в BIOS и изменить настройки.

Покажем это на примере компьютера с материнской платой MSI B450-A PRO MAX с графическим интерфейсом. На других моделях плат настройки будут похожими.

При входе в UEFI MSI B450-A PRO MAX мы попадаем в так называемое EZ Mode меню, где настройки рассчитаны на начинающего пользователя.

Вкладка Storage покажет, какие диски и к каким SATA-портам материнской платы подключены.

Панель Boot Priority показывает иконки накопителей, порядок загрузки которых можно менять перетаскиванием.

Однако у меня эта панель показывает только один из трех дисков, поэтому мне придется переключиться в Advanced Mode нажатием кнопки F7 или выбрать его мышью в верхней части экрана.

Advanced Mode предлагает уже заметно больше настроек. И что особенно удобно, они логически выстроены. Я перехожу в раздел Settings и в подраздел Boot.

Далее в Hard Disk Drive BBS Priorities.

И в строке Boot Option #1 выбираю SSD, с которого будет загружаться Windows.

Отключаем встроенную аудиокарту в BIOS

Все чаще в компьютеры ставят качественную дискретную звуковую карту, при этом встроенную надо отключить. Делается это просто, заходим в меню Settings и подраздел Advanced\Integrated Peripherals.

HD Audio Controller переводим в режим Disabled.

Автоматическое включение компьютера при подаче электричества

Многим пользователям будет удобно настроить включение компьютера при наличии электропитания в его розетке. Это удобно тем, что, включив удлинитель питания кнопкой, у вас автоматически включится ПК вместе с монитором и периферией. И кнопку Power на системном блоке нажимать не придется.

Для этого идем в раздел Settings и подраздел Advanced. Далее — в подраздел Power Management Setup.

И параметр Restore after AC Power Loss переводим в значение Power On.

Устанавливаем пароль на BIOS

Если вы нуждаетесь в более надежной защите от проникновения посторонних в компьютер, чем просто пароль при входе в Windows, то желательно установить пароль и в BIOS.

Его можно установить в разделе Settings и подразделе Security.

Пароль нужно ввести в поле Administrator Password. Постарайтесь не забыть пароль, иначе придется делать сброс настроек BIOS.

Настраиваем обороты вентиляторов ПК

Бывают такие случаи, когда охлаждение компьютера избыточно и слишком шумно. Исправить это можно в настройках UEFI, в подразделе Fan Info.

В моем случае в эти настройки удобно попасть из EZ Mode.

MSI B450-A PRO MAX позволяет задать кривую оборотов вентилятора с PWM в зависимости от температуры выбранных компонентов: процессора, чипсета или системы питания.

А обычные вентиляторы можно настроить, отрегулировав подаваемое напряжение. Не стоит сразу сильно снижать обороты вентиляторов. Снизьте их на 20 % и проверьте в работе компьютера под нагрузкой температуры и уровень шума. Если температуры в порядке, а шум еще присутствует, снизьте еще. Однако при снижении питания или оборотов вентилятора на 50 % и ниже, он может просто не запуститься.

Итоги

Мы с вами рассмотрели наиболее часто встречающиеся причины, по которым начинающим пользователям придется воспользоваться BIOS или UEFI. Не стоит бояться применять эти настройки, ничего критического в компьютере или ноутбуке они не затрагивают.

А по мере накопления опыта, вы сможете настраивать и более серьезные вещи в BIOS, например, увеличить производительность компьютера с помощью разгона. Или снизить его нагрев и уровень потребления электричества с помощью андервольта. Но эти обширные темы уже для отдельных блогов.