Utilman exe что это

Сброс пароля Windows

Оглавление

Бывают разные ситуаци при которых мы не имели доступ к серверу или рабочей станции по разным причинам. Но сносить операционную систему не варинт. Как сделать сброс пароля windows? Для данного способа нам подойдёт любой установочный диск Windows и не нужно никакой специальной программы для сброса пароля или флешки. Разумеется кроме той на которой имеется установочный образ Wondows. Так как сбросить пароль администратора? Приступим!

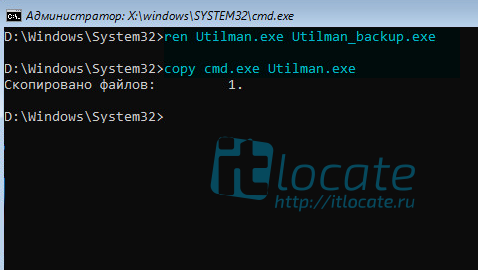

Замена файла Utilman.exe

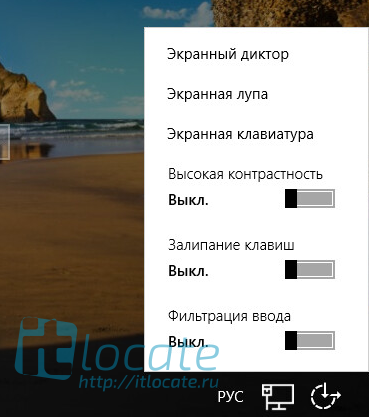

Utilman.exe сокрашение от названия исполняемого приложения Utility Manager в Windows. Программу Специальные возможности можем вызвать на экране входа в систему.

Нам его нужно заменить на командную строку для выполнения сброса пароля. Мы получим доступ к командной строке Windows с полными правами.

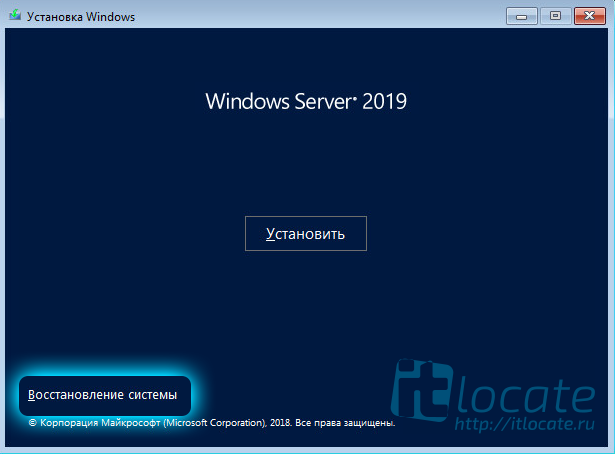

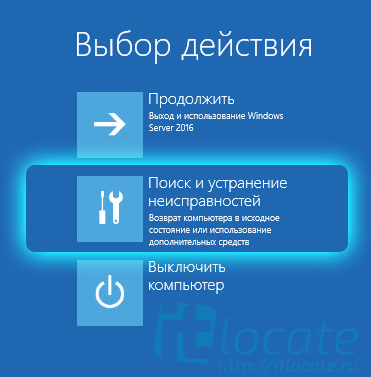

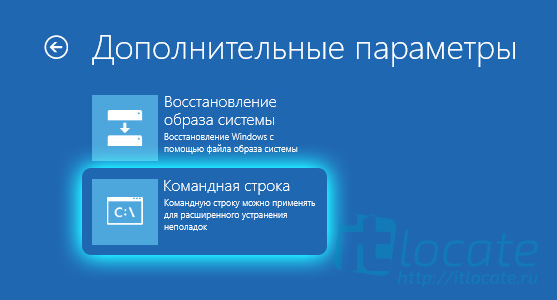

Для этого нам нужно загрузить образ системы и в начале установки выбрать Восстановление системы Поиск и устранение неисправности Командная строка.

Теперь перед нами терминал Windows, но пока ещё без доступа к самой системе, но с полным доступом ко всем файлам. Это нам и нужно для того чтобы сбросить пароль администратора windows. Для начала перейдём в системный диск. Буква диска может отличаться и быть к примеру не C: а D: (как это было в моём случае)

Если не хотите гадать на каком разделе всё-таки ваша система находится, то вывидите список дисков и посмотрите самостоятельно.

Конечно необходимо сделать резервную копию файла Utilman.exe для того чтобы в последующем всё вернуть на место. Перезагружаем систему в штатный режим.

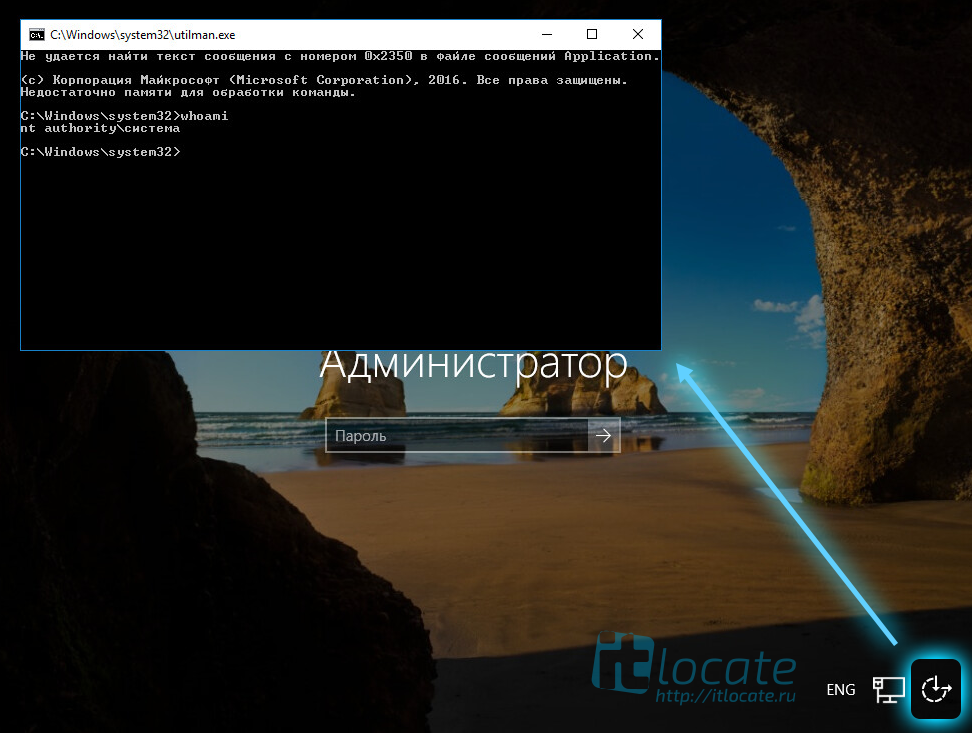

Сброс пароля от учётной записи Администратора Windows

В случае когда у нас стандартная учётная запись Администратор меняем ему пароль на необходимый

Всё, поздравляю, вы сбросили пароль администратора windows! Теперь заходите в систему под новм паролем и восстановите подменённый файл Utilman.exe из Utilman_backup.exe

Полезные команды

А что если Администатор отключен, или вы его удалиили из групы администраторы? Что если вам нужно сбросить пароль от другой учётной записи которую уже и не помните как называется, а администратора вообще не существует? Случаев бывает большое кол-во, но зная пару команд вы легко перенастроите систему так как вам необходимо. Для этого есть команды net user и net localgroup.

Чтобы вывести спиоск всех пользоватлей в системе выполните команду

Чтобы вывести спиоск всех групп пользоватлей в системе выполните команду

Чтобы добавить нового пользователя

Чтобы добавить пользователя в группу (Если имя пользователя или группы на русском языке, то название необходимо вводить внутри двойных кавычек)

Чтобы добавить группу

Вот собственно и всё, надеюсь кому-то было полезно

Блокнот ночного сисадмина

суббота, 16 января 2016 г.

Разблокировка или восстановление пароля локального администратора Windows

Во время случайного удаления или блокировки локальных пользователей ОС Windows может возникнуть ситуация, при которой в систему станет невозможно войти. Если вы помните пароль встроенного локального администратора, то для Windows Vista/7/2008/2008R2 перегрузитесь в безопасном режиме. В этом случае учётная запись окажется разблокированной и, зная пароль, у вас получится войти в ОС. Если же пароль вам точно не известен, а также для ОС Windows 8 и выше, выполните следующие действия:

1. Загрузите компьютер с инсталляционного диска Windows. Подойдет любой. Для примера рассмотрим Windows 10.

2. Выбираем «Восстановление системы«.

3. Далее «Поиск и устранение неисправностей«.

4. Затем «Дополнительные параметры«.

5. И запускаем командную строку.

7. Далее выполняем следующие команды:

cd /d D:\

cd Windows\System32

move Utilman.exe Utilman.exe.original

copy cmd.exe Utilman.exe

8. Перегружаемся в обычном режиме и вызываем командную строку через «Win+U«.

9. Теперь с помощью «net user» меняем пароль локальному администратору или другому пользователю и вдобавок его разблокируем:

net user Администратор password /ACTIVE:YES

10. После выполнения команды мы наконец получим доступ к ОС Windows.

11. Последним шагом будет возвращение утилит на свои места для устранения образовавшейся дыры в безопасности системы. Загружаемся опять с диска Windows 10 или аналогичного и выполняем в командной строке:

Защитник Windows 10 может обнаруживать бэкдоры в инструментах специальных возможностей

Обычно такие взломы осуществляются с помощью параметра debugger для ключа Image File Execution Options.

В техническом смысле, ключ реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options позволяет добавлять инструменты отладки к программе, которые автоматически запускаются при запуске приложения. Обычно данная возможность позволяет разработчикам упростить процесс отладки приложения.

Для этого нужно задать параметр “debugger” в ключе “Image File Execution Options” (IFEO), указав название и путь до отладчика. В примере ниже мы назначили программу Notepad2.exe отладчиком для Notepad.exe. Это приведет к тому, что Notepad2.exe будет запускаться каждый раз, когда открывается Notepad.exe.

Хотя данная функция была первоначально создана для получения отладочной информации, она часто используется для других целей. Например, если вы хотите заменить Notepad.exe на другую программу, например Notepad2, то можете воспользоваться примером выше. Другим примером использования данного ключа является замена Диспетчера задач (Taskmgr.exe) на Process Explorer.

К сожалению, данный ключ представляет интерес и для разработчиков вредоносного ПО, в частности с целью настройки бэкдоров. Ключ IFEO может создаваться вредоносной программой, которая будет запускаться каждый раз, когда пользователь начинает работу с другой надежной программой. Затем зловред запустит исходную безопасную программу, и жертва атаки не заметит ничего необычного.

Image File Execution Options может использоваться для установки бэкдоров в системе, которые можно запустить напрямую с экрана блокировки Windows. Некоторые программы из категории специальных возможностей, в частности Sticky Keys (sethc.exe), можно запустить прямо с экрана блокировки, 5 раз нажав Shift, а Utility Manager (utilman.exe) вызывается с помощью горячих клавиш Windows+U.

Создав ключ IFEO для данных программ и установив C:\Windows\System32\cmd.exe в качестве отладчика, вы получите вполне жизнеспособный бэкдор, который можно легко открыть с экрана блокировки:

Пользователю останется 5 раз нажать Shift на экране блокировки, и откроется командная строка. Также будет иметь место эскалация привилегий, так как командная строка в этом случае будет обладать правами администратора, что позволит злоумышленнику получить полный контроль над компьютером жертвы.

Чтобы защитить пользователей Windows от данных видов атак, Защитник Windows 10 теперь научился обнаруживать ключи IFEO, которые созданы для закрепления отладчиков cmd.exe или taskmgr.exe к инструментам специальных возможностей, доступных с экрана блокировки.

Данные типы атак будут идентифицироваться как Win32/AccessibilityEscalation. В случае их обнаружения, Защитник Windows автоматически удалит конфликтующий отладчик из ключа реестра. Данный тип обнаружения можно спровоцировать при добавлении средства отладки C:\Windows\System32\cmd.exe к IFEO ключу sethc.exe.

В тестах Защитник Windows выполнял мониторинг следующих программ на предмет отладчиков, которые могут использоваться в качестве бэкдоров.

Дальнейшие испытания показали, что обнаружение происходит, если к вышеуказанным программам приписываются следующие инструменты отладки:

Проведенный тест не является исчерпывающим. Скорее всего, другие программы и отладчики также могут спровоцировать обнаружение Защитника Windows.

Сброс пароля администратора домена Windows

Можно ли сбросить пароль доменного администратора? Если не брать в расчет морально-этический аспект этой процедуры, то чисто технически очень даже можно. Для этого существует довольно много различных способов, и сегодня я опишу два из них. Способы 100% рабочие, однако имейте в виду, что для их реализации необходим физический доступ к контролеру домена, или как вариант — система удаленного управления типа iLO (Integrated Lights-Out) от HP.

Способ 1

Для сброса пароля доменного админа нам понадобится установочный диск с Windows Server 2008. Вставляем диск в дисковод, загружаемся с него и выбраем пункт «Восстановление системы».

Выбираем раздел, на который установлена система и жмем кнопку «Далее».

В следующем окне выбираем запуск командной строки.

Теперь нам надо файл utilman.exe, находящийся в папке windows\system32, заменить на cmd.exe. Вводим в командной строке:

move D:\windows\system32\utilman.exe D:\windows\system32\utilman.bak

copy D:\windows\system32\cmd.exe D:\windows\system32\utilman.exe

Обратите внимание, что буква диска может отличаться, в зависимости от конфигурации системы. В нашем случае это диск D.

Затем жмем на кнопку «Перезагрузка».

Загружаем Windows и дожидаемся окна приветствия. В окне кликаем мышкой на значке специальных возможностей или нажимаем Win+U.

Поскольку файл utilman.exe, который запускает апплет панели управления «Центр специальных возможностей» мы заменили на интерпретатор командной строки cmd.exe, то нам откроется командная консоль. В ней задаем новый пароль администратора командой:

net user administrator P@$$w0rd

Задавать P@$$w0rd не обязательно, можно придумать свой пароль, главное — он должен соответствовать политике безопасности домена (мин. длина, сложность и т.п), иначе будет выдана ошибка.

Закрываем командную строку и вводим учетную запись доменного админа с новым паролем.

Дело сделано, пароль сброшен. Можно заходить в систему и делать все что захотим.

Остается только вернуть на место utilman.exe. Для этого придется еще раз загрузиться с установочного диска, и в командной строке ввести:

delete D:\windows\system32\utilman.exe

move D:\windows\system32\utilman.bak D:\windows\system32\utilman.exe

Плюсами данного способа являются скорость и простота использования. Но есть и минус — способ работает только на контролерах домена с Windows Server 2008 и 2008R2.

Способ 2

При использовании этого способа нам потребуется локальная учетная запись администратора. Не смотря на то, что на контроллере домена она отключена, информация о ней продолжает хранится в базе данных SAM. При загрузке в режиме восстановления службы каталогов для входа в систему используется именно учетная запись локального админа.

Для сброса локальной учетки воспользуемся утилитой для сброса паролей — Offline NT Password and Registry editor. Утилита бесплатная, можно скачать образ CD или сделать загрузочную флешку.

Сама процедура сброса достаточно проста. Сначала загружаемся с диска. Затем выбираем диск, на который установлена система. Если системный диск не виден, то можно загрузить необходимые драйвера с флешки или дискеты.

Выбрав диск, указываем путь к файлам реестра (обычно windows\system32\config).

Выбираем, какие разделы реестра загружать для редактирования. За учетные записи отвечают разделы SAM, System и Security.

Далее указываем, что собираемся редактировать учетные данные пользователей.

И выбираем из списка пользователя, которого будем редактировать. Предупрежу сразу, русские буквы программа не понимает, и если вместо Administrator мы видим непонятный набор символов, то следует указать RID пользователя, как в примере.

Выбрав пользователя, сбрасываем его пароль на пустой или изменяем его.

Выходим из программы, не забыв сохранить сделанные изменения, и перезагружаем сервер.

При перезагрузке жмем клавишу F8, выбираем загрузку в режиме восстановления службы каталогов и входим в систему с учетной записью локального администратора и новым (или пустым, если был выбран сброс) паролем.

Теперь у нас есть полный доступ к локальной системе, но с Active Directory мы пока ничего сделать не можем. Исправить это нам поможет утилита SRVANY. Она примечательна тем, что может запустить любую программу как службу, причем программа эта будет запущена с правами системы (NT AUTHORITY\SYSTEM).

Взять ее можно здесь. Копируем утилиты INSTSRV и SRVANY в какую-нибудь папку, например в C:\temp. Туда же кладем cmd.exe, который и будет запускаться с правами системы. Теперь запускаем командную строку и вводим:

cd c:\temp

instsrv PassRecovery c:\temp\srvany.exe

Таким образом INSTSRV устанавливает SRVANY как службу с названием PassRecovery.

Служба установлена, теперь нужно ее настроить. Открываем редактор реестра и идем в раздел HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\PassRecovery. Как видно из названия, этот раздел был создан при установке службы PassRecovery.

Теперь осталось настроить параметры запуска службы. Открываем оснастку Службы (Services) и находим в ней службу PassRecovery.

В свойствах службы в свойствах меняем тип запуска на Авто, далее выбираем вкладку Вход в систему (Log on), и там включаем опцию Взаимодействие с рабочим столом (Interact with the desktop).

Перезагружаем сервер и заходим в систему с учетной записью администратора и новым паролем.

Убедившись что пароль сброшен, запускаем командную строку, останавливаем созданную нами службу и удаляем ее:

net stop PassRecovery

sc delete PassRecovery

И удаляем все из папки C:\temp.

Пароль сброшен, и домен в нашем полном распоряжении. И хотя по сравнению с первым способ этот достаточно громоздкий, опять же требуется дополнительный софт, но зато работает на всех операционных системах.

На этом все, и надеюсь что вам не придется взламывать пароль на своих (и тем более чужих) серверах.

Вы можете задать вопрос по статье специалисту.

Как сбросить пароль администратора WINDOWS 7/8/10

Когда речь идёт о сбросе пароля пользователя Windows, имеется ввиду, что забытый пароль будет удалён, либо заменён на новый, что позволит возобновить доступ к учётной записи. Отгадывание (или, говоря техническим языком, «перебор») пароля Windows — операция куда более сложная. Она осуществляется с помощью программ типа Ophcrack, LCP, SAMInside и т.п., при этом гарантированно подобрать старый пароль возможно далеко не всегда, а только если пароль достаточно короткий или он присутствует в так называемых «радужных таблицах». К тому же, даже в этих случаях может потребоваться очень мощный компьютер и большое количество времени. Иногда перебор пароля является единственным способом восстановить доступ к файлам, зашифрованных с помощью встроенной в Windows файловой системы EFS.

В этой статье речь пойдёт исключительно об операции сброса (удаления или замены) пароля Windows. Описанные ниже методы чаще всего используются для сброса пароля администратора, но они также применимы и для пользователей с обычными правами.

Предупреждение для пользователей встроенной в Windows системы шифрования файлов (EFS). Если с учётной записью, в которую Вы будете вносить изменения описанными ниже способами, связаны зашифрованные файлы (и при этом отсутствует резервная копия сертификата шифрования), то доступ к этим файлам будет утерян, даже если Вы потом вспомните пароль от учётной записи.

Способ 1. Замена Utilman.exe на cmd.exe для запуска команды net user

Этот способ показался мне довольно простым и к тому же немного забавным. Utilman.exe — это служебная программа Windows, которая служит для запуска специальных возможностей на экране блокировки (экранный диктор, экранная клавиатура, лупа и т. п.). Вызывается Utilman.exe маленькой кнопочкой слева внизу. Если мы «обманем» Windows, внеся маленькие изменения в системные файлы и заменив Utilman.exe на программу командной строки cmd.exe, то сможем запустить окно команд прямо на экране блокировки! А затем введём туда простую команду net user User Password, которая сбросит пароль нужного пользователя.

Как именно Вы сделаете эту замену, не имеет особого значения, но скорее всего вам понадобится что-нибудь из следующего:

Я покажу, как произвести замену Utilman.exe с помощью установочного диска Windows 7. Для 8 или 10 действия полностью аналогичны с небольшой разницей.

Теперь Вы можете войти в учетную запись с заданным паролем.

После выполнения указанных выше действий следует вернуть на место Utilman.exe. Для этого надо обратно загрузиться с установочного диска и дойти до командной строки (до пункта 5), затем выполнить команду:

move D:\Utilman.exe D:\Windows\System32\Utilman.exe

Что делать, если в наличии нет установочного диска Windows?

Если у Вас нет установочного диска, Вы можете скачать его образ из интернета и записать на диск или флешку.Стоит отметить, что записать DVD-диск можно из-под учётной записи пользователя с обычными правами с помощью программы InfraRecorder Portable (то есть если на компьютере открыта учётная запись не-администратора, нет необходимости использовать другой компьютер).Для записи образа на флешку обязательно нужны права администратора, то есть другой компьютер. Запись можно осуществить с помощью программ Windows 7 USB DVD Download Tool, Rufus или UltraISO.

Способ 2. Использование Offline NT Password and Registry editor

Следует отметить, что Windows хранит учётные данные пользователей в файле реестра под названием SAM, который находится по адресу C:\Windows\System32\config\

В предыдущем способе пароль администратора сбрасывался консольной командой net user, без участия сторонних программ. Другими словами, Windows сама вносила изменения в файл SAM, поэтому я считаю первый способ предпочтительней других. Однако существуют программы, которые позволяют сбросить пароль, внося необходимые изменения в файл SAM напрямую. Одной из таких программ является Offline NT Password and Registry editor. Данная программа основана на Linux и полностью бесплатная. У программы нет графического интерфейса (по этой и другим причинам я рекомендую использовать её опытным пользователям, а новичкам советую обратить внимание на способ №3).

Для использования Offline NT Password and Registry editor необходимо с сайта разработчика скачать образ (на момент написания статьи последняя версия 140201) и записать его на диск, либо создать загрузочную флешку.

Записать образ на диск можно с помощью любой программы для записи дисков, но если у Вас отсутствует такая программа, тогда можно использовать InfraRecorder Portable (не требует прав администратора).

Для создания загрузочной флешки Вам нужны права администратора. Убедитесь, что файловая на Вашей флешке FAT или FAT32 (если нет, отформатируйте). Скачайте архив, распакуйте его содержимое в корень флешки. Затем запустите командную строку от имени администратора и выполните там команду:

J – это буква Вашей флешки. Всё, Ваша флешка стала загрузочной!

Для сброса пароля администратора (или простого пользователя) с помощью программы Offline NT Password and Registry editor Вам необходимо выполнить следующее:

Теперь загрузите Ваш Windows. Если всё прошло удачно, Вы сможете попасть в нужную учётную запись без пароля.

Способ 3. Удаление пароля администратора с использованием платной программы Passware Kit Forensic

Для сброса пароля администратора/пользователя Windows с помощью программы Passware Kit Forensic выполните следующее:

После перезагрузки Вы сможете можете войти в учётную запись без пароля.