В чем заключается поиск уязвимостей

Где ваш VM: как компании ищут и устраняют уязвимости и почему не все довольны этим процессом

За последние полтора года ИТ-периметры организаций так усложнились (один переход на удаленку чего стоит!), что немудрено даже самому опытному ИБэшнику запутаться в этих динамичных лабиринтах. На этом фоне мы решили выяснить, как же сейчас налажен процесс Vulnerability Management (VM) в компаниях: как часто проводится сканирование, где ищут уязвимости, как принимаются решения об установке патчей и может ли сканирование заменить пентест. Результатами нашего опроса делимся в этом посте.

Серию опросов мы проводили в апреле-июне 2021 года в онлайн-формате. В них приняли участие 200 респондентов – представителей компаний из разных отраслей (IT, госсектор, финансы, промышленность, ТЭК, здравоохранение, ритейл и другие). Треть опрошенных – это небольшие компании (до 250 хостов), еще 45% – компании от 250 до 5 тыс. хостов, а 22% – крупные организации, где насчитывается более 5 тыс. хостов. При этом в большинстве компаний (43%) есть собственный полноценный ИБ-отдел. 36% респондентов ответили, что защита от киберугроз находится в ведении ИТ-отдела, а 21% – что этими вопросами занимается один выделенный ИБ-специалист.

Итак, мы выяснили, что управление уязвимостями есть в 70% организаций, но половина из них недовольна устройством этого процесса. Конечно, под VM мы подразумеваем не просто сканирование, но и постоянную инвентаризацию, оценку уровня защищенности сетевой инфраструктуры, разработку рекомендаций по устранению найденных уязвимостей и проверку выполнения этих самых рекомендаций.

Что же до сканирования, то 90% организаций отметили, что сканируют ИТ-периметры для обеспечения реальной кибербезопасности. В то же время для 60% респондентов VM – это способ выполнять требования российских регуляторов (приказ ФСТЭК № 239 требует от субъектов КИИ проводить инвентаризацию информационных ресурсов, аудит и анализ/устранение уязвимостей, а приказ ФСТЭК № 235 требует выявлять уязвимости в значимых объектах КИИ).

Среди других целей сканирования респонденты назвали:

Что сканируют

Самым интересными элементами инфраструктуры для сканирования большинство респондентов (45%) считают локальную сеть. Действительно, многие компании понимают, что эксплуатация уязвимостей на внешнем периметре – это лишь первый шаг злоумышленника, а его главная цель заключается в развитии атаки внутри инфраструктуры (для хищения данных, влияния на технологические процессы и т. п.). Радует, что защищенности внутренних сетевых узлов уделяется столько внимания, но сканирование нужно не только внутри.

На втором месте – внешний периметр. Именно здесь встречаются критические и при этом относительно старые уязвимости, некоторые из которых были обнаружены еще лет 10 назад. Среди них баг Heartbleed, который использует ошибки в криптографической библиотеке OpenSSL, уязвимость EternalBlue, через которую в 2017 году хакеры распространяли WannaCry, а также BlueKeep – уязвимость RDP-протокола. Все помнят, какую панику вызвали в свое время эти «динозавры». И пусть вендоры оперативно выпустили обновления, все эти ошибки мы до сих пор встречаем в компаниях разного масштаба и профиля.

Сканирование внешнего периметра стало особенно актуально в период пандемии, так как переход на удаленку и массовая цифровизация бизнес-процессов значительно ослабили ИТ-инфраструктуры. По оценке Solar JSOC, за последний год более чем на 60% выросло число АСУ ТП, доступных из интернета. А количество хостов с уязвимым SMB-протоколом увеличилось почти в 2 раза.

Из исследования видно, что веб-приложения и изолированный контур находятся вне фокуса внимания респондентов. Это тревожно, так как за последний год веб-уязвимости стали значительно чаще использоваться хакерами для проникновения в сети организаций. Например, по нашей оценке, в 2020 году треть всех инцидентов кибербезопасности была связана именно с атаками на веб. По нашим подсчетам, 44% веб-приложений имеют некорректную настройку прав доступа, а 29% – возможности внедрения SQL-инъекций.

Если говорить об изолированном контуре, то автоматические обновления ПО, которые закрывают многие уязвимости, здесь недоступны. В то же время ручной или полуручной процесс установки патчей отсутствует в 90% российских компаний. Это происходит и по организационным причинам (иногда проще ничего не обновлять, чем согласовывать простой оборудования из-за установки патчей), и по техническим (например, при попытках обновить legacy или самописные системы).

Как сканируют

Более 60% опрошенных сканируют всю инфраструктуру раз в квартал или реже. Остальные чаще, а 9% респондентов ответили, что запускают сканер даже несколько раз в неделю.

Анализ критических серверов и АРМ сотрудников проводится чаще. 17% опрошенные запускают сканирование этих элементов несколько раз в неделю, столько же – один раз в неделю, а 26% — раз в месяц. Раз в квартал и реже это делают 40% респондентов.

Трудно дать универсальный совет о том, как часто надо проводить сканирование уязвимостей. Несколько раз в квартал — правильный ответ скорее такой, но все зависит от размера, состава и критичности инфраструктуры, частоты вносимых в нее изменений, а также от скорости устранения обнаруженных ранее уязвимостей.

Да и про общий ландшафт киберугроз и скорость появления и эксплуатации новых уязвимостей забывать не стоит. Раньше с момента публикации до эксплуатации проходило 1,5 – 2 года, а сегодня – уже может несколько часов. А новые уязвимости появляются вообще со скоростью света. Например, по данным vulners.com, за последний месяц было обнаружено 350 эксплойтов. Из них 11 получили оценку выше 7 по CVSS.

Кстати, в качестве источников информации о новых ИБ-угрозах опрошенные чаще всего используют новостные порталы, специализированные ресурсы, профессиональные блоги и сообщества в соцсетях, а также бесплатные бюллетени от вендоров.

А как именно сканируют? 41% респондентов проводят сканирование автоматически по расписанию, а 39% – что делают это силами только одного ИБ-специалиста. Можно представить, какой объем технических данных сваливается на этого бедолагу и сколько времени ему нужно, чтобы их обработать. А если при этом есть и другие задачи?

Но вопрос не только в закрытии уязвимостей. VM – это еще и про инвентаризацию, без которой пышным цветом расцветают shadow IT.

Патч-менеджмент в разгар атаки

Половина опрошенных отмечает, что в период массовых атак-пандемий решение об установке патчей принимается на уровне ИТ-администраторов, так как ситуация «прозрачна для всех». Экстренный патч-менеджмент чаще всего находится в ведении ИТ-администраторов в крупных компаниях. А в организациях среднего размера (от 250 до 5 тыс. человек) подобные решения чаще всего принимает ИТ-руководитель, но при этом сотрудники ИБ-службы должны аргументировать ему эту потребность. Первых лиц компании и бизнес-подразделения к принятию решения о необходимости установки патчей в период эпидемий привлекают только в крупных (более 5 тыс. человек) и мелких (менее 250 человек) организациях. В то же время есть организации, где ИТ-службы никак не реагируют на запрос об установке патчей – таких 12% среди всех опрошенных.

Получается, что проблема патч-менеджмента связана с несогласованностью в действиях между ИБ-службами и ИТ-администраторами. В итоге процесс затягивается из-за дополнительных согласований.

А как же пентест?

VM все бреши в инфраструктуре, конечно, не закроешь. Чуть больше трети компаний уверены, что для поиска уязвимостей необходимо проводить еще и пентесты. Правда, почти столько же респондентов считают, что сканера для этих целей вполне достаточно.

Мы же уверены, что две эти процедуры не исключают, а дополняют друг друга.

Сканирование уязвимостей – это автоматизированный процесс поиска технических неисправностей и ошибок (из базы CVE), плюс инвентаризация активов. Пентест же выявляет не только технические, но и логические уязвимости, показывая, как выглядит инфраструктура для злоумышленника, где и как он может проникнуть в критичные системы или во внутреннюю сеть. Кроме этого, такая наглядность помогает ИБ-специалистам продемонстрировать потребность в регулярном сканировании и обосновать необходимость установки патчей.

Заключение

Итак, большая часть организаций старается управлять уязвимостями в своих инфраструктурах. Однако многие делают это нерегулярно (60% респондентов проводят сканирование всей инфраструктуры раз в квартал или реже). Ресурсов на это тоже выделяется недостаточно: почти в трети компаний сканированием занимается один ИБ-специалист.

Акцент при поиске уязвимостей большинство организаций делает на локальной сети, а веб-приложения и изолированный сегмент остаются вне фокуса их внимания.

По поводу пентеста мнения разделились: 38% считают, что он должен дополнять VM, однако столько же уверены, что тестирование на проникновение – это лишнее.

Остается актуальной проблема установки патчей. Есть организации, где ИТ-службы никак не реагируют на подобные запросы – таких оказалось 12% среди всех опрошенных. Зато больше половины респондентов отмечают, что решение об установке патчей принимается на уровне ИТ-администраторов, так как ситуация «прозрачна для всех».

А как вы считаете, помогает ли сканирование держать ИБ-оборону?

Этика поиска и исследования уязвимостей

«It seemed that when people entered the computer center they left their ethics at the door»

Donn Parker, «Rules of Ethics in Information Processing», 1968

«Кажется, что, когда люди вошли в компьютерный центр, они оставили свою этику у двери»

Донн Паркер, «Правила этики в обработке информации», 1968

Слабости есть во всем: в наших телах перед вирусами и течением времени, в нашей памяти и разуме. Программное обеспечение, создаваемое нами тоже несовершенно.

В данном материале попробую рассмотреть вопрос этики поиска и исследования уязвимостей.

Наверное, человечество всю свою историю искало уязвимости в разных областях. Например, медицина. На картине ниже врачи-ученые изучают тело умершего, чтобы понять, как работает или устроен человеческий организм.

Урок анатомии доктора Тульпа. 1632. Рембрандт

На мой взгляд, в истории медицины и истории исследований уязвимостей в программном обеспечении много общего. Ученых-медиков не так давно могли признать виновными в проведении медицинских исследований, т.к. такие работы противоречили идеологии государства-церкви. Со временем человечество убедилось в необходимости медицинских исследований и экспериментов, но при этом были выработаны определенные правила, рекомендации проведения таких исследований. Как например, Nuremberg Code (1947) (1) или «The Belmont Report. Ethical Principles and Guidelines for the Protection of Human Subjects of Research», 1979. (2)

Информационные технологии настолько плотно переплелись со всеми аспектами нашей жизни, что представить современность без них совершенно невозможно. Однако, во всех технологиях есть уязвимости, использование которых несет угрозу для человека.

Почему мы ищем уязвимости?

У людей могут быть совершенно разные мотивы поиска уязвимостей перечислим некоторые из них:

— любопытство;

— исследовательский интерес;

— корыстный интерес;

— желание прославиться, заработать репутацию;

— спектр личных мотивов;

— сделать доброе дело.

Интересной выглядит ситуация с точки зрения этики, когда человек обладает соответствующей квалификаций для поиска уязвимостей, но не делает этого, а обстоятельства его могут вынудить к этому.

Предлагаю для поиска ответа на этот вопрос рассмотреть несколько измененную дилемму Хайнца:

Женщина умирает от особой формы рака. Есть только одно лекарство, которое, по мнению докторов, могло бы ее спасти. Это недавно открытый препарат. Изготовление лекарства стоит дорого. Но фармацевтическая компания назначила цену в 10 раз больше.

Муж больной женщины, Хайнц, обошел всех знакомых, взял взаймы сколько смог и использовал все легальные средства, но собрал лишь около половины суммы. Он обратился в фармацевтическую компанию за помощью и просил снизить цену лекарства, либо продать его в рассрочку. Но компания ответила, что не собирается менять свою ценовую политику.

И тогда Хайнц решил взломать корпоративную сеть компании, выкрасть формулу препарата и способ его изготовления, передать эту информацию тому, кто сможет изготовить для его жены лекарство.

Должен ли Хайнц украсть лекарство? Почему?

Если бы Хайнц не любил свою жену, должен он был бы украсть лекарство для нее?

Предположим, что умирает не его жена, а чужой человек. Должен ли Хайнц стащить лекарство для чужого? Почему да или нет?

Самое главное: «правильного» решения этой дилеммы нет! Если человек считает, что фармацевтическую компанию нужно взломать, его нельзя назвать более нравственным или менее нравственным. Весь вопрос в том, как принимается решения (3)

To me, the question isn’t whether it’s ethical to do vulnerability research. If someone has the skill to analyze and provide better insights into the problem, the question is whether it is ethical for him not to do vulnerability research.

Для меня вопрос заключается не в том, является ли этичным исследование уязвимости. Если у кого-то есть умение анализировать и лучше понимать проблему, вопрос в том, является ли этичным для него не проводить исследования уязвимости.

Наверное, можно частично согласится с приведенным мнением, что центральный вопрос не в том: исследовать или не исследовать программное обеспечение на уязвимости, а насколько этично для данного исследователя проводить такую работу, может ли он проводить такие исследования, и насколько этично исследование само по себе, при этом еще конечно существует вопрос применимости законодательства.

Какие кодексы этичного поведения существуют в ИТ?

Принципы этичного исследования уязвимостей

— Do Not Harm Humans Actively;

— Do Not Watch Bad Things Happening;

— Do Not Perform Illegal Activities to Harm Illegal Activities;

— Do Not Conduct Undercover Research.

—————————————————————————————

— Не наносите вред людям;

— Не оставайтесь в стороне;

— Не производите незаконных действий для прекращения незаконных деяний;

— Не проводите тайных исследований.

The Australian Council for International Development (ACFID) приводит перечень десяти вопросов (9), на которые необходимо ответить перед тем, как начать общее исследование:

When planning to conduct research, consider:

1. Is the research necessary and well justified? What are you looking to investigate and why is it important?

2. Is the research well planned? Does it connect to a particular program of work in your organization? Do researchers have the relevant expertise to conduct the research?

3. What is the context in which the research will be conducted? How will this context influence the research design?

4. How is the methodology and analysis appropriate to the context and what is being investigated?

5. What are the potential harms and benefits for researchers and participants that could arise from the research?

6. What information about the research will be provided to the participants? How will free and informed consent be obtained and ensured throughout the research process?

7. Are there any other parties or partners involved in the research? What are their interests in the research? Who will benefit directly and indirectly from the research?

8. How do you plan to protect confidentiality and anonymity? What will happen to the data? How will it be accessed and secured?

9. Have researchers received training, information and assistance related to addressing ethical issues?

10. How will the findings be disseminated and used? Will participants have access to validating and receiving the results of the research? What will happen when the research is complete?

При планировании проведения исследований учитывайте:

Стоит привести также ряд вопросов из статьи “Towards Community Standards for Ethical Behavior in Computer Security Research» (10):

— Are the research results intended to protect a specific population, and if so, which population? (E.g., the owners of infected hosts, the victims of secondary attacks using a botnet, the researchers’ own institution, or the general internet user.)

— Is there a way to achieve multiple benefits to society simultaneously when studying criminal botnet behavior? (E.g., developing new defenses, while aiding investigation of criminal acts and assisting victimized network sites?)

— Who will benefit more from publication of research findings, and in which order: Victims of criminal acts; authorities responsible for protecting their citizens; the researchers themselves; or the criminals who are perpetrating computer crimes?

-Is there any other way to accomplish the desired research result(s)?

Некоторые выводы и предложения

Анализируя изложенное, можно сказать, что существует, как минимум, две категории вопросов, на которые нужны ответы.

Перед началом исследователю необходимо задать себе вопрос: «Не наврежу ли я?».

Ведь скажем, случайно «выставленный» в интернет интерфейс работающей технологической системы, становится объектом исследования. Попытка поиска уязвимости, в одном случае может привести к кратковременному сбою на производстве, в другом к аварии и, как следствие, к возможным человеческим жертвам.

Вторым немаловажным вопросом, на мой взгляд, является «конфликт интересов» исследователя.

Попробую разъяснить этот посыл: стоит отказаться от исследования, если сам исследователь будет заинтересован в тех или иных результатах исследования. Например, известный специалист по информационной безопасности проводит аудит защищенности компании, контрольным пакетом акций которой владеет его близкий родственник – очевидна возможная заинтересованность такого специалиста.

Третье, конфиденциальность.

Информацию, которую получил исследователь, он не должен использовать в личных целях или использовать любым другим образа, противоречащим закону.

Четвертое, профессионализм — насколько исследователь компетентен в вопросе поиска и исследования уязвимостей. Например, можно ли считать экспертом в этом вопросе студента первого курса технического ВУЗа или специалиста по защите информации с пятилетним опытом работе «на бумаге»?

Думаю, что требуется минимальная независимая оценка, скажем, некий «проходной балл» в область работы. Ведь, никто не допускает студента, учащегося на хирурга к операциям на пациентах без наработки определенного опыта, в том числе и жизненного.

В части самого исследования, на мой взгляд, стоит рассмотреть такую группу вопросов.

«Plaintiff’s request for injunctive relief fails because, … also would undermine the public interest by enabling Plaintiff to continue marketing products with significant security vulnerabilities, as detailed in the Muddy Waters reports and confirmed by the Bishop Fox analysis, see Exhibit A. Thus, any such injunction, by silencing Defendants, endangers the lives and risks the health of thousands of unsuspecting consumers. »

«Запрос Истца судебного запрета (Прим. Пер: относительно такой информации) не удовлетворен… позволив Истцу продолжать продавать продукты со значительной уязвимостью безопасности, как подробно описано в отчетах Muddy Waters и подтверждено анализом Bishop Fox, см. Приложение A. Таким образом, любое такой судебный запрет, ставит под угрозу жизнь и рискует здоровьем тысяч ничего не подозревающих потребителей.»

Учитывая изложенное выше, можно предложить использовать такой чек-лист исследования:

1. Необходимо ли это исследование: какие аргументы «за» какие «против»?

2. Какова истинная цель исследования?

3. Если вы работаете в компании в сфере информационной безопасности, соответствуют ли цели исследования целям компании?

4. Имеют ли исследователи соответствующие знания для проведения такого исследования?

5. Адекватен ли дизайн и соответствует ли методология внутреннему содержанию исследования?

6. Есть ли иной путь получения аналогичных результатов исследования?

7. Каков потенциальный вред и выгода для исследователей и участников, который может возникнуть в результате исследования?

8. Существуют ли какие-либо другие стороны или партнеры, участвующие в исследовании? Каковы их интересы в исследовании? Кто будет получать выгоду прямо или косвенно из исследования?

9. Есть ли «конфликт интересов» вокруг исследования?

10. Как вы планируете защищать конфиденциальность и анонимность? Что будет с данными? Как к ним будет обеспечен доступ? Как планируется организовать защиту данных?

11. Получали ли исследователи подготовку, информацию и помощь, связанную с решением этических вопросов?

Вопросы этики поиска и исследования будут всегда, как показывает история медицинских исследований должен будет сформироваться как минимум общественный институт контроля над проведением исследований уязвимостей информационных технологий.

Возможно, также стоит расширить обзор границ этичности исследований уязвимостей в части работающих систем на предмет их надежности и непрерывности работы, т.к. если в контролируемой среде исследования произойдет деградация ИТ сервиса, то это будет лучше, если тоже самое произойдет при реальной неожиданной атаке злоумышленников.

Стоит выразить надежду, что общественные процессы в направлении этичности исследований уязвимостей будут только развиваться. Полагаю, что этот процесс мы уже можем наблюдать в части раскрытия информации об уязвимостях.

В следующем материале попробую рассказать о подходах и существующей практике в раскрытии информации об уязвимостях программного обеспечения.

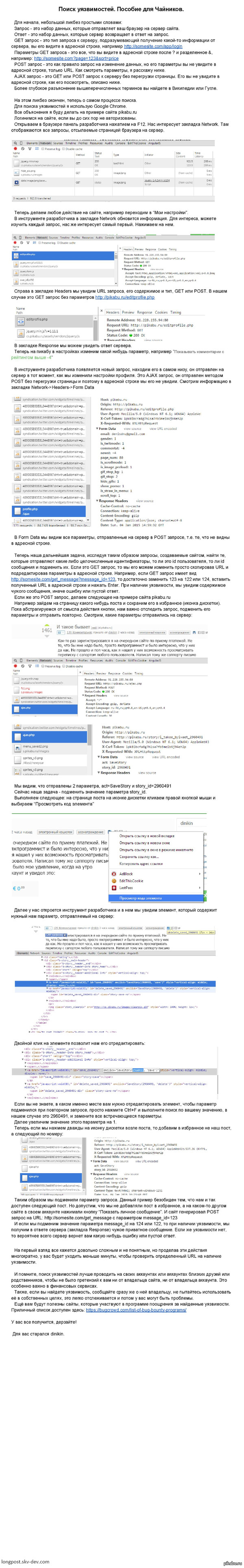

Поиск уязвимостей. Пособие для Чайников.

а я спасибо скажу.

у нас на работе обязали каждый день на сайте тыкать кнопку «я начал работать» и «я закончил работать». это пзц же. вот и мне захотелось написать скрипт который бы эту кнопку нажимал утром и вечером автоматом каждый день.

Закрыта десятилетняя уязвимость в sudo

Специалисты по IT-безопасности компании Qualys опубликовали отчёт об обнаруженной «дыре» в популярной консольной Linux-утилите sudo. Как оказалось, используя баг, которому недавно исполнилось почти десять лет, злоумышленники могут получить root-доступ без прохождения аутентификации в ряде популярных дистрибутивов.

В ходе исследования экспертам удалось запустить сразу три эксплойта с root-правами для выполнения произвольного кода и сброса содержимого стека sudo, а также подстановки нового пользователя с повышенными привилегиями. Другими словами, с помощью уязвимости злоумышленник может получить права администратора в системе и перехватить управление компьютером.

Уязвимость государственных веб-сайтов. Как зайти в администраторскую панель с помощью admin admin?

В декабре 2020 году мною были обнаружены уязвимости на государственных веб-сайтах такие как «Законодательство Российской Федерации» и «Мониторинг государственных веб-сайтов».

На веб-сайте «Законодательство Российской Федерации» было обнаружено, что логин и пароль для авторизации в администраторскую панель присвоен стандартный: admin (логин), admin (пароль). Также на этом веб-сайте была обнаружена отражённая XSS уязвимость.

На веб-сайте «Мониторинг государственных веб-сайтов» была обнаружена хранимая XSS уязвимость, которая позволит злоумышленнику перехватить cookie пользователей (в том числе администраторов, которые имеют функционал администрирования веб-сайтом) и пользоваться аккаунтами в своих личных целях!

Также данные уязвимости существуют и на других государственных веб-сайтах!

Детские смарт-часы и иллюзия безопасности

Вы родитель молодого чада и подумываете о том, что бы купить ему смарт-часы и иметь хоть какой-то контроль над перемещением ребёнка, а так же повысить его безопасность? Но имейте ввиду, что не все устройства выполняют в полной мере функции, возложенные на них. Ниже моя история.

Как отец первокласника, я задумался о том, что бы купить смарт-часы для своего ребёнка. Изучив имеющиеся предложения на рынке, я купил часы Fixitime 3 от российской компании Elari. Ещё бы, их же даже Wylsacom рекомендовал рекламировал.

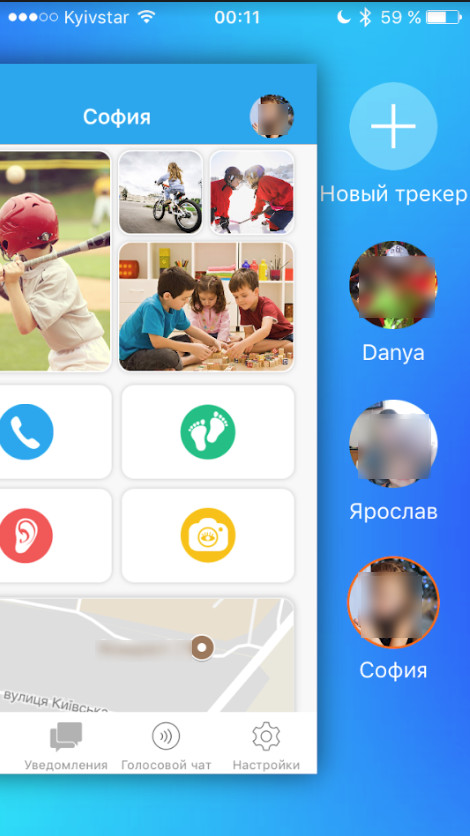

Вроде бы недешевый гаджет и безопасность данных должна быть на уровне, тем более, когда идёт речь о безопасности детей. Но так как имею некоторые представления о программировании и безопасности мобильных приложений, я полез смотреть трафик последнего. И вот незадача, буквально пол часа спустя я в плане эксперимента смог добавить устройства других детей в своё приложение.

Как видно на скриншоте сверху, один ребёнок мой, остальные добавлены произвольным образом.

Теперь, будь я злоумышленником, я бы смог без проблем следить за любым ребёнком, который использует часы этого производителя, а на самом деле любые часы, произведённые китайской компанией Wherecom под разными брендами. О последствиях даже думать не хочется. Для меня стал вопрос, либо возвращать часы продавцу либо пытаться что-то исправить. Я выбрал второй вариант.

Поэтому я написал письма вендеру, китайским разработчикам, в общем тем, кто причастен к созданию и распространению этого чудо-гаджета. Было это не просто, так как на мои сообщения ни кто не хотел отвечать. Так как я живу в Украине, я написал в украинское и в российское представительства Elari, а так же китайским разработчикам сервиса, на сервере которых часы хранят всю информацию. Да, вы правильно поняли, личные данные пользователей отправляются на китайский сервер и что хуже всего, вендор не имеет ни какого контроля над этими данными. Это и не удивительно, ведь в мобильном приложении нет ни какого лицензионного соглашения, а соответственно не прописано, куда передаются ваши личные данные и кто за это будет отвечать. Поэтому, выбирая часы, обращайте на это внимание.

Дело движется, но вяло, китайские разработчики неспеша закрывают бреши в безопасности, на которые я им указал, но главная уязвимость всё ещё не закрыта. Вы спросите, а что же Elari? Российское представительство спустя 4 недели мне так и не ответило, а украинскому только и остаётся, что транслировать ответы российского вендора, которые им в свою очередь строчат китайские разработчики.

Деталей уязвимости я по понятным причинам не выкладываю, жду, пока их все не закроют.

Для себя я условно решил дождаться 1-го сентября. Если к тому моменту проблема не решится, буду возвращать часы с фомулировкой, что они не выполняют возложенных на них функций.