Vdp source что это

Webcam not working

Product name: HP Pavillion dv6 Notebook

Product number: A1U56AV

Operating System: Windows 7 64-bit

Pre-installed software: Based around Cyberlink YouCam

So basically here’s the situation: One day I attempted to use a video chat program (VSee in this case but I’ve also tried Skype and OovoO). The picture would only bring up the «Youcam, please start your webcam» picture. I checked the camera sources and I only had two options, Cyberlink Webcam Splitter and VDP source. VDP gave nothing as expected. I attempted to uninstall and reinstall the software and driver. Restarted the computer. Same result as before. I checked my device manager and there is no «imaging devices» and i tried scanning for hardware changes, still no cigar. I then ran a microsoft fix me program and it yielded no problems/fixes. I’ve ran through every forum solution and answer I have found on the information super highway and non have yielded any form of result. If my webcam has literally stopped working and it is a hardware issue I would be thrilled because it would at least make sense why it isnt working, but if its a software issue and someone here has a fix i would love to try it.

If you need any further information just ask and I will provide to the best of my ability. Thank you.

Solution:

After troubleshooting for about an hour i figured out the problem, well it was one of two things

so i couldnt see «imaging devices» under the device manager, so my computer didnt recognize that there was in fact a webcam, so i took to the internet to find a service manual for my laptop.

I specifically came across two articles, and while I followed my own path, they were somewhat helpful.

See there is an inherent flaw to the hp laptop webcams, sometimes your computer just forgets its there. It sounds stupid but if you laptop is two days old or two years old, it just happens. Fortunately I have found how to fix this issue.

Note: Step 1 will require you to slightly open up your laptop so just bare with me. If you dont feel comfortable doing it then skip to step 2. Also my directions are a little shotty so if you can follow along, great, if not, just attempt step 2 or look for another how to guide.

Step 1: The webcam is located in the top center of the screen, at least in most cases. Surrounding the screen is a thin bevel. Now I did this step while my laptop was powered off, battery and ac adapter out. Youre going to need to gently pull the bevel away from the screen. Dont worry if it seems like you broke it, there are actually about a dozen tiny latches that let it lock back in place. With the bevel pulled away you can see the webcam itself and in my laptops case, a white wire, running from a small circuit board down to the motherboard. On the end of the wire that is visible to you, there is a tiny white connector, with all of the wires inside the white wire running into it. and that connector is supposed to be firmly latched into the recieving connector (in my case the white wire connector was supposed to be pushed upward into the reciever), now im not sure if that was the problem, but i gently unplugged, then plugged it back in. gently close the bevel after completing this step.

Step 2: Now I am unsure if step 1 actually fixed it or if this step did the trick, either way step two is a hard reset.

Make sure laptop is powered down, unplugged from ac power source. Remove the battery. Hold the power button on the laptop for at least 30 seconds. Just trust me on that. Replace the ac power source only, not the battery. Power on your laptop and login. Check the device manager to see if imaging devices is found, if so power down your laptop and replace your battery, you are done and webcam should work (providing you have the correct drivers and software to run it). If it didn’t work, and you skipped step 1, consider trying it. If you did both steps and it still didnt work, well my friend i have no clue what to tell ya

hope this helps someone, anyone. I didnt feel like sending my laptop in just for a webcam issue. happy troubleshooting.

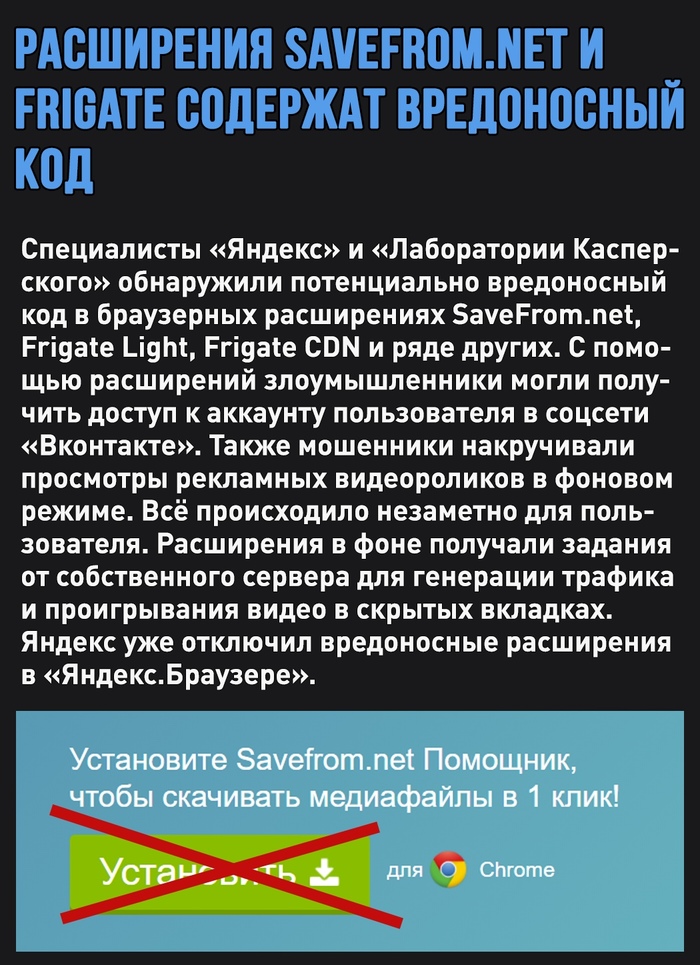

Удалите эти расширения немедленно

VDP: Best Video Downloader

Y2Mate Video Downloader

friGate3 proxy helper

Специалисты Яндекса и Касперского, которые сами продадут любые данные пользователя.

Яндекс, в котором засрано рекламой абсолютно все, объявляет ВПН вредоносным.

Это оформление ставит пост наравне с вышками 5g и вредной давжды кипяченой водой.

О, забеспокоились всё-таки. Рекламные видосы прокликиваются вхолостую, надо же)

Таки сегодня 31 декабря расширения серии frigate были заблокированы в Crome. В Менеджере расширений они помечены красным сообщением о наличии вредоносного ПО, в Магазине расширений страницы frigate недоступны.

С ВК источник ведёт на хаброблог Яндекса. В статье намного более подробные объяснения и даже разбор кода.

https://habr.com/ru/company/yandex/blog/534586/

Амиго надо установить срочно!

Некоторые думают но это не значит что это так, касперский антивирус тож многие нормальные проги за вирусы принимает. А яндекс и хром давно уже обнаглели берут на себя роль антивируса, хотя задача браузкра только доступ в интернет.

нет ябраузера нет проблем

Это какой-то ржач? Я не в курсе, ребят. Но вот Friate и SaveFromNet я доверяю больше, чем Яндексу!

я как-то поставил расширения впн, так потом кто-то ломался мне в ФБ, то ли пароль хотели сменить хотели, то ли что-то такое

ужас какой, пойду лучше сам удалюсь

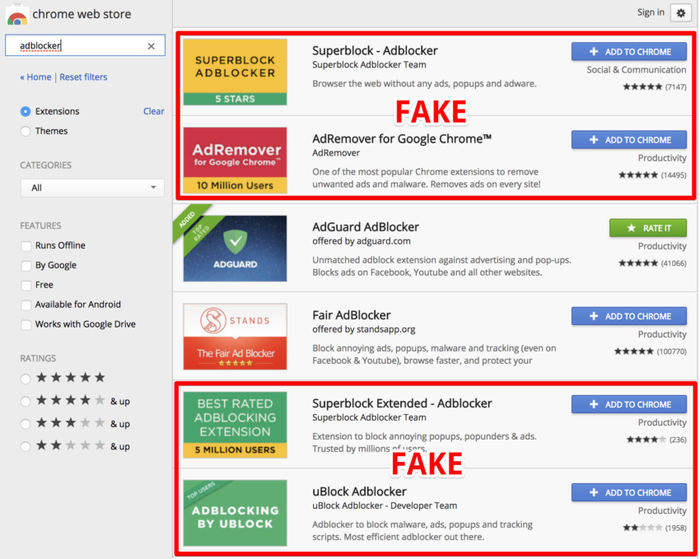

Больше 20 миллионов пользователей используют фальшивые блокировщики рекламы

Один из сооснователей и разработчиков AdGuard, Андрей Мешков, опубликовал в блоге компании интересную запись. Он пишет, что из-за плохой модерации Chrome Web Store более 20 млн пользователей установили себе фальшивые блокировщики рекламы и фактически являются участниками ботнета.

Фальшивые блокировщики рекламы, равно как и подделки любых популярных аддонов и приложений, вовсе не редкость. К примеру, осенью 2017 года в официальном Chrome Web Store обнаружили поддельную версию Adblock Plus, которой пользовались порядка 37 000 человек.

Мешков рассказывает, что данная проблема не нова. Мошенники довольно давно размещают в Chrome Web Store клоны популярных блокировщиков (добавляя всего несколько строк собственного кода). В результате пользователи вполне могли установить что-то вроде Adguard Hardline или Adblock Plus Premium или другие имитации. Единственный возможный способ борьбы с подобными фейками — это обратиться к Google с жалобой о неправомерном использовании товарного знака. Удаление клона занимает несколько дней.

По данным AdGuard, в настоящее время ситуация стала хуже, а мошенники умнее. На скриншоте ниже приведены результаты поиска, содержащие подделки. К этим клонам злоумышленники добавили пару строк кода и аналитику, но также употребляют ключевые слова в описании расширений, чтобы оказаться первыми в результатах поиска.

Очевидно, что таких простых трюков и пребывания в топе достаточно для завоевания доверия случайных пользователей. К примеру, только у одной из подделок насчитывается более 10 миллионов пользователей.

Об исследовании кода можно прочитать тут:

Так что опасные расширения с именами:

AdRemover for Google Chrome™(10+ млн пользователей);

uBlock Plus(8+ млн пользователей);

Adblock Pro(2+ млн пользователей);

По сути почти все расширения со словом «AdRemover» и «Adblocker» являются потенциально опасными, так как эти ключевые слова используют злоумышленники для поднятия своих фейков в топ.

Так же обратите внимание на превьюшку расширения в Chrome Web Store (скрин 1). У поддельных расширений она зачастую без логотипа и нарисована «на коленке в парке под пивко».

Для того чтобы скачать официальный блокировщик:

Это самое распространенное.

Берегите свои данные и себя!

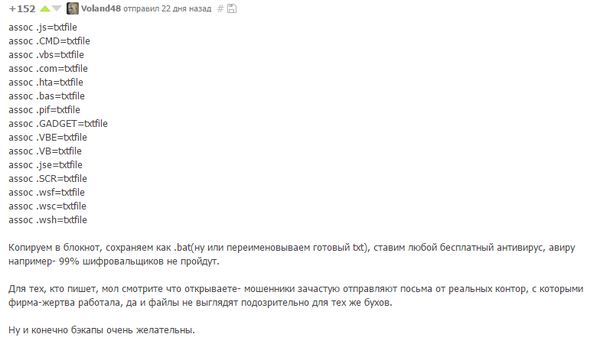

Хочу довести информацию, что данный топорный метод #comment_82295458 имеет место быть.

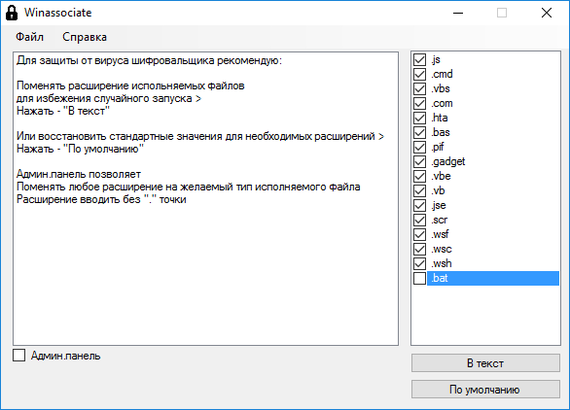

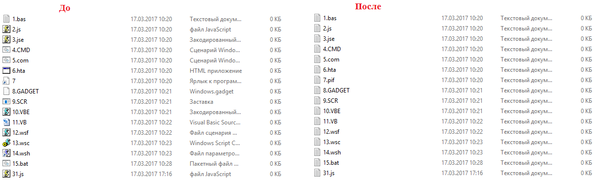

После этого все исполняемые файлы с которыми часто запускаются шифровальщики будут ассоциироваться с текстовым файлов и открываться в блокноте.

Если потребуется вернуть стандартные значения прописываем в командной строке:

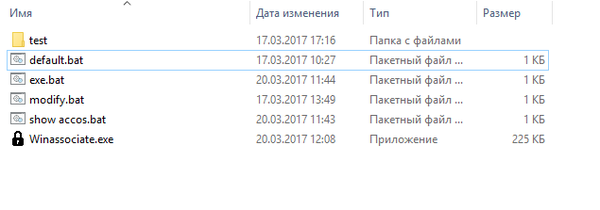

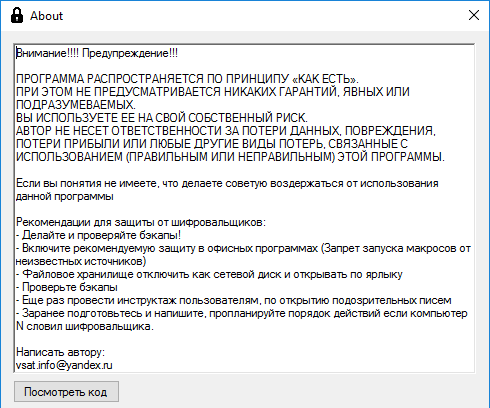

Для упрощения данных операций написал следующую простую программу

+ добавил расширения исполняемых файлов

Было желание сделать только для данных расширений, но позже добавил

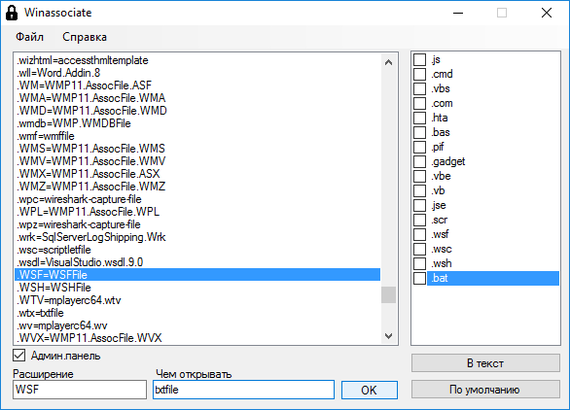

+ Админ.панель которая показывает и позволяет менять все расширения (ассоциации)

Для того чтобы проверить в папке «test» пустые файлы со всеми расширениями в списке

Программа будет работать только если Запустить от имени администратора

Для желающих напишите на почту отправлю исходники

Советы, рекомендации, пожелания туда же

Спасибо тем кто дочитал, надеюсь кому нибудь окажется полезной.

Для тех, кто резко против прошу не топить (коменты для минусов прилагаются)

Вирус-параноик FURTIM проверяет ПК на наличие 400 разных антивирусов

Если установка все же прошла успешно, Furtim избегает сервисов DNS фильтрации, сканируя сетевые интерфейсы зараженной машины и подменяя известные фильтрующие неймсерверы на публичные неймсерверы Google и Level3 Communications. Также малварь блокирует порядка 250 различных доменов связанных с информационной безопасностью.

Однако «паранойя» зловреда на этом не заканчивается. Furtim также отключает механизм уведомлений и всплывающие окна в Windows, и перехватывает контроль над командной строкой и Диспетчером задач, не давая попасть туда жертве.

Убедившись, что все под контролем, вредонос собирает данные о зараженной машине и отправляет на командный сервер. Управляющий сервер, в свою очередь, использует эту информацию для идентификации жертв, и передает Furtim финальную порцию пейлоадов, так как до этого на компьютере, по сути, работал только загрузчик малвари. Эта операция производится всего один раз, что тоже затрудняет работу экспертов по безопасности.

Костяк вредоноса состоит из трех файлов. Первый отключает на зараженной машине спящий режим и не дает жертве изменить соответственные настройки. Второй файл, это малварь Pony, похищающая данные. Pony ворует все, что плохо лежит, от учетных данных FTP-серверов и почтовых клиентов, до истории браузера и паролей, хранящихся на компьютере. Что делает третий пейлоад, эксперты enSilo пока понять не смогли, так как «разобрать» его им пока не удалось.

Также исследователи enSilo смогли определить, что управляющий сервер малвари расположен на российском домене и связан с несколькими украинскими IP-адресами.

Новый вирус криптовымогатель «Locky»

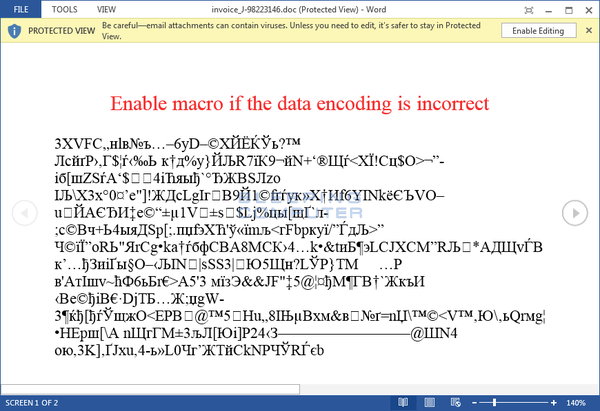

Исследователями в области информационной безопасности был обнаружен новый тип ransomwave — вредоносной программы, шифрующей пользовательские файлы и требующей выкуп в bitcoin. Новый криптовымогатель, который сами создатели назвали «locky», распространяется не совсем стандартным для подобного ПО способом — при помощи макроса в Word-документах.

По словам специалиста по информационной безопасности Лоуренса Абрамса, криптовымогатель маскируется под выставленный пользователю счет и приходит жертве по почте.

Прикрепленный файл имеет имя вида invoice_J-17105013.doc, а при его открытии пользователь увидит только фарш из символов и сообщение о том, что «если текст не читабелен, включите макросы».

При включении макросов начинается загрузка исполняемого файла зловреда с удаленного сервера и его установка на компьютер жертвы.

Изначально загруженный файл, из которого и производится дальнейшая установка Locky, хранится в папке %Temp%, однако, после старта шифрования пользовательских данных он удаляется.

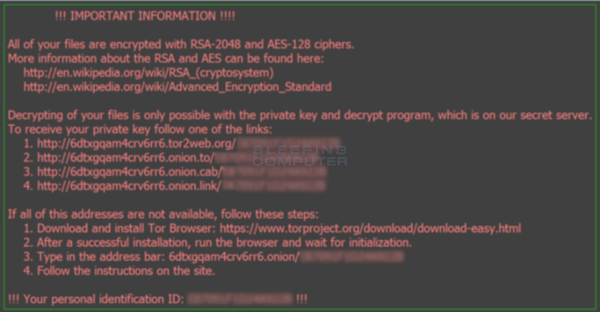

В начале своей работы Locky присваивает жертве уникальный шестнадцатеричный номер и после начинает сканировать все локальные диски, а также скрытые и сетевые папки. Для шифрования пользовательских данных зловред использует AES-шифрование.

Отдельно следует заметить, что Locky шифрует и сетевые диски, поэтому всем системным администраторам следует обратить внимание на политики доступа и максимально ограничить возможности пользователей. Но и это не все. Locky также удаляет все теневые копии файлов, чтобы пользователь не мог восстановить даже то, с чем он недавно работал.

После того, как все, до чего смог дотянуться зловред, зашифровано, он создает на рабочем столе и в каждой папке файл _Locky_recover_instructions.txt, в котором объясняется, жертвой чего стал пользователь, а также инструкции по выкупу своих данных.

Трафик Locky варьируется от 1 до 5 запросов в секунду. Таким образом, к концу сегодняшнего дня, жертвами криптовымогателя могут стать еще до 100 000 компьютеров по всему миру, кроме уже зараженных, что делает Locky беспрецедентным явлением в области кибербезопасности.

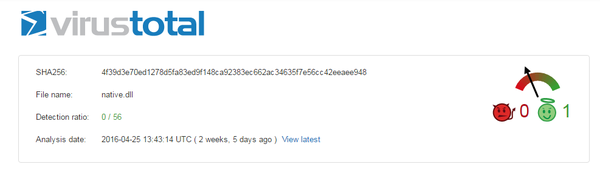

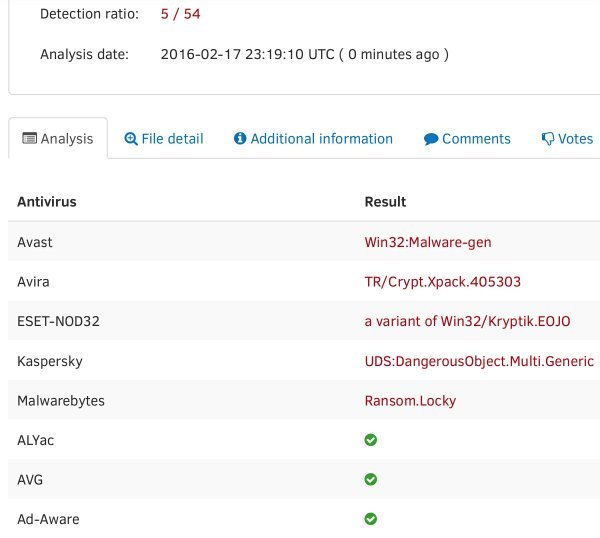

Вчера, по данным Кевина, Locky заражал до 18 000 компьютеров в час, а уже сегодня эта цифра может быть значительно больше. Еще печальнее то, что пока Locky детектится всего 5 антивирусами из 54 протестированных:

Как обнаружить вредоносные программы

Да, да, эта штука на столько серьезна, что её выкупила империя зла и разместила на своём официальном сайте.

В списке программ наглядно видно какая программа запустила какую и кому принадлежит.

В общем устал я писать, и так более чем достаточное руководство расписал. Удачи в поисках наркоманов!

Виртуализация vSphere, Hyper-V, Xen и Red Hat

Более 5550 заметок о виртуализации, виртуальных машинах VMware, Microsoft и Xen, а также Kubernetes

Конец продукта VMware vSphere Data Protection (End of Availability).

На днях компания VMware анонсировала конец жизненного цикла (End of Availability) с 5 апреля для продукта vSphere Data Protection (VDP), предназначенного для резервного копирования и репликации виртуальных машин на платформе ESXi.

На тему окончания поддержки Data Protection есть специальная статья KB 2149614, в которой говорится, что теперь VMware будет фокусироваться на интерфейсе vSphere Storage API, отдавая нишу продуктов для резервного копирования партнерам. В то же время VMware продолжит предоставление поддержки по VDP текущим пользователям в соответствии с правилами, указанными в VMware Lifecycle Product Matrix, до даты End of General Support (EOGS).

Ну и для особо обеспокоенных снятием с производства продукта vSphere Data Protection компания VMware выпустила специальный FAQ.

Таги: VMware, Data Protection, Backup, VDP, Veeam

Напомним, что про эти гайды мы уже писали тут и тут. Эти штуки позволяют в интерактивном режиме пройти по шагам конфигурации различных продуктов в интерфейсе соответствующего решения. То есть, все так же, как вы будете нажимать в vSphere Web Client:

Какие гайды доступны уже сейчас:

Таги: VMware, vSphere, Update, Обучение, ESXi, vCenter, VDP

Все из вас знают, что недавно компания VMware анонсировала обновленную версию платформы VMware vSphere 6. Ввиду того, что новых функций уж очень много, мы решили разбить описание новых возможностей продуктов серверной линейки на несколько постов. Напомним последние из них:

Напомним, что VDP построен на базе решения для резервного копирования и дедупликации EMC Avamar, которое развертывается как готовый виртуальный модуль (Virtual Appliance). ПО работает без агентов, использует функциональность Changed Block Tracking и может восстанавливать не только машины целиком, но и отдельные файлы из бэкапов через браузер. Шестая версия VDP поддерживает до 8 ТБ дедуплицированных данных бэкапов.

Итак, что нового появилось в VDP:

1. Агенты для Microsoft SQL Server, Exchange и SharePoint.

Напомним, что это намного раньше появилось в Veeam Backup and Replication, а теперь VMware «заимствует» функциональность у Veeam. Эти агенты позволяют создавать консистентные копии виртуальных машин с данными приложениями, а также восстанавливать отдельные объекты приложений из бэкапов (например, базу данных или электронное письмо). Агенты поддерживают такие функции, как SQL Server Failover, кластеры AlwaysOn и Exchange Database Availability Groups.

2. В VDP появилась интеграция с хранилищем EMC Data Domain с использованием ПО Data Domain Boost.

Теперь за обработку бэкапов может отвечать Data Domain, а модуль VDP просто отвечать за передачу данных. Данная функция также есть у Veeam.

3. Возможность репликации данных между модулями VDP.

4. Сжатие данных для vSphere Replication.

Теперь если вы используете VMware SRM для репликации данных между площадками и восстановления машин после сбоев, то при передаче данных включается технология сжатия данных при передаче (end-to-end network compression).

5. Улучшенная репликация.

Теперь неаллоцированные регионы данных не гоняются по каналу репликации, что увеличивает ее скорость. Поддерживаются тонкие диски и устройства Virtual SAN.

6. Верификация резервных копий.

Теперь резервные копии VDP можно восстановить на временное хранилище и запустить машины отключенными от сети, чтобы убедиться, что ОС запускается и приложения работают.

7. Поддержка «подмораживания» файловых систем Linux.

Для Windows-систем уже давно есть quiescence-скрипты, которые подмораживают операции с данными ВМ, для которой происходит резервное копирование. Для Linux это появилось в версии VDP 6.0 (функция отключена по умолчанию).

8. Поддержка Storage vMotion и Storage DRS в целевом хранилище.

Ранее при перемещении реплики средствами Storage vMotion требовалась полная ресинхронизация ВМ, а в версии VDP 6.0 перемещение машин между серверами и хранилищами отслеживается, и процесс полной синхронизации не запускается.

Больше подробностей о возможностях vSphere Data Protection 6.0 можно узнать из вот этого документа.

Таги: VMware, VDP, Update, ESXi, vSphere, Backup

Новый документ «vSphere Data Protection Replication Target».

Таким образом, при установке VDP можно выбрать один из трех вариантов:

Состав пакета VMware vCloud Suite (основные компоненты):

Поскольку версия продвинулась всего лишь до 5.8, а не до полноценной шестерки (при этом версия vSphere так и осталась 5.5), то новых возможностей у продуктов, входящих в состав пакета, не так уж и много.

Итак, что нового в VMware SRM:

В целом VMware vCloud Suite 5.8 получил следующие новые возможности:

Также технология репликации на уровне хоста продвинулась до версии vSphere Replication 5.8. Там появились средующие новые возможности:

Обновилось и средство резервного копирования VMware vSphere Data Protection Advanced до версии 5.8. Там появились следующие новые возможности:

Помимо этого обновились и средства автоматизации администрирования PowerCLI 5.8 U1:

Про стоимость и комплектацию решения VMware vCloud Suite 5.8, доступного уже сегодня, написано в этом документе.

Таги: VMware, vCloud, Update, Suite, Replication, vSphere, vCAC, SRM, VDP, Backup, PowerCLI

Обновленная версия VMware vSphere Data Protection Advanced 5.5 доступна для загрузки.

На прошедшей в Барселоне конференции VMworld 2013 компания VMware сделала множество интересных анонсов. Среди всего прочего, было также анонсирована обновленная версия решения для резервного копирования виртуальных машин VMware Sphere Data Protection Advanced 5.5. Теперь этот продукт стал доступен для загрузки.

Новые возможности VMware VDP Advanced 5.5:

Скачать пробную версию vSphere Data Protection Advanced 5.5 можно по этой ссылке. Более подробно о новых возможностях решения написано тут.

Таги: VMware, VDP, Update, Backup, vSphere

Это решение построено на базе продукта EMC Avamar, что позволяет производить резервное копирование содержимого гостевой ОС виртуальной машины, без агентов и со встроенной дедупликацией. Этот продукт заменил предыдущее решение vSphere Data Recovery, которым ранее бэкапились виртуальные машины.

Взглянем на отличия обычного VDP от VDP Advanced:

По-сути, отличия заключаются в том, что VDP Advanced может применять дедупликацию на хранилищах до 8 ТБ, поддерживает резервное копирование до 400 ВМ и имеет в своем составе агентов для восстановления объектов ПО Microsoft. В частности, VDP Advanced может восстанавливать отдельные объекты Microsoft SQL (все приложение, файлы БД или только архивные логи) средствами SQL Agent, а Exchange Server Agent позволяет производить гранулярное восстановление почтовых ящиков и отдельных сообщений.

Продукт традиционно поставляется в виде виртуального модуля (Virtual Appliance) и требует обязательного наличия vCenter Server 5.1, а также установленного vSphere Web Client.

Более подробно о решении VMware vSphere Data Protection Advancedможно почитать в официальном пресс-релизе.

Таги: VMware, vSphere, VDP, Backup, Update

В конце прошлой недели компания VMware, наконец, решила эту проблему, выпустив релиз VMware vSphere 5.1.0a, полностью поддерживающий View 5.1 (обратите внимание, что версия ESXi 5.1 не изменилась, т.е. обновлять нужно vCenter, а на ESXi 5.1 можно просто накатить патч ESXi510-201210001):

Обновленный ISO-образ гипервизора ESXi: VMware-VMvisor-Installer-201210001-838463.x86_64.iso. Подробности доступны в KB 2035268. Для обновления VMware vCenter 5.1.0a доступны Release Notes, где указаны исправленные ошибки. Странно, что патч накатывается не на компоненты VMware View 5.1, а на вышедшую позже платформу vSphere 5.1.

Но это еще не все. Обновились также и следующие продукты:

Таги: VMware, vSphere, Update, vCenter, ESXi, View, Bug, Bugs, Converter, Director, vCNS, VDP, VSA

Вебинары VMC о виртуализации:

Постер VMware vSphere PowerCLI 6.3:

Постер VMware ESXi 5.1:

Постер VMware Hands-on Labs 2015:

Постер VMware Platform Services Controller 6.0:

Постер VMware vCloud Networking:

Постер VMware NSX (референсный):

Постер VMware vCloud SDK:

Постер VMware vCloud Suite:

Постер VMware vCenter Server Appliance:

Порты и соединения VMware vSphere 6:

Порты и соединения VMware Horizon 7:

Порты и соединения VMware NSX:

Управление памятью в VMware vSphere 5:

Как работает кластер VMware High Availability:

Постер VMware vSphere 5.5 ESXTOP (обзорный):

Постер Veeam Backup & Replication v8 for VMware:

Постер Microsoft Windows Server 2012 Hyper-V R2: