Virtual ethernet mikrotik что это

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Как сделать виртуальный маршрутизатор Mikrotik?

Маршрутизатор с помощью NFV

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

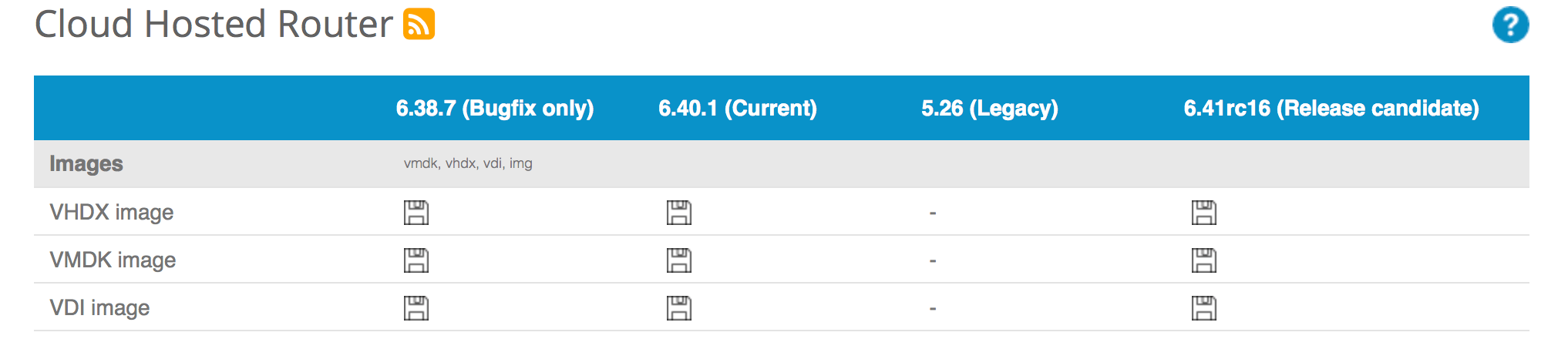

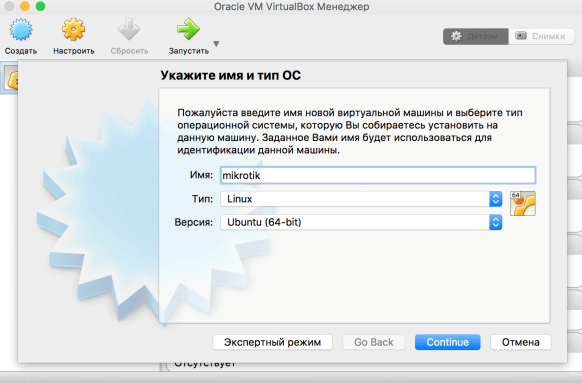

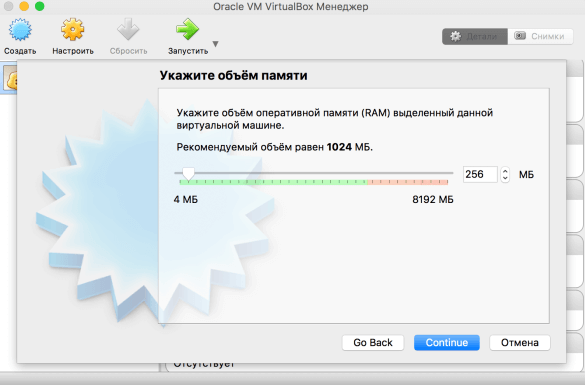

Установка RouterOS на VirtualBox

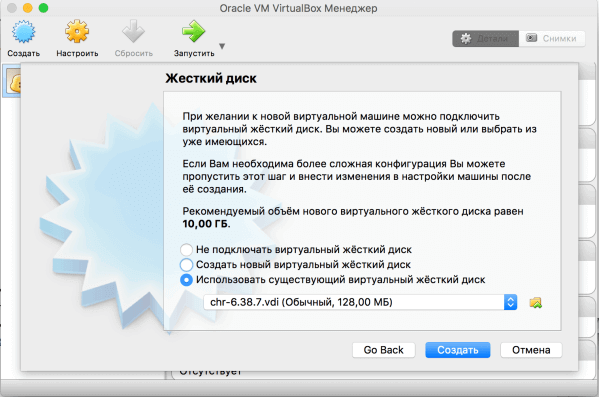

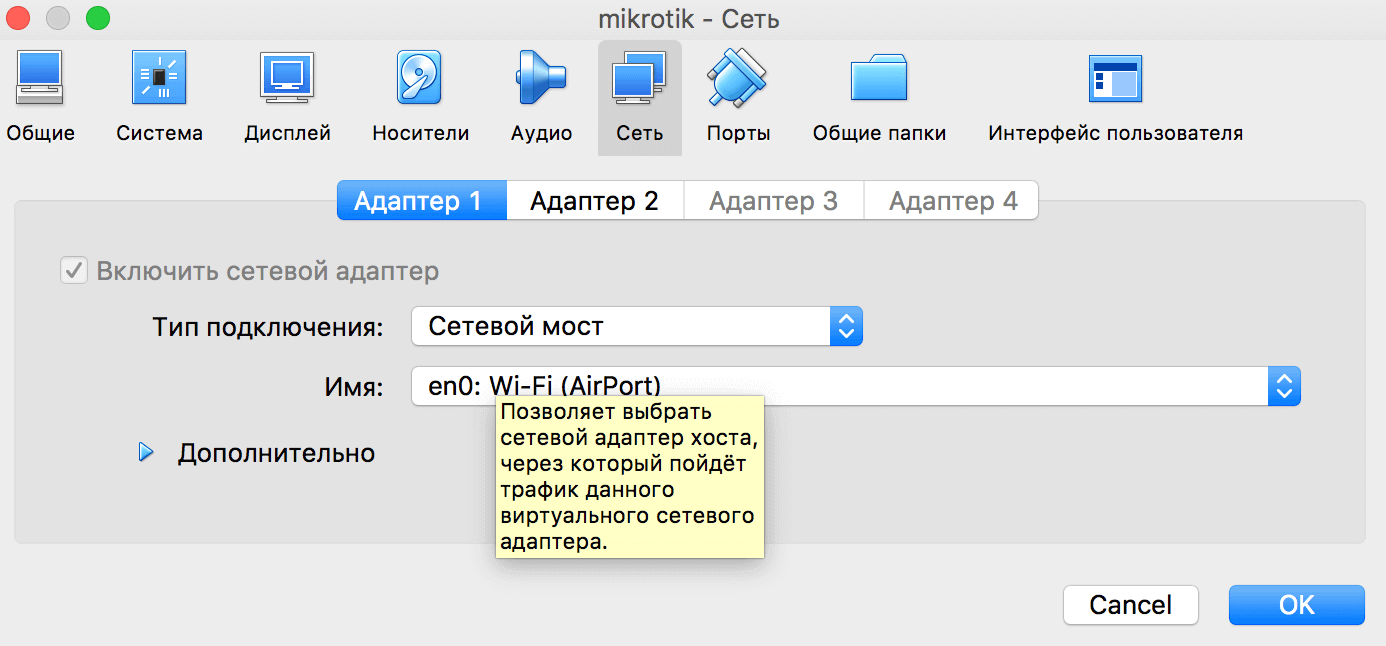

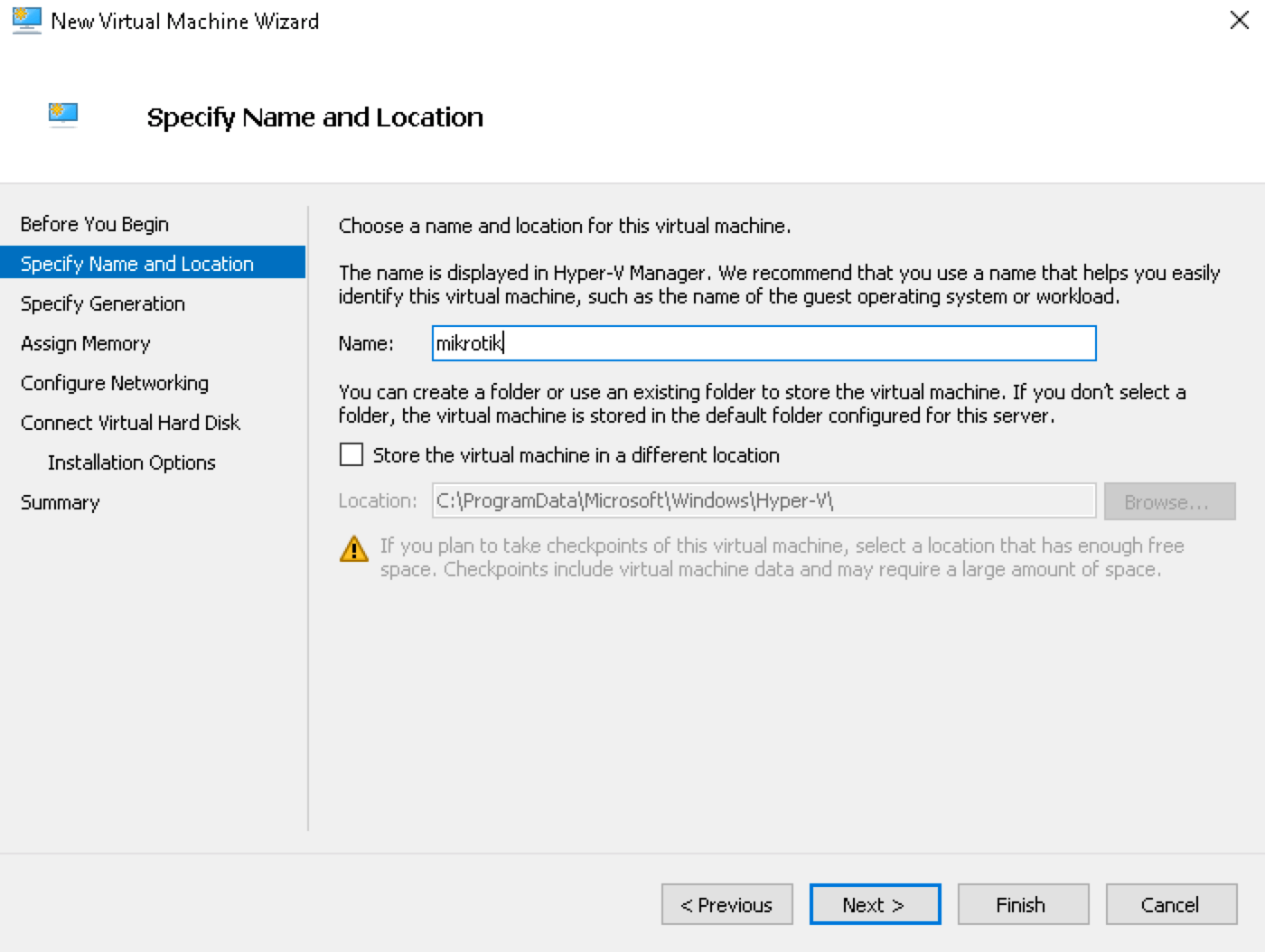

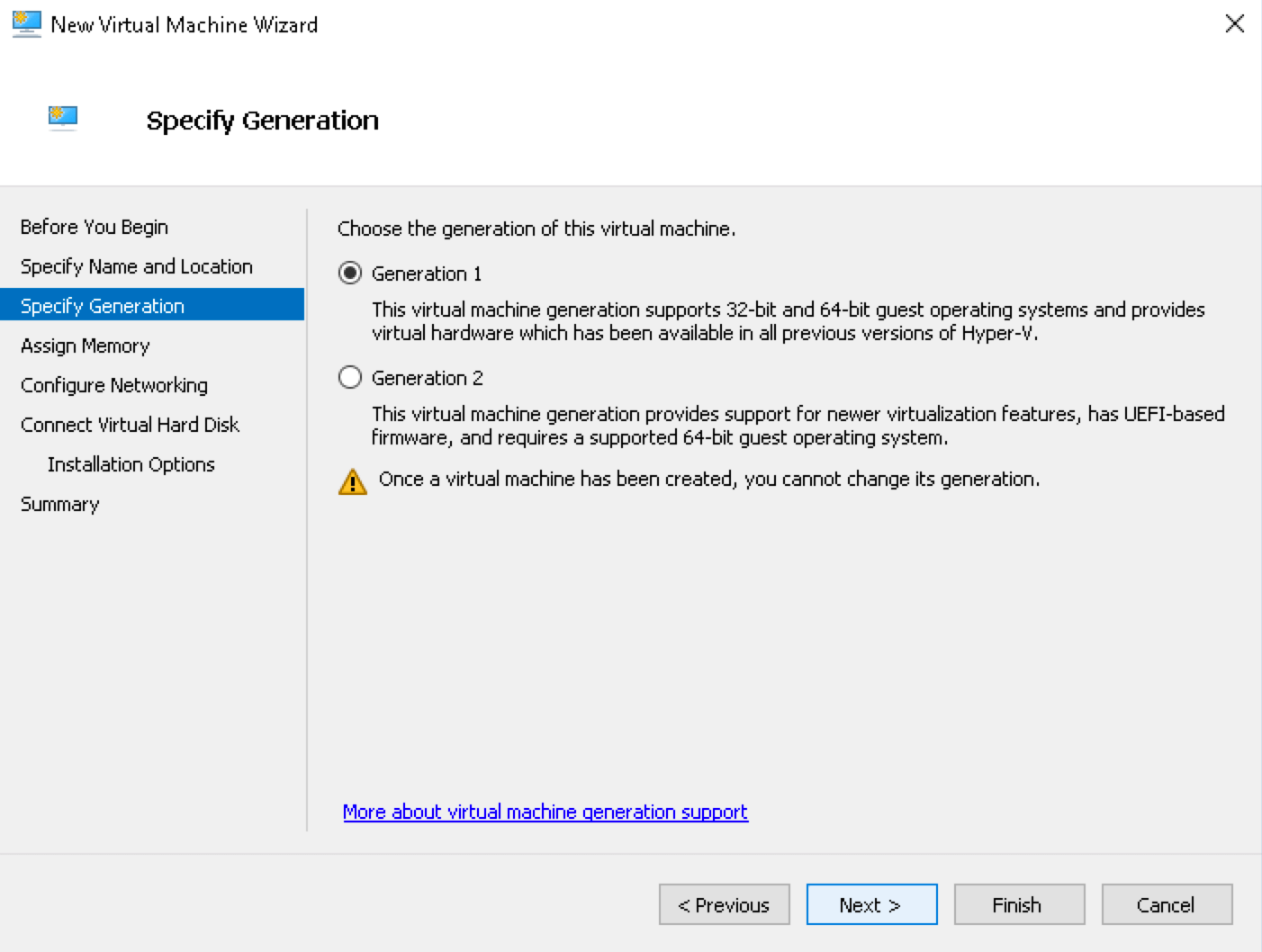

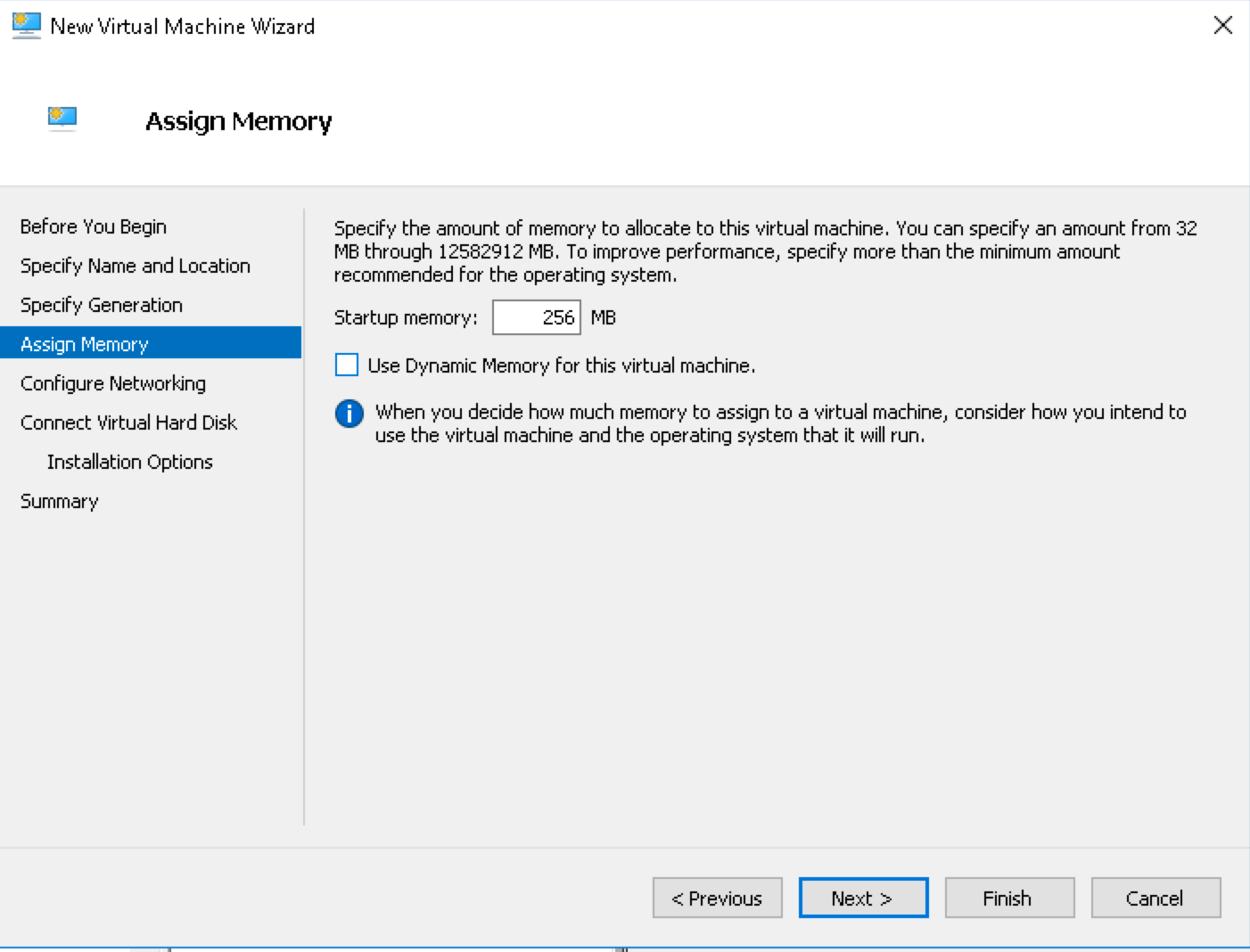

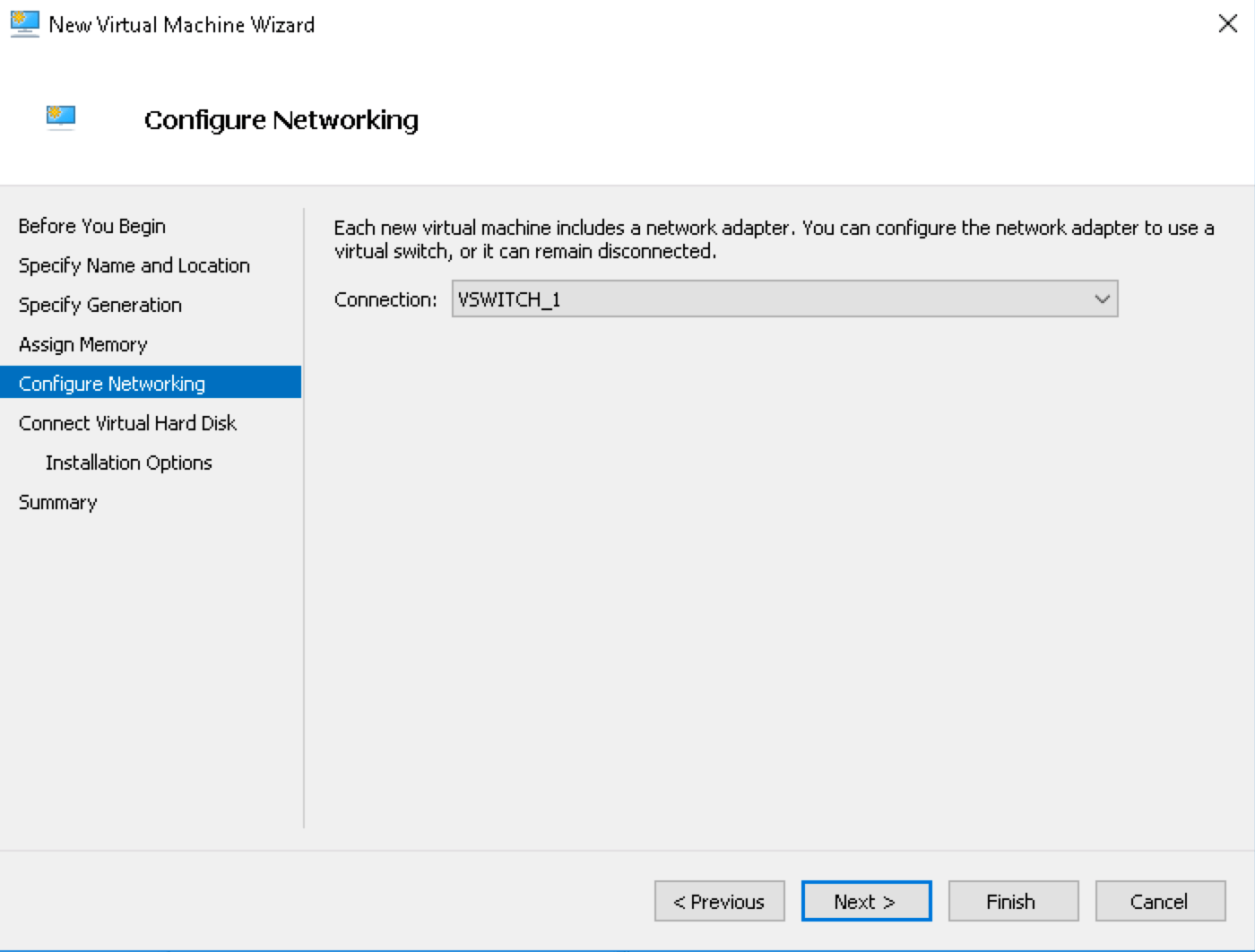

Далее включаем VirtualBox и создаем новую виртуальную машину с характеристиками как на скриншотах ниже:

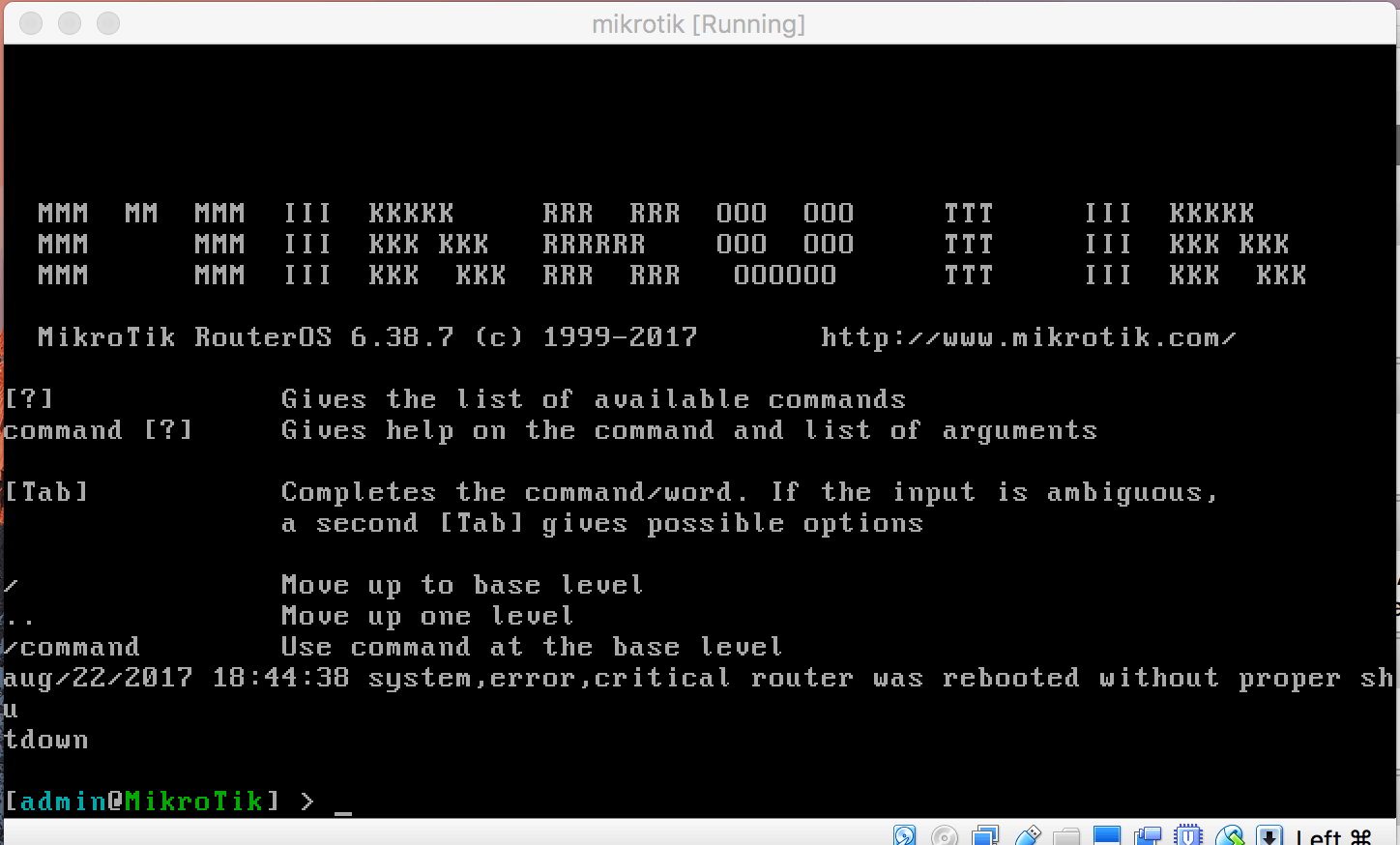

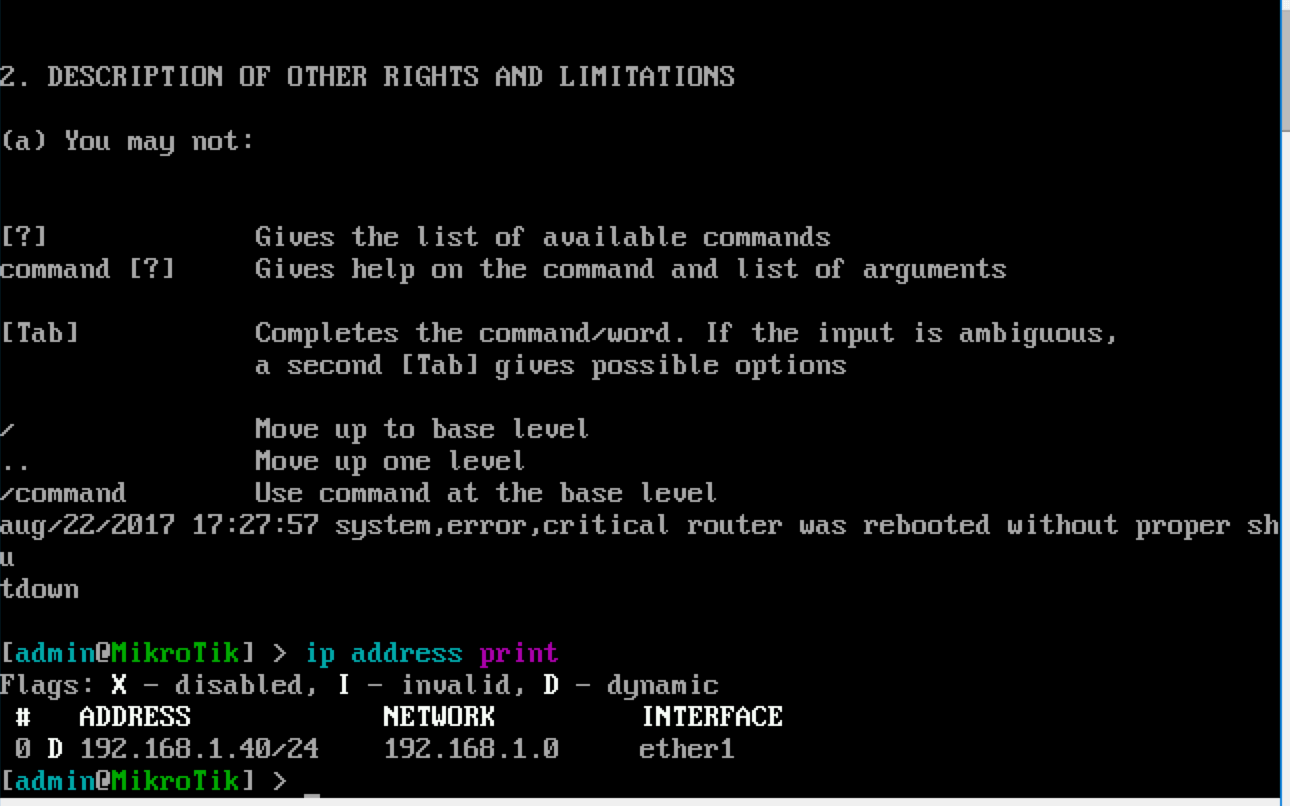

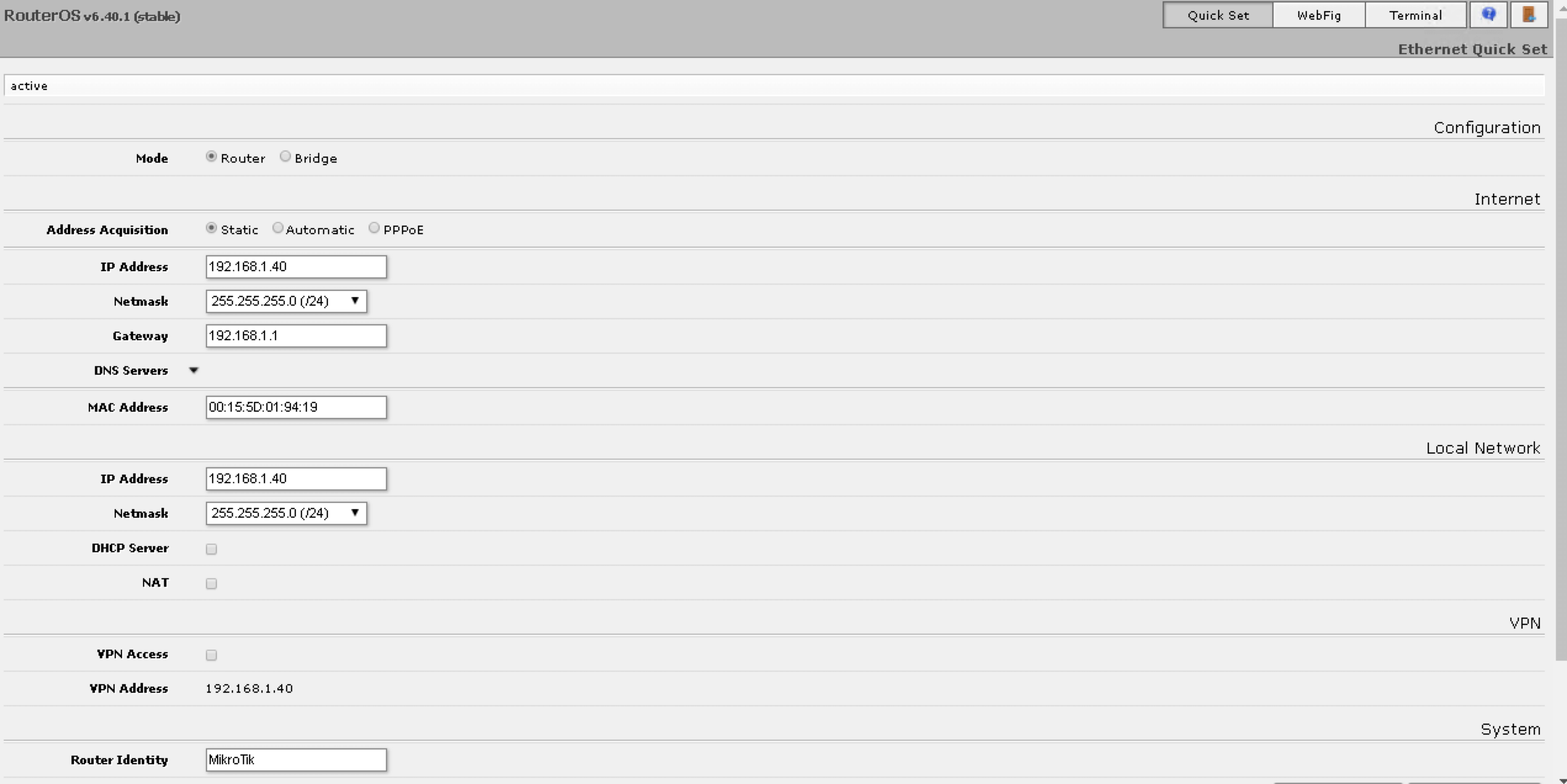

Далее запускаем виртуальную машину. Процесс запуска займет некоторое время, далее вы получите возможность зайти в CLI вашего виртуального маршрутизатора. По умолчанию логин admin и пустой пароль.

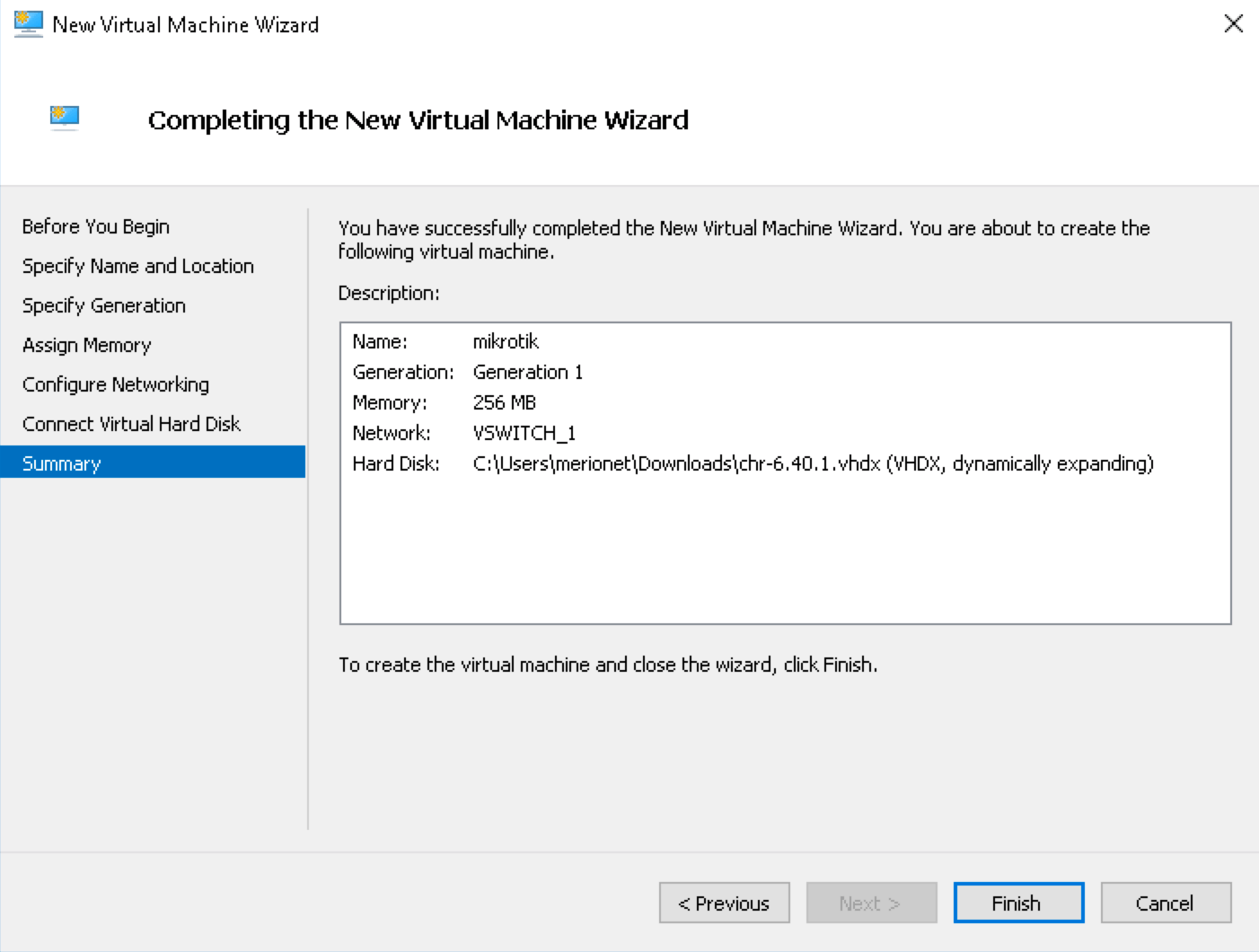

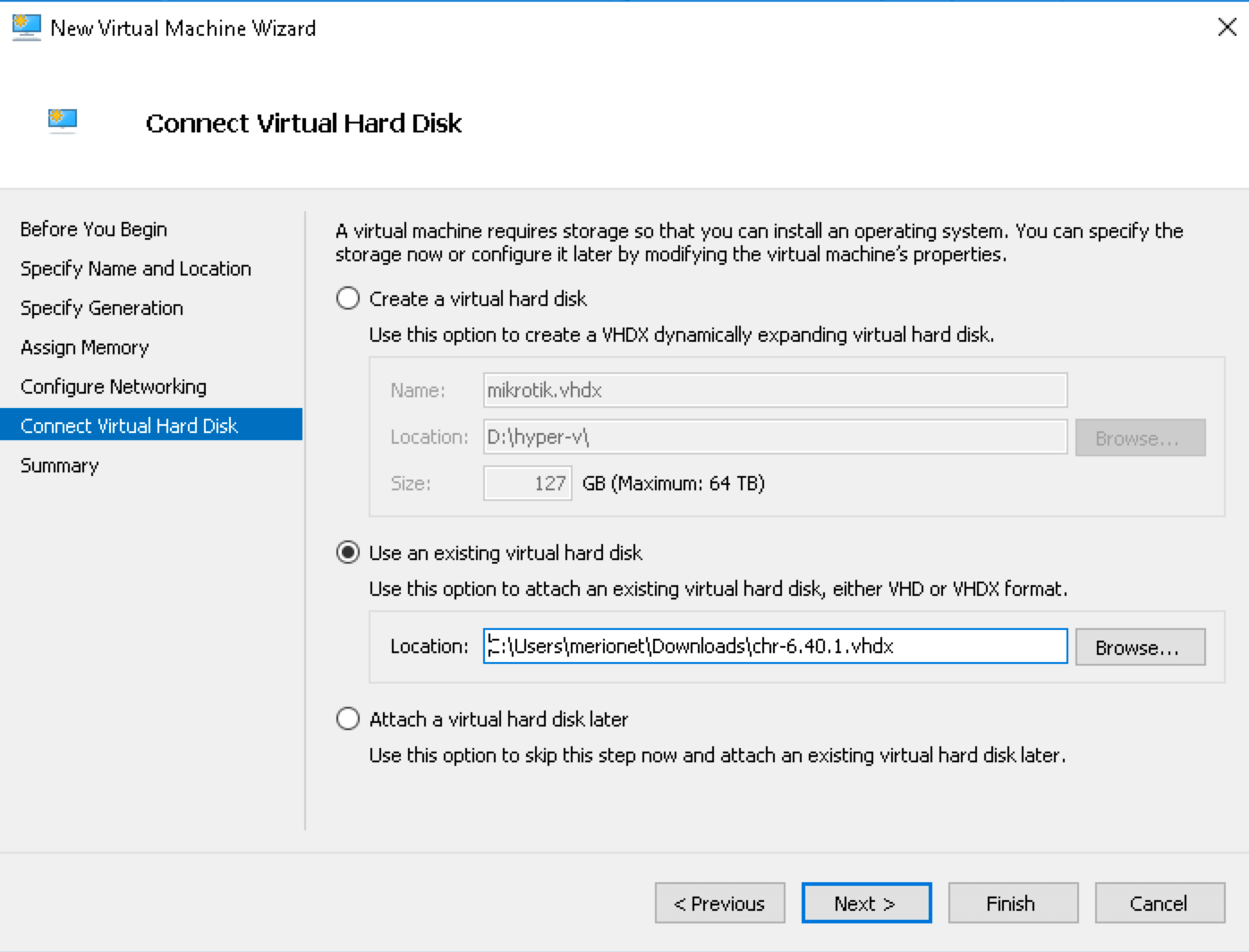

Установка RouterOS на Hyper-V

На этом все, в дальнейшем мы будем подробно освещать настройку виртуального маршрутизатора Mikrotik в наших статьях. Спасибо за внимание!

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

Настройка VLAN (Virtual Local Area Network) на сетевом оборудовании Mikrotik. Разделение локальной сети с помощью VLAN.

VLAN (Virtual Local Area Network) позволяет в коммутаторах или роутерах создать несколько виртуальных локальных сетей на одном физическом сетевом интерфейсе. Простой и удобный способ разделения трафика между клиентами или базовыми станциями, использование VLAN.

Технология VLAN заключается в том, что к сетевому кадру (2-й уровень) прибавляется дополнительный заголовок tag, который содержит служебную информацию и VLAN ID. Значения VLAN ID могут быть от 1 — 4095. При этом 1 зарезервирована как VLAN по умолчанию.

При работе с VLAN важно понимать, что такое тегированный и нетегированный трафик. Тегированный трафик (с идентификатором влана) в основном идет между коммутаторами и серверами. Обычные же компьютеры (особенно под управлением ОС Windows) не понимают тегированный трафик. Поэтому на тех портах, которые смотрят непосредственно на рабочие станции или в сеть с неуправляемым коммутатором, выдается нетегированный трафик. Т.е. от сетевого кадра отрезается тег. Это также происходит, если на порту настроен VLAN >

Также существует понятие, как trunk (Транк). Транком называют порты коммутатора, по которым идет трафик с разными тегами. Обычно транк настраивается между коммутаторами, чтобы обеспечить доступ к VLAN с разных коммутаторов.

Использование VLAN на оборудовании Mikrotik

Роутеры и коммутаторы Mikrotik поддерживают до 250 VLANs на одном Ethernet интерфейсе. Создавать VLAN его можно не только на Ethernet интерфейсе, но и на Bridge, и даже на туннеле EoIP. VLAN может быть построен в другом VLAN интерфейсе, по технологии “Q-in-Q”. Можно делать 10 и более вложенных VLAN, только размер MTU уменьшается с каждым разом на 4 байта.

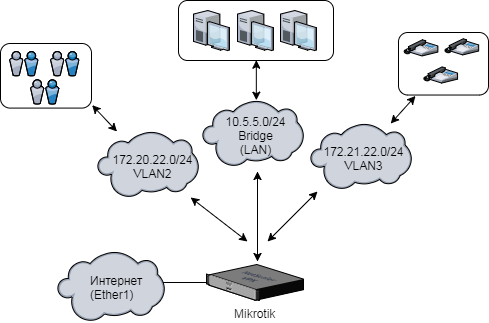

Разберем использование VLAN на примере. Задача:

Создание VLAN интерфейсов

Создаем VLAN2 (ID=2), VLAN3 (ID=3) и назначаем их на Bridge интерфейс LAN. Интерфейс LAN будет выступать в качестве Trunk соединения.

Применение VRRP в MikroTik RouterOS (часть 1)

Ближайшие

тренинги Mikrotik

MTCEWEEnterprise Wireless Engineer

Места

проведения

г. Санкт-Петербург, Крестовский остров, Северная дорога, дом 12.

г. Санкт-Петербург, ст. м. «Приморская»,

ул. Одоевского, д. 24 к. 1, 2 этаж

Механизмы протокола VRRP, особенности реализации и конфигурации в операционной системе RouterOS. Сценарии использования для повышения доступности услуг в локальной сети.

VRRP в MikroTik RouterOS

Для улучшения своей доступности сети нуждаются в избыточных каналах связи, коммутаторах и маршрутизаторах. Когда к сети LAN подключены два и более маршрутизаторов, используемых как стандартные маршрутизаторы для хостов в локальной сети, целесообразным решение является применение FHRP.

В рамках статьи будут рассмотрены принципы работы протокола VRRP, описание реализации протокола в Микротик RouterOS и простейшие примеры использования в сетевых схемах.

Принципы работы протокола VRRP

На сети, имеющей избыточную топологию, выделяется несколько (два и более) маршрутизаторов, которые будут выполнять роль маршрутизатора по умолчанию для устройств из LAN-сегмента. На каждом из маршрутизаторов создаётся виртуальный интерфейс, которым присваивается одинаковые ip- и MAC- адреса.

Посредством обмена служебными сообщениями, среди маршрутизаторов выбирается active, который будет обрабатывать пакеты от хостов в LAN, предназначенные шлюзу по умолчанию. Остальные устройства становятся passive-маршрутизаторами, проверяющие доступность master-устройства. Таким образом, для конечных пользователей одновременно существует лишь один шлюз по умолчанию, представляющий из себя виртуальное устройство.

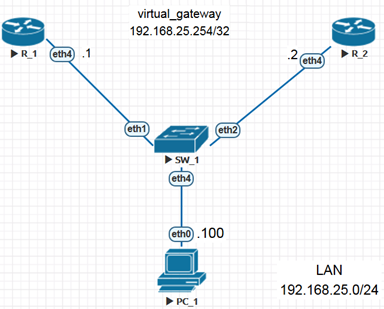

Рассмотрим схему на рисунке 1, условившись, что маршрутизаторы R1 и R2 используют протокол VRRP для LAN-сегмента.

Для обмена служебными сообщениями маршрутизаторы должны находиться в одном широковещательном домене 192.168.25.0/24. Кроме того, адрес виртуального маршрутизатора также принадлежит этой сети, но с более узкой маской – 192.168.25.254/32 (если использовать одинаковые маски на физическом и виртуальном интерфейсах, относящихся к одной сети, то в таблице маршрутизации будет формироваться два connected-маршрута с поддержкой ECMP и протокол VRRP может работать некорректно).

В процессе обмена служебными сообщениями маршрутизаторы должны распределить между собой роли, выбрав какое из устройств будет в данный момент являться active, а какое находиться в резерве. Протокол подразумевает следующие роли:

Служебные сообщения инкапсулируются в ip-пакет со следующими специфическими параметрами:

| Параметр | Значение |

|---|---|

| Номер протокола | 112 |

| ip-адрес отправителя | ip-адрес интерфейса, ассоциированного с широковещательным доменом |

| ip-адрес получателя | 224.0.0.18 |

| TTL | 255 (если получен служебный пакет со значением TTL, отличным от 255, пакет будет отброшен) |

После распределения ролей master-маршрутизатор продолжает рассылку служебных сообщений для backup-маршрутизаторов с заданной периодичностью interval. В случае отсутствия служебных сообщений от master в течении down-interval (down-interval=3*interval), backup-маршрутизаторы повторяют процедуру распределения ролей, выбирая master среди существующих backup. В этот момент на пользовательских устройствах наблюдается кратковременный перерыв связи.

Приоритет маршрутизатора

Приоритет (priority) — параметр, влияющий на процесс распределения ролей: устройства с бОльшим значением приоритета становится master. Значение приоритета является целым числом, лежащим в интервале от 1 до 255, однако существует несколько зарезервированных значений:

значение приоритета, формируемое в advertisement-сообщении master-маршрутизатором в случае его выключения.

Предназначено для ускоренного запуска процесса выбора master среди backup-маршрутизаторов, не дожидаясь down-interval

значение приоритета owner-маршрутизатора (RouterOS позволяет вручную выставить данное значение, однако,

для совместимости с другим оборудованием, использование этого значения не рекомендуется)

Preemption-mode

Рассмотрим ситуацию, когда маршрутизатор R1 в схеме на рисунке 1 имеет приоритет 254, а маршрутизатор R2 — 100. При конфигурации VRRP маршрутизатор R1 становится master, а R2 — backup. При выходе из строя R1, функцию master возьмёт на себя R2 в соответствии с логикой протокола.

Опция preemption-mode указывает на то, станет ли R1 master-маршрутизатором после восстановления: если опция активна, то при восстановлении работоспособности R1 будет заново запущен процесс распределения ролей и R1 станет master, а R2 — backup.

Owner-маршрутизаторы игнорируют сконфигурированное значение preemption-mode, принимая его равным “yes”.

Параметры виртуального маршрутизатора

При создании интерфейса виртуального маршрутизатора (меню /interface vrrp) возможны следующие настройки:

| Параметр | Значение | Совпадение на всех устройствах | Комментарий |

|---|---|---|---|

| arp | (disabled | enabled | proxy-arp | reply-only; Default: enabled) | не требуется | режим работы протокола arp на виртуальном маршрутизаторе |

| authentication | (ah | none | simple; Default: none) | требуется | режим аутентификации |

| interface | (string) | не требуется | имя интерфейса, ассоциированного с широковещательным доменом |

| interval | (time [10ms..4m15s]; Default: 1s) | требуется | интервал рассылки служебных advertisement сообщений, формируемых master |

| mtu | (Default: 1500) | не требуется | размер mtu |

| name | (string) | не требуется | имя виртуального интерфейса |

| on-backup | (script text) | не требуется | текст скрипта, запускаемый в случае перехода роли маршрутизатора из master в backup |

| on-master | (script text) | не требуется | текст скрипта, запускаемый в случае перехода роли маршрутизатора из backup в master |

| password | (string) | требуется | значение пароля при использовании аутентификации |

| preemption-mode | (yes | no; Default: yes) | требуется | опция приоритетного режиме |

| priority | (integer: 1..254; Default: 100) | не требуется | приоритет маршрутизатора |

| v3-protocol | (ipv4 | ipv6; Default: ipv4) | требуется | используемый протокол (опция применяется только для vrrp ver.3) |

| version | (integer [2, 3]; Default: 3) | требуется | версия протокола vrrp (в версии 3 добавлена поддержка ipv6) |

| vrid | (integer: 1..255; Default: 1) | требуется | идентификатор виртуального маршрутизатора |

Пример стандартной схемы VRRP

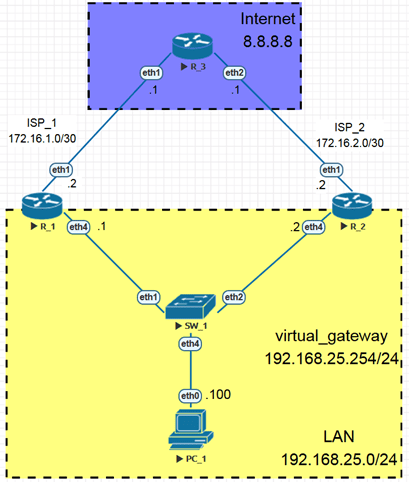

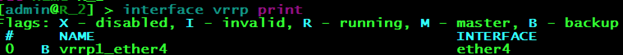

Рассмотрим схему, когда локальной сети есть два маршрутизатора R1 (192.168.25.1) и R2 (192.168.25.2), используемые как маршрутизаторы по умолчанию, R1 имеет больший приоритет, чем R2. Каждый из маршрутизаторов имеет доступ в Интернет, который в данной схеме эмулирует маршрутизатор R3, на котором создан loopback-интерфейс с ip-адресом 8.8.8.8. Клиентское устройство представлено персональным компьютером с ip-адресом 192.168.25.100.

Конфигурация устройств

На интерфейсе локальной сети ether4 настраиваем работу протокола vrrp с vrid=25 и высшим приоритетом 254. Интерфейс в сторону провайдера ether1 ассоциируем с ip-адресом 172.16.1.2, настраиваем src-nat через этот ip-адрес и добавляем маршрут по умолчанию через адрес провайдера 172.16.1.1.

Вам помогла эта статья?

Приглашаем пройти обучение в нашем тренинг-центре и научиться настраивать оборудование MikroTik на профессиональном уровне! Узнайте расписание ближайших курсов и бронируйте место!

На интерфейсе локальной сети ether4 настраиваем работу протокола vrrp с vrid=25 и приоритетом по умолчанию 100. Интерфейс в сторону провайдера ether1 ассоциируем с ip-адресом 172.16.2.2, настраиваем src-nat через этот ip-адрес и добавляем маршрут по умолчанию через адрес провайдера 172.16.2.1. Интерфейс vrrp ассоциирован с ip-адресом шлюза по умолчанию 192.168.25.254, как и на маршрутизаторе R1.

Анализ VRRP

Убедимся, что маршрутизаторы обменялись служебными пакетами, выбрав master.

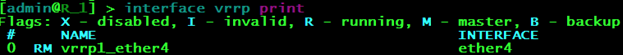

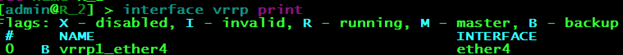

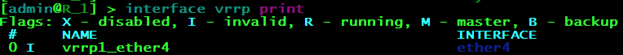

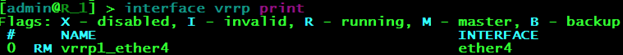

Проверка определения ролей на маршрутизаторе R1:

Проверка определения ролей на маршрутизаторе R2:

На рисунках видно, что протокол vrrp активен на интерфейсах ether4, которые подключены к локальной сети. Маршрутизатор R1 является активным в данный момент (флаг R — running) и master (флаг M — master), а маршрутизатор R2 находится в резерве (флаг B — backup).

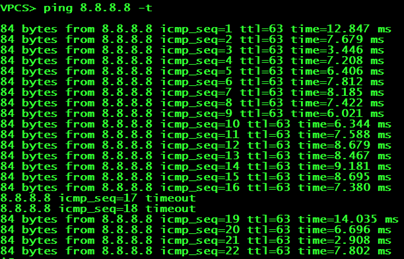

Тестирование

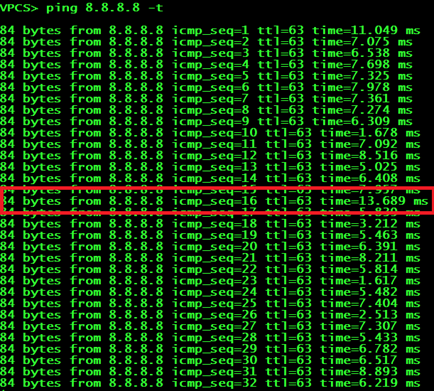

Запустим ping с клиентского устройства до адреса в сети Интернет 8.8.8.8 и отключим интерфейс ether4 на маршрутизаторе R1 (команда “/interface ethernet set ether4 disabled=yes”):

На рисунке видно, что при отключении интерфейса маршрутизатора R1 теряются два пакета, после чего связь восстанавливается.

В этот момент маршрутизатор R2 берёт на себя роль master для данного LAN-сегмента, а vrrp-интерфейс R1 становится неактивным, т.к. привязан к отключенному интерфейсу ether4.

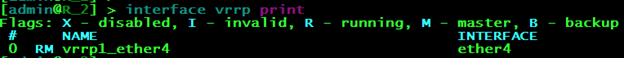

Статус vrrp-интерфейса на маршрутизаторе R1 после отключения LAN-интерфейса:

Статус VRRP-интерфейса на маршрутизаторе R2 после отключения R1 от LAN-сегмента:

Таким образом, связность клиентского устройства с сетью Интернет, после отключения R1, устанавливается через маршрутизатор R2 и пакеты ходят по правому плечу схемы.

Тестирования preemption-mode

Поскольку по умолчанию, при создании vrrp-интерфейса, опция preemption-mode активна, проверим её работу. Для этого совершим обратные манипуляции, активировав LAN-интерфейс на R1 (команда “/interface ethernet set ether4 disabled=no”):

На рисунке красным прямоугольником выделен момент восстановления маршрутизатора R1. Видно, что увеличилось время ответа, однако ни один пакет при этом не потерян.

Поскольку опция preemption-mode активна и маршрутизатор R1 имеет больший приоритет, то он должен стать master, а R2 – backup. Убедимся в корректности распределения ролей между маршрутизаторами.

Проверка определения ролей на маршрутизаторе R1:

Проверка определения ролей на маршрутизаторе R2:

Пример стандартной схемы VRRP с отличающейся адресацией на виртуальном и системных маршрутизаторах

Протокол VRRP позволяет использовать адресацию на системных и виртуальном маршрутизаторе, относящиеся к разным подсетям, что бывает полезно в некоторых конфигурациях. Выделим для связности маршрутизаторов между собой подсеть 10.0.0.0/30 и изменим адресацию на интерфейсах локальной сети.

Virtual ethernet mikrotik что это

На текущий момент у MikroTik нет стекируемых решений, либо протоколов для аппаратной синхронизации и переключения устройств. Даже решений с несколькими линиями питания не так много. Поэтому если у вас появилась задача сделать аппаратное резервирования, то вариантов у MikroTik очень и очень не много (и работать они будут далеко не так как хочется), один из них vrrp.

Что нужно знать про VRRP

VRRP (Virtual Router Redundancy Protocol) — открытый стандарт для объединения группы маршрутизаторов в один виртуальный маршрутизатор с целью увеличения доступности. На wikipedia говорится про «шлюз по умолчанию», но на деле это может быть совершенно любой маршрутизатор.

MikroTik поддерживает две версии протокола vrrp (v2 и v3), в 3 версии присутствует поддержка IPv6, но не работает аутентификция (по крайней мере так написано на wiki).

При создании vrrp интерфейса необходимо указать ID для виртуального роутера (VRID), он может принимать значения 0-255. Один реальный маршрутизатор может быть частью нескольких виртуальных маршрутизаторов VRRP.

Каждому маршрутизатору в составе VRID необходимо выставить приоритет (Priority). Маршрутизатор с наибольшим приоритетом будет выбран в качестве master и станет держателем virtual ip (адрес по которому с маршрутизатором будут связываться другие устройства в сети).

Master маршрутизатор раз в секунду (можно изменить) отправляет сообщения о свой активности на multicast адрес 224.0.0.18 (IPv6: FF02:0:0:0:0:0:0:12) в качестве mac получателя указан 00:00:5E:00:01:XX (IPv6: 00:00:5E:00:02:XX), где XX — 16-ричное представление VRID.

Virtual IP — адрес виртуального маршрутизатора, настраивается на vrrp интерфейсе.

В составе виртуального маршрутизатора может быть больше двух роутеров, при этом стандарт открыт и в теории можно использовать оборудование разных вендеров.

Еще пара замечаний

VRRP не отвечает за синхронизацию конфигурации, либо состояния соединений. Мало того у MikroTik нет встроенных средств для подобного функционала. Можно отлавливать изменения на master через log, создавать файл с измененными секциями, средствами fetch отправлять файлы на backup, который будет по таймеру проверять наличие файлов выполнять их. Либо использовать сторонний diff-сервер, который будет раз в день сравнивать конфигурацию и заливать изменения на backup, но все это выходит за рамки vrrp.

Основная схема применения описанных ниже схем — использования двух (или более) роутеров запитанных от различных (независимых) линий питания с бесшовным переключением при проблемах на одной из линий.

Предварительный конфиг MikrotTik master:

Предварительный конфиг Mikrotik Backup:

Добавление vrrp на vrrp-master:

[Interfaces]->[VRRP]->[+]

name: vrrp100(можно любое)

interface: eth2-lan

VRID: 100

Priority: 150

Auth: ah

Pass: testvrrp

Version: 2

VRRP работает на интерфейсе локальной сети, поэтому имеет смысл поставить аутентификацию для защиты от диверсий.

Добавление служебного ip:

[IP]->[Address]->[+]

interface: eth2-vrrp

address: 10.10.10.1/32

В данной конфигурации не обязательно использовать /32 адреса т.к. адрес рабочей подсети и служебные адреса vrrp не пересекаются. При использовании адресов из рабочей подсети (например 192.168.100.251 — master; 192.168.100.252 — backup) использование /32 является обязательным условием, в противном случае у вас могут образоваться ECMP маршрут до lan подсети и все будет работать очень плохо.

Если служебные и реальные адреса совпадают, есть еще одна особенность. Роутер у которого на реальном интерфейсе будет настроен virtual ip в независимости от приоритета считается master.

Добавление рабочего ip:

Virtual IP в терминологии VRRP.

[IP]->[Address]->[+]

interface: vrrp100-lan

address: 192.168.100.1/24

Добавление vrrp на vrrp-backup:

[Interfaces]->[VRRP]->[+]

name: vrrp100-lan

interface: eth2-vrrp

VRID: 100

Priority: 100(ниже чем у master)

Preemption mode: off

Auth: ah

Pass: testvrrp

Version: 2

Preemption mode — настройка для backup роутера. Если включено, то роутер не будет возвращать управление роутеру с большим приоритетом, при появлении такового в сети.

Добавление служебного ip:

[IP]->[Address]->[+]

interface: eth2-vrrp

address: 10.10.10.2/32

Добавление рабочего ip:

[IP]->[Address]->[+]

interface: vrrp100-lan

address: 192.168.100.1/24

После настройки произойдет согласование — роутеры обменяются hello и решат чей priority выше.

Состояние vrrp-master([R]unning, [M]aster)

Выше я постарался максимально наглядно назвать интерфейсы, чтобы не было путаницы при добавлении правил firewall и пр. За локальную сеть отвечает интерфейс vrrp100-lan. за технический трафик vrrp отвечает интерфейс eth2-vrrp. Если на интерфейсе локальной сети используются vlan, то настраивать его необходимо на vrrp интерфейсе.

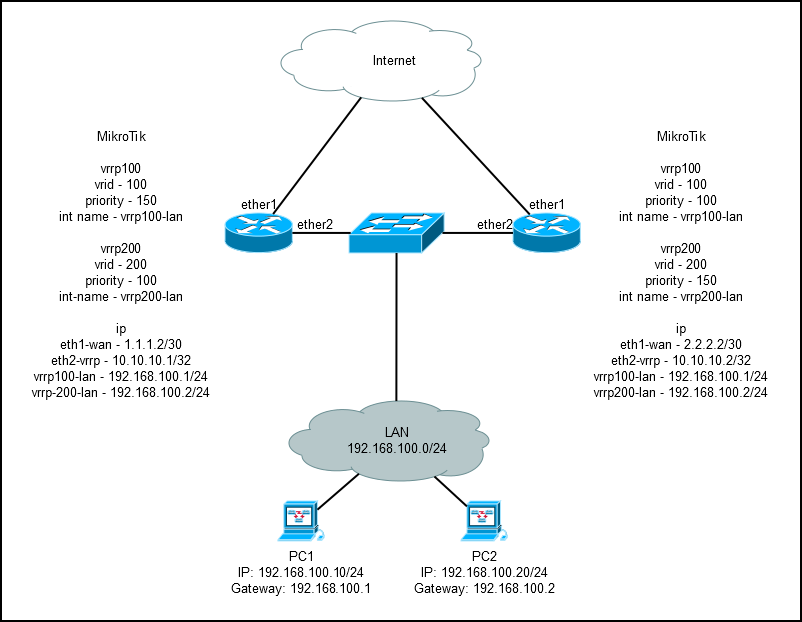

Схема 2. Резервирование и балансировка с участием двух провайдеров

Предыдущая схема работает хорошо, но один из провайдеров висит в воздухе и не используется практически никогда, можно исправить ситуацию используя несколько default route в сети. Раздать пользователям различные default router можно средствами dhcp, либо вбив статикой. В любом случае конфигурация получается не гибкой. Но это пример хорошо показывает работу роутера в нескольких виртуальных маршрутизаторах vrrp.

Берем за основу предыдущую схему и добавляем дополнительный vrrp интерфейс.

Здесь не совсем уместно использовать терминологию master/backup т.к. теперь оба роутера одновременно являются и тем и другим по отношению к разным vrid.

Результат для vrrp-master:

Результат для vrrp-backup:

Схема 3. Резервирование с участием одного провайдера

Предварительный конфиг MikroTik Master:

Предварительный конфиг Mikrotik Backup:

Важно: на mikrotik vrrp-backup по умолчанию отключен eth1-wan интерфейс.

Базовая конфигурация VRRP схожа со случаем с двумя провайдерами.

С vrrp все аналогично.

Но появляется дополнительный скрипт в [System]->[Schedulers], который при загрузке на несколько секунд отключает wan интерфейс. Это позволяет избежать коллизий (если на backup сменен mac) либо бана на свиче оператора.

Все аналогично, но в скриптах vrrp появляются действия для переключения состояния eth1-wan.

И добавляется sheduller, который отключает eth1-wan при загрузке (если нужно vrrp включит его сам).

Если провайдер ограничивает доступ по mac, то не забываем изменить его на интерфейсе backup роутера.

И конечно, можно использовать vrrp на wan интерфейсе (если настройки по статике), но тогда установки дополнительного свича, либо переговоров с провайдером не избежать.

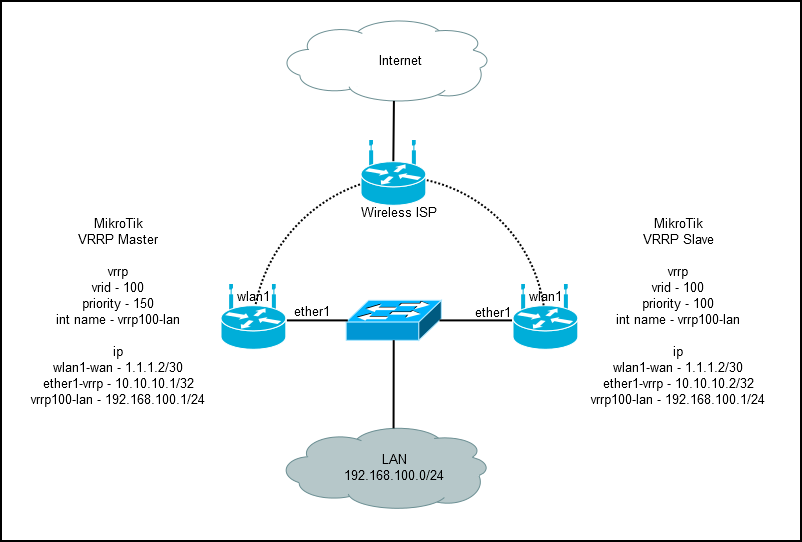

Схема 4. Резервирование с участием одного WISP провайдера

Вам может показаться, что vrrp это странное недоразумение, которому нельзя придумать применение вне лаборатории без костылей. На самом деле есть одна схема, она очень похожа на предыдущую, но построена на wireless мостах.

Со стороны провайдера есть ap-bridge (желательно с широкой зоной покрытия). Со стороны клиента есть две тарелки (например SXT с одинм ether) разнесенные по различным мачтам (или углам здания), которые питаются от различных линий питания, но предоставляют доступ в интернет для одной подсети.

Настройки полностью аналогичны предыдущей схеме, только wan интерфейсом станет wlan1, а lan интерфейсом ether1. Тарелки можно настроить максимально статично, а всем трафиком управлять на дополнительном устройстве за ними. Это вполне работая анти-вандальная схема, без дополнительного взаимодействия с провайдером.