Vpn obfuscated что это

Скрытые серверы

Обойти ограничения в Интернете можно с помощью NordVPN.

Что такое скрытые серверы?

Скрытые серверы — это специализированные VPN-серверы, которые скрывают тот факт, что вы используете VPN для перенаправления трафика. Они позволяют пользователям подключаться к VPN даже в строго регулируемых средах.

Когда вы подключаетесь к обычному VPN-серверу, ваш интернет-провайдер не видит, откуда именно вы выходите в Интернет. Но он знает, что вы используете VPN, так как видит, как выглядят ваши данные. Скрытый сервер, напротив, изменяет пакеты ваших данных, поэтому инструменты для блокировки VPN-трафика пропускают такой трафик. Никто не заметит, что вы используете VPN, если только не будет проверять пакеты данных вручную.

Как работают скрытые серверы?

Скрытые серверы используются для обхода брандмауэров, которые блокируют VPN-трафик. Для этого VPN-провайдер должен удалить из ваших данных всю информацию, связанную с VPN, чтобы они выглядели как обычные пакеты данных.

VPN-провайдеры могут скрывать данные несколькими способами. Например, пакеты данных можно скрыть с помощью дополнительного шифрования SSL/SSH, чтобы не были видны метаданные VPN. По сути, это шифрование, которое скрывает ваше шифрование.

Данные также могут быть скремблированы, что скрывает метаданные из заголовка пакета. Таким образом, пакет выглядит как обычный HTTPS-трафик, передающий бессмысленную информацию. Брандмауэры не могут его распознать и поэтому пропускают.

Кому будут полезны скрытые серверы?

Скрытые серверы не предназначены для повседневного использования. Когда и для чего их необходимо использовать?

Чтобы обойти блокировки VPN

Некоторые внутренние сети, интернет-провайдеры и даже целые страны запрещают использование VPN. Скрытые серверы помогут вам обойти эти ограничения. После подключения к ним брандмауэры и инструменты блокировки VPN не смогут распознать, что ваш трафик идет с VPN-сервера.

Чтобы защитить себя

Деятельность журналистов и политических активистов часто зависит от безопасного подключения к Интернету. Если вы имеете дело с деликатной информацией и работаете в строго регулируемой среде, использование скрытых серверов поможет вам подключиться к VPN и оставаться в безопасности.

NordVPN Obfuscated Servers—How Do They Work?

Last Updated: May 02, 2019

Obfuscated servers – what is it and how do you turn it on for maximum safety? Here’s a simple guide you can follow.

If you have been looking at NordVPN recently, you may have come across the term “obfuscation” that is used to describe some of the servers they offer.

Obfuscated Servers are special servers operated by NordVPN that protect people connected to them with an extra layer of security. But what are they and how do they work, exactly?

That’s what we are going to cover in this article.

What is Obfuscation?

Obfuscation means to obfuscate, the “action of making something obscure, unclear, or unintelligible.”

This is exactly what NordVPN’s Obfuscated Servers do to your internet traffic.

When you are connected to one of them, they hide your internet traffic by making it look like any old, regular, unencrypted internet traffic.

Don’t worry, though—your traffic is still encrypted, it just looks like it isn’t.

Particularly helpful when using a VPN in countries that are censorship-heavy or prohibit VPNs, NordVPN’s Obfuscated Servers obscure the fact that you are using a VPN to browse the internet.

Obviously, there’s little point using a VPN in a censorship-heavy state such as China if the authorities can immediately suss out that you are using one, and that’s where NordVPN’s Obfuscated Servers come in.

How Does NordVPN Obfuscation Work?

You can watch NordVPN’s video explanation or just keep on reading.

In some countries—China, for example—the internet is heavily censored and regulated. Websites that fall under very tight censorship cannot freely be accessed by citizens of that country and, not only that, there is even freedom of speech restrictions among other things.

What’s more, however, VPN services that enable the bypassing of such censorship can be banned, blocked, or outlawed in certain regions.

In countries where this is the case, advanced methods need to be put in place by VPN services so that they will work and continue to bypass censorship, firewalls, and promote freedom of speech.

Obfuscation works as an additional supplementary mechanism that looks for an alternative way to connect to a VPN when the standard method fails. In NordVPN, users can enable an alternative list of Obfuscated Servers if the regular VPN isn’t working.

It is worth noting, however, that these Obfuscated Servers are only for use for connecting to the VPN from heavily restrictive and censor-happy countries.

In any other situation, the regular NordVPN servers will work perfectly fine.

Does NordVPN Work Well in China?

NordVPN is one of only a few VPN services that consistently and reliably work in China.

They do this not only through their obfuscated servers but by not operating any Chinese servers, meaning that NordVPN does not have to comply or be bound by China’s data retention legislation. The legislation is designed to strictly monitor and control people and businesses residing or operating within the country.

China is unlike any other country that operates censorship because not only does the Chinese government heavily censor the internet, it goes to great lengths to try to stop citizens from bypassing this censorship.

Other countries, the UAE for example, do operate some censorship but not to the same degree or extremes as China does.

If you are planning to head to China, we recommend setting everything up before you enter the country as NordVPN’s site is blocked there (unsurprisingly!) Read our guide on making NordVPN work in China.

How to Use NordVPN’s Obfuscated Servers

It’s very easy to use these servers.

Remember, though, that you should only use them if you need to, i.e. if you are in a country where censorship is heavy such as China or the UAE. Or if you’re super paranoid.

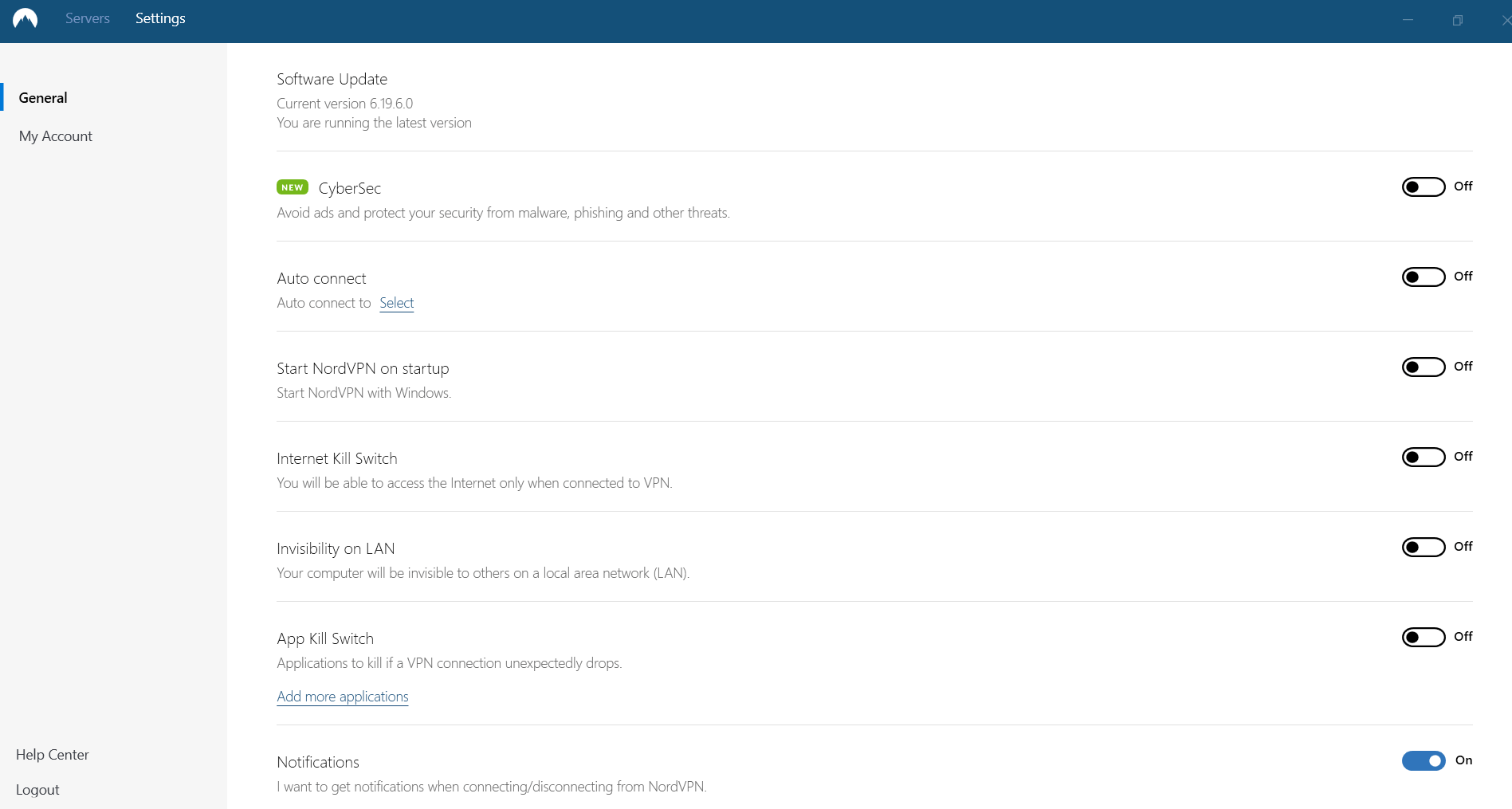

1. Launch NordVPN as normal

You may notice that Obfuscated Servers aren’t listed under the ‘Specialty servers’ section. That’s because we need to enable them in settings.

2. Open the ‘Settings’ menu

3. Scroll down and click ‘Show advanced settings’

4. Next to ‘Obfuscated Servers’ toggle the switch from ‘Off’ to ‘On’

5. Go back to the main screen and select ‘Obfuscated Servers’ from the ‘Specialty servers’ list

Doing this will automatically connect you to the best obfuscated server.

That’s it—you’ll now be connected to NordVPN’s Obfuscated Servers when you select the option.

Want to Try Out NordVPN?

You can try NordVPN for 30 days risk-free thanks to their 30-day money-back guarantee.

This applies to all their plans—from their monthly plan to their three-year plan—and lets you test out the full NordVPN service with the guarantee of a refund if you are dissatisfied or if NordVPN isn’t the right service for you.

What do the different server categories mean?

Standard server is a regular VPN server that encrypts your internet traffic and replaces your IP address.

Double VPN is a privacy solution that sends your internet traffic through two servers, encrypting it twice. Available only with OpenVPN (UDP) and OpenVPN (TCP) protocols.

Onion over VPN is a privacy solution that sends your internet traffic through a VPN server and then through the Onion network. You can find more about that here.

Dedicated IP servers are servers for users who’ve purchased their own dedicated IPs. Read more about that here. Available only with OpenVPN (UDP) and OpenVPN (TCP) protocols.

Obfuscated servers can bypass internet restrictions, such as network firewalls. They are recommended for countries with restricted access. You can watch this video for a detailed explanation on how it works and check this article out for even more information.

Tip: Your VPN connection safety depends on your account password too. Don’t forget to use a strong password on your account, as it will help you to avoid credential stuffing attacks and will keep your connections safe and uninterrupted.

As generating and remembering strong and secure passwords is not an easy task, we recommend downloading our free password manager — NordPass. It generates secure passwords for you and stores them safely, letting you avoid time-wasting password resets in the future.

Опыт маскировки OpenVPN-туннеля с помощью obfsproxy

Примечание: приведённая в статье информация во многом устарела, и предназначена скорее для общего ознакомления. Сейчас можно попробовать использовать утилиты вроде ptproxy для создания туннеля с помощью любого актуального pluggable transport для Tor.

Преамбула

В связи с наметившимися тенденциями решил я обфусцировать свой скромный OpenVPN-туннель, просто чтобы набить руку — мало ли пригодится…

Дано: дешевая VPS с белым IP, работающая под Ubuntu Trusty Server Edition и служащая OpenVPN сервером.

Требуется: по-возможности скрыть OpenVPN туннель, желательно без изобретения велосипедов.

obfsproxy

По окончании установки убедитесь, что используется версия obfsproxy с поддержкой scramblesuit:

Из man obfsproxy можно почерпнуть следующее

Сам VPN-сервер можно либо спрятать за obfsproxy полностью (заставив слушать 127.0.0.1), либо оставить его на внешнем сетевом интерфейсе на случай отказа obfsproxy. Я выбрал второй вариант как более надежный.

Таким образом, для запуска obfsproxy на серверной стороне достаточно выполнить что-то вроде:

где 1.2.3.4 — внешний IP хоста, 1800 — порт, который слушает OpenVPN, 81 — порт, который будет слушать obfsproxy.

Серьезным недостатком является неумение obfsproxy запускаться в режиме демона, но это можно обойти.

Запуск на клиенте практически идентичен серверу:

где 1.2.3.4:81 — адрес, который слушает obfsproxy-сервер, 127.0.0.1:81 — адрес, который слушает клиент.

Настройка OpenVPN

Важно: OpenVPN должен использовать протокол TCP.

Если мы используем режим client, то просто заменяем адрес удаленного сервера в конфигурационном файле openvpn на адрес локального obfsproxy:

Для работы в режиме socks настраиваем OpenVPN немножко по-другому:

Учитывая необходимость заменять адрес OpenVPN-сервера на адрес obfsproxy-сервера, я не вижу особой пользы от режима прокси — приложения, в которых адреса подключения зашиты намертво, так все равно не запроксируешь.

Если openvpn-трафик блокируется лишь иногда (например, только в рабочей сети), можно использовать следующий прием. В файле конфигурации OpenVPN запишем следующее:

OpenVPN будет пытаться задействовать каждую секцию поочередно, пока не произведет успешное подключение.

Что касается запуска obfsproxy, к сожалению, сам OpenVPN не поддерживает pre-connect скрипты (запуск команды перед попыткой подключения). Вы можете попытаться установить один из неофициальных патчей, запускать obfsproxy вручную, либо воспользоваться одним из следующих методов.

openvpn-gui для Windows

obfsproxy как сервис

Если OpenVPN запускается как сервис, то имеет смысл организовать запуск obfsproxy таким же образом.

Создать сервис можно утилитой srvany от MS или какой-либо альтернативной утилитой, вроде NSSM. Вопрос запуска приложения как службы Windows выходит за рамки статьи, так что я просто укажу, что такой подход позволит задавать зависимости от и для других сервисов, тем самым гарантируя что obfsproxy будет доступен в момент запуска OpenVPN.

Этот подход можно совместить с предыдущим, используя bat-файл, запускаемый openvpn-gui, для запуска созданного сервиса командой net start.

Влияние на скорость

Последняя проверка проводилась 7 февраля 2016 посредством старого доброго speedtest.net, используя один и тот же сервер в Лондоне (OpenVPN-сервер хостится в Латвии, клиент — в европейской части России) с клиентской машины под Windows 7. Измерения производились в десятикратной повторности. Из результатов следует, что как минимум в моем случае значительного влияния на скорость obfsproxy не оказывает. Так что, если до вашего VPN-сервера хороший канал, то хуже не будет.

| Режим | Ping, ms | Download, MB/s | Upload, MB/s | |

|---|---|---|---|---|

| direct | среднее | 56 | 20,18 | 21,03 |

| коэфф. вариации | 3,6% | 0,6% | 1,2% | |

| openvpn | среднее | 56 | 20,21 | 21,29 |

| коэфф. вариации | 2,3% | 1,0% | 1,0% | |

| openvpn+obfsproxy | среднее | 55 | 20,24 | 21,15 |

| коэфф. вариации | 4,0% | 0,73% | 1,34% |

Запуск obfs-proxy как init.d сервиса

# PATH should only include /usr/* if it runs after the mountnfs.sh script

PATH=»/sbin:/usr/sbin:/bin:/usr/bin:/usr/local/bin»

DESC=«obfsproxy wrapper for openvpn»

NAME=obfs-openvpn

DAEMON=»/usr/local/bin/obfsproxy»

OBFSPROXY_KEYFILE=»/etc/obfsproxy-openvpn.key»

SERVER_IP=. # = 3.2-14) to ensure that this file is present

# and status_of_proc is working.

. /lib/lsb/init-functions

VPN с обфускацией трафика. Какой посоветуете?

Задался вопросом какой VPN использовать, т.к. РКН не сидит без дела и активно внедряет ТСПУ на провайдерских сетях, параллельно блокируя VPN сервисы и раздавая статусы ИноАгентов и нежелательных элементов. После выборов машина цензуры окончательно может съехать с катушек.

Какой выбрать из разнообразия, чтобы в итоге не оказаться с плашкой «Заблокировано»?

Интересует не VPN, как сервис, а решение, которое можно поднять на купленном VPS (+1 к паранойе) и настроить.

Неправильно, Дядя Федор, ты доступ к сервисам настраиваешь. Ты VPN с обфускацией ищешь, а надо билет на самолёт покупать.

Нет, но сможет спокойно пользоваться линкедин, и не бояться что любимые сайты или проекты по велению левой пятки заблокируют, или неугодные материалы о власти. Или что кое-какая конторка поломает половина рунета и не будет доступ к нужным сервисам по работе, и при этом никто наказания не понесут.

От оно чё. А мне почему-то самого простого браузерного расширения хватает без какой-либо обфускации.

Ага, Опера тоже так думала

Wireguard, пока РКН до него не добрался, Softether потом.

Есть есть навыки поднятия своего впн-сервера, то какие вообще могут быть проблемы.

Сори, что поперек шутников сабж пытаюсь обсуждать.

Поднять VPN сейчас может любой школьник с доступом в интернет, для этого полно гайдов. А вот понять преимущества и недостатки каждого, оценить какой лучше для той или иной задачи — тут уже нужно понимать что делаешь.

Из представленных де-факто только у софтезера есть рабочая реализация

OVPN палится, wireguard тоже

И то софтезер тоже можно спалить при большом желании

Спасибо, ваше мнение учтено (отправлено в корзину), а вы занесены в игнор лист.

Использую CHR на VPS без блокировок в Москве.

В качестве протокола L2TP/IPsec

+ Маленький пинг

± русский IP

— если органы спросят, тебя сдадут.

P.S. лицензия CHR 1Gb не дорогая.

А какие в МТ есть встроенные vpn протоколы, считающиеся устойчивыми к dpi? Про sstp я уже всё сказал.

CHR неудобен тем, что на той же самой впске рядом не поднимаешь никаких других сервисов. Мне, например, MTA нужен.

сто лет в обед как есть tor, а вы впны ищете.

А ты его хоть раз использовал, прежде чем предлагать?

Есть Tor Proxy. Его можно поднять в докер контейнере или на роутере. Рекомендую. И прятать именно то что нужно спрятать.

Привет, я Фаундер ForestVPN.com/

Мы разрабатываем AI алгоритм, который позволяет VPN траффик завернуть во что-то интересное.

Мы бы выделили несколько подходов в зависимости от того что и где требуется:

— заворачиваем траффик и делаем его похожим на ssh

— заворачиваем траффик и делаем его похожим на html

— заворачиваем траффик и делаем его похожим на h264

— заворачиваем траффик и делаем его похожим на TLS

— обучаем AI на траффике который проходит на одном из интерфейсов или кастомном датасете и заворачиваем траффик и делаем его похожим на него.

Разные DPI в разных странах работают по-разному и в зависимости от условий может работать какой-то конкретный алгоритм, универсальных решений нет.

Мы делаем решение на базе протокола WireGuard. Подписывайтесь на наш гитхаб github.com/forestvpn чтобы получать новости.

И чё? Его любой dpi палит не напрягаясь

sstp не считается устойчивым к dpi, он всего-лишь обходит «тупые» фаерволы

Если за тобой следят, то пора брать билеты на самолет.

Для всех остальных случаев, мощностей dpi не хватит для анализа всего трафика. sstp прекрасно маскируется под обычный https.

Вы такие дохуя умные, считаете, что за всеми этими петабайтами трафика кто-то пристально следит. Не следит. Нет мощностей.

И я так и не увидел, какие такие сигнатуру есть у sstp.

У беларусов нет, а роскомнадзор после смены анестезиолога на специалиста, к сожалению, начал работать. И мощностей и денег на анализ всего трафика у них хватает, тем более, что они перекладывают значительную часть расходов на провайдеров.

И я так и не увидел, какие такие сигнатуру есть у sstp.

Конкретику тебе никто не скажет, кроме непосредственно разработчиков и аналитиков dpi, это нетривиальная и не то чтобы сильно открытая информация. Просто про sstp она известна. И в этом нет никакой проблемы, ровно потому, что sstp не создавался для обхода dpi. Это не минус твоего любимого протокола, это просто данность, которую следует учитывать, если включаешь параноик-мод, о котором речь в сабже и идёт.

Я бы и сам любил sstp, если бы не tcp. SMB в обёртке sstp подтормаживает чутка.

Как работник мелкопровайдера

Сорян, не хочу расстраивать, но вы через магистралов работаете.

Может на внешних каналах они ставят совсем йоба-девайсы

Так именно там и стоят.

Без потери качества услуги это невозможно. Практические все, что маскируется под обычный трафик невозможно отследить. Ты просто не понимаешь какой обьем данных необходимо обработать.

Это ты не очень понимаешь что из себя представляет dpi, и ценники на них, судя по всему, тоже. Они требуют для своей работы не намного больше мощностей, чем обычные сетевые фильтры, и штрафы на пропускную способность имеют примерно те же. Весь вопрос в том, чтобы научить их правильно анализировать трафик, чтобы они знали на что реагировать. А это как раз и стоит дохуя.

Да, там есть поведенческая аналитика, которая жрёт мощности, но в основном они всё равно по сигнатурам работают, а сигнатуры определяются ручками, и нихрена не жруть.

Сорян, не хочу расстраивать, но вы через магистралов работаете.

Ага, и ставим сорм и тспу. На кой-то хер.

Это ты не очень понимаешь что из себя представляет dpi, и ценники на них, судя по всему, тоже.

Представляю. И поэтому говорю, что анализировать такой обьем трафика без замедления услуги невозможно. Если это не стандартный pptp на дефолтный порт. И если не следят за конкретным человеком. В массе sstp не осилили даже китайцы.

Ага, и ставим сорм и тспу. На кой-то хер.

Это по другому ведомству, к нему и вопросы )