Vulnerability management что это

Что такое системы управления уязвимостями на примере облачной платформы QualysGuard

Почему я решил написать этот текст.

Моя профессиональная деятельность связана развитием каналов продаж и поэтому мне приходится часто знакомиться с решениями ИБ и ИТ в живую, чтобы прочувствовать их. Я решил написать о сервисе управления уязвимостями QulysGuard по причине того, что в русскоязычном интернете информации для понимание что это такое минимум. А сервис интересный и для российского рынка все ещё новый.

С причинами необходимости управления уязвимостями можно познакомиться по ссылке penetrationtest.ru/uslugi-i-resheniya/preventivnoe-snizhenie-riskov, на курсах обучения CSO и прочитав книгу Vulnerability Management by Park Foreman. Это понимание только начинает осознаваться в России и странах СНГ, но этому не стоит удивляться.

Вернемся к самому сервису.

Сам сервис состоит из нескольких модулей, доступ к которым осуществляется из одного web интерфейса.

Основным модулем и наиболее интересным является модуль QualysGuard Vulnerability Management. О нем я и постараюсь вкратце рассказать.

Основное его отличие от обычных сканеров уязвимости, это возможность выстроить процесс управления уязвимостями (Vulnerability assessment)с помощью одного продукта. Обычные сканеры полезны для аудиторов т.к. показывают срез анализа на текущий момент. Но в компаниях все же нужен инструмент для выстраивания защиты от внешних угроз и здесь без процессного подхода не обойтись. Поэтому системы управления уязвимостями является следующим этапом развития систем анализа защищенности.

Я знаю, что схожие элементы реализованы в продукте McAfee VM и частично еще в одном-двух программных решениях западных вендоров.

Но основное отличие QualysGuard это то, что все это под соусом технологии SaaS. Т.е. минимальная стоимость владения, сервис по требованию, нет необходимости в отдельном инженере и т.д. что мы получаем от SaaS.

Т.е. для работы с внешними активами нужен только доступ через web браузер (желательно не IE) и интернет. Для внутреннего сканирования нужна дополнительно запущенная виртуальная машина на VMware\Oralce VirtualBox. И все:)

Я уверен, что появятся вопросы про защиту данных об уязвимостях, передаваемых и хранящихся в ЦОДе вендора (это все же технология SaaS), поэтому скажу только сама компания выстраивает отношения с клиентами на доверии, тратит ежегодно большие деньги на собственные аудиты и совершенствование защиты. Что позволяет Qualys доверять крупным мировым компаниям (все есть на сайте вендора). Для меня было интересно обнаружить, что все крупные ИТ вендор, продавая свои сканеры уязвимости, у себя используют именно QualysGuard.

Так же для крупных клиентов, боящихся хранить данные в Швейцарии, есть возможность развертывания своего ЦОДа.

На сем хочу завершить свою первую статью о своем опыте работы с разными технологиями. Постараюсь на следующей неделе рассказать о бесплатных сервиса Qualys и ответить на вопросы, которые получу.

Построение системы управления уязвимостями: актуальные вопросы

Поиск уязвимостей и оперативное исправление выявленных недостатков — важная составляющая системы информационной безопасности организации. Как выстроить процесс Vulnerability Management в условиях неоднородной инфраструктуры, можно ли автоматизировать этот процесс, что важно учесть при формировании своего собственного набора инструментов для управления уязвимостями — рассказывают ведущие эксперты этой отрасли.

Введение

Темой очередной конференции AM Live стал процесс управления уязвимостями. Мы собрали в студии прямого эфира ведущих экспертов рынка информационной безопасности, чтобы поговорить о том, что такое Vulnerability Management, чем он отличается от обычного сканирования уязвимостей, а также какие инструменты и средства доступны сейчас заказчикам. Представляем вам главные моменты двухчасовой дискуссии и ответы на самые интересные вопросы зрителей онлайн-трансляции.

В студии Anti-Malware.ru собрались:

Ведущий и модератор конференции — Лев Палей, начальник службы информационной безопасности АО «СО ЕЭС».

Что такое Vulnerability Management

Илья Батетников:

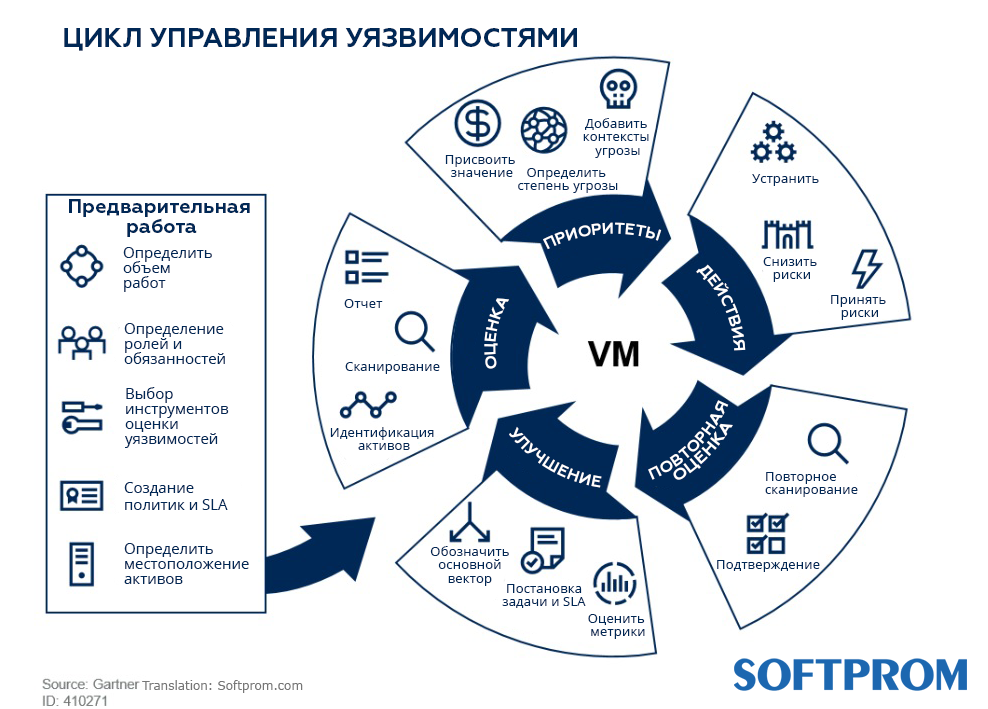

— Управление уязвимостями — это комбинация процессов и продуктов в рамках одной организации, которая ставит своими целями инвентаризацию всей инфраструктуры, исследование её на предмет выявления уязвимостей и исправление выявленных недостатков. Это — циклический процесс, который постоянно повторяется.

Юрий Черкас:

— Vulnerability Management — это непрерывная деятельность по выявлению, приоритизации и устранению уязвимостей.

Владимир Бенгин:

— В отличие от сканеров уязвимости, главная задача управления уязвимостями — повысить защищённость инфраструктуры, а также [обеспечить] экстренное реагирование на некоторые суперопасные угрозы.

Сергей Артюхов:

— Действительно, Vulnerability Management — это непрерывный циклический процесс, в основе которого лежит инвентаризация всех элементов сети предприятия. Это — качественное сканирование и постобработка результатов: приоритизация, сортировка, изучение. Это — исправление недостатков, составление отчётов и возвращение снова к началу цикла. Vulnerability Management — это эволюция обычного сканирования уязвимостей, более совершенный процесс, призванный существенно повысить безопасность организации.

Александр Леонов:

— Управление уязвимостями — это антипод известной ИТ-поговорки «работает — не трогай». Интересный парадокс: если инфраструктуру не трогать, то она становится хуже в плане безопасности. Поэтому приходится проводить инвентаризацию и договариваться об исправлениях.

Модератор дискуссии попросил экспертов объяснить, в чём состоят отличия процесса управления уязвимостями от работы обычного продукта — сканера уязвимостей. Гости в студии пояснили, что сканеров недостаточно для обеспечения безопасности инфраструктуры, поскольку мало просто найти уязвимость — необходимо её устранить. Не менее важны метод оценки уязвимости и приоритизация обнаруженной проблемы с учётом инфраструктуры клиента; сканеры этого делать не могут.

По сути Vulnerability Management — это некая надстройка над процессом сканирования, обеспечивающая оценку, расставление приоритетов и исправление выявленных уязвимостей. Как отметили спикеры конференции, потребности заказчиков меняются: если ранее ключевой задачей являлся поиск уязвимости, то теперь на первый план выходит дальнейшая работа с обнаруженной проблемой.

Что же касается лицензирования систем управления уязвимостями, то они зачастую лицензируются по количеству IP-адресов. При этом неважно, где они расположены и какое количество инсталляций требуется заказчику. Сканеры уязвимостей, напротив, зависят от количества инсталляций, а также параметров сканирования, например числа хостов. Кроме этого, существуют разные типы инсталляций, а некоторые вендоры предлагают безлимитный вариант использования своей системы. На цену также могут влиять функциональные возможности решения, некоторые из которых доступны в виде отдельно приобретаемых опций.

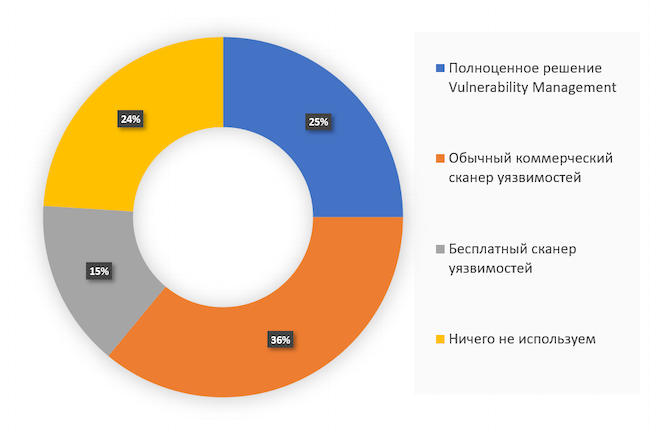

Зрители прямого эфира конференции AM Live чаще всего используют обычный коммерческий сканер уязвимостей. Об этом в ходе проведённого опроса заявили 36 % респондентов. Ровно четверть опрошенных эксплуатируют полноценное решение класса Vulnerability Management. В пользу бесплатного сканера уязвимостей сделали выбор 15 % участников опроса, а 24 % зрителей нашей трансляции не используют никаких систем для работы с уязвимостями.

Рисунок 1. Что используется в вашей организации?

Как регуляторы влияют на рынок управления уязвимостями

В процессе беседы спикеры затронули темы влияния государственных органов на отечественный рынок Vulnerability Management. В целом эксперты позитивно оценили работу регуляторов в этой области. Так, например, ФСТЭК России создала и поддерживает банк специфичных для России угроз. Кроме того, разработаны несколько сканеров работающих на отечественных ОС, чем не могут похвастаться продукты зарубежных вендоров. Безусловно, такие решения, как ScanOVAL, имеют некоторые ограничения, однако они могут быть использованы на базовом уровне Vulnerability Management.

Эксперты отметили некоторую парадоксальность ситуации, сложившейся на рынке. С одной стороны, регуляторы пытаются отказаться от навязывания определённых решений, которые предприятия будут приобретать «для галочки». Вместо этого государственные органы пытаются повысить уровень защищённости предприятий. Заказчики видят ситуацию по-другому, в первую очередь говорят о повышении защищённости и считают, что регулятор более озабочен формальной стороной вопроса. Но в сущности обе стороны говорят об одном и том же.

Спикеры указали на ещё один важный аспект работы регуляторов — они не только заставляют компании предпринимать определённые усилия, но и определяют терминологию, задавая правила игры в отрасли.

Какие параметры определяют выбор средства управления уязвимостями

Ведущий прямого эфира предложил экспертам порассуждать на тему того, какие факторы необходимо учитывать заказчику при выборе решения для управления уязвимостями. Среди наиболее значимых критериев эксперты назвали размер организации, число её распределённых филиалов, расположенных в разных часовых поясах, а также локализацию продукта — возможность обнаруживать специфичные для региона и отрасли уязвимости.

В ходе дискуссии был отмечен интересный фактор, влияющий на то, какое решение необходимо приобретать, — степень «договороспособности» между подразделениями ИБ и ИТ в компании. Как пояснили гости студии, ИБ-специалисты общаются в терминах обнаружения уязвимостей, а ИТ-служба нацелена скорее на установку патчей. Поэтому интегрируемость этих двух направлений (или её отсутствие) будет оказывать влияние на параметры приобретаемой системы.

Наши спикеры также посоветовали смотреть на полноту и частоту обновлений и на операционные системы, которые поддерживает сканер. На выбор конкретной системы Vulnerability Management оказывает влияние и набор продуктов, которые использует организация, и её сфера деятельности, специализация. Разные сканеры лучше работают с определёнными продуктами, а решение для промышленности вряд ли будет иметь в своей базе данные об уязвимости домашнего роутера.

Специалисты отметили, что готовность вендора добавлять новые продукты и функции, высказываемая на этапе заключения договора, не всегда подтверждается в процессе дальнейших взаимоотношений с заказчиком. Поэтому лучше ориентироваться на те возможности, которые присутствуют уже «в коробке». Полезной функцией системы Vulnerability Management будет способность обогащать собственную базу данных уязвимостей информацией из сторонних источников. Также хорошо, если решение может привести пример эксплойта, «доказывающего» наличие уязвимости.

На вопрос модератора о том, возможно ли обойтись бесплатным сканером или лучше сразу ориентироваться на коммерческое решение, спикеры указали, что бесплатные сканеры имеют некоторые ограничения, которые необходимо учитывать. Как отметили эксперты, поддержание базы данных уязвимостей — трудоёмкий и дорогостоящий процесс. Поэтому в случае с бесплатным продуктом команда разработчиков должна зарабатывать на чём-то другом.

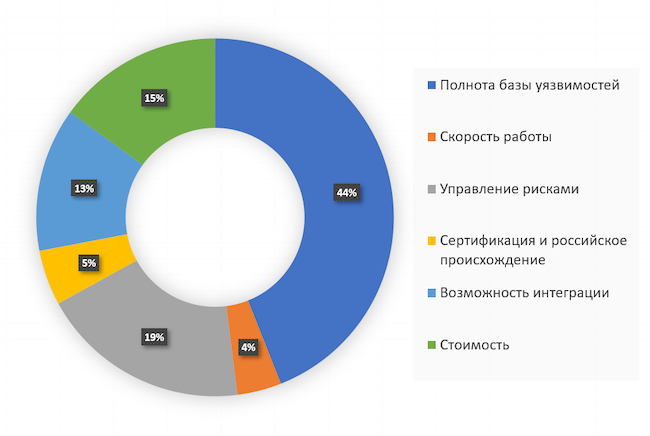

Зрители онлайн-конференции также высказали свои мнения по поводу факторов, влияющих на выбор системы управления уязвимостями. Большинство опрошенных — 44 % — сообщили, что для них главным критерием является полнота базы уязвимостей. Наличие функции управления рисками критически важно для 19 % респондентов, а 15 % зрителей в первую очередь обращают внимание на стоимость. Вариант «Сертификация и российское происхождение» набрал 5 % голосов, а быстродействие системы отметили только 4 % участников опроса.

Рисунок 2. Что является для вас определяющим при выборе системы Vulnerability Management?

Инструменты для управления уязвимостями

По просьбе ведущего эксперты онлайн-конференции AM Live перечислили ключевые инструменты, которые необходимы для организации процесса управления уязвимостями в компании. Набор таких решений может включать в себя:

Управление активами и автоматическое исправление уязвимостей

Следующий вопрос, который мы предложили нашим экспертам, касался мониторинга активов компании и автоматизации процесса установки обновлений в случае выявления уязвимостей.

Как отметил Владимир Бенгин, процесс управления активами (Asset Management) должен быть максимально автоматизированным, охватывать всю инфраструктуру организации и проходить на регулярной основе. Без этого невозможно приоритизировать уязвимости. Сергей Артюхов сказал, что процесс патч-менеджмента может быть организован на автоматической основе. Для этого каждой сигнатуре уязвимости необходимо присвоить определённый идентификатор, которому будет соответствовать набор устанавливаемых обновлений.

По мнению Александра Леонова, невозможно контролировать ИТ-инфраструктуру организации не зная точно, из чего она состоит. Поэтому управление активами — это важная часть Vulnerability Management. Эксперт высказал мнение, что автоматическая установка патчей — это сложный процесс, имеющий множество «подводных камней». Особенно остро стоит вопрос ответственности, если нужное обновление не будет установлено.

Илья Батетников обратил внимание на область применения автопатчинга. По мнению нашего спикера, для рабочих станций вполне допустимо автоматическое обновление операционной системы и базового ПО, такого как браузеры и офисные программы. В случае с серверами всё сложнее: установленный ИБ-специалистом «апдейт» может повлиять на доступность ключевого для компании ресурса. Что же касается способа мониторинга инфраструктуры, то, как сказал Юрий Черкас, для большинства компаний сканирование предпочтительнее установки агентов на конечные точки. Однако если до хоста нельзя «дотянуться» другим способом, то приходится использовать приложения для сбора данных.

Эксперты отметили важность налаженного взаимодействия ИБ и ИТ. По мнению спикеров, два подразделения должны договариваться об определённых политиках: кто, на каких ресурсах и с какой периодичностью устанавливает «апдейты». По сути, процесс Vulnerability Management должен сводиться к мониторингу соблюдения таких договорённостей, а также установке срочных патчей.

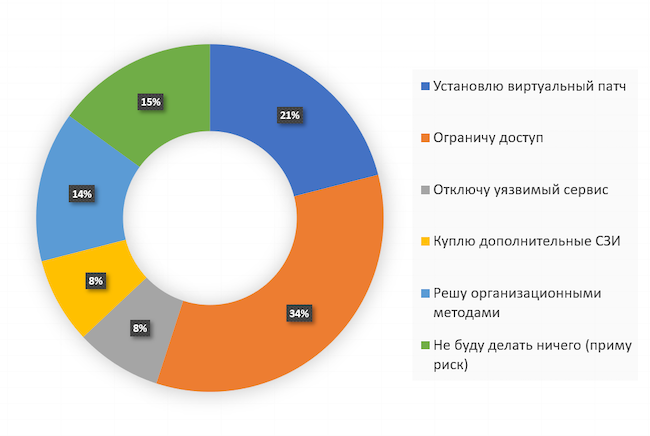

Мы провели среди зрителей онлайн-конференции опрос, где поинтересовались тем, как в их компаниях поступают в случае невозможности закрыть уязвимость патчем. Большая часть опрошенных — 34 % — заявили, что ограничат доступ к уязвимому сервису, а 8 % — просто отключат его. За установку виртуального патча проголосовал 21 % респондентов. Решать эту проблему организационными методами будут 14 % наших зрителей. Ещё 8 % купят дополнительные средства защиты информации. Наконец, 15 % опрошенных примут риск и не будут предпринимать никаких действий.

Рисунок 3. Что вы будете делать, если уязвимость невозможно закрыть обновлением?

Что будет с системами Vulnerability Management в будущем

В завершение конференции модератор предложил экспертам обрисовать будущее систем управления уязвимостями. В первую очередь спикеры отметили тенденцию ко всё большей автоматизации процесса мониторинга активов и установки патчей. Не исключено, что в связи с переходом к облачным технологиям сам процесс сканирования уязвимостей сведётся к проверке настроек облака. Ещё один путь развития — совершенствование систем оценки уязвимостей. По мнению специалистов в студии, инструменты приоритизации будут включать в себя больше информации, особенно по наиболее «эксплуатабельным» уязвимостям.

Также есть вероятность, что в ближайшие несколько лет системы станут более универсальными и всё необходимое для ИБ-менеджмента можно будет найти в рамках одного решения. Не исключено появление единой платформы, включающей в себя и Vulnerability Management, и возможности управления активами, и риск-менеджмент, а также другие функции. Возможно, будет создана единая консоль для управления уязвимостями всех элементов инфраструктуры — от сервера или принтера до контейнера на отдельном хосте. Создать такое комплексное решение может и новый крупный игрок, заинтересовавшийся рынком.

В конце дискуссии мы спросили у зрителей прямого эфира, как изменилось их мнение относительно систем Vulnerability Management по итогам онлайн-конференции. Более половины респондентов — 51 % — сообщили, что заинтересовались такими решениями и готовы тестировать. Четверть опрошенных сказали, что в принципе интересуются такими системами, но считают их для себя избыточными. Ещё 16 % выбрали вариант «Наверное интересно, но участники не смогли объяснить преимуществ». Не поняли, о чём шла речь, 8 % опрошенных.

Рисунок 4. Каково ваше мнение относительно систем Vulnerability Management?

Vulnerability management что это

Процесс управления уязвимостями (Vulnerability Management Process): сканирование, приоритезация и устранение

Что такое управление уязвимостями и сканирование?

Уязвимости безопасности, относится к технологическим недостаткам и багам, которые позволяют злоумышленникам скомпрометировать продукт и содержащуюся в нем информацию.

В чем разница между управлением уязвимостями и оценкой уязвимостей?

Как правило, оценка уязвимости часть полной системы управления уязвимостями. Организации, проводят много оценок безопасности, чтобы получить больше информации о своем плане действий по управлению уязвимостями.

Процесс управления уязвимостями можно разбить на следующие четыре этапа:

Шаг 1. Выявление уязвимостей

Шаг 2. Оценка уязвимостей

После выявления уязвимостей их необходимо оценить, чтобы соответствующие риски были устранены надлежащим образом и в соответствии со стратегией управления рисками организации. Решения для управления уязвимостями будут предоставлять различные рейтинги риска и оценки для уязвимостей, такие как оценки общей системы оценки уязвимостей (CVSS). Эти оценки помогают организациям указать, на каких уязвимостях им следует сосредоточиться в первую очередь, но реальный риск, связанный с любой данной уязвимостью, зависит от некоторых других факторов, помимо этих стандартных оценок и оценок риска. Вот несколько примеров дополнительных факторов, которые следует учитывать при оценке уязвимостей: Является ли эта уязвимость истинным или ложным срабатыванием? Может ли кто-нибудь воспользоваться этой уязвимостью напрямую из Интернета? Насколько сложно использовать эту уязвимость? Есть ли известный опубликованный код эксплойта для этой уязвимости? Каким будет влияние на бизнес, если использовать эту уязвимость? Существуют ли какие-либо другие меры безопасности, которые снижают вероятность и / или влияние использования этой уязвимости? Сколько лет уязвимости / как долго она находится в сети? Как и любой другой инструмент безопасности, сканеры уязвимостей несовершенны. Их процент ложных срабатываний при обнаружении уязвимостей хоть и невелик, но все же больше нуля. Выполнение проверки уязвимости с помощью инструментов и методов тестирования на проникновение помогает отсеять ложные срабатывания, чтобы организации могли сосредоточить свое внимание на устранении реальных уязвимостей. Результаты упражнений по проверке уязвимостей или полномасштабных тестов на проникновение часто могут открыть глаза организациям, которые думали, что они достаточно безопасны или что уязвимость не была такой опасной.

Шаг 3. Устранение уязвимостей

После того, как уязвимость была подтверждена и признана риском, следующим шагом будет определение приоритетов в отношении того, как обращаться с этой уязвимостью с первоначальными заинтересованными сторонами для бизнеса или сети. Существуют разные способы устранения уязвимостей, в том числе: Исправление: полное исправление или исправление уязвимости, чтобы ее нельзя было использовать. Это идеальный вариант лечения, к которому стремятся организации. Смягчение: уменьшение вероятности и / или воздействия использования уязвимости. Иногда это необходимо, когда надлежащее исправление или патч для обнаруженной уязвимости еще не доступны. В идеале этот вариант следует использовать, чтобы выиграть время для организации, чтобы в конечном итоге устранить уязвимость. Принятие: не предпринимать никаких действий для исправления или иного уменьшения вероятности / воздействия использования уязвимости. Обычно это оправдано, когда считается, что уязвимость имеет низкий риск, а стоимость устранения уязвимости значительно превышает затраты, понесенные организацией, если уязвимость будет использоваться. Решения для управления уязвимостями предоставляют рекомендуемые методы устранения уязвимостей. Иногда рекомендация по исправлению не является оптимальным способом устранить уязвимость; в таких случаях группа безопасности организации, владельцы систем и системные администраторы должны определить правильный подход к исправлению ситуации. Исправление может быть таким простым, как применение готового программного исправления, или таким сложным, как замена парка физических серверов в сети организации. Когда действия по исправлению завершены, лучше всего запустить еще одно сканирование уязвимостей, чтобы убедиться, что уязвимость полностью устранена. Однако не все уязвимости нужно исправлять. Например, если сканер уязвимостей организации обнаружил уязвимости в Adobe Flash Player на своих компьютерах, но полностью отключил использование Adobe Flash Player в веб-браузерах и других клиентских приложениях, то эти уязвимости можно считать достаточно смягченными с помощью компенсирующего контроля.

Шаг 4. Сообщение об уязвимостях

Регулярная и непрерывная оценка уязвимостей позволяет организациям понимать скорость и эффективность своей программы управления уязвимостями с течением времени. Решения для управления уязвимостями обычно имеют различные варианты экспорта и визуализации данных сканирования уязвимостей с помощью множества настраиваемых отчетов и панелей мониторинга. Это не только помогает ИТ-командам легко понять, какие методы исправления помогут им устранить большинство уязвимостей с наименьшими усилиями или помочь командам безопасности отслеживать тенденции уязвимостей с течением времени в различных частях своей сети, но также помогает поддерживать соответствие организаций. и нормативные требования.

Опережая злоумышленников за счет управления уязвимостями

Угрозы и злоумышленники постоянно меняются, так же как организации постоянно добавляют в свои среды новые мобильные устройства, облачные сервисы, сети и приложения. С каждым изменением возникает риск того, что в вашей сети откроется новая дыра, позволяющая злоумышленникам проскользнуть и уйти с драгоценностями вашей короны.

Каждый раз, когда у вас появляется новый аффилированный партнер, сотрудник, клиент или заказчик, вы открываете свою организацию для новых возможностей, но также подвергаете ее новым угрозам. Для защиты вашей организации от этих угроз требуется решение для управления уязвимостями, которое может идти в ногу со всеми этими изменениями и адаптироваться к ним. Без этого злоумышленники всегда будут на шаг впереди.

Что такое уязвимость?

Как только ошибка определяется как уязвимость, она регистрируется MITER как CVE, или обычная уязвимость или уязвимость, и ей присваивается оценка общей системы оценки уязвимостей (CVSS), чтобы отразить потенциальный риск, который она может представлять для вашей организации. Этот центральный список CVE служит ориентиром для сканеров уязвимостей.

Вообще говоря, сканер уязвимостей будет сканировать и сравнивать вашу среду с базой данных уязвимостей или списком известных уязвимостей; чем больше информации у сканера, тем точнее его работа. Как только команда получит отчет об уязвимостях, разработчики могут использовать тестирование на проникновение как средство определения слабых мест, чтобы устранить проблему и избежать ошибок в будущем. При частом и последовательном сканировании вы начнете видеть общие черты между уязвимостями для лучшего понимания всей системы. Узнайте больше об управлении уязвимостями и сканировании здесь.

Примеры уязвимостей безопасности

Существует ряд уязвимостей системы безопасности, но некоторые из наиболее распространенных примеров:

Что такое эксплойт?

Что такое угроза?

Под угрозой понимается гипотетическое событие, при котором злоумышленник использует уязвимость. Сама угроза обычно включает эксплойт, так как хакеры часто делают свой ход. Хакер может использовать несколько эксплойтов одновременно после оценки того, что принесет наибольшее вознаграждение. Хотя на данном этапе еще не произошло ничего катастрофического, это может дать команде безопасности или отдельному человеку представление о том, нужно ли составлять план действий в отношении конкретных мер безопасности.

Что такое тестирование на проникновение (Penetration testing)?

Тестирование на проникновение или пентест предназначено для оценки вашей безопасности до того, как это сделает злоумышленник. Инструменты тестирования на проникновение моделируют сценарии реальных атак для обнаружения и использования брешей в системе безопасности, которые могут привести к краже записей, скомпрометированным учетным данным, интеллектуальной собственности, личной информации (PII), данным держателей карт, личной, защищенной медицинской информации, выкупу данных или другим вредоносным бизнес-результаты. Используя уязвимости системы безопасности, тестирование на проникновение помогает определить, как лучше всего снизить риски и защитить важные бизнес-данные от будущих атак кибербезопасности.

Какие этапы тестирования на проникновение?

В любом типичном тесте на проникновение необходимо выполнить пять основных этапов:

1. Разведка и сбор информации

2. Сканирование

3. Получение доступа

4. Поддержание доступа

5. Покрытие следов / Анализ

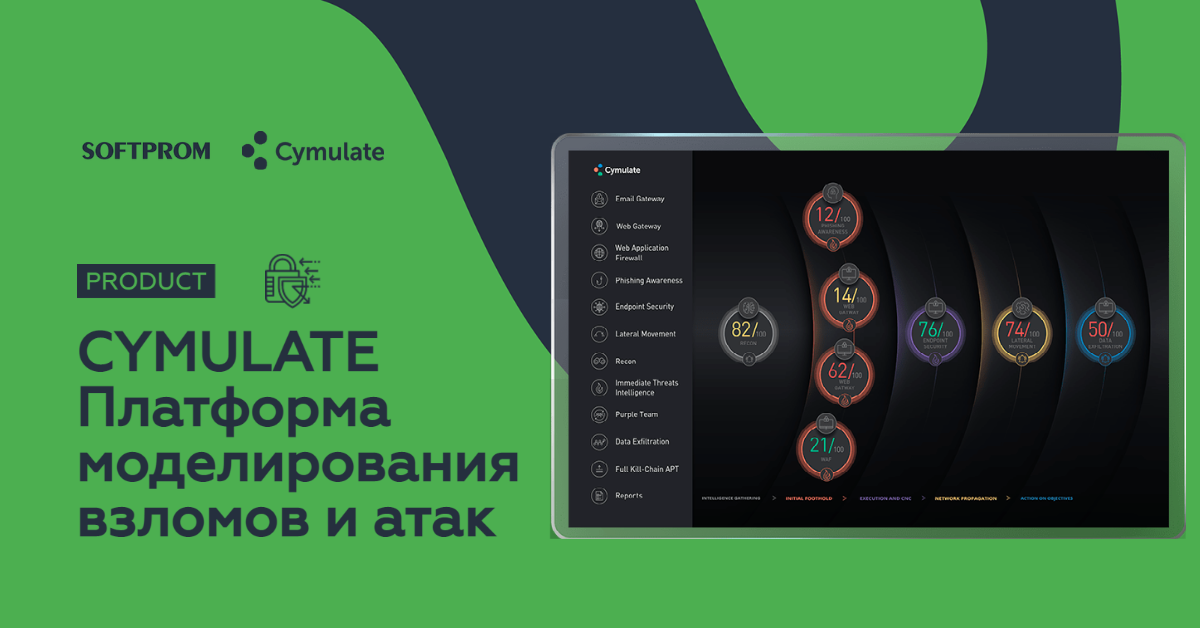

ТОП-РЕШЕНИЙ ПО УПРАВЛЕНИЮ УЯЗВИМОСТЯМИ И СИМУЛЯЦИИ АТАК

Идентифицирует активы, проводит Dark Web и Security мониторинг, оценивает риски, реализовывает тестирование на проникновение веб-приложений. Подробно

УПРАВЛЕНИЕ УЯЗВИМОСТЯМИ И СИМУЛЯЦИЯ АТАК|

Как проводится тестирование на проникновение?

Тестирование на проникновение может быть выполнено вашими собственными экспертами с использованием инструментов для тестирования на проникновение, или вы можете передать его на аутсорсинг поставщику услуг тестирования на проникновение. Тест на проникновение начинается с того, что специалист по безопасности перечисляет целевую сеть, чтобы найти уязвимые системы и / или учетные записи. Это означает сканирование каждой системы в сети на предмет открытых портов, на которых работают службы. Крайне редко во всей сети все службы настроены правильно, должным образом защищены паролем и полностью пропатчены. Когда тестировщик проникновения хорошо разбирается в сети и имеющихся уязвимостях, он / она будет использовать инструмент тестирования проникновения, чтобы использовать уязвимость для получения нежелательного доступа.

Однако профессионалы в области безопасности ориентируются не только на системы. Часто тестер на проникновение нацеливается на пользователей в сети с помощью фишинговых писем, предварительных текстовых звонков или социальной инженерии на месте.

Что означает тестирование на проникновение для бизнеса?

С помощью тестирования на проникновение специалисты по безопасности могут эффективно находить и тестировать безопасность многоуровневых сетевых архитектур, пользовательских приложений, веб-сервисов и других ИТ-компонентов.