Winbox safe mode что это

Мой MikroTik – моя цифровая крепость (часть 1)

1. Введение

В комментариях опубликованной ранее статьи один из пользователей спросил: «А можно добавить раздел про то, как нужно защитить свой, микротик чтобы управление им не ушло на сторону?». Один из пользователей написал на это следующее: «Универсальных принципов для любого сетевого устройства два – администрирование только с внутреннего интерфейса (снаружи закрыто все) и регулярно обновлять прошивку» (сохранена авторская орфография). А мы сразу поняли, что одним коротким ответом здесь не обойтись, и этот вопрос заслуживает полноценного отдельного рассмотрения с учётом широких возможностей операционной системы RouterOS, а также сопрягаемых с ней opensource решений, комплексно завершающих проблемный вопрос информационной безопасности. Кроме непосредственно настройки безопасности доступа до маршрутизатора, необходимо использовать его как полноценный барьер для разноуровневых атак, которые могут быть нацелены на защищаемую сеть. Технологий реализации этого достаточно много, поэтому разделим применяемые возможности на логические уровни и представим предметные рекомендации по администрированию сетей на базе оборудования MikroTik.

2. Общие рекомендации

Первое, что мы всегда делаем с железкой — это обновляем прошивку:

Далее смотрим, сколько создано пользователей, лишних удаляем. Ставим пароли, соответствующие политике информационной безопасности компании, если такая есть, если нет, тогда просто посильнее:

Если паранойя зашкаливает, тогда используем SSH вход без ввода пароля (и пользователя admin можно заменить на другого). Сгенерим пару RSA ключей, размер укажем 4096 бит, что уж мелочиться:

На выходе будет закрытый ключ test_user:

И открытый ключ test_user.pub:

Привяжем открытый ключ к пользователю RouterOS:

Добавляем хардкор, запретив логиниться по паролю:

Важно отметить, что если есть пользователь, для которого не импортирован публичный ключ, то, несмотря на вышепоказанную настройку, RouterOS сохраняет возможность логиниться под ним с помощью пароля. С учётными записями разобрались, далее выключаем серверы различных протоколов управления, в том числе небезопасные, разумеется, есть ли они вам не нужны:

Можно поменять прослушиваемый порт для SSH сервера. Особенно на значение, не входящее в сканируемые по умолчанию nmap-ом, но мы в этом защиты не видим, скорее маскировка:

Сканируем роутер и видим, что всё работает корректно. Сервер SSH будет недоступен, пока на роутер не пройдут попытки установления соединения на 28 порт, затем в течение 30 секунд на 29 порт, затем в течение 30 секунд на 30 порт. Если последовательность обращений верна и временные лимиты соблюдены, то IP адрес источника сможет в течение 30 секунд установить SSH сессию, а иначе drop:

Необходимо отметить, что если вы укажете порты стука примерно в таком порядке: 21, 80, 443, а прослушиваемый SSH порт перенесете на значение 8080 (все четыре входят в список по умолчанию для сканирования nmap), то ваш секретный порт 8080 определится при первом же сканировании. Если вы действительно хотите использовать технологию port knocking, то выбирайте порты в порядке уменьшения, а сами значения портов на «не сканируемые» nmap-ом: ни в режиме top 100, ни в режиме top 1000. Кроме этого, можно ограничить IP адреса, с которых доступны протоколы управления, на диапазон доверенных:

Таким образом, несмотря на то, что 22 порт готов принимать TCP соединение, однако с не доверенных IP адресов оно будет сброшено SSH сервером:

Как общие рекомендации, лучше не использовать протоколы, не имеющие шифрования для передачи защищаемой информации. Если такой возможности нет, тогда старайтесь пускать трафик по шифрованным VPN туннелям. Но лучше даже внутри таких соединений использовать безопасные протоколы, ведь VPN сеть может уходить далеко за пределы периметра, контролируемого вами. Если есть возможность, не используйте протоколы pap, http (в том числе при реализации API), ftp, smtp и т.д. Всегда используйте их безопасные аналоги: chap, mschap2, https, smtps.

Делайте регулярные резервные копии конфигураций ваших устройств. В RouterOS есть два типа backup: бинарный *.backup

и текстовый конфигурационный файл *.rsc

Первый рекомендуется откатывать только на полностью идентичных устройствах, и не подлежит редактированию (при откате восстанавливается точный образ операционной системы). Второй же, наоборот, можно вручную контролируемо построчно обрабатывать (до получения необходимо результата), однако он может содержать чувствительную информацию (если не делать /export hide-sensitive), поэтому рекомендуем обезопасить хранение такого рода backup файлов. Ставить ли регулярный backup в планировщик заданий, или нет, тут уже каждый решает сам. Главное — не запутаться во всех резервных копиях и не передавать их на удалённый сервер по открытому интернет каналу посредством ftp.

3. Защита L1

Писать правила про установку сетевого оборудования в серверных помещениях, в защищённых телекоммуникационных ящиках, сейфах и т.д. мы не будем, это не тема статьи. Для защиты L1 на оборудовании MikroTik будет достаточно программно отключить не используемые сетевые интерфейсы:

Сюда же пойдёт организация безопасности беспроводных соединений. В идеале, конечно, следует настроить WPA2-Enterprise (подробно о настройке RADIUS сервера мы напишем во второй части статьи), так как реальных угроз безопасности таких сетей пока не известно:

Если такой вариант вам не подходит, тогда используйте WPA2-PSK со словарно неподбираемым паролем, который держите в тайне от третьих лиц, и отключённый PMKID:

Ещё можно запретить подключаться к точке доступа с низким уровнем сигнала, т.е. физически удалённым пользователям, которые, можно предположить, находятся за контролируемым периметром и не легитимны:

На этом свои рекомендации по поводу L1 безопасности остановим и перейдём к более интересным вещам.

4. Защита L2

Для начала ограничим работающие сервисы уровня L2:

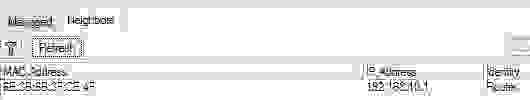

Первый скрипт позволяет осуществлять mac-ping только для внутренней сети. Второй ограничивает L2 подключение посредством службы Winbox:

RouterOS поддерживает работу таких протоколов, как CDP, LLDP и MNDP. Чтобы не осуществлять широковещательную рассылку пакетов указанных протоколов во все стороны, ограничиваем их работу:

Чтобы со стороны провайдера не догадывались, что у вас стоит роутер MikroTik, можно сменить MAC адрес WAN интерфейса, но это скорее баловство:

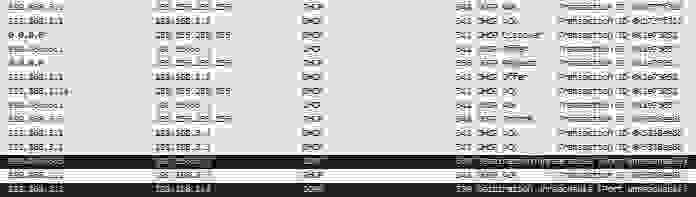

Если в вашем L2 сегменте появится второй или более незаконный DHCP сервер, то это может здорово навредить работе всей сети. Так в примере видно, что работают две указанные службы (192.168.1.1 и 192.168.3.1), раздавая по факту разные сетевые настройки:

Для защиты от такого рода атак (ведь хакер может назначить и своё устройство в качестве шлюза) существует технология «DHCP snooping». После её активации бридж пропускает DHCP пакеты только в доверенную сторону:

Защита оконечных устройств выходит за рамки данной статьи, но декларируем, что многие антивирусы справляются с этой задачей, детектируя манипуляции с ARP пакетами. На скрине видно, что действиями выше мы организовали MITM для хоста 192.168.1.3 и перехватили его HTTP запросы:

В следующем примере показаны ложные записи ARP таблицы маршрутизатора, а ведь так намеренно можно заполнить весь имеющейся пул и втупить работу легитимного DHCP сервера:

Для защиты от таких действий в RouterOS необходимо, первым делом, настроить DHCP сервер, что позволит активировать функцию заполнения ARP таблицы, либо в результате его работы, либо в ручном режиме:

После этого настраиваем бридж, переводя маршрутизатор в режим только ответа на ARP запросы (если у вас работает hotspot, то от этой идеи придётся отказаться, так как он перестанет нормально функционировать), таким образом, сторонние манипуляции будут бессильны:

Дополнительно следует выключить режим обучения портов MAC адресам:

Если ваш маршрутизатор гоняет пакеты для логически разделённых сетей, в том числе с точки зрения безопасности, то их следует разнести по различным VLAN. Важно понимать, что если через ваше устройство проходят несколько VLAN, то в случае несанкционированного доступа к роутеру или коммутатору, могут быть скомпрометированы устройства во всех этих подсетях. Здесь всё понятно. Дополнительно можно указать устройству проверять tag трафика и дропать пакеты, у которых VLAN ID не найден в его таблице VLAN:

5. Заключение

На этой админской ноте прервём наши рассуждения, которые отображают подходы, применяемые нами в построении реальных сетей и обеспечении их информационной безопасности. Никакие ноухау статья не раскрывает, но в определённой мере систематизирует имеющиеся возможности и показывает их практическое применение. Дальше будет интереснее…

MikroTik настройка Wi-Fi на примере hAP ac2

В данной статье мы поэтапно выполним настройку MikroTik Wi-Fi модулей 2.4Ghz и 5Ghz. Узнаем, как увеличить мощность WiFi передатчика, выбрать оптимальный канал связи при помощи встроенных средств MikroTik и многое другое.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Правильная настройка Wi-Fi на MikroTik тема очень объемная и сложная, но мы постараемся детально рассказать о нюансах и тонкостях конфигурирования опций беспроводной сети.

Начнем настройку точки доступа MikroTik с того, что создадим новый профиль безопасности для Wi-Fi сети.

Настройка профиля безопасности

Чтобы создать профиль безопасности, запустим Winbox и перейдем на вкладку:

В открывшемся окне назначим имя профилю (Name), режим шифрования (Mode), метод авторизации (Authentication Types) и установим пароль для беспроводной сети (WPA2 Pre-Shared Key) как показано на рисунке ниже:

Создание профиля безопасности закончено, переходим к следующему этапу настройки роутера MikroTik в режиме точки доступа.

MikroTik настройка WiFi

В следующим шаге конфигурирования на MikroTik Wi-Fi мы создадим беспроводные сети. Для этого необходимо выполнить тонкие настройки модулей 2.4Ghz (wlan1) и 5Ghz (wlan2). Начнем с wlan1.

Точка доступа MikroTik: настройка WiFi 2.4Ghz

Wireless

Band — лучше не использовать стандартные настройки и убрать все режимы кроме N, т.к. “B” и “G” уже изрядно устарели и имеют существенные недостатки, и их не желательно использовать, учитывая тот факт, что обычно диапазон 2Ghz изрядно забит соседними устройствами, и работа в режиме N, даёт дополнительные преимущества в борьбе с помехами от соседних передающих устройств.

И если нет совсем старых девайсов, требующих режима G, лучше отказаться от устаревших режимов.

Channel Width — определяет, как будет использован частотный диапазон, как известно в диапазоне, существует 13 каналов шириной 20MHz, при использовании полосы 20MHz и соответственно использованию одного канала, возможно соединение на скорости до 144.4Mbps.

Нужно учитывать, что это не скорость передачи “полезных” данных, т.к. существует необходимость передачи служебных данных, необходимости синхронизационных промежутков, ретрансляции поврежденных пакетов данных из-за помех.

В режиме 20/40 используется два частотных канала, основной (С) и дополнительный (e), и обозначение Ce означает, что дополнительный канал образуется в сторону увеличения номера канала по отношению к основному, а eC в сторону уменьшения, скорость линка до 300Mbps.

Следует учитывать, что при большом количестве помех использование режима 20/40 приводит к тому, что помехи будут собираться с обеих каналов, в итоге скорость передачи данных может оказаться ниже, чем при использовании одного 20MHz канала.

Поле “Country” определяет региональные ограничения на использование частотных каналов и допустимых мощностей передатчика. Выставляем новейшую редакцию для России, позволяет использовать все 13 каналов на мощности до 20dBm (100 mW) на каждый из 2х MIMO каналов.

Кол-во MIMO каналов можно узнать по документации на вашу модель роутера.

SSID — идентификатор беспроводной сети.

Security Profiles — выбираем ранее созданный профиль безопасности.

После включения “Advanced Mode” будут доступны настройки, которые позволят более тонко настроить параметры беспроводной сети.

Включаем “WMM Support”, может использоваться для задания приоритета над «обычными данными» для голосового трафика VoIP, видеотрафика, а также трафика негарантированной доставки от устройств, не имеющих механизма QoS.

Этот механизм обеспечивает сетевым пакетам мультимедийных приложений приоритет над обычными сетевыми пакетами данных, позволяя мультимедиа-приложениям работать устойчивее и с меньшим количеством ошибок.

К настройке WMM Support очень чувствительна техника продукции Apple.

В случае если ваш провайдер использует Multicast IP TV, то настройка “Multicast Helper” – full, позволит вам худо-бедно смотреть мультикастовый видеопоток через беспроводную сеть.

Из-за особенности строения мультикастового трафика следует избегать его использования через беспроводную сеть, т.к. это очень сильно расходуется частотный ресурс канала, из-за необходимости пересылки множества мелких пакетов данных, что приводит к чрезмерному возрастанию служебного трафика.

MikroTik настройка канала Wi-Fi

На MikroTik при настройке канала WiFi не рекомендуется ставить его номер в auto, а выбрать наименее загруженный, используя меню “Freq. Usage” из меню в правой части окна настроек интерфейса.

Стоит отметить, что при нажатии кнопки старт, все клиенты, подключенные на интерфейс wlan1 (из примера на изображении ниже) будут отключены. Это стоит учитывать при беспроводном подключении к маршрутизатору.

Advanced

Hw. Protection Mode защита от “скрытого узла” позволяет избегать взаимного глушения нескольких беспроводных устройств и уменьшать вероятность одновременной передачи данных и возникновения коллизий, в случае если девайсы “видят” точку доступа, но не “видят” друг друга и точка синхронизирует работу передатчиков устройств, подключенных к ней.

Adaptive Noise Immunity этот параметр позволяет микросхеме, отфильтровывать шумы, к примеру, отражённый сигнал самой точки доступа от предметов рядом.

Disconnect Timeout определяет скорость реакции на принятие решения о “браковке” беспроводного соединения при возникновении групповых ошибок передачи данных. Значение данной настройки позволяет более стабильно работать технике от Apple.

MikroTik настройка мощности WiFi

Настройка мощности сигнала Wi-Fi на MikroTik устанавливается на вкладке «Tx Power«.

Стоит учитывать, что высокий уровень мощности передачи, не гарантирует высокое качество передачи данных и дальность.

В условия множества помех и сложных переотражений собственного сигнала, высокая мощность, усугубит ситуацию.

Надо учитывать мощность клиентского оборудования, т.к. даже если благодаря высокой мощности передатчика точки доступа, клиентское устройство сможет принять её сигнал, и не сможет докричаться в ответ, получится ситуация, что телефон показывает хороший сигнал, но подключиться не состоянии, в итоге вывод о “плохом” Микротике.

Выставляем явно максимальную мощность передатчика 20dBm.

Точка доступа MikroTik: настройка WiFi 5Ghz

На MikroTik настройка WiFi 5Ghz происходит путем конфигурирования интерфейса wlan2. Сам принцип такой же, как описанный для диапазона 2.4Ghz.

Выбор канала WiFi для 5Ghz

Для сети 5Ghz рекомендуется выбирать каналы UNII-1, для большей совместимости с разными устройствами, которые выделенные жирным шрифтом, если захочется выбирать их вручную.

Для лучшего понимания качества подключения отдельных беспроводных клиентов, можно использовать встроенные инструменты диагностики.

Включим отображение качества соединения “CCQ” данная аббревиатура расшифровывается как Client Connection Quality, т.е. она нам говорит о том, насколько качественно используется канал конкретным клиентом.

Для корректной оценки CCQ между клиентом и точкой доступа должен идти трафик, чем ближе значение к 100% тем выше качество соединения, и меньше потерь на повтор фреймов из-за их повреждения помехами.

А также нужно обращать внимание на параметр Tx Signal (Rx отображается при соединении двух ROS устройств), он показывает уровень сигнал от клиентского устройства, приблизительно вариант интерпретации таков:

На этом настройка точки доступа MikroTik Wi-Fi (2.4GHz и 5GHz) закончена.

А так же вы можете ознакомиться, как конфигурируется на MikroTik настройка гостевой сети Wi-Fi.

Заключение

В данной статье мы изучили, как настроить точку доступа MikroTik, работающую в двух диапазонах (2.4, 5Ghz). А также показали, как правильно выбрать канал, увеличить мощность WiFi сигнала, отследить качество соединения между клиентом и точкой доступа. Какие параметры необходимо учитывать при наличии техники производителя Apple.

Надеюсь, данная статья была вам полезна.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Безопасная удаленная работа с MikroTik. Как не потерять связь с устройством

Включение Safe Mode (Безопасного режим) в оборудовании MikroTik позволяет, в случае потери связи с устройством, отменить последние сделанные изменения.

В консоли Safe Mode включается комбинацией клавиш CTRL+X, в интерфейсе Winbox вверху есть кнопка «Safe Mode». Если из-за неправильной настройки связь с устройством оборвется, то максимум через 9 минут изменения будут отменены.

Отменять неправильно выполненную конфигурацию можно также через скрипт.

Для начала сохраним текущую рабочую конфигурацию:

После создания его необходимо запустить командой:

и через 900 секунд (это 15 минут) он восстановит настройки из сохраненного ранее файла настроек. Если выполняя настройки связь с устройством не прервалась до истечения 15 минут, скрипт можно остановить командой:

Вновь сохранить конфигурацию, запустить скрипт и продолжить настройку устройства.

Однако если перезагрузить устройство скрипт не будет выполнен.

На случай зависания также можно настроить Watchdog, который будет пинговать какой нибудь хост или сайт, и если с ним пропадет связь, то будет выполнена перезагрузка устройства. Однако неправильные введенные вами настройки из-за которых возможно пропала связь, останутся как были и устройство будет постоянно перезагружаться через указанное количество времени.

Приведу пример команды для его настройки:

Вливайтесь в общение

Добавить комментарий Отменить ответ

Создаем файлы текущей конфигурации zzz.backup и xxx.rsc (последний читабелен в текстовом редакторе)

system backup save name=zzz

export compact file=xxx или export file=xxx

Создаем два скрипта: первый, пере заливает конфиг из файла zzz.backup с ребутом по прошествии 10 минут после запуска; второй, применяет конфиг поверх текущего из файла xxx.rsc без ребутания по прошествии 10 минут после запуска.

/system script

add name=zzz owner=admin policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive source=\

«:delay 600;\r\

\n:log info message=\»Restore config ZZZ.BACKUP (SCRIPT ZZZ)\»;\r\

\n/system backup load name=zzz.backup»

add name=xxx owner=admin policy=ftp,reboot,read,write,policy,test,password,sniff,sensitive source=»:delay 600;\r\

\n:log info message=\»Restore settings after a failed change (SCRIPT XXX)\»;\r\

\n/import file-name=xxx.rsc»

Примененние скрипта:

system script run zzz

system script run xxx

Но есть проблема при выполнении скрипта zzz

[admin@MikroTik] > system script run zzz

Проходит 10 минут и выдает запрос на ввод пароля:

password:

а после пароля ещё и подтверди:

Restore and reboot? [y/N]:

Что естественно гадит всю задумку…

Убрать из скриптов owner=admin не помогает, он добавляется по дефолту. Кто знает, как обойти запрос на ввод пароля и последующее подтверждение, отпишите сюда.

:log info message=\»Restore config ZZZ.BACKUP (SCRIPT ZZZ)\»;

Данная запись в лог тоже бесполезна (добавил в скрипт для идеи), т.к. при пере заливке лог обнулится. Но очень неплохо было бы придумать как это обойти, чтоб можно было видеть события до пере заливки!

С safe Mode весело.

Открыл winbox. открыл терминал. Нажал ctrl+x. safe mode taken, все дела. Удалил в стенке правило входа по www и сменил себе ip. Произошло отсоединение. Через несколько секунд все восстановилось.

Ок, подумал я. Снова нажал ctrl+x и начал менять правила. Связь прервалась и больше я его не увидел. Я в Одинцово. Устройство в Липецке. Звоню туда и прошу поставить старый добрый asus rt-n65u вместо этого микротика. С ним все снова заработало, но ехать придется все равно, ибо роутер им отдавать в выходные, а с понедельника работать. класс.

Меня Safe Mode тоже подводил на RouterOS 6.20. Как-то раз включил его через Winbox, изменил IP-адрес интерфейсу, связь оборвалась, IP-адрес оказался не рабочий, прождал когда вернется предыдущая конфигурация, но она так и не вернулась, попросил чтобы устройство перезагрузили, а ему хоть бы что — все изменения сохранены. Как вариант чтобы не ехать могут сбросить MikroTik на стандартные, подключить ethernet кабелем к компьютеру или консольным, и подключить интернет к компьютеру через вторую сетевую, или Wi-Fi, или мобильный телефон подключенный по USB. Потом запустить например TeamViewer для управления.

На одной фирме делал так, но не здесь. Тут полные дубы, в плане компьютеров. Не то, что бы не смогли бы. Страх у них.

Если только разбираться с шедулером, что бы в фоновом режиме и только в нем он отсчитывал время перед восстановлением конфига. Ну и прибивание задания, если все ок.

Никаких шеллов. Шелл может «развалиться» сам и все его защиты и планировщики вместе с ним при определенной ситуации.

В шелле, что в cui, что в gui настраивай, что хочешь. стенки и прочие. но только не систему отсчета и восстановления. ее как-то в фон нужно засунуть.