Wps pbc что это

Подключаем защищенный Wi-Fi без пароля (кнопка WPS)

WPS — это сокращение от Wi-Fi Protected Setup. Специальная технология для упрощения подключения устройств к роутеру через Wi-Fi.

Варианты авторизации через WPS:

• Режим PBC (Push Button Configuration)

• Авторизация с помощью PIN-кода (позволяет настроить отдельные параметры роутера)

Часто эта кнопка совмещена с кнопкой сброса настроек роутера (обычно 5 сек). Т.е. короткое нажатие запускает технологию WPS, а длинное — сбрасывает настройки.

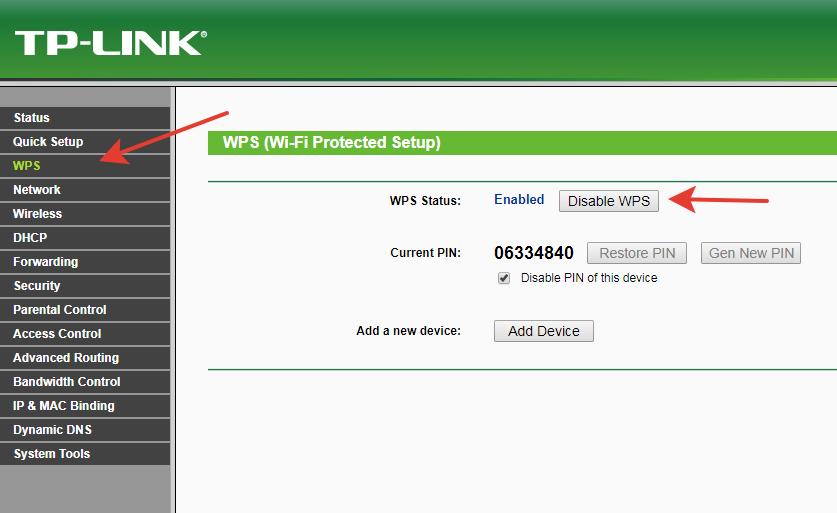

Следует отметить, что практически всегда у пользователя есть возможность отключить технологию WPS (QSS) в настройках роутера.

ВАЖНО: технология удобная — но лучше её отключать.

Из-за ошибок проектирования технология WPS превратилась в бэкдор. Цифровой 8-ми значный пароль подбирается за 3-4 часа простым перебором. Так что лучше гостям выдавать пароль от Wi-Fi и пусть они подключаются стандартным способом.

В декабре 2011 Стефан Фибёк (англ. Stefan Viehböck) и Крейг Хеффнер (англ. Craig Heffner) рассказали о серьёзных прорехах в протоколе WPS. Оказалось, что если в точке доступа активирован WPS c PIN (который по умолчанию включен в большинстве роутеров), то подобрать PIN-код для подключения можно за считанные часы!

PIN-код для WPS состоит из восьми цифр — следовательно, существует 108 (100’000’000) вариантов для подбора. Однако количество вариантов можно существенно сократить. Дело в том, что последняя цифра PIN-кода представляет собой контрольную сумму, которая высчитывается на основании семи первых цифр. В итоге получаем уже 107 (10’000’000) вариантов. Уязвимость протокола позволяет разделить пин-код на две части, 4 и 3 цифры и проверять каждую, на валидность отдельно. Следовательно получаем 104 (10’000) вариантов для первой половины и 103 (1000) для второй. В итоге, всего лишь 11’000 вариантов для полного перебора, что в

Как технология WPS (QSS) работает на практике?

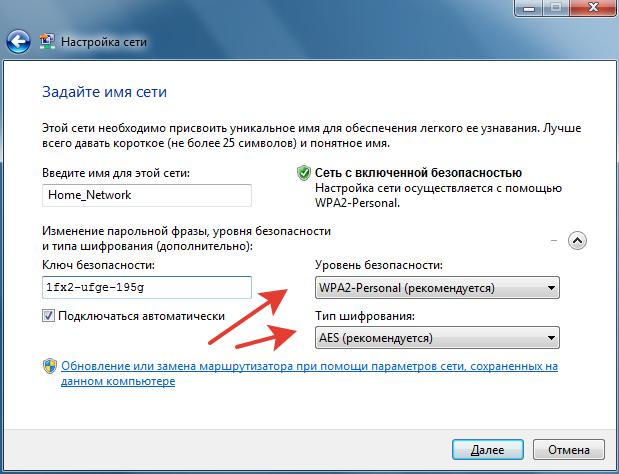

С помощью системы Windows проще всего 🙂 При подсоединении к Wi-Fi сети запрашивается ключ безопасности и возможность подключения через WPS.

Ключ безопасности не вводим, нажимаем кнопку WPS на роутере и происходит подключение.

Например, не нужно раздавать гостям свой пароль от Wi-Fi — а просто подключить их к своей сети одной кнопкой.

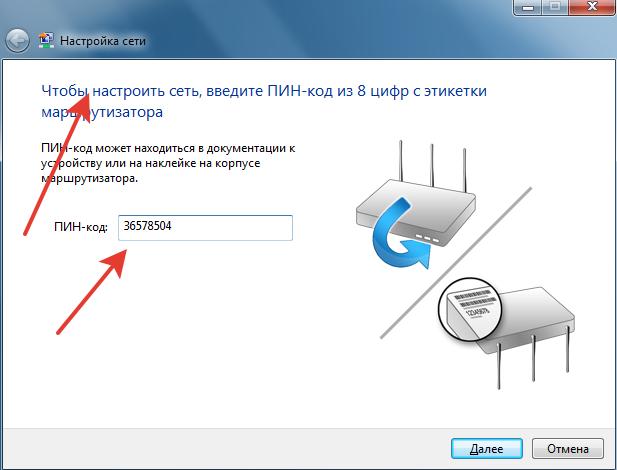

ВАЖНО: при использовании PIN-кода можно сделать базовые настройки роутера (при первом подключении).

После ввода корректного PIN — мы получаем доступ к базовым настройкам роутера

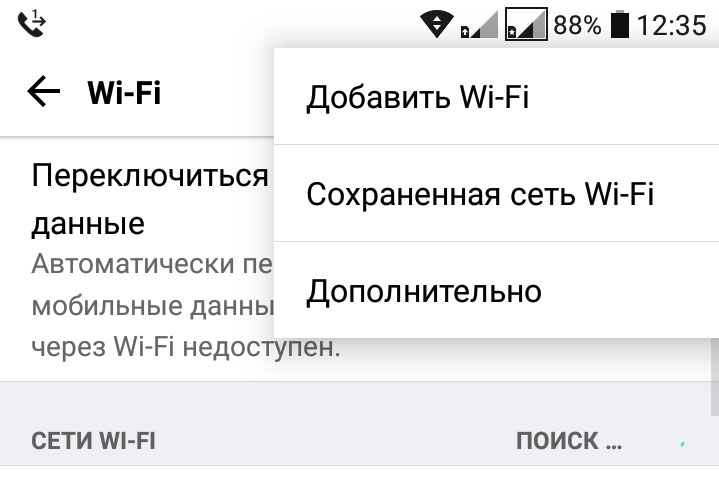

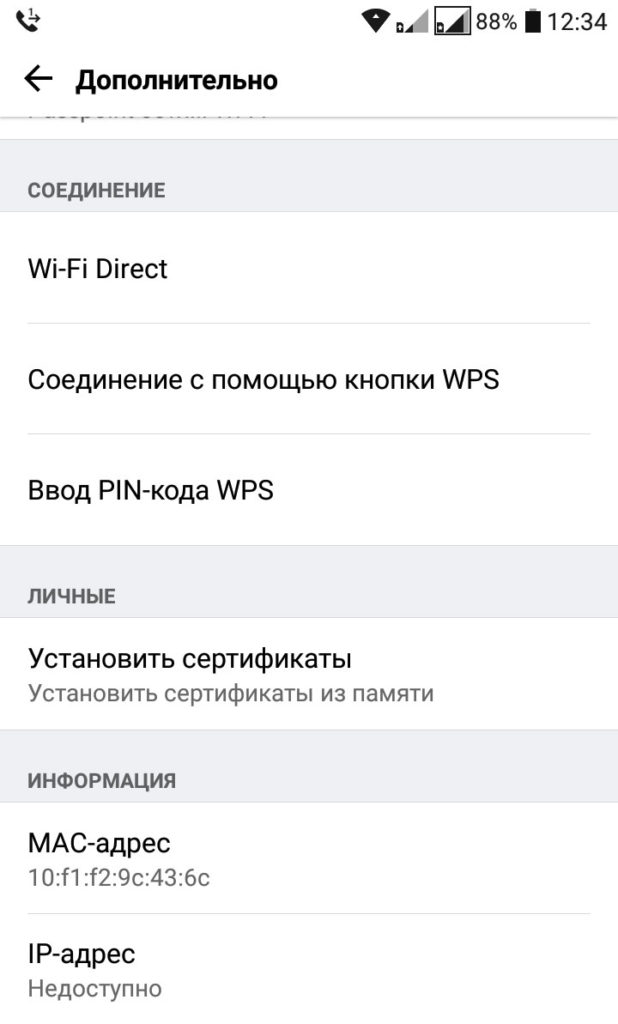

На устройствах с Андроид заходим в настройки Wi-Fi и идем в раздел «Дополнительно«.

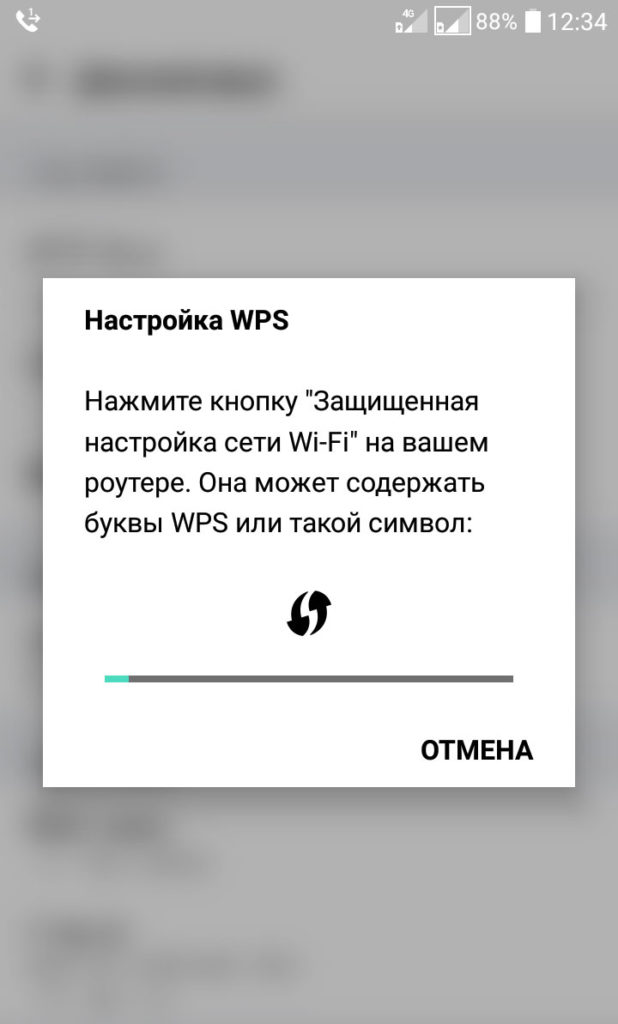

Нам нас встречает пункт меню «Соединение с помощью кнопки WPS«.

Теперь нажимаем кнопку WPS на роутере — и соединение установлено.

Зачем нужен PIN код WPS?

Это еще один способ подключения к роутеру.

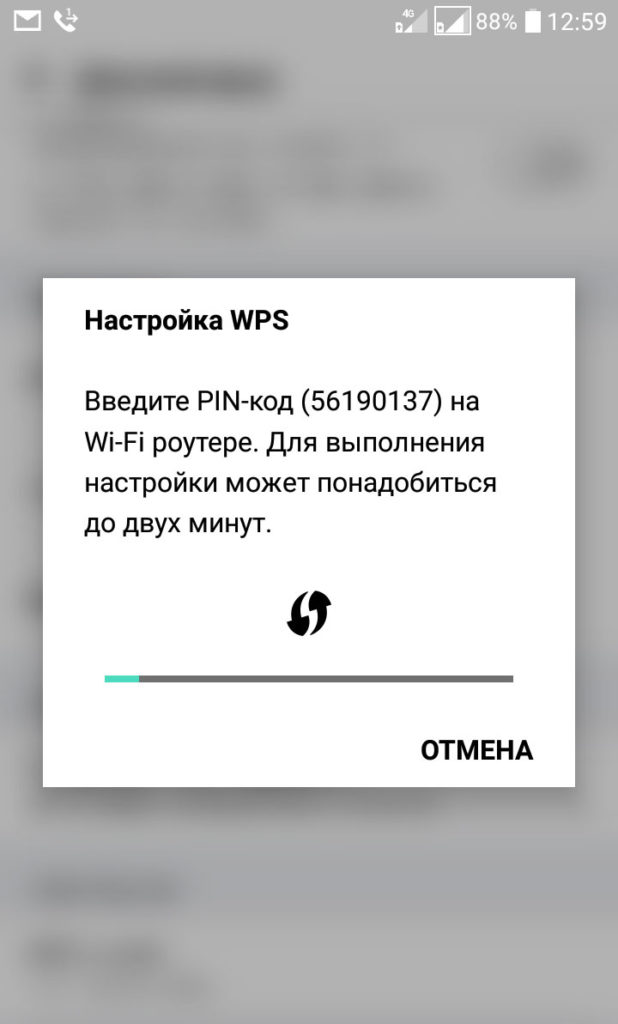

Конечное устройство (например, смартфон на Андроид) само генерирует новый PIN код, который необходимо ввести на роутере:

Вы можете сохранить ссылку на эту страницу себе на компьютер в виде htm файла

Вы будете видеть наш сайт у себя в ленте

Нажмите «Нравится» или напишите сообщение

WPS, преимущества и как его правильно использовать.

Стандарт WPS.

Стандарт WPS создавался именно для простого, быстрого, а главное эффективного подключения совместимых устройств к беспроводной сети Wi-Fi.

Сознаю, что писать о старых стандартов, совсем не айс!

Я ОБНАРУЖИЛ У ВАС БЛОКИРОВЩИК РЕКЛАМЫ!

Я понимаю, что Вы не можете выключить блокировщик рекламы. Просто потому что не хочется менять порядок вещей. Но как любой здравомыслящий человек, я хочу предложить компромисс.

Я ВАМ ПОДАРКИ! А ВЫ ОБРАЩАЙТЕ ВНИМАНИЕ НА РЕКЛАМЫ! БЕЗ ОБИД! БУДЬТЕ ЧЕЛОВЕЧНЕЙ ПО ОТНОШЕНИЮ К АВТОРАМ СТАТЬЕЙ! РАЗВЕ НЕ ПРИЯТНО, СДЕЛАТЬ КОМУ-ТО ДОБРО?

УВЕЛИЧИВАЙТЕ СВОЙ ПРОЦЕНТ ПОЛОЖИТЕЛЬНОЙ КАРМЫ. ВСЕ МЫ БУДЕМ БЛАГОДАРНЫ!

У нас на страницу минимум реклам. В начале статьи и в конце! Так что читать и познавать полезное, это ни как не помешает!

Добавьте этот веб-сайт в белый список или отключите программное обеспечение для блокировки рекламы!

ПОДАРКИ БУДУТ, ОСОБЫЕ, ПОДПИСЧИКАМ! ЭТО СДЕЛАТЬ ЛЕГКО И НЕПРИНУЖДЕННО. ТАКЖЕ, ПОДАРКИ БУДУТ ВСЕМ ДРУЗЬЯМ, КОТОРЫЕ НЕ ВКЛЮЧАЮТ БЛОКИРОВКУ РЕКЛАМЫ! И обращают внимание на рекламы.

ПОДАРОК найдешь над нижнем блоком (footer), или чтобы совсем понятно, сразу после комментариями. Конечно, когда отключишь блокировщик. Подарок будет обновляться и иметь разные тематики.

Малюсенький коллектив авторов уже благодарит ВАС, за доброту и понимание ситуации. В рекламах имеется полезная информация.

УДАЧИ ДРУЗЬЯ!

А что делать, если 60% даже не слышали о таком стандарте.

Стандарт WPS, мне жалуются, что взломали роутер.

Я конечно говорю или пишу- БЕДА ДРУГ!

И просто напомню о нескольких банальнейших советах, по повышению защиты домашних роутеров от взлома, а конкретно WPS.

Его основная цель состоит в автоматизации процесса настройки беспроводной Wi-Fi сети, что значительно упрощает жизнь пользователям беспроводных устройств.

А это хорошо и поэтому чуток поговорим, как настроить WPS а потом почему многие его отключают.

Настройка беспроводной сети WiFi с использованием функции WPS занимаем минимальное время.

Для подключения устройства достаточно всего лишь нажать одноименную кнопку и дождаться когда беспроводные устройства свяжутся друг с другом.

Эта эффективная технология позволяет в очень короткие сроки произвести настройку работы Wi-Fi сети.

Напомню!

В адресную строку необходимо вбить следующие цифры: «192.168.0.1». После перехода появится новое окно авторизации. В котором Вам необходимо вбить в поле «Имя пользователя» и «Пароль» слово «admin» или нужное если установили пароль.

Зашли, что дальше.

Суть технологии WPS состоит в том, что все важные параметры передаются с роутера на контроллер после специального запроса.

Посылается такой запрос различными методами.

Можно использовать кнопку WPS на панели роутера. Также использовать специальный уникальный PIN-код. Или включать функцию WPS в настройках роутера.

В некоторых моделях роутеров, эта кнопка совмещается с кнопкой Reset, которая используется для сброса настроек. Некоторые производители вместо WPS использую название QSS.

Однако,все еще можно встретить гаджет, в котором функция WPS не реализована. К тому же на персональных компьютерах и ноутбуках кнопка WPS не размещается, хотя операционная система зачастую эту технологию поддерживает.

Наличие или отсутствие кнопки WPS может повлиять на способ подключения WPS.

За это время оба устройства свяжутся друг с другом, и в автоматическом режиме произойдет настройка всех необходимых параметров подключения.

Обратите внимание, что на некоторых роутерах кнопка WPS и Reset совмещены в одну.

Для использования такой кнопки в качестве WPS не зажимайте ее дольше 4 секунд, в противном случае она сработает как Reset и сбросит все настройки роутера.

Авторизация по PIN-коду очень часто используется на компьютерах. Исходя из названия для работы этой функции требуется специальный PIN-код найти который можно либо на этикетке роутера, либо в его настройках

Стандарт WPS, методы авторизации.

• Режим PBC (Push Button Configuration)

• Авторизация с помощью PIN-кода

Если и на роутере, и на подключаемом устройстве есть кнопка WPS, то пользователю совсем не нужно проводить какие-либо настройки для подключения к Wi-Fi сети.

Зажмите на 2−3 секунды кнопку WPS на устройстве и отпустите. После этого зажмите на 2−3 секунды кнопку WPS на роутере и отпустите.

Маленькие добавления…

• Поддержкой технологии WPS могут похвастаться операционные системы семейства Windows, начиная с Vista SP2. Для тех ОС, которые не поддерживают WPS, выпускаются специализированные программные утилиты, которые делают возможным использование WPS для подключения к Wi-Fi сети.

• Чаще всего PIN-код пишется на этикетке роутера и размещен на его нижней панели. В настройках роутера этот код может быть изменен.

• Кнопка WPS чаще всего устанавливается на передней, боковой или задней панели роутера. Зажимать ее нужно на 2−3 секунды.

Иногда она подписывается как QSS или совмещается с кнопкой Reset. Во втором случае главное не переборщить со временем зажатия кнопки, так как в противном случае она может сработать на сброс настроек.

При WPS настройке беспроводной сети обязательно запоминайте или записывайте ключ безопасности.

Преимущества WPS:

Подключение к Wi-Fi сети нажатием одной кнопки.

Простота и удобство подключения.

Высокая скорость подключения устройств к беспроводной сети.

Возможность настройки сети без захода в WEB интерфейс.

Автоматическое назначение сетевого имени и ключа безопасности для роутера.

Устройству для подключения к Wi-Fi не нужно знать сетевое имя и ключ безопасности.

Недостатки, стандарт WPS.

Сложность подключения несовместимого устройства к сети, настроенной с помощью WPS

Методом подбора можно взломать PIN-код

Вот и подошли к моменту, почему такая хорошая технология и опасна в использование.

На данный момент наиболее актуальный метод взлома это подбор пин-а WPS.

PIN-код состоит из восьми цифр — следовательно, существует 108 (100’000’000) вариантов для подбора.

Однако количество вариантов можно существенно сократить.

Дело в том, что последняя цифра PIN-кода представляет собой некую контрольную сумму, которая высчитывается на основании семи первых цифр.

В итоге получаем уже 107 (10’000’000) вариантов. Уязвимость протокола позволяет разделить пин-код на две части, 4 и 3 цифры и проверять каждую, на валидность отдельно.

Следовательно получаем 104 (10’000) вариантов для первой половины и 103 (1000) для второй. В итоге, всего лишь 11’000 вариантов для полного перебора, что в

Защита от взлома, стандарт WPS.

Защититься от атаки можно пока одним способом — отключить QSS WPS в настройках роутера.

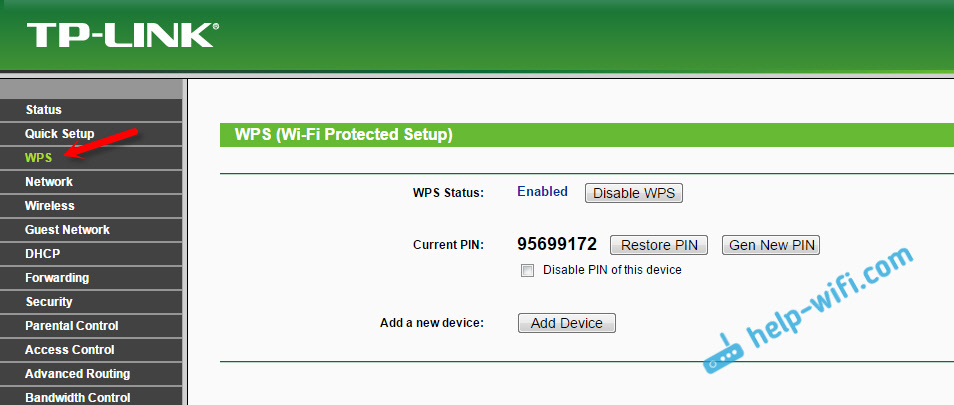

Например (TP-Link), в строке браузера ведите 192.168.0.1 и нажмите ентер. Появится окно, в котором надо будет авторизоваться, то есть ввести логин и пароль.

Далее в меню слева найдите пунтк, в котором будет идти речь о QSS. Найдите кнопку Отключить QSS.

«Перезагрузка». Или просто выньте на несколько секунд роутер из розетки — эффект тот же. Ета инструкция подходит для роутеров TP-LINK

Правда, сделать это возможно далеко не всегда. Поскольку уязвимость существует не на уровне реализации, а на уровне протокола.

Самое большее, что могут сделать производители, выпустить прошивку позволяющую вводить таймаут на блокировку пользователя, например, после 5 неудачных попыток ввода PIN-кода, что усложнит брутфорс и увеличит время подбора идентификатора, злоумышленником.

Другой путь — использовать в PIN не только цифры, но и буквы. Если серьезно, то надо просто смириться с тем, что все вокруг потенциально уязвимо. Нет тут никаких теорий заговора и загадочного Большого Брата.

Если всего боятся, просто отключи WPS! Безопаснее роутеры не поддерживающие данную технологию. WPS совсем даже не новое изобретение.

Однако, главный момент статьи на безопасность. Типа, не мешало отключить данную функцию, если пользоваться WiFi в людных местах(кафе, магазин итппп)

Что такое WPS на Wi-Fi роутере? Как пользоваться функцией WPS?

Практически на каждом современном маршрутизаторе, есть кнопка WPS. Такой же раздел есть в настройках роутера. И многих интересует вопрос, а для чего нужна эта кнопка WPS, что это вообще такое, и как пользоваться этой технологией. Все эти вопросы мы подробно рассмотрим в статье.

Для чего нужна кнопка WPS на роутере и как ей пользоваться?

Кнопка нужна для активации технологии WPS. Есть такая кнопка практически на всех маршрутизаторах. Подписана она как правило WPS. Выглядит примерно вот так (на роутере ASUS) :

Не редко, кнопка совмещена с функцией сброса настроек маршрутизатора. Очень часто такое встречается на маршрутизаторах от TP-LINK.

А на новых роутерах от компании ZyXel, кнопка включения функции WPS выглядит вот так:

Активируется функция одним нажатием на кнопку. В случае с моим роутером ASUS, нужно кнопку подержать 1 секунду. Когда функция WPS активируется, то на маршрутизаторе скорее всего начнет мигать индикатор. На роутере ASUS мигает индикатор питания. На некоторых маршрутизаторах есть отдельный индикатор, как правило, в виде замка. Функция активируется на некоторое время, затем индикатор перестает мигать. Ее можно активировать повторно, просто нажав на кнопку.

Как подключится к Wi-Fi без ввода пароля по WPS (QSS)?

С активацией технологии на маршрутизаторе мы разобрались, давайте теперь рассмотрим процесс подключения разных устройств.

Способы подключения к Wi-Fi сети без ввода пароля (по WPS):

Подключаем к Wi-Fi компьютер (ноутбук) на Windows 7, 8, 10 по WPS

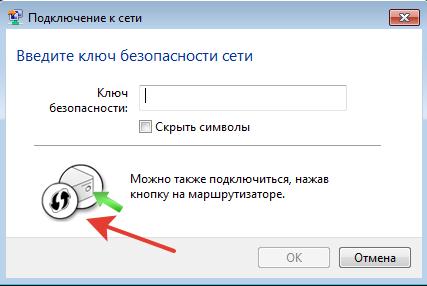

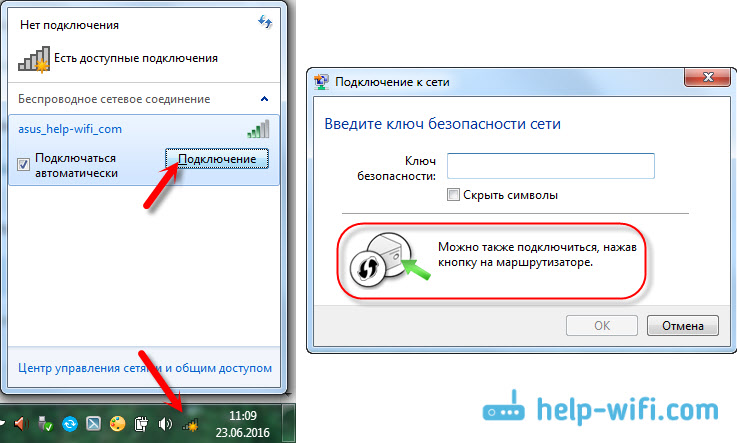

Здесь все очень просто. Открываем на компьютере список доступных для подключения сетей, выбираем необходимую сеть, и нажимаем на кнопку «Подключение».

Появится окно с вводом пароля. А ниже, должно быть сообщение «Можно так же подключиться, нажав кнопку на маршрутизаторе». Возможно, придется подождать пару секунд, пока это сообщение появится.

Теперь, нажимаем кнопку WPS на роутере, и компьютер подключится к Wi-Fi без ввода пароля.

Вот и все, можно пользоваться беспроводным подключением к интернету. На роутере ничего отключать не нужно.

Если у вас адаптер с кнопкой WPS (QSS)

Например, у меня на роутере ASUS есть кнопка WPS, а на USB Wi-Fi адаптере TP-LINK кнопка QSS.

По иди, при нажатии на кнопку на обоих устройствах, должно быть установлено соединение. Так и есть, но насколько я понял, на компьютере, должна быть установлена фирменная утилита Wi-Fi адаптера. Находится она на диске, который идет в комплекте. Так же, скачать ее можно с официального сайта, для вашей модели адаптера.

Подключение по WPS смартфонов и планшетов на Android

Что бы подключится к Wi-Fi без ввода пароля на Android, нужно зайти в настройки Wi-Fi, выбрать расширенные настройки, затем выбрать подключение с использованием WPS, и нажать кнопку на роутере. Смартфон, или планшет автоматически подключится к Wi-Fi сети.

На разных устройствах, эти настройки могут выглядеть по разному. Но порядок действий будет такой же. Там еще можно выбрать подключение по WPS с использованием PIN кода.

Как включить, отключить и настроить WPS (QSS) на роутере?

На маршрутизаторах TP-LINK

Заходим в настройки маршрутизатора, и переходим на вкладку «WPS». Если не знаете как зайти в панель управления, то смотрите эту инструкцию.

Управление WPS на маршрутизаторах ASUS

Если у вас роутер ASUS, то заходим в настройки по адресу 192.168.1.1, переходим на вкладку «Беспроводная сеть» – «WPS».

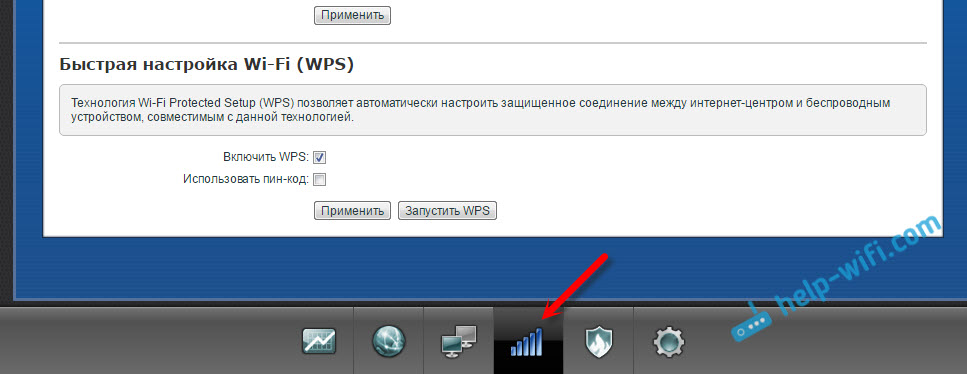

Быстрая настройка Wi-Fi (WPS) на ZyXEL Keenetic

Достаточно в настройках открыть вкладку «Wi-Fi сеть». Там вы увидите необходимые настройки.

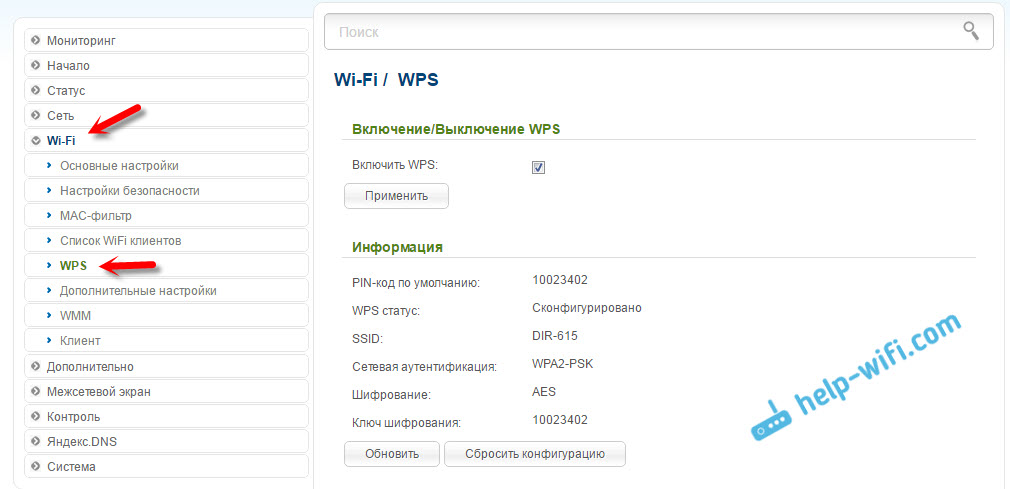

Wi-Fi Protected Setup на D-LINK

Заходим в панель управления D-LINK, переходим на вкладку «Wi-Fi» – «WPS». Кстати, как оказалось, на маршрутизаторах D-LINK эта технология по умолчанию отключена. Поэтому, ее нужно включить.

Ну и не забывайте сохранять настройки.

Выводы

С помощью WPS (QSS), можно действительно быстро подключить устройство к Wi-Fi без ввода пароля. Технология работает, и очень простая в использовании. Лично я, только несколько раз пользовался этой фишкой. Нет необходимости часто подключать новые устройства, да и пароль ввести не сложно.

Кстати, если вы не пользуетесь функцией WPS, то ее желательно отключить. Честно говоря, не знаю почему, но уже несколько раз встречал информацию, что отключать ее желательно в целях безопасности. Хотя, думаю, что это полная ерунда. Главное, что бы вам было удобно пользоваться беспроводной сетью, подключать новые устройства и т. д.

Взломать Wi-Fi за 10 часов

Еще не так давно казалось, что беспроводная сеть, защищенная с помощью технологии WPA2, вполне безопасна. Подобрать простой ключ для подключения действительно возможно. Но если установить по-настоящему длинный ключ, то сбрутить его не помогут ни радужные таблицы, ни даже ускорения за счет GPU. Но, как оказалось, подключиться к беспроводной сети можно и без этого — воспользовавшись недавно найденной уязвимостью в протоколе WPS.

Цена упрощений

Открытых точек доступа, к которым вообще не надо вводить ключ для подключения, становится все меньше и меньше. Кажется, что скоро их можно будет занести в Красную книгу. Если раньше человек мог даже и не знать, что беспроводную сеть можно закрыть ключом, обезопасив себя от посторонних подключений, то теперь ему все чаще подсказывают о такой возможности. Взять хотя бы кастомные прошивки, которые выпускают ведущие провайдеры для популярных моделей роутеров, чтобы упростить настройку. Нужно указать две вещи — логин/пароль и… ключ для защиты беспроводной сети. Что еще более важно, сами производители оборудования стараются сделать процесс настройки незамысловатым. Так, большинство современных роутеров поддерживают механизм WPS (Wi-Fi Protected Setup). С его помощью пользователь за считанные секунды может настроить безопасную беспроводную сеть, вообще не забивая себе голову тем, что «где-то еще нужно включить шифрование и прописать WPA-ключ». Ввел в системе восьмизначный символьный PIN, который написан на роутере, – и готово! И вот здесь держись крепче. В декабре сразу два исследователя рассказали о серьезных фундаментальных прорехах в протоколе WPS. Это как черный ход для любого роутера. Оказалось, что если в точке доступа активирован WPS (который, на минуточку, включен в большинстве роутеров по умолчанию), то подобрать PIN для подключения и извлечь ключ для подключения можно за считанные часы!

Как работает WPS?

Рисунок 1. PIN-код WPS, написанный на корпусе роутера

Рисунок 2. Окно для ввода PIN-кода WPS

Уязвимость

Рисунок 3. Протокол аутентификации WPS

Рисунок 4. Блок-схема брутфорса PIN-кода WPS

Первая реализация

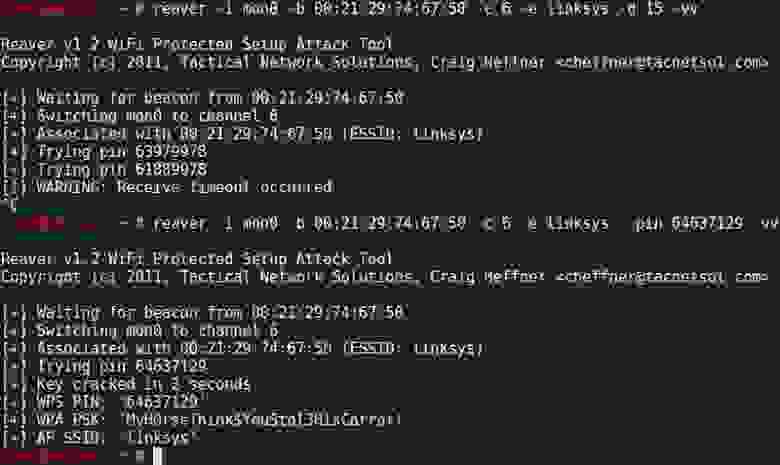

Первой появившейся реализацией брутфорса стала утилита wpscrack, написанная исследователем Стефаном Фибёком на языке Python. Утилита использовала библиотеку Scapy, позволяющую инъектировать произвольные сетевые пакеты. Сценарий можно запустить только под Linux-системой, предварительно переведя беспроводной интерфейс в режим мониторинга. В качестве параметров необходимо указать имя сетевого интерфейса в системе, MAC-адрес беспроводного адаптера, а также MAC-адрес точки доступа и ее название (SSID).

Как видишь, сначала была подобрана первая половина PIN-кода, затем — вторая, и в конце концов программа выдала готовый к использованию ключ для подключения к беспроводной сети. Сложно представить, сколько времени потребовалось бы, чтобы подобрать ключ такой длины (61 символ) ранее существовавшими инструментами. Впрочем, wpscrack не единственная утилита для эксплуатации уязвимости, и это довольно забавный момент: в то же самое время над той же самой проблемой работал и другой исследователь — Крейг Хеффнер из компании Tactical Network Solutions. Увидев, что в Сети появился работающий PoC для реализации атаки, он опубликовал свою утилиту Reaver. Она не только автоматизирует процесс подбора WPS-PIN и извлекает PSK-ключ, но и предлагает большее количество настроек, чтобы атаку можно было осуществить против самых разных роутеров. К тому же она поддерживает намного большее количество беспроводных адаптеров. Мы решили взять ее за основу и подробно описать, как злоумышленник может использовать уязвимость в протоколе WPS для подключения к защищенной беспроводной сети.

HOW-TO

Как и для любой другой атаки на беспроводную сеть, нам понадобится Linux. Тут надо сказать, что Reaver присутствует в репозитории всеми известного дистрибутива BackTrack, в котором к тому же уже включены необходимые драйвера для беспроводных устройств. Поэтому использовать мы будем именно его.

Шаг 0. Готовим систему

На официальном сайте BackTrack 5 R1 доступен для загрузки в виде виртуальной машины под VMware и загрузочного образа ISO. Рекомендую последний вариант. Можно просто записать образ на болванку, а можно с помощью программы UNetbootin сделать загрузочную флешку: так или иначе, загрузившись с такого носителя, мы без лишних заморочек сразу будем иметь систему, готовую к работе.

Шаг 1. Вход в систему

Логин и пароль для входа по умолчанию – root:toor. Оказавшись в консоли, можно смело стартовать «иксы» (есть отдельные сборки BackTrack — как с GNOME, так и KDE):

Шаг 2. Установка Reaver

Чтобы загрузить Reaver, нам понадобится интернет. Поэтому подключаем патчкорд или настраиваем беспроводной адаптер (меню «Applications > Internet > Wicd Network Manager»). Далее запускаем эмулятор терминала, где загружаем последнюю версию утилиты через репозиторий:

$ apt-get update

$ apt-get install reaver

Тут надо сказать, что в репозитории находится версия 1.3, которая лично у меня заработала неправильно. Поискав информацию о проблеме, я нашел пост автора, который рекомендует обновиться до максимально возможной версии, скомпилировав исходники, взятые из SVN. Это, в общем, самый универсальный способ установки (для любого дистрибутива).

Никаких проблем со сборкой под BackTrack не будет — проверено лично. В дистрибутиве Arch Linux, которым пользуюсь я, установка производится и того проще, благодаря наличию соответствующего PKGBUILD’а:

Рисунок 5. Пример работы брутфорcа Reaver

Для начала проверим, что беспроводной интерфейс вообще присутствует в системе:

Если в выводе этой команды есть интерфейс с описанием (обычно это wlan0) – значит, система распознала адаптер (если он подключался к беспроводной сети, чтобы загрузить Reaver, то лучше оборвать подключение). Переведем адаптер в режим мониторинга:

$ airmon-ng start wlan0

Эта команда создает виртуальный интерфейс в режиме мониторинга, его название будет указано в выводе команды (обычно это mon0). Теперь нам надо найти точку доступа для атаки и узнать её BSSID. Воспользуемся утилитой для прослушки беспроводного эфира airodump-ng:

На экране появится список точек доступа в радиусе досягаемости. Нас интересуют точки с шифрованием WPA/WPA2 и аутентификацией по ключу PSK. Лучше выбирать одну из первых в списке, так как для проведения атаки желательна хорошая связь с точкой. Если точек много и список не умещается на экране, то можно воспользоваться другой известной утилитой — kismet, там интерфейс более приспособлен в этом плане. Опционально можно на месте проверить, включен ли на нашей точке механизм WPS. Для этого в комплекте с Reaver (но только если брать его из SVN) идет утилита wash:

Шаг 4. Запускаем брутфорс

Теперь можно приступать непосредственно к перебору PIN’а. Для старта Reaver в самом простом случае нужно немного. Необходимо лишь указать имя интерфейса (переведенного нами ранее в режим мониторинга) и BSSID точки доступа:

Ключ «-vv» включает расширенный вывод программы, чтобы мы могли убедиться, что все работает как надо.

Reaver v1.4 WiFi Protected Setup Attack Tool

Copyright (c) 2011, Tactical Network Solutions, Craig Heffner

[+] Waiting for beacon from 00:21:29:74:67:50

[+] Associated with 00:21:29:74:67:50 (ESSID: linksys)

[+] Trying pin 63979978

Если программа последовательно отправляет PIN’ы точке доступа, значит, все завелось хорошо, и остается тупо ждать. Процесс может затянуться. Самое короткое время, за которое мне удалось сбрутфорсить PIN, составило примерно пять часов. Как только он будет подобран, программа радостно об этом сообщит:

[+] Trying pin 64637129

[+] Key cracked in 13654 seconds

[+] WPS PIN: ‘64637129’

[+] WPA PSK: ‘MyH0rseThink$YouStol3HisCarrot!’

[+] AP SSID: ‘linksys’

Самое ценное здесь — это, конечно же, ключ WPA-PSK, который сразу же можно использовать для подключения. Все так просто, что даже не укладывается в голове.

Рисунок 6. Reaver Pro — железка от создателей Reaver

Можно ли защититься?

Защититься от атаки можно пока одним способом — отключить нафиг WPS в настройках роутера. Правда, как оказалось, сделать это возможно далеко не всегда. Поскольку уязвимость существует не на уровне реализации, а на уровне протокола, ждать от производителей скорого патча, который решил бы все проблемы, не стоит. Самое большее, что они могут сейчас сделать, – это максимально противодействовать брутфорсу. Например, если блокировать WPS на один час после пяти неудачных попыток ввода PIN-кода, то перебор займет уже около 90 дней. Но другой вопрос, насколько быстро можно накатить такой патч на миллионы устройств, которые работают по всему миру?

Прокачиваем Reaver

Вопрос: Какой беспроводной адаптер нужен для взлома?

Ответ: Перед тем как экспериментировать, нужно убедиться, что беспроводной адаптер может работать в режиме мониторинга. Лучший способ — свериться со списком поддерживаемого оборудования на сайте проекта Aircrack-ng (bit.ly/wifi_adapter_list). Если же встанет вопрос о том, какой беспроводный модуль купить, то начать можно с любого адаптера на чипсете RTL8187L. USB’шные донглы легко найти в интернете за 20$.

Вопрос: Почему у меня возникают ошибки «timeout» и «out of order»?

Ответ: Обычно это происходит из-за низкого уровня сигнала и плохой связи с точкой доступа. Кроме того, точка доступа может на время заблокировать использование WPS.

Вопрос: Почему у меня не работает спуфинг MAC-адреса?

Ответ: Возможно, ты спуфишь MAC виртуального интерфейса mon0, а это работать не будет. Надо указывать имя реального интерфейса, например, wlan0.

Вопрос: Почему при плохом сигнале Reaver работает плохо, хотя тот же взлом WEP проходит нормально?

Ответ: Обычно взлом WEP происходит путем повторной пересылки перехваченных пакетов, чтобы получить больше векторов инициализации (IV), необходимых для успешного взлома. В этом случае неважно, потерялся какой-либо пакет, либо как-то был поврежден по пути. А вот для атаки на WPS необходимо строгое следование протоколу передачи пакетов между точкой доступа и Reaver для проверки каждого PIN-кода. И если при этом какой-то пакет потеряется, либо придет в непотребном виде, то придется заново устанавливать WPS-сессию. Это делает атаки на WPS гораздо более зависимыми от уровня сигнала. Также важно помнить, что если твой беспроводной адаптер видит точку доступа, то это ещё не значит, что и точка доступа видит тебя. Так что если ты являешься счастливым обладателем высокомощного адаптера от ALFA Network и антенны на пару десятков dBi, то не надейся, что получится поломать все пойманные точки доступа.

Вопрос: Reaver все время посылает точке доступа один и тот же PIN, в чем дело?

Ответ: Проверь, активирован ли на роутере WPS. Это можно сделать при помощи утилиты wash: запусти её и проверь, что твоя цель находится в списке.

Вопрос: Почему я не могу ассоциироваться с точкой доступа?

Ответ: Это может быть из-за плохого уровня сигнала или потому, что твой адаптер непригоден для подобных изысканий.

Вопрос: Почему я постоянно получаю ошибки «rate limiting detected»?

Ответ: Это происходит потому, что точка доступа заблокировала WPS. Обычно это временная блокировка (около пяти минут), но в некоторых случаях могут влепить и перманентный бан (разблокировка только через административную панель). Есть один неприятный баг в Reaver версии 1.3, из-за которого не определяются снятия подобных блокировок. В качестве воркэраунда предлагают использовать опцию ‘—ignore-locks’ или скачать последнюю версию из SVN.

Вопрос: Можно ли одновременно запустить два и более экземпляров Reaver для ускорения атаки?

Ответ: Теоретически можно, но если они будут долбить одну и ту же точку доступа, то скорость перебора едва ли увеличится, так как в данном случае она ограничивается слабым железом точки доступа, которое уже при одном атакующем загружается по полной.

Экспресс-курс по взлому Wi-Fi

Журнал Хакер, Март (03) 158

Автор: pkruglov (ivinside.blogspot.com)

Полистать этот материал в журнальной верстке можно здесь.