Wsh862843044906444 что это такое

Определяемые по Bluetooth MAC-адреса вакцинированных от COVID-19

Определяемые по Bluetooth MAC-адреса вакцинированных от COVID-19 не определяют производителя устройства. Например сервис определяющий производителя по MAC-адресу https://2ip.ua/ru/services/information-service/mac-find при вводе MAC-адреса вакцинированного выдает сообщение: «Производитель устройства не найден»

MAC-адрес (Media Access Control) – уникальный идентификатор. Он представляет собой шесть пар букв/цифр (шестибайтный номер), в котором зашифрована информация о производителе (первые три старших байта) и модели сетевого устройства.

Уникальность MAC-адресов достигается тем, что каждый производитель получает в координирующем комитете IEEE Registration Authority диапазон из 16 777 216 адресов и, по мере исчерпания выделенных адресов, может запросить новый диапазон. Поэтому по трём старшим байтам MAC-адреса можно определить производителя. Существуют таблицы, позволяющие определить производителя по MAC-адресу; в частности, они включены в программы типа arpalert.

Уникальный идентификатор организации (англ. Organizationally Unique Identifier, OUI) — это 24-битный номер, который присваивается регистрационной администрацией IEEE (подразделение IEEE — Института инженеров электротехники и электроники). Используется для генерации на его основе различного рода уникальных идентификаторов. Одно из широко известных применений — MAC-адреса сетевых устройств и интерфейсов, которые состоят из OUI и дополнительных трёх октетов.

«Уколотые» издают сигналы блютус. Мне реально стало крипово

Увидел в инсте пост, посвященный всеми нами любимой «чипизации», и знаете что? А уколотых то действительно теперь можно увидеть, только не через LTЕ, 5G или вай фай, а через блютус.

Вот, экскурсовод из Италии Екатерина Синицина провела своё мини расследование, на видео всё видно.

Ну а теперь серьёзно – когда я смотрел этот видос, мне стало не по себе. Я представил себе толпу вот таких пещерных орков, как госпожа Синицина (еще известная как Сантони, может это кому-то о чем-то скажет), громящих вышки мобильной связи, уничтожающих молотком роутеры, в конце концов, вырезающих тупым спидозным ножом целые куски тел у «чипированных» людей, в местах уколов, в поисках жидкого чипа. Думаете – бред? Неет, это наше будущее. Наше долбанное дремучее будущее.

Это сейчас они бегают с телефоном и выискивают странные цифры, завтра они соберутся в стаю и будут громить базовые станции. Кажется, такое уже было. После завтра они начнут убивать «чипированных».

Теперь представьте любой серьёзный катаклизм, и как быстро вот такие сбегутся в секты и реально устроят новое средневековье.

Кстати, теперь я начинаю выкупать почему стало так много адептов теории плоской Земли.

Друзья, на мой телеграм, потому что скоро я буду только там.

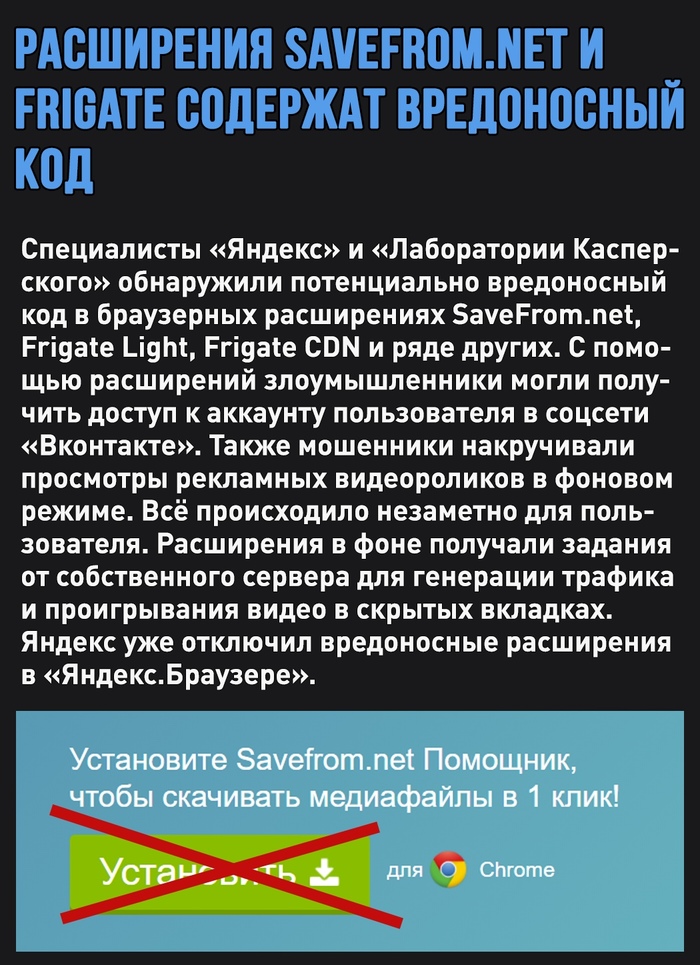

Удалите эти расширения немедленно

VDP: Best Video Downloader

Y2Mate Video Downloader

friGate3 proxy helper

Специалисты Яндекса и Касперского, которые сами продадут любые данные пользователя.

Яндекс, в котором засрано рекламой абсолютно все, объявляет ВПН вредоносным.

Это оформление ставит пост наравне с вышками 5g и вредной давжды кипяченой водой.

О, забеспокоились всё-таки. Рекламные видосы прокликиваются вхолостую, надо же)

Таки сегодня 31 декабря расширения серии frigate были заблокированы в Crome. В Менеджере расширений они помечены красным сообщением о наличии вредоносного ПО, в Магазине расширений страницы frigate недоступны.

С ВК источник ведёт на хаброблог Яндекса. В статье намного более подробные объяснения и даже разбор кода.

https://habr.com/ru/company/yandex/blog/534586/

Амиго надо установить срочно!

Некоторые думают но это не значит что это так, касперский антивирус тож многие нормальные проги за вирусы принимает. А яндекс и хром давно уже обнаглели берут на себя роль антивируса, хотя задача браузкра только доступ в интернет.

нет ябраузера нет проблем

Это какой-то ржач? Я не в курсе, ребят. Но вот Friate и SaveFromNet я доверяю больше, чем Яндексу!

я как-то поставил расширения впн, так потом кто-то ломался мне в ФБ, то ли пароль хотели сменить хотели, то ли что-то такое

ужас какой, пойду лучше сам удалюсь

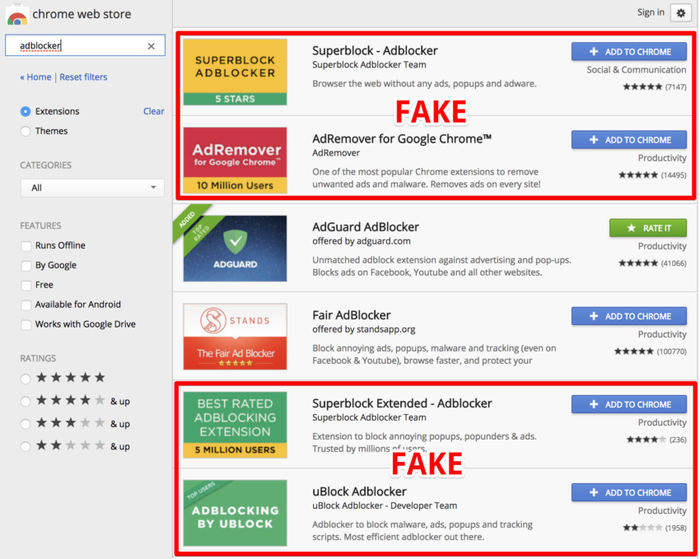

Больше 20 миллионов пользователей используют фальшивые блокировщики рекламы

Один из сооснователей и разработчиков AdGuard, Андрей Мешков, опубликовал в блоге компании интересную запись. Он пишет, что из-за плохой модерации Chrome Web Store более 20 млн пользователей установили себе фальшивые блокировщики рекламы и фактически являются участниками ботнета.

Фальшивые блокировщики рекламы, равно как и подделки любых популярных аддонов и приложений, вовсе не редкость. К примеру, осенью 2017 года в официальном Chrome Web Store обнаружили поддельную версию Adblock Plus, которой пользовались порядка 37 000 человек.

Мешков рассказывает, что данная проблема не нова. Мошенники довольно давно размещают в Chrome Web Store клоны популярных блокировщиков (добавляя всего несколько строк собственного кода). В результате пользователи вполне могли установить что-то вроде Adguard Hardline или Adblock Plus Premium или другие имитации. Единственный возможный способ борьбы с подобными фейками — это обратиться к Google с жалобой о неправомерном использовании товарного знака. Удаление клона занимает несколько дней.

По данным AdGuard, в настоящее время ситуация стала хуже, а мошенники умнее. На скриншоте ниже приведены результаты поиска, содержащие подделки. К этим клонам злоумышленники добавили пару строк кода и аналитику, но также употребляют ключевые слова в описании расширений, чтобы оказаться первыми в результатах поиска.

Очевидно, что таких простых трюков и пребывания в топе достаточно для завоевания доверия случайных пользователей. К примеру, только у одной из подделок насчитывается более 10 миллионов пользователей.

Об исследовании кода можно прочитать тут:

Так что опасные расширения с именами:

AdRemover for Google Chrome™(10+ млн пользователей);

uBlock Plus(8+ млн пользователей);

Adblock Pro(2+ млн пользователей);

По сути почти все расширения со словом «AdRemover» и «Adblocker» являются потенциально опасными, так как эти ключевые слова используют злоумышленники для поднятия своих фейков в топ.

Так же обратите внимание на превьюшку расширения в Chrome Web Store (скрин 1). У поддельных расширений она зачастую без логотипа и нарисована «на коленке в парке под пивко».

Для того чтобы скачать официальный блокировщик:

Это самое распространенное.

Берегите свои данные и себя!

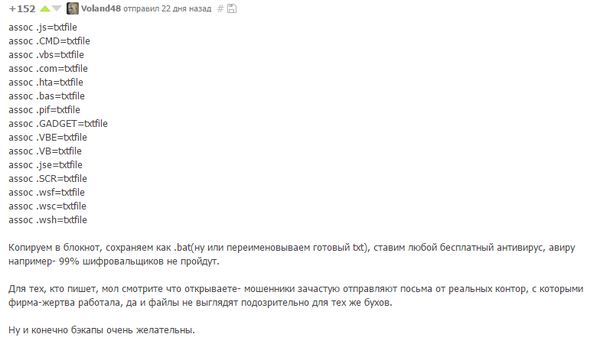

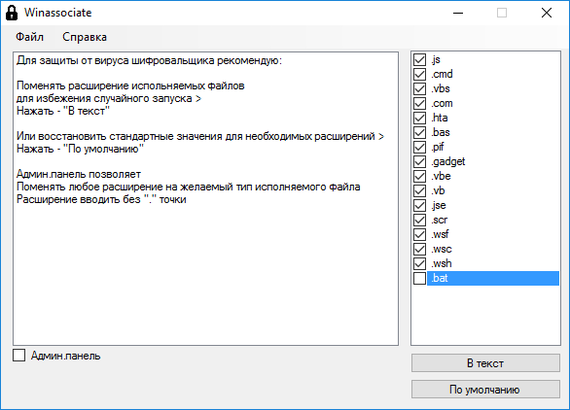

Хочу довести информацию, что данный топорный метод #comment_82295458 имеет место быть.

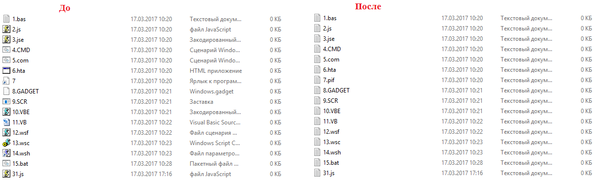

После этого все исполняемые файлы с которыми часто запускаются шифровальщики будут ассоциироваться с текстовым файлов и открываться в блокноте.

Если потребуется вернуть стандартные значения прописываем в командной строке:

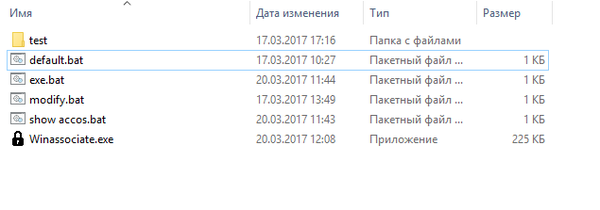

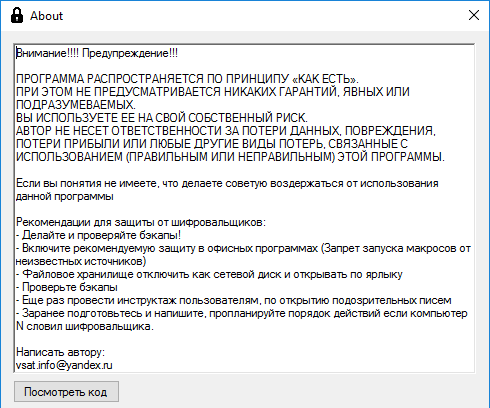

Для упрощения данных операций написал следующую простую программу

+ добавил расширения исполняемых файлов

Было желание сделать только для данных расширений, но позже добавил

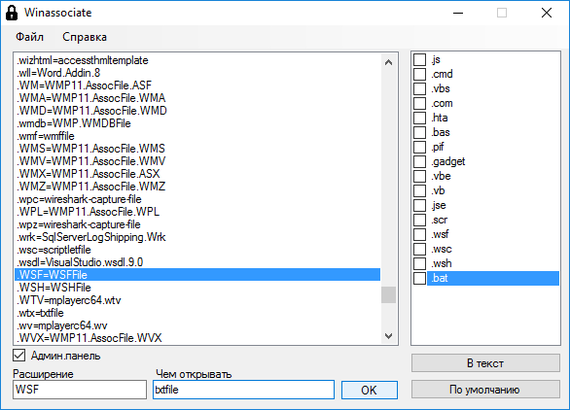

+ Админ.панель которая показывает и позволяет менять все расширения (ассоциации)

Для того чтобы проверить в папке «test» пустые файлы со всеми расширениями в списке

Программа будет работать только если Запустить от имени администратора

Для желающих напишите на почту отправлю исходники

Советы, рекомендации, пожелания туда же

Спасибо тем кто дочитал, надеюсь кому нибудь окажется полезной.

Для тех, кто резко против прошу не топить (коменты для минусов прилагаются)

Вирус-параноик FURTIM проверяет ПК на наличие 400 разных антивирусов

Если установка все же прошла успешно, Furtim избегает сервисов DNS фильтрации, сканируя сетевые интерфейсы зараженной машины и подменяя известные фильтрующие неймсерверы на публичные неймсерверы Google и Level3 Communications. Также малварь блокирует порядка 250 различных доменов связанных с информационной безопасностью.

Однако «паранойя» зловреда на этом не заканчивается. Furtim также отключает механизм уведомлений и всплывающие окна в Windows, и перехватывает контроль над командной строкой и Диспетчером задач, не давая попасть туда жертве.

Убедившись, что все под контролем, вредонос собирает данные о зараженной машине и отправляет на командный сервер. Управляющий сервер, в свою очередь, использует эту информацию для идентификации жертв, и передает Furtim финальную порцию пейлоадов, так как до этого на компьютере, по сути, работал только загрузчик малвари. Эта операция производится всего один раз, что тоже затрудняет работу экспертов по безопасности.

Костяк вредоноса состоит из трех файлов. Первый отключает на зараженной машине спящий режим и не дает жертве изменить соответственные настройки. Второй файл, это малварь Pony, похищающая данные. Pony ворует все, что плохо лежит, от учетных данных FTP-серверов и почтовых клиентов, до истории браузера и паролей, хранящихся на компьютере. Что делает третий пейлоад, эксперты enSilo пока понять не смогли, так как «разобрать» его им пока не удалось.

Также исследователи enSilo смогли определить, что управляющий сервер малвари расположен на российском домене и связан с несколькими украинскими IP-адресами.

Новый вирус криптовымогатель «Locky»

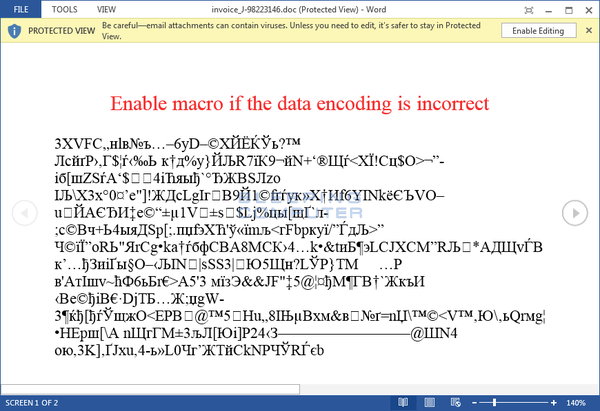

Исследователями в области информационной безопасности был обнаружен новый тип ransomwave — вредоносной программы, шифрующей пользовательские файлы и требующей выкуп в bitcoin. Новый криптовымогатель, который сами создатели назвали «locky», распространяется не совсем стандартным для подобного ПО способом — при помощи макроса в Word-документах.

По словам специалиста по информационной безопасности Лоуренса Абрамса, криптовымогатель маскируется под выставленный пользователю счет и приходит жертве по почте.

Прикрепленный файл имеет имя вида invoice_J-17105013.doc, а при его открытии пользователь увидит только фарш из символов и сообщение о том, что «если текст не читабелен, включите макросы».

При включении макросов начинается загрузка исполняемого файла зловреда с удаленного сервера и его установка на компьютер жертвы.

Изначально загруженный файл, из которого и производится дальнейшая установка Locky, хранится в папке %Temp%, однако, после старта шифрования пользовательских данных он удаляется.

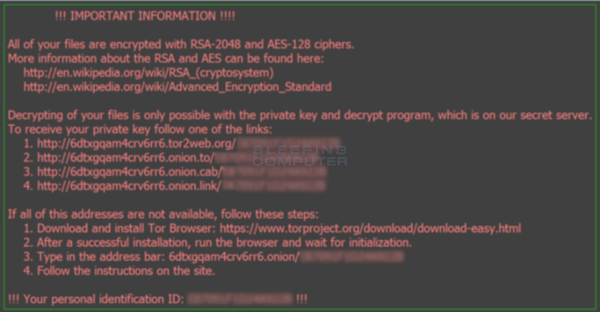

В начале своей работы Locky присваивает жертве уникальный шестнадцатеричный номер и после начинает сканировать все локальные диски, а также скрытые и сетевые папки. Для шифрования пользовательских данных зловред использует AES-шифрование.

Отдельно следует заметить, что Locky шифрует и сетевые диски, поэтому всем системным администраторам следует обратить внимание на политики доступа и максимально ограничить возможности пользователей. Но и это не все. Locky также удаляет все теневые копии файлов, чтобы пользователь не мог восстановить даже то, с чем он недавно работал.

После того, как все, до чего смог дотянуться зловред, зашифровано, он создает на рабочем столе и в каждой папке файл _Locky_recover_instructions.txt, в котором объясняется, жертвой чего стал пользователь, а также инструкции по выкупу своих данных.

Трафик Locky варьируется от 1 до 5 запросов в секунду. Таким образом, к концу сегодняшнего дня, жертвами криптовымогателя могут стать еще до 100 000 компьютеров по всему миру, кроме уже зараженных, что делает Locky беспрецедентным явлением в области кибербезопасности.

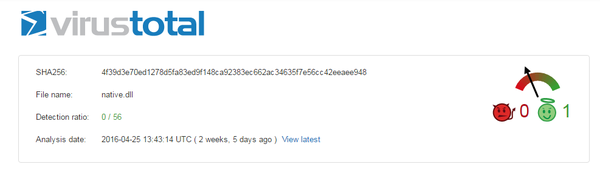

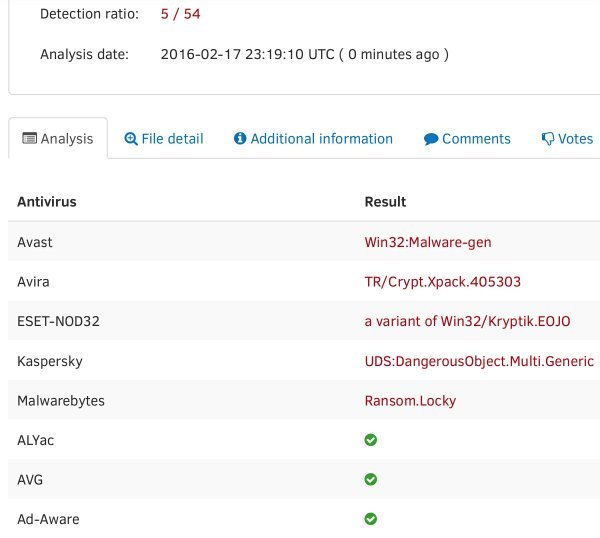

Вчера, по данным Кевина, Locky заражал до 18 000 компьютеров в час, а уже сегодня эта цифра может быть значительно больше. Еще печальнее то, что пока Locky детектится всего 5 антивирусами из 54 протестированных:

Как обнаружить вредоносные программы

Да, да, эта штука на столько серьезна, что её выкупила империя зла и разместила на своём официальном сайте.

В списке программ наглядно видно какая программа запустила какую и кому принадлежит.

В общем устал я писать, и так более чем достаточное руководство расписал. Удачи в поисках наркоманов!

«Windows Script Host» и как его исправить быстро и легко

Далее разберем подробно основные причины данной ошибки и как его исправить.

Сбои могут появиться в самое неожиданное время при установке различных ПО, игр и т.д. Сопровождается такая ошибка определенным кодом и сообщением «не удаётся найти указанный файл сценария».

«Windows Script Host» что это такое

Наиболее часто встречающаяся — ошибка 80070002. Как бы ни существовал длинный список различных кодов, их решение почти одинаковое.

Решение подобных конфликтов в большинстве случаев займет не больше 5 минут. Мы рассмотрим самые проверенные методы, которые помогут вам избавиться от данной ошибки. Эти способы признаны оптимальными на официальном сайте сообщества Майкрософт и получили одобрение большинства пользователей Виндовс.

Выделим наиболее распространенные причины возникновения конфликта «Виндовс Скрипт Хост»:

«Windows Script Host» исправить быстро и легко

Способ 1: Настройка корректного времени на компьютере

Системное время, которое отображается в области уведомлений, выполняет ряд задач. Одни программы, при обращении к серверам разработчиков или к другим подобным ресурсам, могут выдавать сбои из-за расхождений в дате и времени.

Так что всегда проверяем правильность времени ПК.

С этих пор время вашего ПК будет периодически синхронизироваться с сервером времени Microsoft и проблем с расхождением не возникнет.

Способ 2: Отключение Центра обновлений

Одним из частых причин является неудачное обновление системы.

Чему могут способствовать загруженность системы, а также сбои в сети интернет.

С помощью таких простых действий отключаем попытки системы получить свежие обновления, послужившие причиной возникновения конфликта «Виндовс Скрипт Хост».

Способ 3: Удаление некорректно установленных обновлений

Этот способ представляет собой удаление тех обновлений, после установления которых начались неполадки в Windows Script Host. Устранить это можно двумя способами: вручную и через восстановление системы.

На заметку! Какой бы вариант вы ни выбрали, важно помнить хотя бы примерную дату, после которой начались неполадки.

Метод вручную

Утилита восстановления

Полезно: Важно помнить, что такой процесс может повлечь за собой удаление программ и драйверов, установленные после выбранной даты. Для того, чтобы узнать коснется это вас или нет смотрим список затрагиваемых программ, нажав соответствующую кнопку.

Способ 4: Установка лицензионной Windows

Единственный плюс пиратской версии Виндовс – это то, что они бесплатны. Намного больше от них неудобств, в том числе, некорректную работу важных компонентов.

В данном случае советы по устранению ошибки, указанные выше, могут не решить проблему: исходники файлов уже были сбойными. Здесь остается порекомендовать поискать другой дистрибутив, но желательно, конечно, установить лицензионную версию Windows.

Вывод

Приведенные выше советы помогут вам устранить системную ошибку «Виндовс Скрипт Хост» наиболее простым и доступным образом. Но в случае, если проблема все же не решилась, тогда единственным решением остается переустановка системы, тем более если у вас пиратская версия Виндовс.

Выпущен экстренный патч для критической уязвимости в Log4j

Злоумышленники уже сканируют Сеть на предмет приложений, которые могут быть уязвимы к атакам Log4Shell.

Организация Apache Software Foundation выпустила экстренное обновление безопасности, исправляющее уязвимость удаленного выполнения кода ( CVE-2021-44228 ) в библиотеке Java Log4j. Библиотека обеспечивает возможности ведения журналов.

Уязвимость Log4Shell получила максимальную оценку в 10 баллов по шкале CVSSv3, поскольку ее можно использовать удаленно, и для выполнения кода не требуется особых технических навыков. Критическая опасность связана с повсеместным присутствием Log4j почти во всех основных корпоративных приложениях и серверах на базе Java. Например, Log4j включена почти во все корпоративные продукты, выпущенные Apache Software Foundation, такие как Apache Struts, Apache Flink, Apache Druid, Apache Flume, Apache Solr, Apache Flink, Apache Kafka, Apache Dubbo и пр. Другие проекты с открытым исходным кодом (Redis, ElasticSearch, Elastic Logstash, Ghidra от АНБ) также используют библиотеку в той или иной мере.

CVE-2021-44228 затрагивает версии log4j между 2.0-beta-9 и 2.14.1. Проблема отсутствует в версии log4j 1 и исправлена в версии 2.15.0.

По словам экспертов из компании LunaSec, серверы Apple, Amazon, Twitter, Steam, Tencent, Baidu, DIDI, JD, NetEase и, возможно, тысячи других компаний подвержены данной уязвимости.

По словам ИБ-экспертов, злоумышленники уже сканируют Сеть на предмет приложений, которые могут быть уязвимы к атакам Log4Shell.

Больше подробностей об уязвимости также можно узнать из блога Cloudflare.