Xdr что это такое

Всё что вы хотели узнать об XDR в одном посте

На днях мне посчастливилось поучаствовать тут (обойдемся ссылкой на запись, без прямой рекламы), где обсуждалась такая новая тема на рынке ИБ, как XDR.

По горячим следам эфира зафиксирую основные тезисы: мои собственные мысли и факты относительно XDR и, в целом, отвечу на два важных вопроса: что такое XDR? зачем он стал нужен?

Что такое XDR?

XDR (Extended Detection and Response) – это расширенное обнаружение и реагирование на сложные угрозы и целевые атаки. В основе решения данного класса лежат продукты от одного вендора, то есть, это, в большей степени, моновендорная история.

EDR (Endpoint Detection and Response) – это ключевой элемент XDR. Без EDR не может быть XDR.

XDR должен строиться на сильном EDR, который сам по себе в рамках конечных точек должен охватывать большое количество источников данных: ПК, ноутбуки, виртуальные машины, мобильные устройства, плюс различные операционные системы (Windows, Linux, MacOS, Android, iOS, пр.).

XDR не равно EDR. XDR основан на расширении технологии EDR.

Буква “X” в начале сокращенного варианта названия “XDR” означает количество подключаемых источников/продуктов, которые участвуют в процессе обнаружения, расследования и реагирования. Количество подключаемых “X” зависит от потребностей заказчика, от уже внедренных решений от одного вендора, а также от выбранного поставщика XDR, то есть от его поддерживаемых источников (классов продуктов).

XDR – это, в большей степени, концепция, которая представляет собой кросс-продуктовую историю, обогащенную поверх дополнительными значимыми функциональными возможностями по реагированию на инциденты. Это единый центр сбора, нормализации, анализа, корреляции данных, расширенного расследования и реагирования с применением максимально возможной автоматизации. В составе также единая база данных, единая консоль, единая видимость того, что происходит в инфраструктуре, единый инструментарий по анализу первопричин и проактивному поиску угроз, единый улучшенный процесс приоритезации инцидентов, одна точка взаимодействия с Threat Intelligence и пр.

XDR подразумевает постоянную доставку обновлений, новых правил, плейбуков и т д. Это не просто отгружаемая коробка – это живой и растущий организм, актуализируемый с каждым изменением в ландшафте угроз.

Защитные средства, такие, как EPP+EDR, шлюзы (почтовый и веб), NTA/NTDR, CASB, IDM и ряд других (зависит от конкретного вендора), а также решения по защите индустриально-специфичных систем (банкоматы, АСУ ТП, IoT, пр.) выступают сенсорами для XDR и, в том числе, элементами, через которые возможно проводить действия по реагированию.

Минимальный комплект XDR – это охват конечных точек и сети, почтового и веб трафика, то есть, наиболее популярные и важные точки проникновения злоумышленников, которые следует контролировать в первую очередь. И, конечно, этот комплект должен быть обогащён актуальными данными об угрозах – Threat Intelligence.

Несмотря на заложенную изначально моновендорную историю, XDR не исключает взаимодействие со сторонними поставщиками, обработки данных от них и, в том числе, включения базовых SOAR возможностей, в большей степени связанных с реагированием. Вендоры, которые имеют в своем портфеле SIEM получать дополнительный бонус по быстрому подключению сторонних решений в общую концепцию XDR.

XDR – это, в первую очередь, облачная история, но XDR on-premise возможен как одна из опций. Это актуально для России, но не все вендоры на рынке это cмогут обеспечить. Если вендор исторически был и есть с on-premise решениями – он поддержит историю с on-premise XDR, при этом, что логично, в том числе уйдет и в облако.

XDR концепция может лежать в основе предоставляемых сервисов со стороны MSSP провайдеров, оказываемого сервиса MDR, например.

Про основные отличия XDR и SOAR можно почитать в моей отдельной статье тут

Зачем стал нужен XDR?

В настоящее время для противостояния более сложным угрозам, целенаправленным атакам и угрозам типа APT организациям необходимо уделять особое внимание не только уровню конечных точек, но и другим потенциальным точкам проникновения злоумышленника в инфраструктуру и, самое главное, на взаимосвязи между ними. Почему? Потому что профессиональные киберпреступники сегодня предпочитают многовекторный подход к проникновению в корпоративную сеть, атакуют как можно больше элементов инфраструктуры и часто объединяют множество различных методов в одну запланированную атаку. Организации должны обладать пониманием того, что происходит у них в рамках всей инфраструктуры, контролировать ключевые точки проникновения и получать полную картину атаки, иметь возможность быстро анализировать первопричины, проводить глубокие расследование сложных инцидентов и реагирования на них в рамках всей инфраструктуры, а не отдельных элементов.

Сегодняшняя ситуация с большим количеством разрозненных не интегрированных решений, отсутствием достаточного количества ресурсов и знаний для работы с этим зоопарком решений и невозможностью получить оперативно из этого всего полную картину происходящего. А также, недостаток автоматизации, необходимой в процессе обнаружения, расследования и реагирования, отсутствие кросс-продуктовых сценариев, наличие огромного числа ложно-положительных срабатываний, низкий уровень приоритезации, не самые лучшие показатели MTTD/MTTR – весь этот набор проблем требует поиска какого-то решения.

Благодаря XDR различные продукты от одного вендора обретают единую среду обмена данными и получения единой картины происходящего в инфраструктуре. Единая консоль управления для удобства работы аналитика, предоставляемый высокий уровень автоматизации действий в рамках расследования и реагирования, усовершенствованный процесс приоритезации инцидентов, улучшенные показатели MTTD и MTTR, сокращение числа ложно-положительных срабатываний и времени, которое аналитики тратят на процесс расследования и реагирования на инциденты делает сегодня XDR очень привлекательным.

На этом у меня всё! Дополняйте своими мыслями! До встречи!

Особенности современных XDR-решений

Внедрение XDR-решений — перспективный тренд в построении и усилении комплексной защиты инфраструктуры. XDR эффективен в обнаружении инцидентов и реагировании на них, применяет алгоритмы машинного обучения, сочетается с рабочими моделями SIEM / SOAR; подходит компаниям, которые не доросли до потребности в SOC. Каковы особенности современных систем расширенного обнаружения и устранения угроз, что ждёт растущий рынок XDR в ближайшие годы? Отвечают ведущие ИБ-эксперты в студии Anti-Malware.ru.

Введение

31 марта 2021 г. в студии Anti-Malware.ru состоялась очередная встреча с ведущими экспертами в области информационной безопасности, которая была посвящена системам расширенного обнаружения и устранения угроз, или XDR (Extended Detection and Response). В последние годы XDR-решения всё чаще внедряются как для выстраивания, так и для усиления комплексной защиты, повышения скорости реагирования на инциденты, проведения более глубоких расследований.

Гости эфира начали дискуссию с определения XDR, постепенно переключаясь на технические особенности и специфику внедрения XDR-решений, привели примеры из личного опыта. Спикеры также сформулировали рекомендации для компаний, которым будет полезно внедрение подобных систем.

В ходе трансляции к обсуждению подключались слушатели, также проводились опросы аудитории, которые отразили текущее состояние понимания темы. В конце беседы специалисты сделали прогнозы по развитию рынка XDR на ближайшие 2–3 года. Предлагаем ознакомиться с ключевыми вопросами встречи.

В студии Anti-Malware.ru собрались:

Модератором и ведущим прямого эфира выступил Илья Шабанов, генеральный директор аналитического центра Anti-Malware.ru.

Что такое XDR?

Обсуждение началось с вопроса, который, как показал анонс темы, интересует очень многих специалистов. Что же такое XDR, «о чём» этот продукт, для чего необходим, какая от XDR в конечном итоге польза? Эксперты ответили, что к появлению XDR привёл многовекторный подход злоумышленников к проникновению в систему в сочетании с атаками на многие элементы инфраструктуры организаций. XDR обладает качественным автодетектированием, основанным на поведенческом анализе на всех уровнях: и на хостовом, и на сетевом, и даже в изолированных средах. Продукт должен гибко встраиваться в защищаемую инфраструктуру и поддерживать качественную эмуляцию.

Были выделены 3 основных компонента XDR:

Игорь Душа:

— Важно не что такое XDR, важно, какую задачу мы решаем. Важно, чтобы мы понимали XDR одинаково. Термин был введён в 2018 году и ещё не устоялся, до сих пор ведутся споры, что понимать под XDR. Для конечного пользователя это — условная замена SIEM, SOAR.

XDR — это категория продуктов или некая концепция?

Эксперты разделились во мнениях в этом вопросе. Илья Осадчий отметил, что большинство в мире воспринимает XDR как продукт. Яна Шевченко считает, что XDR — это кросс-продуктовая концепция, которая потребовалась рынку, заказчикам, потому что у каждого заказчика имеются разные потребности и задачи, которые будут решаться внедрением XDR. Моновендорность создаёт некоторые лимиты, что играет важную роль в понятии XDR. Станислав Фесенко добавил, что продукт попадает во многие категории, потому что ему требуется универсальность.

Игорь Душа:

— Если мы говорим о продукте — это одно, если о сервисе — это другое. XDR как продукт предоставляет решение конечному пользователю и выполняет все вышеперечисленные задачи по защите.

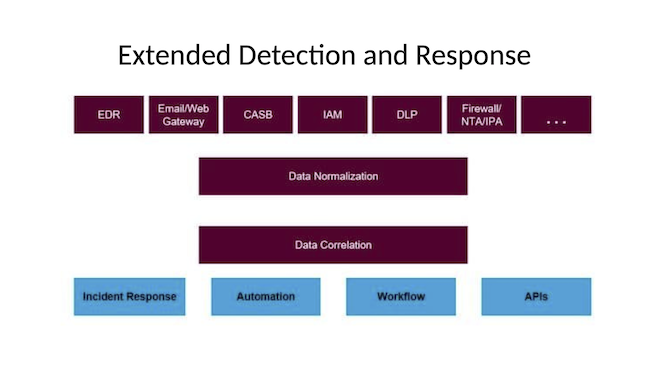

Рисунок 1. Схема компонентов XDR

Сегодня у многих вендоров есть готовые решения, которые объединяют обозначенные на схеме компоненты, поэтому можно сказать, что XDR — это концепция, в рамках которой отдельные вендоры создали «коробочные» продукты.

Подводя промежуточный итог, спикеры пришли к выводу, что для конечного пользователя не так важно, является ли XDR концепцией или продуктом. Одна из причин потребности рынка в XDR-решениях — это недостаток квалифицированных специалистов. Система позволяет автоматизировать и унифицировать многие процессы, оптимизировать мониторинг и метрики, которые значительно облегчают работу.

Эксперты также подтвердили, что в качественном XDR есть поддержка подписки на дополнительные сервисы, например для проведения более глубокого криминалистического анализа (форензики), проактивного поиска угроз (Threat Hunting). Можно также подключать внешних аналитиков.

Если приобрести EDR, NTA и организовать контроль на уровне хостов и сети, в итоге получится XDR? На этот вопрос специалисты ответили отрицательно, потому что, по их мнению, в таком сценарии не будет системы, которая соберёт все данные и что-то с ними сделает, не будет «detection and response». Денис Батранков предложил следующий набор: EDR, NGFW (межсетевой экран следующего поколения) и NTA с поведенческим анализом.

Игорь Душа обратился к коллегам:

— Допустим, у нас есть разные модули, подключённые к SOAR / SIEM. Как это доделать до XDR? Если все модули — от одного вендора, это будет XDR?

После обсуждения эксперты сошлись во мнении, что SOAR / SIEM и XDR — это две параллельные конкурирующие ветви, два подхода, которые преследуют одну и ту же цель. Можно собрать из разных модулей свой SOAR / SIEM, со временем соединить все эти модули и оптимизировать под свои задачи. Или же можно приобрести готовое «коробочное» решение — XDR, которое вендор будет развивать и улучшать.

Подводя итог: базовая концепция XDR — это EDR + NTA + исключение замыкания на моновендорности.

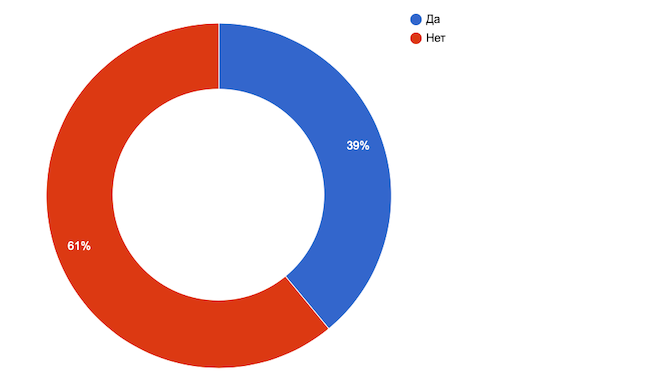

Рисунок 2. Знакомы ли вы с концепцией XDR?

В результате опроса аудитории оказалось, что только 39 % респондентов знакомы с концепцией XDR.

Ответы на вопросы слушателей

В ходе трансляции к обсуждению активно подключалась аудитория; обобщим ответы спикеров на самые интересные вопросы.

С чего начать внедрение XDR, если ресурсов не хватает на все компоненты?

Эксперты предложили начать внедрение с EDR. Практически все решения по безопасности на рынке — это лицензия или подписка на определённый интервал времени. Те средства, которые вкладываются в лицензии, можно вложить и в XDR, что позволит сэкономить, так как вендор поставляет многие комплексные решения; можно договориться на предоставление скидки, дополнительно уменьшив тем самым затраты.

Компания «с нуля» внедряет XDR, будет ли такая компания хорошо защищена?

Спикеры ответили, что необходимо начинать с базовых превентивных мер, чтобы блокировались 90 % угроз. Без этого системы «detection and response» не будут работать соответствующим образом. Денис Батранков привёл пример случая, когда компания использует одновременно SIEM, MDR и поверх этого XDR, который ускоряет расследования и блокирует угрозы.

Специалисты подчеркнули, что XDR обеспечивает видимость событий на контуре, экономит время и деньги. Детектирование инцидента на анализе тактик и атрибуций происходит за очень короткий промежуток времени, это даёт возможность быстро получить готовый инцидент, а также приоритизировать инциденты. Решение XDR необходимо строить на качественном EDR.

Когда компания будет готова к внедрению XDR?

К этому вопросу эксперты рекомендуют подходить постепенно, проведя подготовительную работу. Подобные системы внедряются в течение года, поэтапно. По очереди XDR стоит за SIEM. При этом внедрение XDR в одной компании непохоже на внедрение в другой, это уникальный процесс.

Технические особенности XDR

В следующей части беседы специалисты сосредоточились на атрибутах качественного XDR, затронули технические аспекты работы продукта.

Денис Батранков ещё раз подчеркнул скорость работы XDR, выделил «озеро данных» (data lake) как его основу. Например, событие записывается в две базы данных: одна — для долгого хранения, для разбора инцидентов, которые были, скажем, полгода назад, другая — для разбора текущих инцидентов. Получаются сбор сведений от многих источников и быстрая обработка. Источники предоставляет клиент, а вендор может самостоятельно собрать дополнительные материалы. Поверх этого «озера данных» и работает XDR.

Эксперты рекомендовали поставить XDR новым компаниям, которые обладают бюджетом, так как это позволит решить целый спектр проблем, и к тому же всегда можно активировать дополнительный модуль XDR для решения той или иной задачи.

Выбор XDR

При выборе XDR эксперты выделили несколько ключевых моментов, образующих комплекс:

Важным атрибутом является и возможность выхода за пределы своей экосистемы, так как сейчас лучшие решения XDR — это те, которые эволюционировали из EDR. Сбор данных с большего числа устройств инфраструктуры улучшает детектирование и расследования. Также значима поддержка интеграции со сторонними системами.

Игорь Душа дополнил, что для конечного пользователя более важно просто подключить все источники к XDR без лишних проблем и забыть о нём до первого инцидента. Также спикер выделил три базовых критерия при выборе XDR: простая настройка, эффективность, удобство (юзабилити).

Как работает XDR в обнаружении сложных атак?

В целом работа XDR основана на двух компонентах: хостовой части и корреляционном ядре, которое собирает данные из сети и с хостов. Разные продукты имеют особенности, некоторые больше нагружают хост, некоторые — меньше. Все продукты эффективно используют машинное обучение, которое уже пришло в ИБ и позволяет очень многое детектировать «на лету».

Денис Батранков:

— Здесь — отличие продуктов. Один продукт сообщает, что тебя пытались взломать и не смогли, другой сообщает, мол, вас взломали, но я могу это, например, откатить или рассказать об инциденте вовремя. Решается проблема скорости. Эти техники в продукте направлены на блокировку, это — «превент». Второй набор техник — это сбор журналов: процессы, реестры, файлы. Далее на основе этих событий работают поведенческие правила. Это, по сути, — наработки людей, которые 20 лет расследовали инциденты, занимались форензикой, заложили в продукт правила, которые по индикаторам определяют вредоносную активность. Правила можно посмотреть, по этим правилам можно учиться. Правила можно редактировать, в частности в нашем продукте.

Спикеры также подчеркнули, что заказчик может создавать правила обнаружения самостоятельно, также вендор эти правила поставляет, обновляя их за определённую плату.

Важная особенность XDR — кросс-детектирование. Например, если вредоносный объект извлекается из почтового трафика, то после анализа подозрительная сигнатура автоматически будет блокироваться и на хостах.

Возможность кросс-функциональности не только в одной сети, но и между разными клиентами, как это происходит в продукте Group-IB, выделил Станислав Фесенко. Хеш вредоносного файла от одного клиента (если он не изолирован) попадает в общую базу и далее синхронизируется между всеми клиентами.

Чем расширенное реагирование за счёт XDR лучше SOAR? Ответил Илья Осадчий: идея SOAR — это интеграция «всего со всем». С другой стороны, XDR помогает очень быстро, очень точно и специфично отреагировать, автоматизировать многие процессы и упростить работу аналитиков SOC. К этому следует добавить ручное реагирование, тонкие действия на хосте, автоматические действия на других системах, оптимизацию того же файрвола. Эти действия связаны с тем, какие точечные кейсы детектирует XDR.

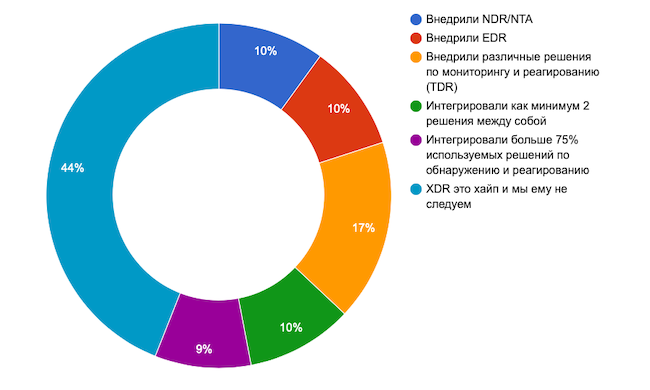

Рисунок 3. На каком этапе внедрения концепции XDR вы находитесь?

Большинство зрителей прямого эфира считает, что XDR — это «хайп».

Эксперты сошлись во мнении, что XDR — это серьёзная автоматизация и со временем вендоры, которые выпускают антивирусы и EDR, будут позиционировать свои продукты как XDR.

XDR в контексте SOC

В продолжении жаркой дискуссии спикеры выразили мнение, что XDR может функционировать и без SOC, но здесь всё зависит от конкретных задач. Если инфраструктура огромна (тысячи машин), то без SOC будет не обойтись и оптимально отдать всё на аутсорс. Также нужны аналитики, достаточно квалифицированные для эффективного взаимодействия с XDR. С другой стороны, XDR может поставляться как SaaS (Software-as-a-Service). По сути, XDR и EDR — это инструменты обогащения данных для SOC. SOC строятся на базе SIEM-систем и XDR будет выступать единым источником многих групп данных.

Как проверять эффективность XDR?

Говоря о проверке эффективности, специалисты предложили запуск кросс-сценариев, детектирующих сценариев. В целом спикеры сошлись во мнении, что вопрос неочевиден. Если для антивирусов, к примеру, есть тесты, то для XDR такого нет.

Денис Батранков привёл пример из практики, когда тестировать их продукт принялся человек, который участвует в CTF (киберсоревнованиях по принципу Capture the Flag) и выигрывает.

Яна Шевченко добавила, что если XDR поставлен «поверх» EDR, то в этом случае мы затрагиваем функциональность, которую покажут кросс-сценарии, потому что заказчик уже считает EDR эффективным.

Где хранить терабайты данных?

XDR-решения генерируют огромные объёмы данных. В целом это — выбор между облачным и локальным (on-premise) решениями. Оба варианта масштабируются. Эксперты высказали несколько мнений, а также привели цифры и подчеркнули значимость скорости поиска. Вот некоторые цитаты.

Денис Батранков:

— Важный вопрос, который следует задавать вендору, потому что это — или админ, который всё организовывает, или как у нас: мы сами это облако для data lake поддерживаем, которое по сути бесконечно. Мы продаём этот data lake как сервис, можно приобрести только его, к нему прилагается агент. Этот сервис у нас является источником для разных продуктов, с которыми вы можете на нашем портале ознакомиться. По сути data lake в XDR будет набором «сырых» данных, которые могут быть использованы для того же расследования инцидента, который был полгода назад.

Илья Осадчий:

— XDR берёт на себя свой трафик и трафик других систем, это — огромный объём, плюс возникает проблема поиска в этом объёме. Выходит на первый план архитектура. Традиционно, старые EDR-решения хранили информацию в индексируемых БД. При построении индексов объём данных иногда увеличивался вдвое. В нашем решении используется решение компании «Скайлер», БД без индексов, которая позволяет производить очень быстрый поиск. CrowdStrike аналогично купили no-index-database, чтобы тоже строить это огромное data lake.

Станислав Фесенко отмечает, что важно соблюдать баланс. Скорость поиска не так важна, когда расследуешь инцидент годичной давности.

— В нашем продукте «сырой» трафик не хранится, хранится подробная информация о сессиях, которой в 95 % случаях будет достаточно для расследования. События с хостов собираются также ядром. Объёмы данных могут быть действительно очень большими. 2000 хостов за 2 недели создают примерно 4 ТБ данных. А надо ли хранить всё? Или, может быть, надо хранить то, что было подозрительным, что было предварительно обработано, но не ушло в «алёрт»? Все наши решения обеспечивают гибкость и могут масштабироваться.

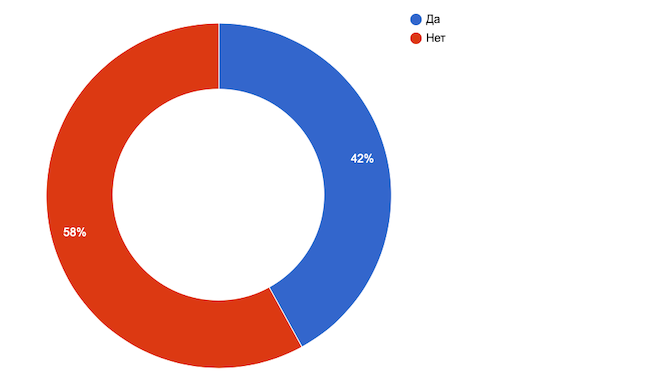

Рисунок 4. Нужен ли, на ваш взгляд, XDR для SOC?

58 % зрителей прямого эфира считают, что XDR для SOC не нужен.

После вывода результатов опроса эксперты вернулись к теме SOC и уточнили, что XDR может быть эффективен и для организаций, которые ещё не «дозрели» до SOC, но хотят вести мониторинг, автоматизировать, расследовать инциденты. XDR-решение максимально закроет их задачи и будет максимально полезным. Более того, для некоторых компаний XDR может стать качественной альтернативой SOC. В любом случае должен быть специалист, который работает с XDR. Денис Батранков отметил, что ни разу не встречал сотрудников SOC, которые говорили бы, что им не нужен XDR.

Тренды и прогнозы развития рынка XDR в России

Специалисты пришли ко мнению, что XDR, скорее всего, станет массовым явлением в ближайшие 3–5 лет. Категория подобных продуктов востребованна, потому что всем удобно иметь мониторинг и единое представление о том, что происходит в инфраструктуре. Вендоры также будут развивать XDR, улучшать и подключать кросс-продуктовые функции. Не исключено, что появится какой-то «микс» и всё будет обёрнуто в новую маркетинговую оболочку, но концепция сохранится.

Илья Осадчий:

— [Это] категория продуктов, которая начинает устаиваться. В ближайшие 5 лет EDR будут переквалифицироваться в XDR. Может быть, XDR заменит NTA + EDR и получится триада «SIEM — SOC — XDR».

Игорь Душа:

— 7 лет назад я начал писать концепцию продукта и понял, что пишу XDR. Это — логичная и понятная концепция, которая даёт пользователям то, что им нужно. Основная цель — защищать пользователя от атак. Неважно, как это будет называться через год или через три, это всё равно будет. Мы всё равно увидим у вендоров единую экосистему, единое решение, которое будет решать задачи.

XDR или SIEM / SOAR?

Спикеры отметили, что это — архитектурно разные решения. SOAR не может делать быструю обработку большого массива данных и принять решение основанное на поведенческом анализе, как это делает XDR. Зачастую в компаниях оба решения используются вместе. Вероятно, в будущем эти два подхода скорее сольются и будут друг друга дополнять. Многое покажет выбор рынка.

Илья Осадчий:

— Если достаточное количество заказчиков в течение ближайших лет решат, что SOAR или XDR — правильный путь, то остальным заказчикам предстоит перейти на то, что выбрал рынок.

Яна Шевченко:

— Недавно писала статью, где сопоставляла EDR с XDR и SIEM с SOAR. Кто выиграет? На наш взгляд, SIEM останется, а XDR будет предоставлять базовую SOAR-функциональность.

Игорь Душа:

— XDR решает многие задачи, но если уже установлен SIEM / SOAR, то «профит» будет минимальным. Лично моё мнение — XDR эти технологии постепенно выжмет с рынка.

Рисунок 5. Каково ваше мнение относительно решений XDR?

44 % наших респондентов считают, что решения XDR интересны, но на данный момент избыточны.

Выводы

На сегодняшний день XDR-решения весьма перспективны. Они развиваются ведущими вендорами и являются естественным эволюционным шагом (EDR + NTA) в обеспечении комплексной информационной безопасности. XDR имеет высокую скорость обработки большого массива логов, собранных со всех ключевых узлов инфраструктуры (за любой период), что позволяет администратору обозревать картину происходящего на контуре.

На основе поведенческих алгоритмов и машинного обучения XDR даёт возможность эффективно и своевременно реагировать на инциденты, откатывать действия злоумышленника, совершенствовать эшелоны защиты.

Стоимость внедрения XDR-решений весьма высока, но она ниже цены внедрения отдельных компонентов, которые не будут связаны удобной экосистемой.

XDR-системы могут подойти компаниям, которые не имеют SOC, но ищут профессиональные комплексные решения для расследования инцидентов. Также XDR хорошо сочетается с уже рабочими моделями SIEM / SOAR, значительно ускоряя обработку инцидентов.

В ближайшие несколько лет рынок XDR будет актуализироваться, развиваться и совершенствоваться, так как потребность в подобном комплексном продукте со стороны рынка, со стороны бизнеса возрастает.

AM Live постоянно проводит трансляции посвящённые самым разным вопросам современной информационной безопасности. Подписывайтесь на наш YouTube-канал и задавайте вопросы спикерам в прямом эфире!