Zero tier one что это

ZeroTier, WireGuard и «LAN» от RuVDS. Сравнение возможностей и области применения

В предыдущих статьях, от RSagittarius, посвящённых ZeroTier было подробно рассмотрено практическое применение данного инструмента и его настройка. Настало время сравнить его с таким, набирающим популярность, решением как WireGuard, что бы понять — в каких случаях лучше выбрать ZeroTier, а в каких WireGuard. Так же, «на закуску», рассмотрим такую штуку как локалка RuVDS.

Wireguard — относительно новый популярный VPN «из коробки»

Существует огромное множество VPN решений, наиболее известными, на сегодняшний день, являются IPSec, WireGuard и до недавнего времени наиболее популярный, OpenVPN. Так почему-же я решил сравнивать ZeroTier, который производителем не позиционируется как классическое VPN решение, именно с WireGuard? На то есть несколько причин:

1. Простота настройки

По сравнению с тем-же OpenVPN настройка WireGuard действительно «тривиальна». Достаточно сгенерировать пары открытый-закрытый ключ и обменяться открытыми ключами, между хостами, поднять WireGuard интерфейсы (правда руками), и руками-же их скоммуницировать. На этом, в принципе базовая настройка завершена.

2. Мультиплатформенность

3. Новизна

WireGuard впервые «вышел в свет» в конце июня 2016-го и сразу в прод маленькой кучки VPN провайдеров:

Earliest snapshots of the code base exist from June 30, 2016. Four early adopters of WireGuard were > the VPN service providers Mullvad, AzireVPN, IVPN and cryptostorm.

ZeroTier — виртуальный коммутатор с функцией VPN и «файрволом»

Скажу сразу и честно. Давно не испытывал такого удовольствия от соединения энного количества хостов в сеть. Простота и логичность работы и настройки ZeroTier просто подкупает. А с учётом того, что RuVDS предоставляет готовый шаблон, для поднятия собственного ZeroTier контроллера, так ещё и сокращает время развёртывания VPN сети. Ни в одном опенсорс проекте, до этого, я ещё не видел такой лёгкости добавления отдельных хостов и целых локальных сетей, в VPN сеть. Да именно сеть, ибо производитель позиционирует свой продукт как виртуальный коммутатор с функцией VPN. Теперь можно пройтись по тем-же пунктам что и в случае WireGuard.

1. Простота настройки

Не буду повторяться, ибо всё уже написано до нас. Отмечу лишь то, что добавление нового хоста это одна команда на клиенте вида zerotier-cli join 7ca3bd9b52f9d96b и… и всё! (ну и плюс поставить галочку авторизации, в веб-интерфейсе контроллера, для свеже-добавленного хоста). Роутинг в локалки, например в локалки филиалов, тоже никаких проблем! Галочка в GUI и статик роуты на маршрутизаторах локалок. Вобщем, как минимум, я рекомендую попробовать!

2. Мультиплатформенность

ZT тоже балует обилием клиентов подо всё что движется, включая практически все популярные NAS и даже OpenWRT.

3. Новизна

ZeroTier уже не мальчик. Всё-таки 10 лет развития, по айтишным меркам, это уже что-то. Но, тем не менее, продукт выглядит свежо, по крайней мере по концепциям. А главное, он работает ровно так, как задумано. Но это всё лирика. Как мне кажется пора переходить к самому главному к сравнению…

Сравниваем наших героев

Выводы

К сожалению ZeroTier, предсказуемо, проиграл по производительности. По крайней мере для систем на ядре Linux. Но, по моему скромному мнению, ZeroTier победил в простоте и удобстве администрирования. Отсюда вывод. Если вам нужна высокая производительность между серверами и рабочими станциями на линукс, выбирайте WireGuard. Если-же у вас клиенты, по большей части на MacOS, Windows, и мобильных платформах, то я-бы выбрал ZeroTier. Особенно если нужно добавлять / удалять новых клиентов, в большом количестве, раздавать права доступа и так далее. Ну и, для клиентов RuVDS, может стать решающим фактором быстрота и удобство развёртывания собственного контроллера, «в один клик». Так-же, для упрощения выбора, приведу сводную таблицу совместимых платформ:

А теперь небольшой сюрприз

На самом деле, для случая соединения между собой серверов размещённых у RuVDS, есть ещё один вариант. Вариант указанный в заголовке статьи. И этот вариант, по производительности, уделывает даже WireGuard, но, при этом, по простоте настройки сравним с ZeroTier. Это «Локальная сеть» в панели управления серверами. Под спойлером — где искать и как всё это настроить:

В панели управления серверами у любого сервера который хотим добавить в локалку идём на вкладку «сеть»(1) и смело жмём на капу «настроить локальные сети»(2).

Далее создаём новую локалку.

Задаём имя локальной сети(1). Выделяем подсеть в любом из частных диапазонов (10.0.0.0/8; 192.168.0.0/16; 172.16.0.0/12 etc), с маской в CIDR нотации(2). Опционально придумываем описание(3). Выбираем сервер который хотим подключить(4), подключаем(5), при необходимости повторяем шаги 4 и 5. Жмём зелёную капу(6).

Выглядит локалка как-то так… Проверяем, жмём «Deploy».

Мы подключены к сети(2), но пока в оффлайне(1). Ждём пару минут.

После чего жмём «обновить список»(1) и убеждаемся что сеть перешла в состояние online(2).

После того как сеть поднялась, заходим на виртуалки и проверяем связность. Локалка видна как обычный сетевой интерфейс, с адресом из той подсети которую мы задали(1). «Соседний» сервер на другом конце страны, прекрасно пингуется(2).

Самое интересное — производительность (сервера те-же что и в тестах WireGuard и ZeroTier):

Очевидные вопросы

1. Что у этого решения под капотом?

VLAN/IPsec, при этом не используются ресурсы виртуалки.

2. Где использовать?

Для соединения серверов в рамках RuVDS.

3. Простота настройки?

Сравнима с настройкой ZeroTier.

Окончательные выводы по областям применения

Powered by ZeroTier. Практическое руководство по строительству виртуальных сетей. Часть 1

Продолжая рассказ о ZeroTier, от теории, изложенной в статье «Интеллектуальный Ethernet-коммутатор для планеты Земля», перехожу к практике, в которой:

Сетевой контроллер

Как уже было сказано ранее, для создания виртуальных сетей, управления ими, а также подключения узлов, пользователю необходим сетевой контроллер, графический интерфейс (GUI) для которого существует в двух ипостасях:

В своей практике я пользовался обеими и в результате всё-таки остановился на второй. Причиной чему послужило предостережения разработчика.

«Сетевые контроллеры служат центрами сертификации для виртуальных сетей ZeroTier. Файлы содержащие секретные ключи контроллера должны тщательно охраняться и надежно архивироваться. Их компрометация позволяет неавторизованным злоумышленникам создавать мошеннические конфигурации сетей., а потеря — приводит к потере способности контролировать и управлять сетью, фактически делая её непригодной для использования»

А также, признаки собственной ИБ-параноидальности 🙂

Первоначальная настройка

После создания сервера из указанного шаблона, доступ к Web-GUI контроллера пользователь получает через браузер, обратившись по адресу httрs:// :3443

По умолчанию сервер уже содержит предварительно созданный самоподписанный TLS/SSL сертификат. Для меня этого достаточно, так как я закрываю доступ к нему извне. Для тех же, кто желает использовать другие типы сертификатов, есть инструкция по установке на GitHab разработчика GUI.

При первом входе пользователя в систему Login с установленными по умолчанию логину и паролю — admin и password:

Она предлагает изменить пароль по умолчанию на пользовательский

Я поступаю чуть иначе — не меняю пароль у существующего пользователя, а создаю нового — Create User.

Задаю имя нового пользователя — Username:

Задаю новый пароль — Enter new password:

Подтверждаю новый пароль — Re-enter password:

Вводимые символы чувствительны к регистру — будьте внимательны!

Чек-бокс подтверждения смены пароля при следующем входе — Change password on next login: не отмечаю.

Для подтверждения введенных данных жму Set password:

Потом: перелогиниваюсь — Logout / Login, уже под учётными данными нового пользователя:

Далее перехожу во вкладку пользователи — Users и удаляю пользователя admin, кликнув на иконку корзины, которая находится слева от его имени.

В дальнейшем изменить пароль пользователя, можно кликнув либо на его имя, либо на set password.

Создание виртуальной сети

Для создания виртуальной сети пользователю необходимо перейти во вкладку Add network. Из пункта User это можно осуществить через страницу Home — главную страницу Web-GUI, на которой отображён ZeroTier-адрес данного сетевого контроллера и присутствует ссылка на страницу списка сетей, через него созданных.

На странице Add network пользователь назначает имя вновь создаваемой им сети.

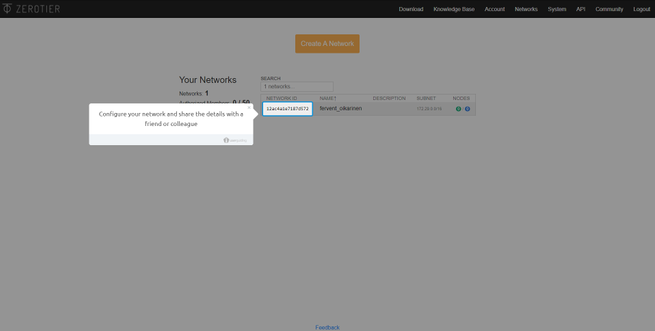

При применении вводимых данных — Create Network пользователь попадает на страницу со списком сетей, на которой указаны:

Network name — имя сети в виде ссылки, при переходе по которой можно его изменить

Network ID — идентификатор сети

detail — ссылка на страницу с детальными параметрами сети

easy setup — ссылка на страницу для простой настройки

members — ссылка на страницу управления узлами

Для дальнейшей настройки переходим по ссылке easy setup. На открывшейся странице пользователь задаёт диапазон IPv4 — адресов для создаваемой сети. Сделать это можно автоматически, нажатием кнопки Generate network address или вручную, введя в соответствующее поле сетевую маску сети CIDR.

При подтверждении успешного ввода данных необходимо вернуться на страницу со списком сетей с помощью кнопки Back. На этом основную настройку сети можно считать завершённой.

Подключение узлов сети

ZeroTier One — работающий на ноутбуках, настольных компьютерах, серверах, виртуальных машинах и контейнерах сервис, который обеспечивает подключения к виртуальной сети через виртуальный сетевой порт, подобно VPN-клиенту.

После установки и запуска службы к виртуальным сетям можно подключиться, используя их 16-значные адреса. Каждая сеть выглядит как виртуальный сетевой порт в системе, который ведет себя так же, как обычный порт Ethernet.

Ссылки на дистрибутивы, а также команды установки можно найти на странице производителя.

200 info ebf416fac1 1.4.6 ONLINE

GUI:

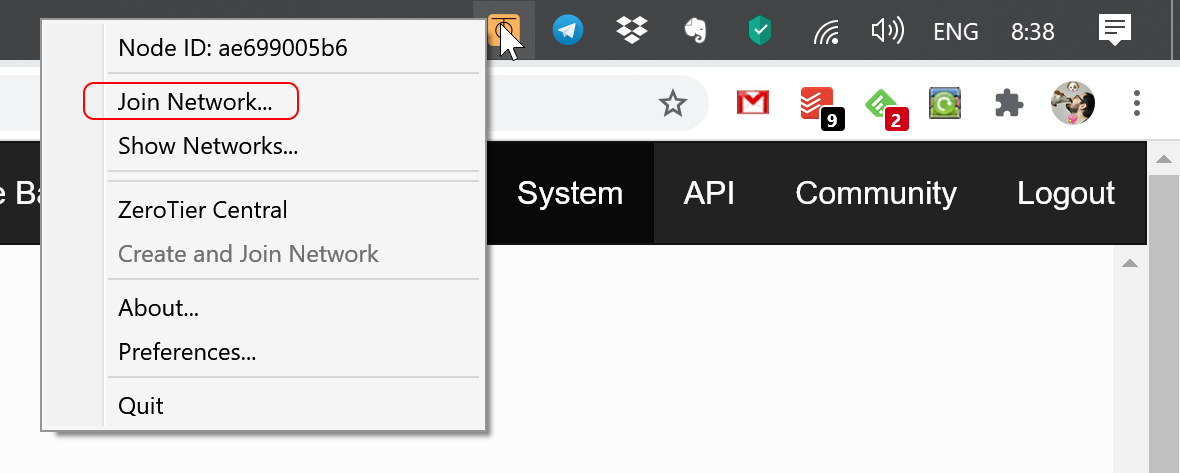

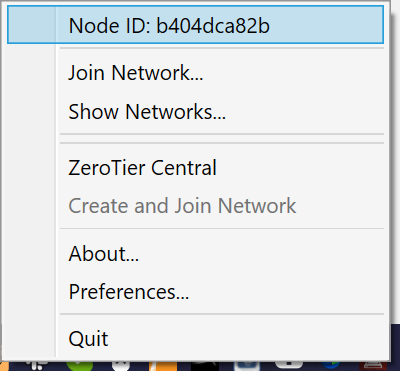

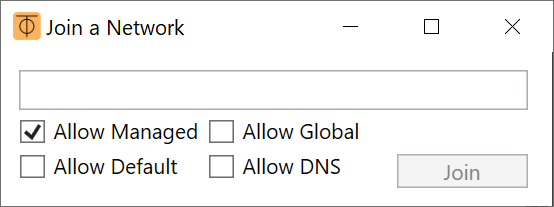

Windows: кликом правой кнопкой мыши на иконке ZeroTier One в системном трее и выбора пункта — Join Network.

MacOS: Запустить приложение ZeroTier One в bar menu, если ещё не запущен. Клик на значке ⏁ и выбор Join Network.

Android/iOS: + (изображение плюса) в приложении

На этой странице оставляем пока всё как есть и по ссылке IP assignment переходим на страницу назначения узлу IP-адреса:

После назначения адреса, по кнопке Back возвращаемся на страницу списка подключенных узлов и задаём название — Member name и отмечаем чек-бокс для авторизации узла в сети — Authorized. Кстати, этот чек-бокс очень удобная вещь для отключения/подключения от сети узла в дальнейшем.

200 listnetworks

200 listnetworks 2da06088d9f863be My_1st_VLAN be:88:0c:cf:72:a1 OK PRIVATE ethernet_32774 10.10.10.2/24

GUI:

Статус сети должен быть OK

Для подключения остальных узлов повторяем операции 1-5 для каждого из них.

Проверка сетевой связности узлов

Я делаю это с помощью выполнения команды ping на подключённом к сети устройства, которым в данный момент управляю.

На скриншоте Web-GUI контроллера можно увидеть три подключенных к сети узла:

Pinging 10.10.10.1 with 32 bytes of data:

Reply from 10.10.10.1: bytes=32 time=14ms TTL=64

Reply from 10.10.10.1: bytes=32 time=4ms TTL=64

Reply from 10.10.10.1: bytes=32 time=7ms TTL=64

Reply from 10.10.10.1: bytes=32 time=2ms TTL=64

Ping statistics for 10.10.10.1:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 2ms, Maximum = 14ms, Average = 6ms

Pinging 10.10.10.3 with 32 bytes of data:

Reply from 10.10.10.3: bytes=32 time=15ms TTL=64

Reply from 10.10.10.3: bytes=32 time=4ms TTL=64

Reply from 10.10.10.3: bytes=32 time=8ms TTL=64

Reply from 10.10.10.3: bytes=32 time=4ms TTL=64

Ping statistics for 10.10.10.3:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 4ms, Maximum = 15ms, Average = 7ms

Пользователь вправе использовать другие инструменты проверки доступности узлов в сети, как встроенные в ОС, так и такие как NMAP, Advanced IP Scanner и т.д.

Прячем доступ к GUI сетевого контроллера извне.

Вообще, уменьшить вероятность несанкционированного доступа к VDS, на котором находится мой сетевой контроллер, я могу средствами файрвола в личном кабинете RuVDS. Эта тема скорее для отдельной статьи. Поэтому, тут я покажу как обеспечить доступ к GUI контроллера только из сети, которую создал в этой статье.

Для этого необходимо подключившись по SSH к VDS на котором находится контроллер, открыть файл конфигурации с помощью команды:

В открывшемся файле, после строки «HTTPS_PORT=3443», содержащей адрес порта, по которому открывается GUI, нужно добавить дополнительную строку с адресом, по которому GUI будет открываться — в моём случае это HTTPS_HOST=10.10.10.1.

Далее сохраню файл

и выполняю команду:

И всё, теперь GUI моего сетевого контроллера доступен только для узлов сети 10.10.10.0/24.

Вместо заключения

На этом первую часть практического руководства по созданию виртуальных сетей на основе ZeroTier хочу закончить. Жду ваших комментариев.

А пока, чтобы скоротать время до момента публикации следующей части, в которой я расскажу, как объединить виртуальную сеть с физической, как организовать «road warrior» режим и кое-что ещё, предлагаю вам попробовать организовать собственную виртуальную сеть с помощью приватного сетевого контроллера с GUI на основе VDS из маркетплейса на сайте RUVDS. Тем более, что для всех новых клиентов действует бесплатный тестовый период — 3 дня!

Обзор ZeroTier. VPN и SD-WAN в одном флаконе

Проблема унификации сетевых соединений обычно актуальна в больших корпоративных сетях. Но и некоторые домашние пользователи могут столкнуться с похожей проблемой.

ZeroTier — сервис, который помогает объединить устройства в различных сетях в единую виртуальную локальную сеть.

Приложение доступно для Windows, macOS, Android, iOS, Linux, FreeBSD и NAS.

Зачем нужно

Прежде чем рассказывать о самом ZeroTier, стоит разобраться, зачем нужны виртуальные локальные сети и что такое SD-WAN.

Для домашних пользователей всё просто. Допустим, вы хотите поиграть с другом по локальной сети, но вы, естественно, находитесь в разных сетях. Если создать между вами виртуальную локальную сеть и подключиться к ней, то игра будет думать, что вы действительно находитесь в одной сети.

Аналогично решается проблема прямой передачи файлов или подключения устройств, когда требуется локальное соединение, но по факту его нет.

Для корпоративных пользователей решается вообще ряд глобальных проблем. При использовании единой виртуальной сети можно быстро унифицировать весь «зоопарк» соединений: VPN, VLAN, SD-WAN и прочее. Также можно интегрировать облачные устройства, управлять удалённым доступом, даже создавать 5G P2P-сети. При этом будет ускорение и упрощение сетевого общения, более безопасная работа.

Всё это, кстати, ZeroTier умеет делать «из коробки».

Настройка

Сразу разочарую корпоративных читателей сайта. Про все ваши фишки я не буду рассказывать. Во-первых, они платные, во-вторых, я домашний пользователь, и ни физически, ни умственно не способен настроить подобные вещи.

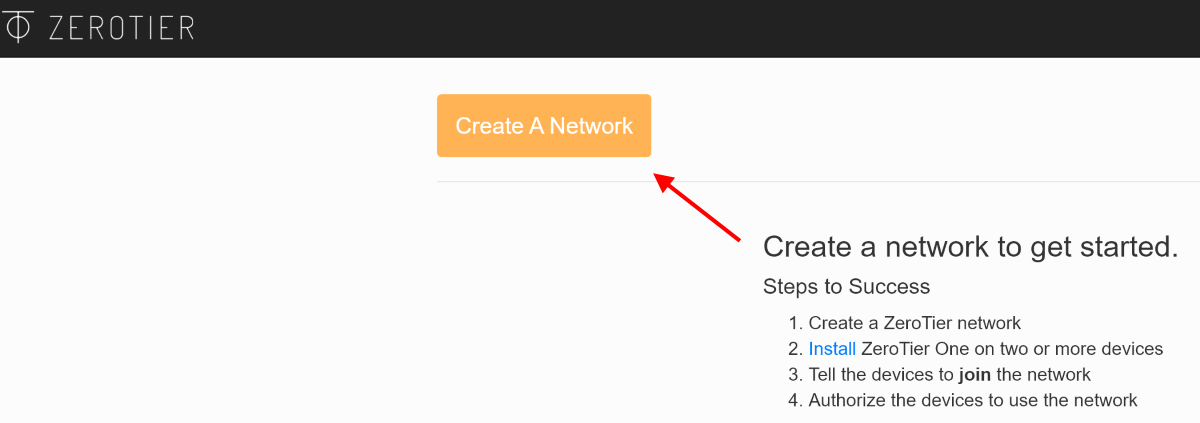

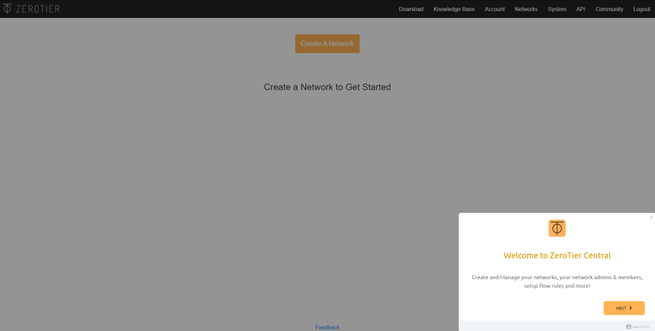

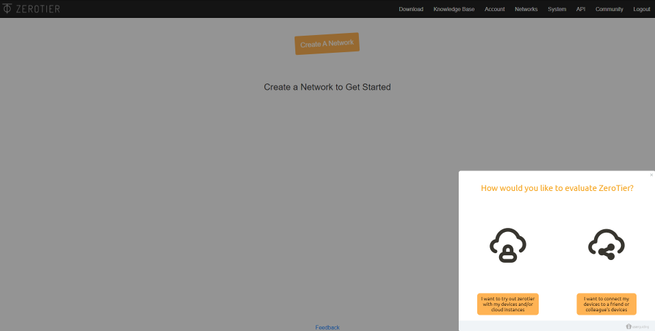

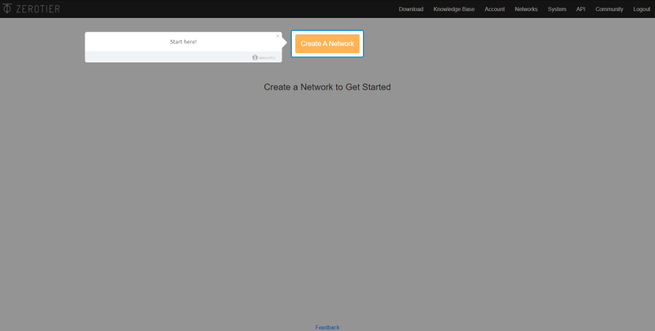

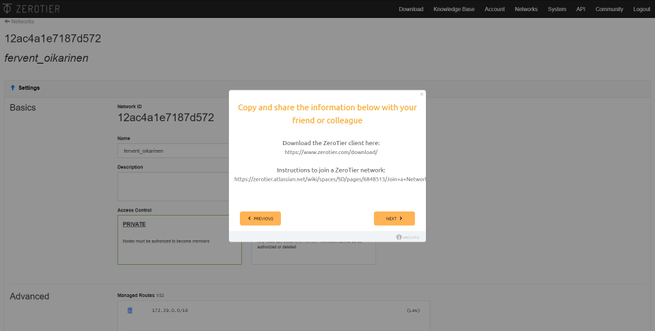

Начальная настройка очень простая и делается буквально в одно нажатие в админке ZeroTier через веб-интерфейс. Нужно просто нажать кнопку «Create A Network».

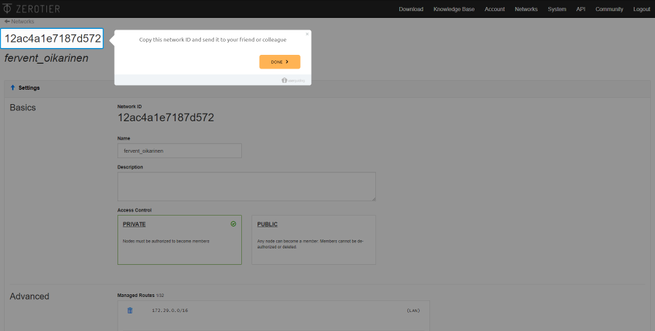

После этого сервис выдаст ID и имя вашей виртуальной сети. В целом, на этом всё. Для подключения к сети достаточно поделиться ID и ввести его на всех устройствах в клиенте ZeroTier.

Конечно, если открыть сеть в админке, вы сможете изменить практически любой параметр. Из простого — можно изменить имя и доступность сети: частная или публичная. А из сложного — можно настроить маршрутизацию, параметры IPv6 и DNS.

Задать собственные параметры фаервола, управлять пользователями и многое другое.

Подключение к сети

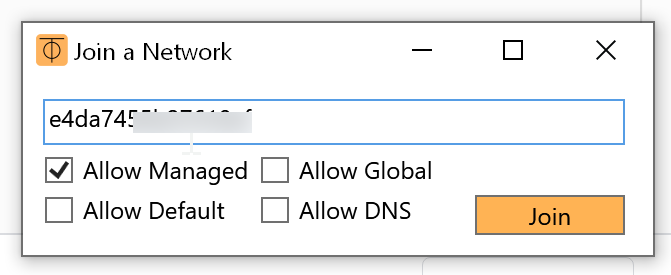

Как я написал выше, для подключения достаточно знать ID сети и просто ввести его в приложении-клиенте.

Независимо от операционной системы, приложения по своей сути работают одинаково. Поэтому расписывать процесс подключения для каждого из них или рассматривать возможности клиентов по отдельности нет смысла.

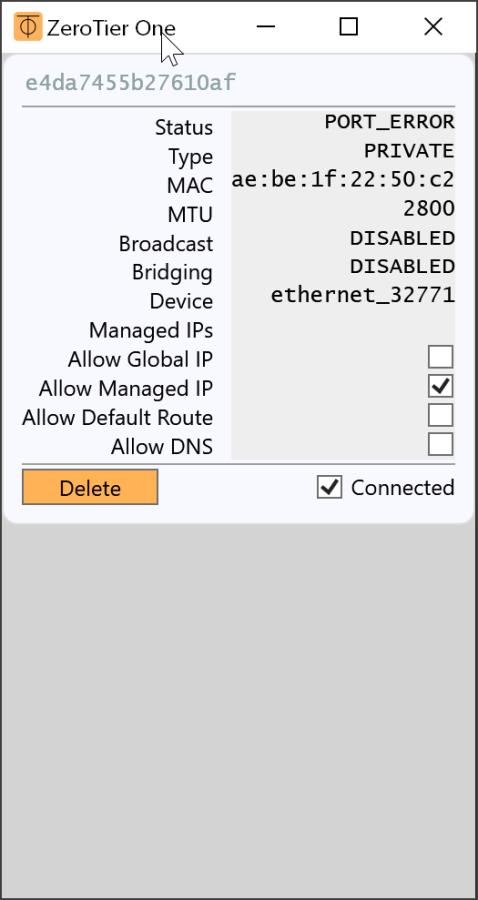

В параметрах сети можно получить информацию о текущем подключении.

Качество сети

Качество работы мне проверить не удалось. Во-первых, потому что у меня нет устройств в разных сетях, а из дома выходить нельзя. Во-вторых, для качественной работы сети нужно как минимум два устройства.

Возможно, именно поэтому у меня возникли проблемы с подключением к ZeroTier на этих самых двух устройствах. Windows- и Android-клиенты не смогли успешно подключиться с первой попытки.

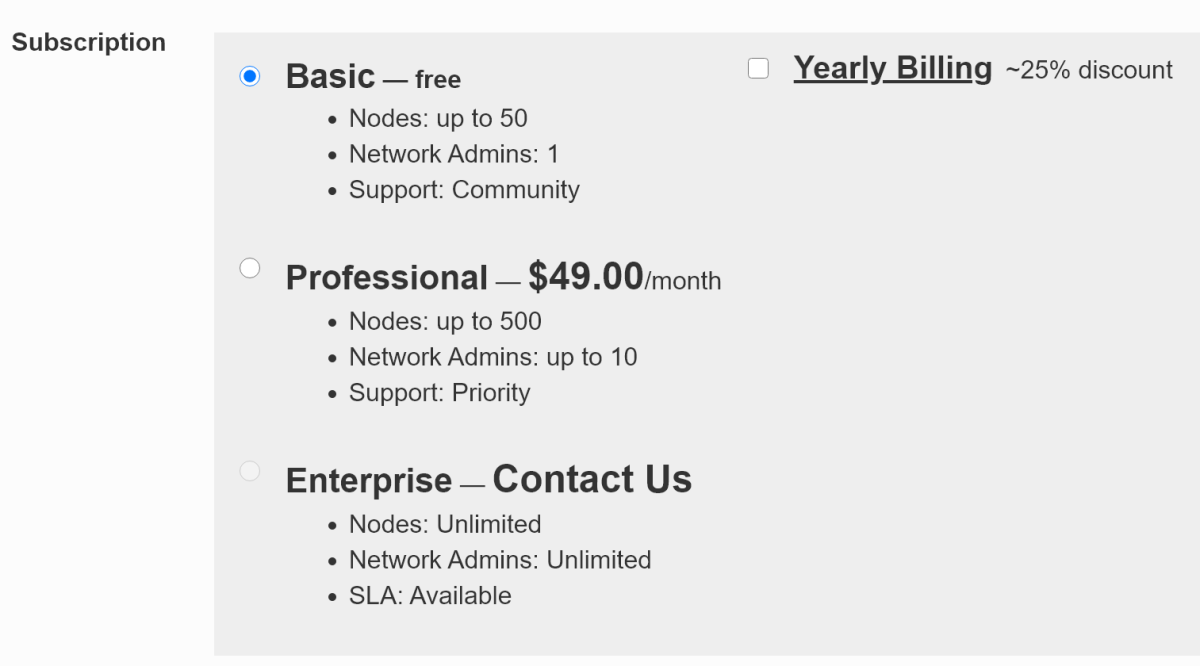

Стоимость

Стоимость ZeroTier зависит от количества нод и админов. Также на бесплатном тарифе нет поддержки, кроме сообщества. А профессиональный тариф не даёт возможность использования SLA.

В целом, базового бесплатного тарифа с головой хватит для домашнего использования.

На первый взгляд, ZeroTier — это отличная замена LogMein Hamachi. По факту здесь придётся немного повозиться с настройками, даже если вам ничего не нужно, кроме простого объединения устройств в виртуальную локальную сеть.

С другой стороны, даже на бесплатном тарифе есть возможность настройки сети под себя. Конечно, в этом случае надо обладать хотя бы базовыми знаниями в настройках сетевого оборудования. Если вы не знаете, что такое ноды, маршруты, DNS и тому подобное, вы не справитесь.

ZeroTier: настройте этот безопасный VPN для удаленного подключения компьютеров

Что такое ZeroTier и для чего он нужен?

Очень важной особенностью ZeroTier является то, что связь является двухточечной. В отличие от традиционных VPN, где у нас будет центральный сервер или маршрутизатор, в этом случае сообщения отправляются напрямую с компьютера на компьютер, без необходимости проходить через центральный узел. Это дает нам минимальную эффективность и задержку, идеально подходящую для наилучшего взаимодействия с пользователем.

Наконец, ZeroTier совместим с Windows, Linux, macOS, FreeBSD, Android, Ios операционные системы, а также некоторые серверы NAS (Synology, QNAP и другие). Мы также должны учитывать ограничения бесплатной версии, потому что вам, возможно, придется приобрести профессиональную версию, если у вас много устройств для подключения:

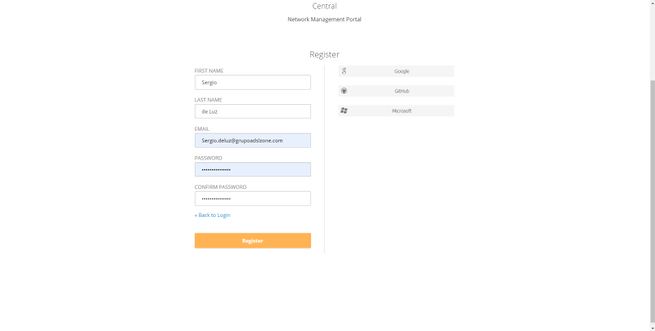

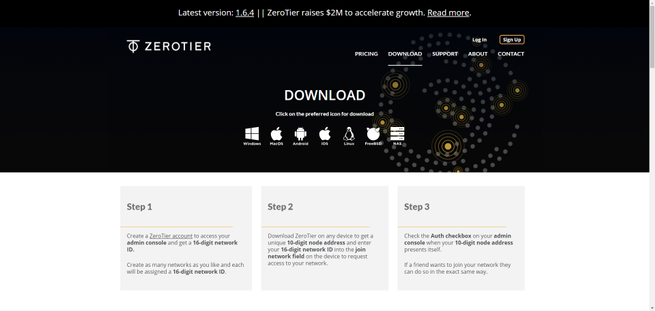

Регистрация и ввод в эксплуатацию сети SDN

Первое, что нам нужно сделать, это зарегистрироваться в ZeroTier, потому что нам обязательно понадобится идентификатор сети, чтобы начать настройку сети SDN и интегрировать в нее различное оборудование. Если мы зайдем на официальный сайт и нажмем «Загрузить», появится сообщение, прямо предлагающее нам зарегистрироваться, нажмите «Начать здесь», чтобы продолжить регистрацию.

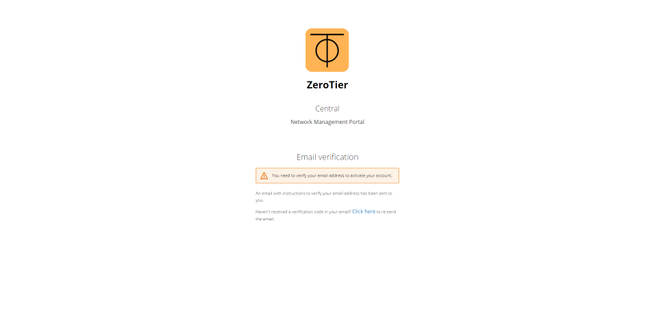

Для регистрации нам нужно будет указать только имя, фамилию и e-mail с соответствующим паролем. После регистрации мы переходим к подтверждению электронного письма, которое они нам прислали, и будем готовы начать веб-сеанс в ZeroTier.

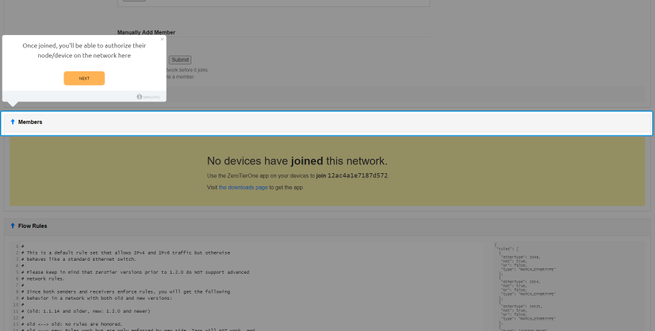

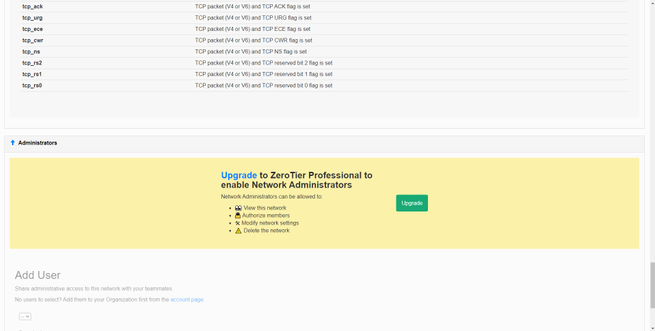

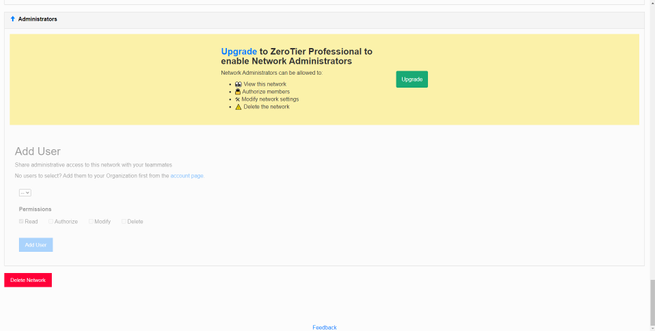

Затем он сообщит нам, что мы должны начать создание сети, нажав «Создать сеть». После создания нам нужно будет поделиться идентификатором сети с друзьями или семьей, чтобы они автоматически подключились к вновь созданной сети SDN. Как только мы создадим сеть, она сообщит нам, что мы должны загрузить клиент ZeroTier на разные устройства, чтобы позже они подключились к сети SDN. Когда разные участники присоединяются, мы должны авторизовать их вручную в разделе «Участники», в противном случае они не будут общаться с какой-либо командой в сети. Наконец, в платной версии мы можем настраивать разных администраторов.

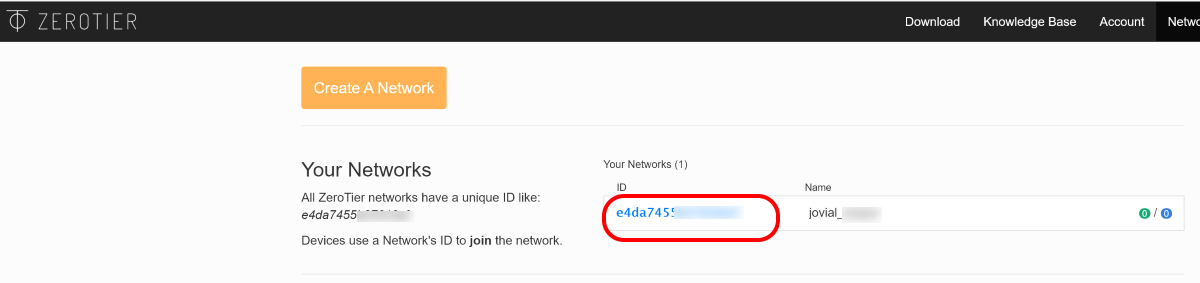

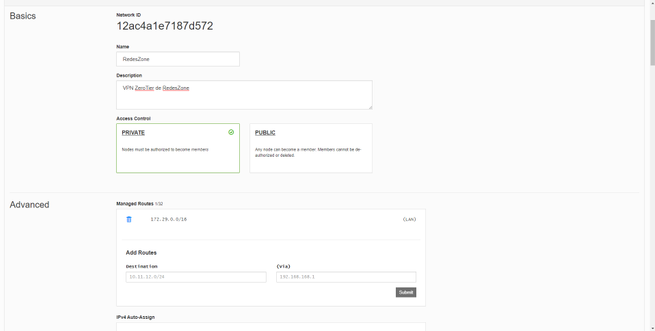

В главном меню сети нам всегда нужно будет копировать и учитывать «Network ID», который генерируется автоматически, этот ID необходим каждому клиенту для подключения к сети SDN. Мы также можем дать ему имя и даже описание. В «Контроль доступа» мы всегда должны указывать «Частный», таким образом, узлы должны быть авторизованы нами вручную, прежде чем стать участниками.

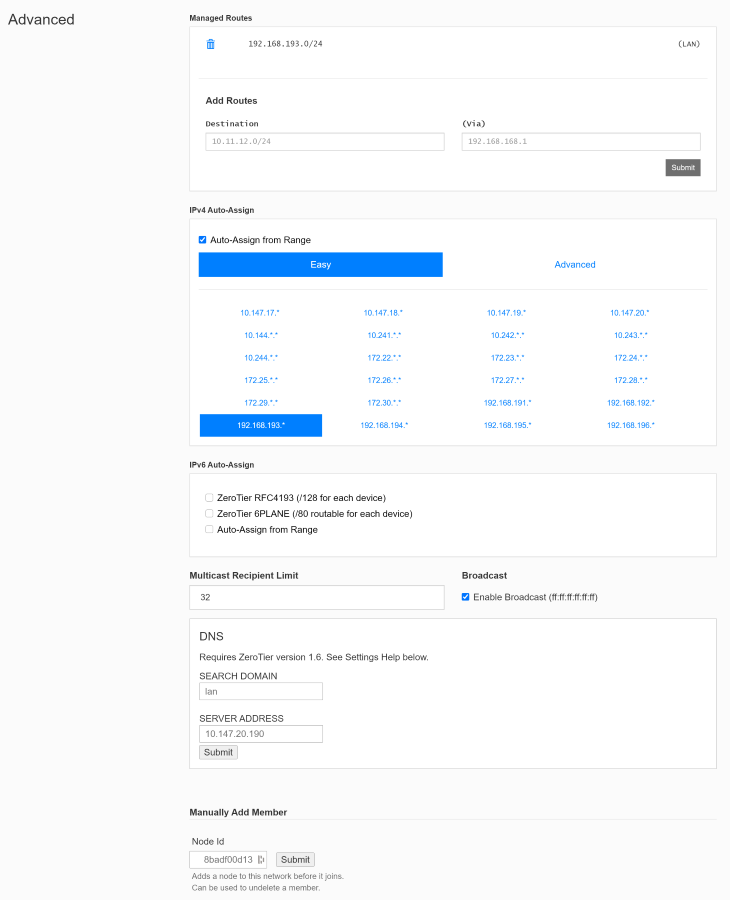

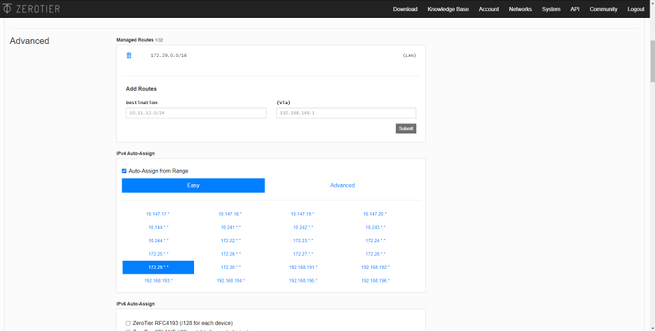

В разделе «Управляемые маршруты» мы можем настроить различные подсети для участников, у нас будет список подсетей, которые мы можем настроить в разделе «Легко», как вы можете видеть. Однако мы также можем нажать «Дополнительно» и использовать несколько более продвинутую конфигурацию. Очень важной особенностью является то, что мы можем вручную определять статические маршруты, таким образом, все участники в сети SDN получат эти маршруты для достижения других сетей.

ZeroTier совместим с сетями IPv6, на самом деле мы можем получить как IPv4 для сети SDN, так и IPv6, но это необязательно. То же самое происходит с проблемой DNS серверов, мы можем вручную настроить DNS, который нам нужен.

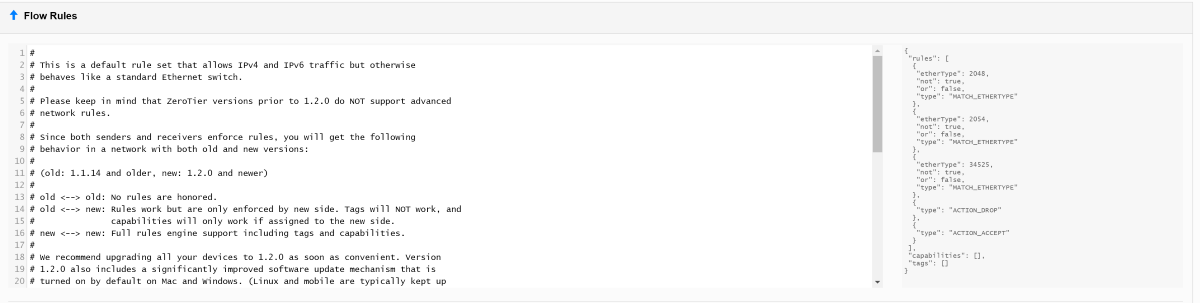

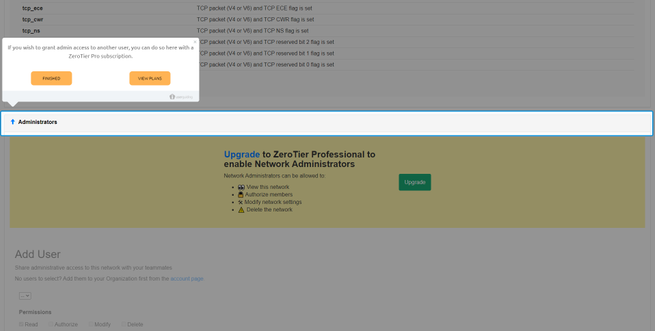

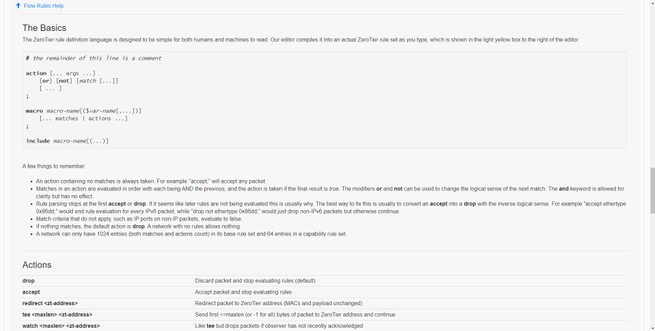

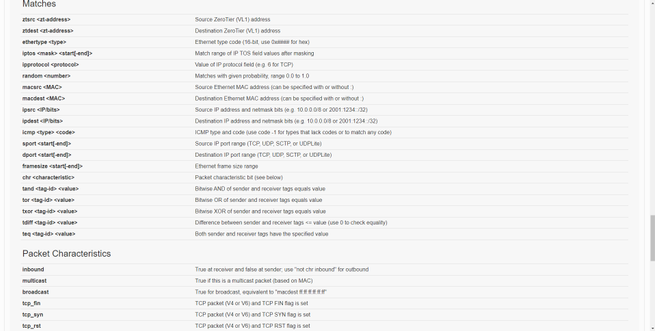

Чуть ниже у нас будут расширенные параметры ZeroTier, а именно то, что мы сможем настроить «Правила потока», чтобы разрешить или запретить трафик между различными устройствами. В принципе, трафик IPv4 и IPv6, а также обмен данными между различными участниками принимаются по умолчанию, но отсюда мы можем детально настроить эти параметры.

Если мы пойдем дальше по меню, мы сможем увидеть базовый синтаксис того, как работают эти «Правила потока», и даже какие действия мы можем выполнять, как вы можете видеть, расширенные возможности конфигурации ZeroTier действительно интересны и очень продвинуты. Наконец, это будет указывать на то, что мы можем настроить только администратора, но у нас есть меню, чтобы добавить больше, если мы платим за профессиональную версию, мы должны помнить, что мы используем «бесплатную» версию ZeroTier, и мы также можем устранить это сеть, которую мы только что создали. Если мы удалим сеть и создадим другую, у нее будет другой идентификатор сети.

После того, как мы увидели ZeroTier Central, где у нас будет доступ к администрированию сети SDN, теперь мы собираемся установить ZeroTier на конечных устройствах.

Установка ZeroTier на конечные устройства (ПК, смартфон и т. Д.)

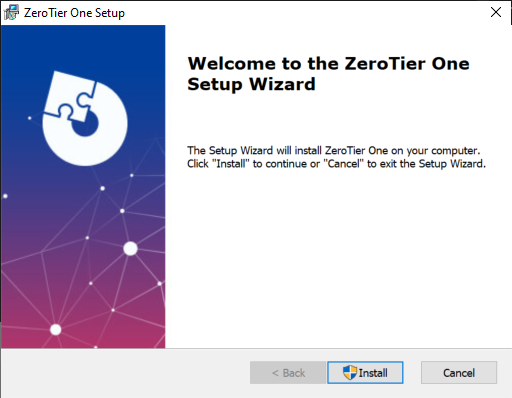

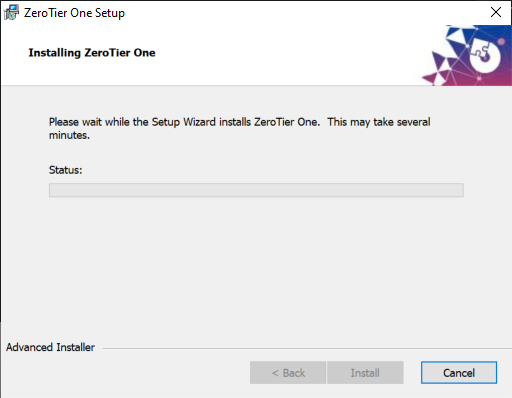

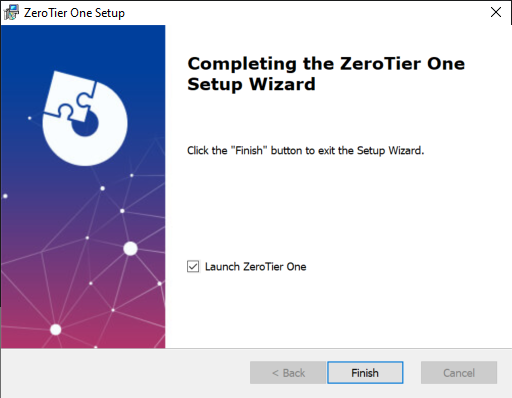

После того, как мы увидим, как ZeroTier One устанавливается на компьютеры с Windows 10, мы увидим, как зарегистрировать ПК и устройства в сети ZeroTier.

Зарегистрируйте ПК и устройства в сети ZeroTier

В главном меню ZeroTier мы можем видеть как идентификатор сети, так и конфигурацию частной подсети, которая будет назначена, мы должны помнить, что мы можем выбрать нужную подсеть, хотя мы также можем перейти в «Дополнительно» »И более подробно настройте сеть, DHCP-сервер и многое другое.

В клиенте ZeroTier One мы можем видеть «ID узла», который является идентификатором узла, на котором мы его установили. Каждый компьютер, на который мы его устанавливаем, будет иметь свой «ID узла». Чтобы присоединиться к сети ZeroTier, которую мы только что создали, мы должны нажать «Присоединиться к сети», в разделе «Показать сети» мы сможем увидеть, к какой сети или сетям подключен этот узел.

Если мы нажмем «Показать сети» клиента ZeroTier One на нашем ПК, мы сможем увидеть статус сети, тип сети и характеристики того, есть ли у нас «Разрешить», о котором мы говорили. раньше, в любое время мы можем разрешить или запретить эти функции. Самым важным в этом является «Статус: ACCESS_DENIED», и он заключается в том, что, хотя мы успешно подключились к сети ZeroTier, у нас не будет полного доступа, пока мы не авторизуем его вручную.

Если мы вернемся в административную панель ZeroTier Central, мы сможем увидеть команду или команды, которые подключились и ожидают аутентификации. Все, что нам нужно сделать, это нажать на поле « Аут? »Чтобы разрешить им доступ. Затем мы можем указать имя, описание и даже IP-адрес, который нам нужен. Он также покажет нам, подключены ли вы в настоящее время, дату последнего подключения, версию клиента, который вы используете, и даже общедоступный IP-адрес, с которого вы подключаетесь.

После того, как мы авторизуем его, через несколько секунд появится сообщение «Статус: ОК», следовательно, он уже будет идеально подключен к сети SDN.

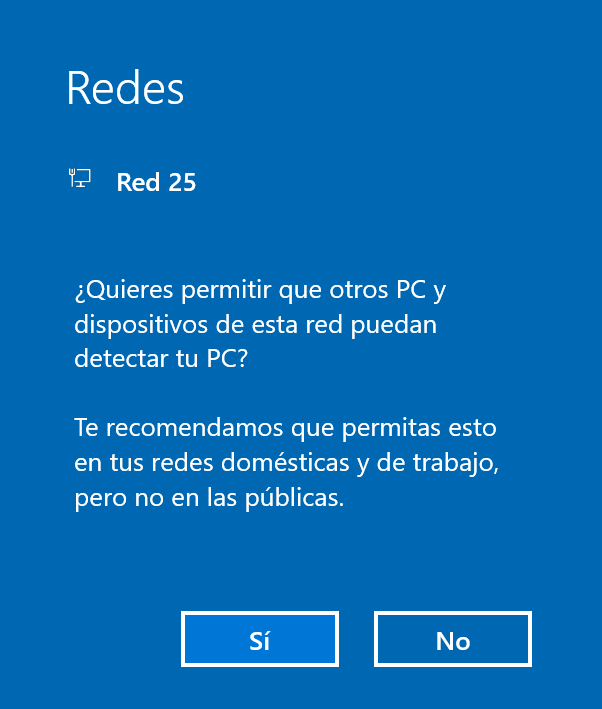

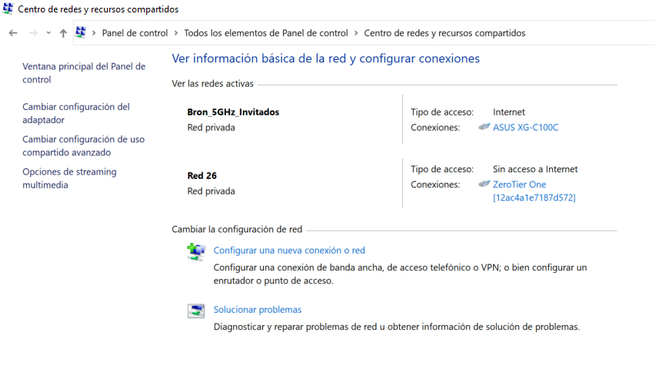

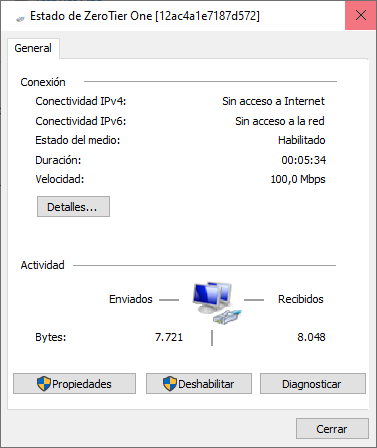

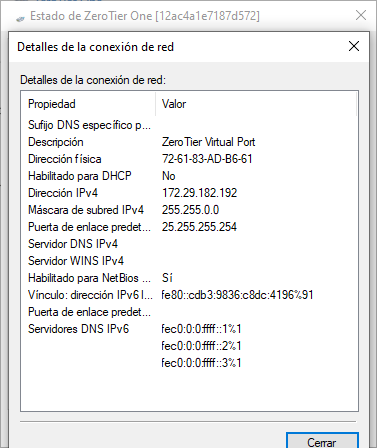

В разделе сетей Windows мы можем увидеть новый адаптер, к которому мы подключены, а также какой частный IP-адрес он имеет в настоящее время.

В любой момент мы можем изменить участников, мы должны иметь в виду, что в «бесплатной» версии мы можем добавить до 50 участников в сеть SDN, если мы перейдем к ней, мы не сможем добавить больше.

Мы не должны забывать, что мы также можем получить адрес IPv6, мы можем не только создать сеть IPv4, как вы видели ранее.

При создании сети, хотя компьютеры находятся за NAT, и в случае Lenovo X1 Carbon у нас есть CG-NAT, они смогут общаться без каких-либо проблем, используя предоставленную частную адресацию. Ниже вы можете увидеть, как с ноутбука мы можем без проблем общаться с настольным ПК.

Официальная документация ZeroTier и справочные форумы

Мы рекомендуем вам посетить официальное руководство ZeroTier где вы найдете ответы на все свои вопросы, вы также можете получить доступ к вики где вы найдете много информации об этом замечательном инструменте.