Аккаунт заблокирован администратором сервера что это

Аккаунт отключен администратором сервера что это значит

Аккаунт отключен или приостановлен администратором сервера

При наведении на знак радиационной опасности у аватора наблюдаю следующее:

«Аккаунт отключен или приостановлен администратором сервера

Если при переходе на сайт вы видите такое сообщение, значит кто-то отключил его через ISPmanager. Скорее всего, это сделал владелец хостинга, на котором расположен сайт. «

Что такое? Что случилось? Это только у меня или у всех?

А теперь и вовсе «знак радиациооной опасности» пропал.

Может быть у меня «отвалились» расширения для «ЯСа» в браузере?

В наше время слова «Майнинг», «Блокчейн», «Биткоины» раздаются буквально отовсюду: от пассажиров трамвая до серьёзных бизнесменов и депутатов Госдумы. Разобраться во всех тонкостях и подводных камнях этих и смежных понятий сложно, однако в базе данных на нашем сайте Вы быстро найдёте исчерпывающую информацию, касающуюся всех аспектов.

Ищем дополнительную информацию в базах данных:

Внимание аккаунт отключен администратором сервера

Дождитесь окончания поиска во всех базах.

По завершению появится ссылка для доступа к найденным материалам.

Перейти к результатам поиска >>>

Вкратце же все необходимые знания будут изложены в этой статье.

Итак, начать стоит с блокчейна. Суть его в том, что компьютеры объединяются в единую сеть через совокупность блоков, содержащую автоматически зашифрованную информацию, попавшую туда. Вместе эти блоки образуют базу данных. Допустим, Вы хотите продать дом. Оформив документы, необходимо идти к нотариусу, затем в присутствии его, заверив передачу своей подписью, Вам отдадут деньги. Это долго, да и к тому же нужно платить пошлину.

Благодаря технологии блокчейна достаточно:

. и не только деньги. Можно оформить электронную подпись и отправлять документы, любую другую информацию, в том числе и конфиденциальную. Опять же, не нужны нотариусы и другие чиновники: достаточно идентифицироваться Вам и получателю (будь то частное лицо или госучреждение) в своём компьютере.

Возможность взломать исключена из-за огромного количества блоков, описанных выше. Для хакера нужно подобрать шифр для каждого блока, что физически нереально.

Другие возможности использования блокчейна:

С блокчейном тесно связано понятие криптовалюта. Криптовалюта — это новое поколение децентрализованной цифровой валюты, созданной и работающей только в сети интернет. Никто не контролирует ее, эмиссия валюты происходит посредством работы миллионов компьютеров по всему миру, используя программу для вычисления математических алгоритмов.

Вкратце это выглядит так:

1. Вы намереваетесь перевести кому-то деньги.

2. Генерируется математический код, проходящий через уже известные Вам блоки.

3. Множество компьютеров (часто представляющих собой совокупность их, с мощными процессорами и как следствие большей пропускной способностью) обрабатывают цифровую информацию, передавая их на следующие блоки, получая за это вознаграждение (некоторые транзакции можно совершать бесплатно)

4. Математический код доходит до электронного кошелька получателя, на его балансе появляются деньги.

Опять же, как это в случае с блокчейном, переводы криптовалют никем не контролируются.

Работающих по подобному принципу валют много. Самой знаменитой является, конечно, биткоин. Также популярны эфириум, ритл, лайткоины, нумитсы, неймкоины и многие другие. Разница у них в разном типе шифрования, обработки и некоторых других параметрах.

Это люди, создавшие упомянутую выше совокупность компьютерных видеокарт, которая генерирует новые блоки, передающие цифровую информацию — биткоины (или ритлы, или любую другую криптовалюту). За это они получают вознаграждение в виде той же самой криптовалюты.

Существует конкуренция между майнерами, т.к. технология с каждой транзакции запрограммировано усложняется. Сначала можно было майнить с одного компьютера (2008 год), сейчас же такую валюту как биткоин физическим лицам уже просто невыгодно: нужно очень много видеокарт (их все вместе называют фермами), с огромными вычислительными мощностями. Для этого снимаются отдельные помещения, затраты электроэнергии для работы сравнимы с затратами промышленных предприятий.

Зато можно заработать на других, менее популярных, но развивающихся криптовалютах. Также различают соло майнинг и пул майнинг. Соло — это создание своей собственной фермы, прибыль забирается себе. Пул же объединяет других людей с такими же целями. Заработать можно гораздо больше, но придётся уже делиться со всеми.

В Японии криптовалюта узаконена. В России в следующем году собираются принять нормативно-правовые акты о легализации блокчейна, переводов криптовалюты и майнинга. Планируется перевод некоторых операций в рамки блокчейна. Имеет смысл изучить это подробнее, и, при желании, начать зарабатывать. Очевидно, что сейчас информационные технологии будут развиваться и входить в нашу жизнь всё больше и больше.

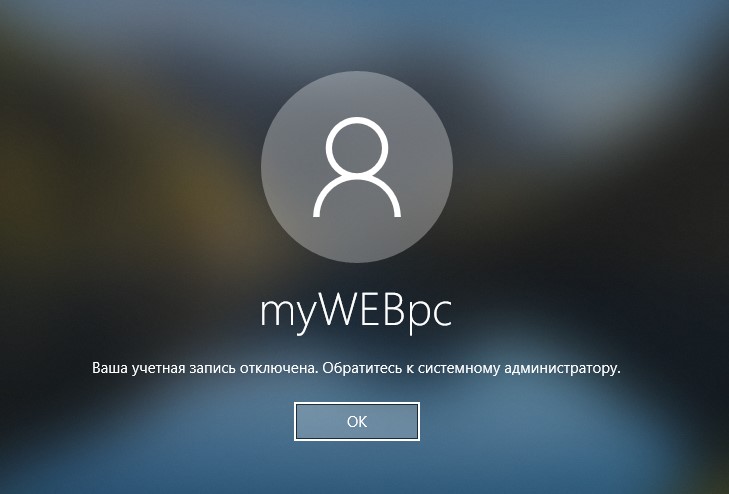

Если вы не можете войти в свою учетную запись пользователя при запуске ноутбука или компьютера, и видите сообщение «Ваша учетная запись отключена, обратитесь к системному администратору», то это может случится из-за вредоносного ПО, которое могло изменить настройки на вашем ПК. Единственное решение войти на рабочий стол, это использовать вторую учетную запись администратора и включить текущую. Если нет второй учетной записи с правами админа, то вы можете включить скрытую учетную запись администратора. Давайте разберем, как исправить ошибку «Ваша учетная запись отключена, обратитесь к системному администратору» при входе на рабочий стол в Windows 10/8.1/7.

Ваша учетная запись отключена, обратитесь к системному администратору Win10

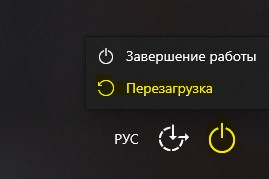

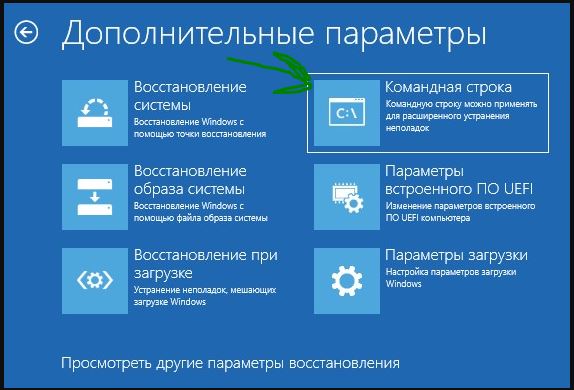

Вам нужно зайти в дополнительные параметры загрузки. Когда вы дойдете до ошибки при вводе логина и пароля, то снизу справа будет кнопка «Питание». Зажмите и удерживайте кнопку левый «Shift«, затем и нажмите «Питание» и «Перезагрузить«.

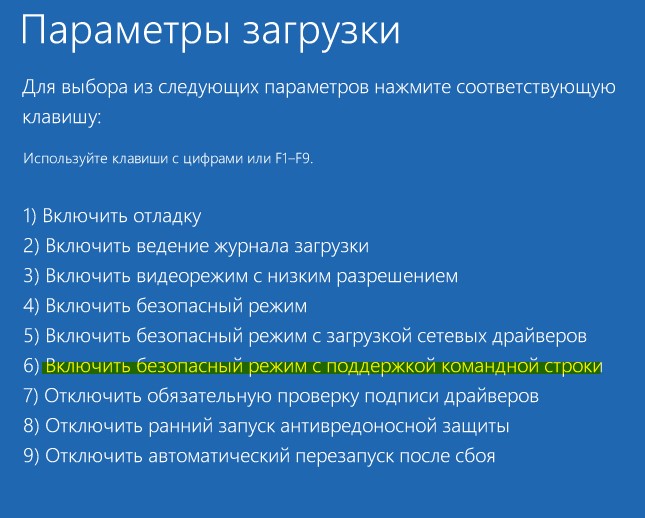

Далее выбираем «Поиск и устранение неисправностей» > «Дополнительные параметры» > «Параметры загрузки» и в следующим окне жмем перезапустить.

В новом окне нажимаем F6, чтобы «Включить безопасный режим с поддержкой командной строки«.

Внимание: Далее вы загрузитесь на рабочий стол, чтобы все исправить, выполните ниже пункты Шаг 6 и Шаг 7. Если у вас ничего не вышло и ошибка появляется, то следуйте от Шаг 1 и до конца.

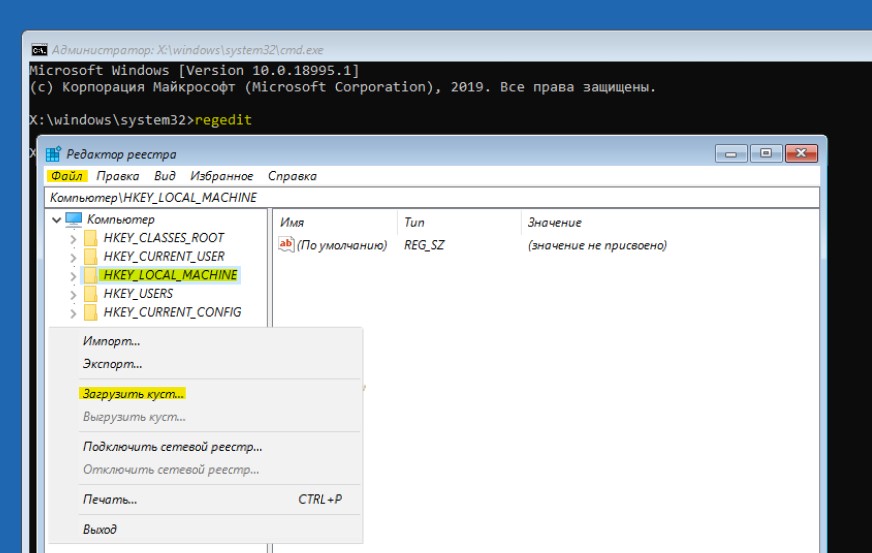

Шаг 1. Перейдите «Поиск и устранение неисправностей» > «Дополнительные параметры» > и запустите «Командная строка». Далее компьютер перезагрузится и вам нужно будет ввести пароль от учетной записи, чтобы запустилась cmd. Пароль может быть, как от аккаунта microsoft или просто локальной учетной записи администратора.

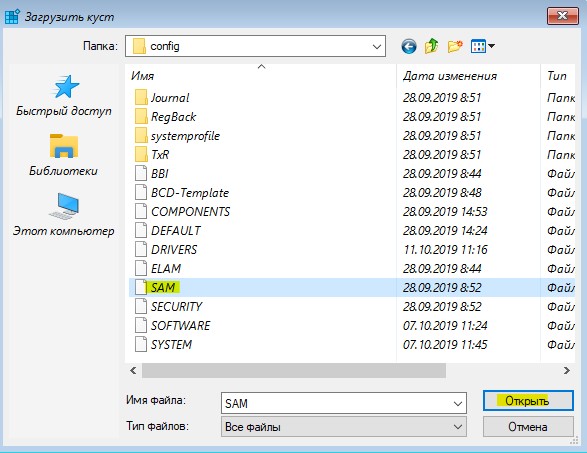

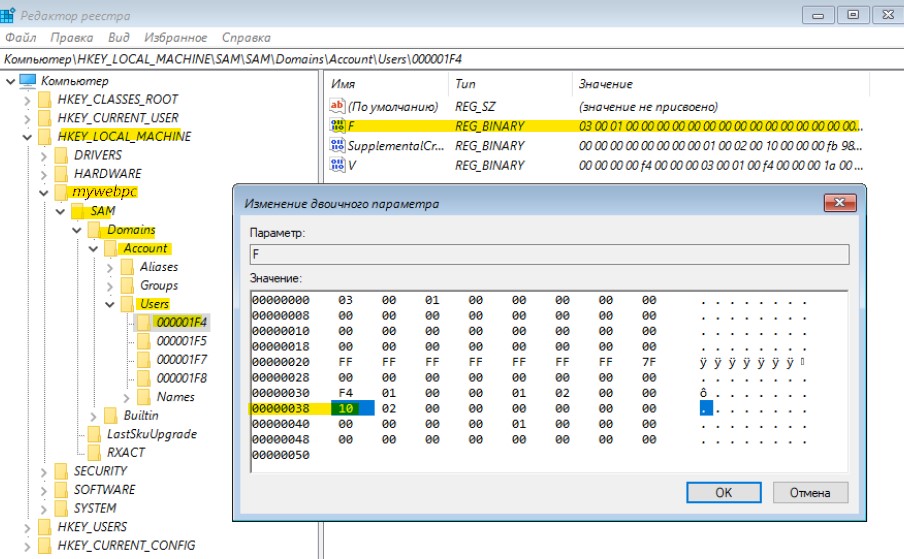

Шаг 3. Далее перейдите по пути WindowsSystem32Config и откройте файл SAM.

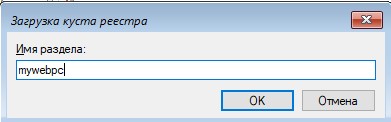

Шаг 4. Далее вам будет предложено создать имя, напишите любое, которое вам угодно (на английском). В моем случаи я написал mywebpc.

Шаг 5. Далее перейдите по пути:

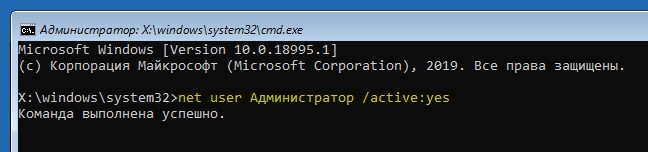

Это включит встроенного админа в Windows 10. Закройте реестр, cmd и перезагрузите ПК.

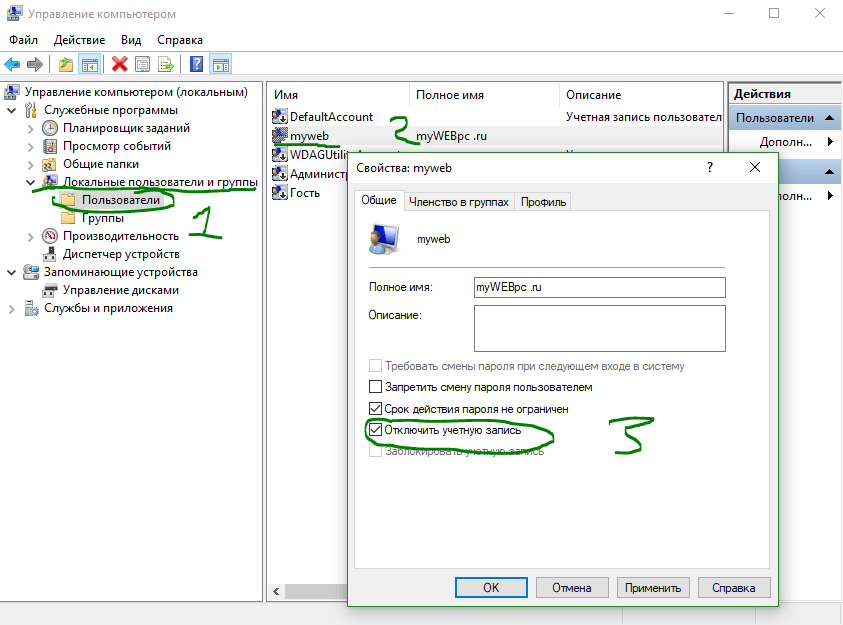

Шаг 6. Когда загрузились на рабочий стол, то нажимаем Win + R и вводим compmgmt.msc. В окне управление компьютером перейдите «Локальные пользователи и группы» > «Пользователи». Справа выберите свою учетную запись, под которой не могли зайти. Нажмите по ней два раза и в открывшимся окне, во вкладке «общие» снимите «Отключить учетную запись«. Далее перезагрузите компьютер и войдите под своей учетной записью.

Шаг 7. Когда вы вошли в свою учетную запись, то запись админа нужно отключить. Выберите скрытую учетную запись «Администратор» и там установите галочку «Отключить«, чтобы её деактивировать по умолчанию. Перезагрузите ПК.

Что значит «Аккаунт отключен администратором сервера»?

Администратор сервера — это ваш сисадмин. Это означает, что вы отвечаете не с домашнего компьютера, а с рабочего.

На рабочих серверах сисадмины по заданию руководства банят те социальные сети, на которых сотрудник проводит слишком много рабочего времени.

Иногда есть точный список сетей, которые надо забанить. Т.е. вы там можете пять минут всего быть, но они по распоряжению не разрешены.

Это чаще всего Фейсбук, ВКонтакте и похожие на них. У каждого свой список.

Чтоб это проверить, попробуйте войти в тот же аккаунт из дома, проверьте.

На домашнем компьютере такой записи быть не может, т.к. вы там сами себе администратор. А если появилась, то вызывайте программера, пусть копается в настройках и изучает, кто вам так нахимичил. Администратор сервера — это внешний бан, не сайтовский. Поэтому со всех других компьютеров, не принадлежащих этой сети вы можете заходить. Или с Интернета на телефоне, только не с вай-фая.

Никакой беды нет, от слова Совсем. Провайдеры крайне неохотно расстаются со своей клиентурой, если последняя грубо не нарушает правил и условий хостинга. Поэтому обратитесь к вашему хостинг-провайдеру, погасите задолженность по хостингу и доступ к сайту будет восстановлен. Более подробно здесь.

Что б вам было понятно, давайте разберемся что такое «сервер» и что такое «администратор сервера».

Каждый сайт имеет свой сервер. Если у него нет своего сервера, то он его арендует.

На одном сервере могут находится десятки сайтов, но солидные сайты имеют свои сервера, чаще всего-даже несколько, на случай большой нагрузки.

На каждом сайте есть модераторы и свои правила. Есть лояльные сайты, типа БВ, где в случае нарушения правил вам вынесут предупреждение, и не одно. И вы поймете, что что то делаете не так и сможете пересмотреть свои недочеты и исправиться.

Однако есть и другие сайты. Есть сайты лохотроны, где вас просят внести деньги, или что либо сделать, например, пописать статьи, покликать. А когда вы набираете сумму на вывод, вас банят.

Есть сайты, где админы-самодуры. Им что либо не понравилось в ваших действиях, и они вас тут же забанили.

И таких сайтов навалом. Не раз сталкивалась. Могут присвоить ваши деньги или ваш труд и забанить навсегда.

Ваша табличка говорит о том, что ваш аккаунт забанен. Модератор, или администрация сайта дали команду админу сервера, он отключил ваш аккаунт.

Как я поняла, сам сайт работает нормально, отключен только ваш аккаунт.

Так что все очевидно-вас на этом сайте видеть не хотят.

У меня такой случай был с Бородатым конкурентом БВ. С тех пор считаю этого Бородатого конкурента очень подлым сайтом. Я там наработала минимальный вывод, 200 р, и тут же заблокировали мой аккаунт и мой IP.

Причем никаких предупреждений о том, что их моя писанина не устраивает не было. Потом я узнала, что они со многими новенькими так поступают.

Почему вас заблокировал админ сервера. Это значит, вас заблокировали насовсем, причем, без возможности написать со своего аккаунта в техподдержку сайта. Просто вырубили связь с вами.

Если вас блокирует администратор сайта, или модератор, права написать в техподдержку вы не лишены.

Если вас блокирует администратор сервера-вас лишают такой возможности.

Возможно вы запустили браузер без администраторских прав. Очистите кеш браузера за всё время, закройте браузер. С помощью ПКМ (правая кнопка мыши) запустите браузер с правами Администратора либо попробуйте другой браузер.

Для точного установления причины можно зайти с компьютера друга, с другого Ай пи адреса.

Может у вас на компьютере вирусы и без вашего ведома рассылают через почту вредоносные файлы.

Возможно на вашем ай пи сидит много компьютеров, так бывает, когда у провайдера не хватает адресов. Админ сервера забанил кому-то ай пи (не вам), а ещё сто человек не может войти.

Админ думает, что вы пользуетесь анонимайзером или подобными программами.

Гляньте файл «hosts» по пути C:\WINDOWS\system32 drivers\etc там в папке файл hosts. Он текстовой можно открыть с помощью блокнота и глянуть записи. Может там запрет на этот сайт.

Если вспомню, ещё допишу.

Я не очень разбираюсь в таком, но есть еще кое-какая возможность. Если Вы делите с кем-то компьютер дома, то этот человек может являться администратором Вашего домашнего компьютера. Он может устанавливать другим аккаунтам ограничения. К примеру, в детстве мне заводили отдельный аккаунт, у которого были ограничения на компьютере, например, невозможность что-то удалить. Советую уточнить у людей, которые могли пользоваться Вашим компьютером.

Значит то что возможно ваш аккаунт забанен, либо навсегда, либо на время.

PowerShell: системное администрирование и программирование

Всё о PowerShell в Windows и на Linux. Системное администрирование Windows

Как определить причину блокировки учётной записи в домене Active Directory

В этой статье мы покажем вам, как отслеживать события блокировки учётной записи пользователя на контроллерах домена Active Directory, определять с какого компьютера и какой программой постоянно блокируется учётная запись. Чтобы найти источник блокировки учётной записи, вы можете использовать журнал безопасности Windows, скрипты PowerShell или средство блокировки и управления учётной записью MSFT (Lockoutstatus.exe).

Разница между отключённой, просроченной и заблокированной учётной записью

Данная статья посвящена заблокированным аккаунтом (в английской версии это locked out). Но кроме блокировки аккаунта, возможны следующие причины, почему пользователь не может войти в домен:

Отключённые аккаунты (disabled)

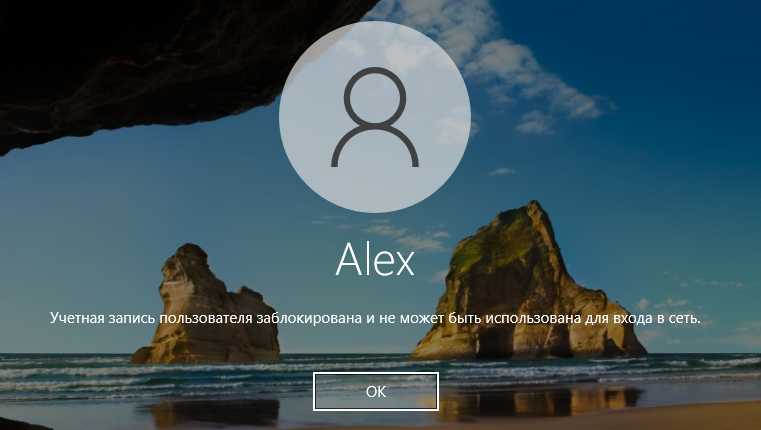

Администратор домена может вручную отключить (деактивировать) аккаунт пользователя. Если пользователь отключён, то будет выведено сообщение:

Включение аккаунта выполняется администратором (вручную или через скрипт), но не может быть выполнено автоматически, например, по истечении определённого срока действия.

Заблокированные аккаунты (locked out)

Учётная запись может быть заблокирована автоматически в соответствии с политикой блокировки учётной записи организации. Если пользователь ввёл неправильный пароль более определённого количества раз (порог устанавливается политикой паролей), то его аккаунт автоматически блокируется на время, которое также устанавливается политикой паролей.

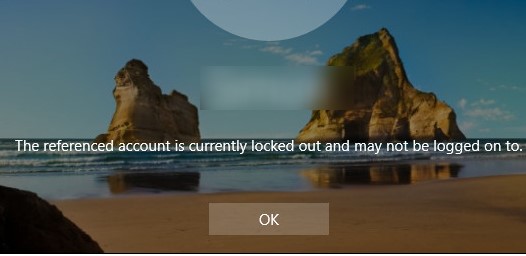

На период блокировки пользователь будет получать следующее сообщение при каждой попытке входа:

Блокировка может быть снята автоматически после истечения сроки блокировки, установленной в политике паролей домена. Также администратор может ускорить этот процесс и снять блокировку вручную.

Если время разблокировки в групповой политике пароля установлено на 0, то такая учётная запись никогда не будет разблокирована автоматически, для её разблокировки требуется действие администратора домена.

Учётные записи с истекшим сроком действия (expired)

Учётная запись пользователя может быть бессрочной или действующий в течение определённого времени. Удобно установить срок действия учётной записи для временных пользователей, которые должны иметь доступ в домен, например, на период действия контракта с ними. При установки срока истечения действия, системный администратор не пропустит момент когда нужно отключить пользователя.

Запрет доступа по другим причинам

Пользователю может быть разрешено входить только на определённые компьютеры и/или только в определённые часы. Пример сообщения, когда пользователю не разрешено выполнить вход на этом компьютере:

Пример сообщения, когда пользователь пытается войти в неурочное время или день:

Данные ограничения могут перестать действовать в определённые часы или на определённых компьютерах. Эти ограничения устанавливает и снимает администратор домена.

Учётная запись заблокирована и не может использоваться для входа в сеть

Политика безопасности аккаунтов домена в большинстве организаций требует обязательной блокировки учётной записи пользователя Active Directory, если неверный пароль вводился несколько раз подряд. Обычно учётная запись блокируется контроллером домена на несколько минут (5–30), в течение которых пользователь не может войти в домен AD. Через некоторое время (установленное политикой безопасности домена) учётная запись пользователя автоматически разблокируется. Временная блокировка учётной записи AD снижает риск атак методом переборы (брут-форс) на пароли учётных записей пользователей AD.

Если учётная запись пользователя в домене заблокирована, при попытке входа в Windows появляется предупреждение:

В Windows на английском языке сообщение выглядит так:

Как проверить, заблокирована ли учётная запись пользователя?

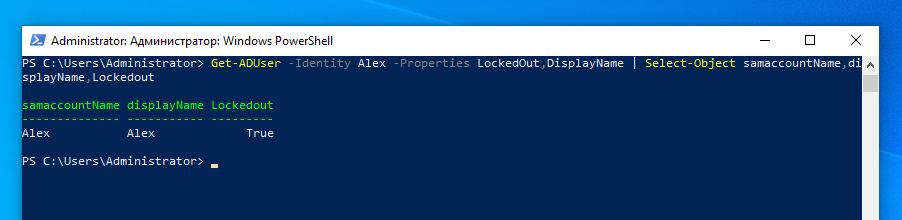

Проверить, заблокирована ли учётная запись, можно в графической консоли ADUC или с помощью командлета Get-ADUser из модуля Active Directory для PowerShell:

Учётная запись в данный момент заблокирована и не может использоваться для аутентификации в домене (Lockedout = True).

Вы можете вывести список всех заблокированных на данный момент учётных записей в домене с помощью командлета Search-ADAccount:

Вы можете разблокировать учётную запись вручную с помощью консоли ADUC, не дожидаясь автоматической разблокировки. Найдите учётную запись пользователя, щёлкните правой кнопкой мыши и выберите Properties («Свойства»). Перейдите на вкладку Account («Учётная запись») и установите флажок Unlock account. This account is currently locked out on this Active Directory Domain Controller (в русскоязычной версии «Разблокируйте учётную запись. Учётная запись на этом контроллере домена Active Directoryв на данный момент заблокирована»). Затем кликните «ОК».

Вы также можете сразу разблокировать нужную учётную запись, используя следующую команду PowerShell:

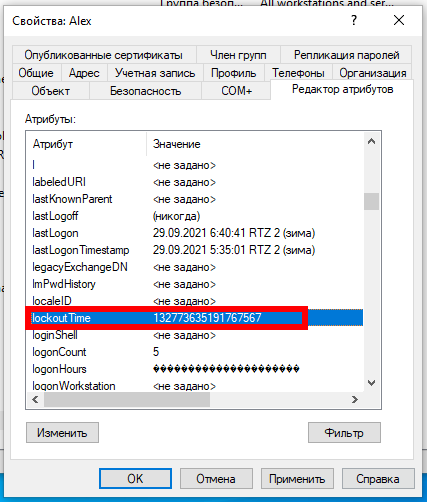

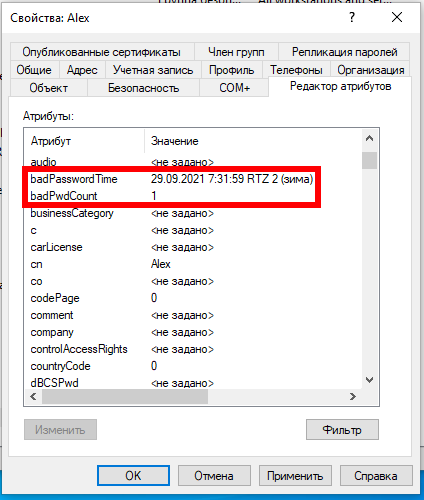

Вы можете проверить время блокировки учётной записи, количество неудачных попыток ввода пароля, время последнего успешного входа в систему в свойствах учётной записи в консоли ADUC (на вкладке Attribute Editor «Редактора атрибутов»)

или с помощью PowerShell:

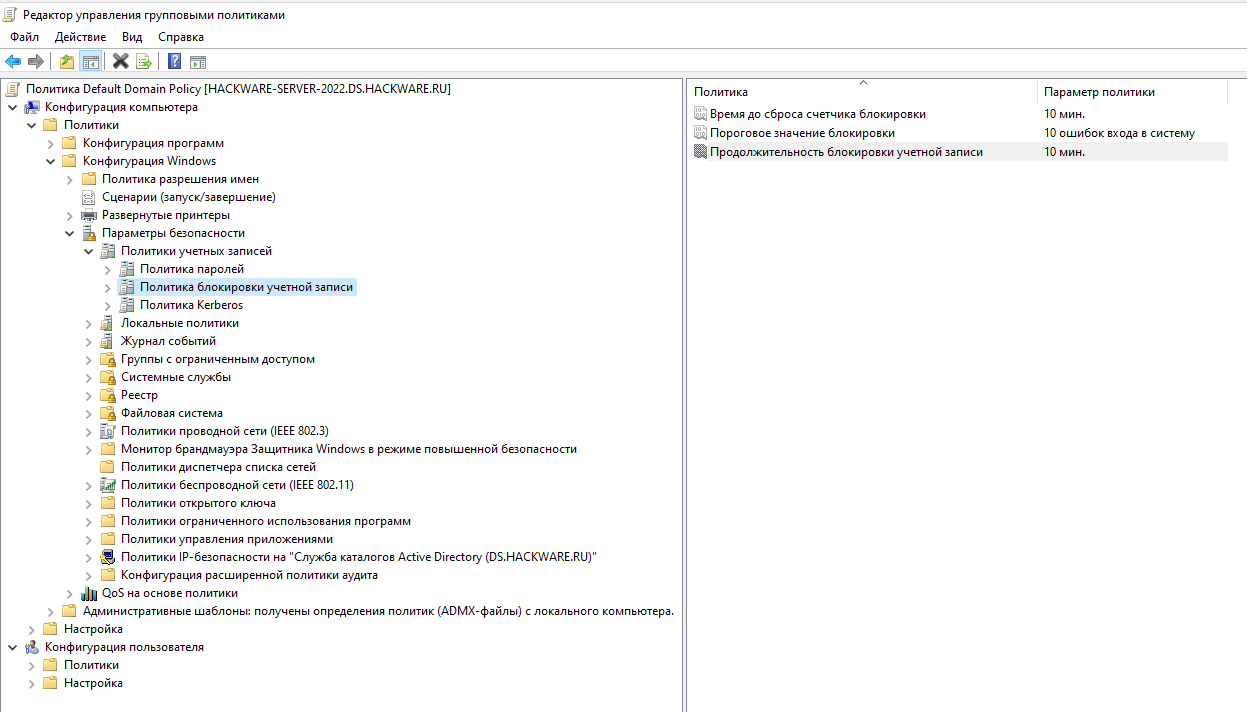

Политики блокировки учётных записей в домене Active Directory

Политики блокировки учётных записей обычно устанавливаются в Default Domain Policy для всего домена с помощью оснастки gpmc.msc. Необходимые политики можно найти в Computer configuration→ Policies→ Windows Settings → Security Settings → Account Policies → Account Lockout Password (в русскоязычной версии это соответственно Конфигурация компьютера → Политики → Конфигурация Windows → Параметры безопасности → Политики учетных записей → Политика блокировки учётной записи). Это следующие политики:

Чтобы защитить учётные записи пользователей вашего домена от взлома пароля, рекомендуется использовать надёжные пароли пользователей в AD (длина пароля не менее 8 символов и включение требований к сложности пароля). Это настраивается в разделе Password Policy («Политика паролей»): Password must meet complexity requirements (Пароль должен отвечать требованиям сложности) и Minimum password length (Минимальная длина пароля). Периодически нужно проверять пароли пользователей.

Случаи, когда пользователь забывает пароль и сами вызывают блокировку учётной записи, происходят довольно часты. Если пользователь недавно сменил пароль и забыл его, вы можете сбросить его. Но в некоторых случаях блокировка учётной записи происходит без какой-либо очевидной причины. То есть пользователь заявляет, что никогда не ошибался при вводе пароля, но его учётная запись по каким-то причинам заблокирована. Администратор может разблокировать аккаунт вручную по запросу пользователя, но через некоторое время ситуация может повториться.

Чтобы решить проблему пользователя, администратору необходимо выяснить, с какого компьютера и программы учётная запись пользователя в Active Directory была заблокирована.

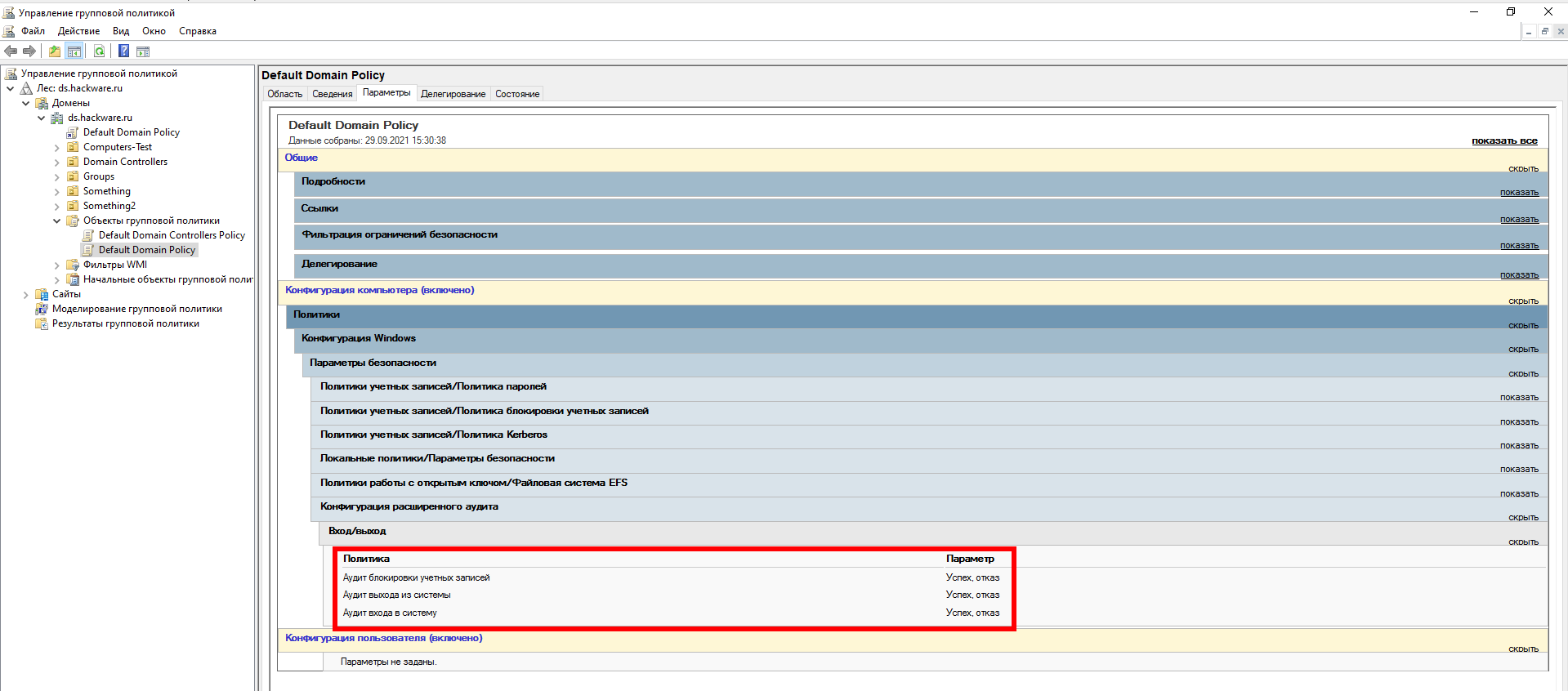

Политики аудита входа в систему для контроллеров домена

Чтобы включить фиксацию события блокировки учётной записи в журналах контроллера домена, необходимо активировать следующие политики аудита для контроллеров домена. Перейдите в раздел GPO Computer Configuration → Policies → Windows Settings → Security Settings → Advanced Audit Policy → Logon/Logoff и включите следующие политики:

В русскоязычной версии это соответственно Конфигурация компьютера → Политики → Конфигурация Windows → Параметры безопасности → Конфигурация расширенной политики аудита → Политика аудита → Вход/Выход, политики:

Самый простой способ включить эту политику — через консоль gpmc.msc, отредактировав Default Domain Controller Policy или используя Default Domain Policy на уровне всего домена.

Обратите внимание, что для использования параметров «Конфигурация расширенной политики аудита» также необходимо в Локальной политике безопасности (secpol.msc) включить по пути Параметры безопасности → Локальные политики → Параметры безопасности параметр «Аудит: принудительно переопределяет параметры категории политики аудита параметрами подкатегории политики аудита (Windows Vista или следующие версии)». Это значение по умолчанию установлено на «Включён», поэтому если вы не отключали эту политику, то вам не нужно о ней беспокоиться.

Идентификатор события блокировки учётной записи 4740

Прежде всего, администратор должен выяснить, с какого компьютера или сервера происходят попытки ввода неверного пароля, и продолжить блокировку учётных записей компьютеров.

Если ближайший к пользователю контроллер домена определяет, что пользователь пытается войти в систему с недопустимыми учётными данными, он перенаправляет запрос проверки подлинности на контроллер домена с ролью FSMO эмулятора основного контроллера домена (этот конкретный контроллер домена отвечает за обработку блокировок учётных записей). Если аутентификация на PDC завершается неудачно, он отвечает на первый DC, что аутентификация невозможна. Если количество неудачных проверок подлинности превышает значение, установленное для домена в политике Account Lockout Threshold (Пороговое значение блокировки), учётная запись пользователя временно блокируется.

В этом случае событие с EventID 4740 записывается в журнал безопасности обоих контроллеров домена. Событие содержит DNS-имя (IP-адрес) компьютера, с которого пришел первоначальный запрос на авторизацию пользователя. Чтобы не анализировать журналы на всех контроллерах домена, проще всего искать события блокировки в журнале безопасности на PDC контроллера домена. Вы можете найти PDC в своём домене следующим образом:

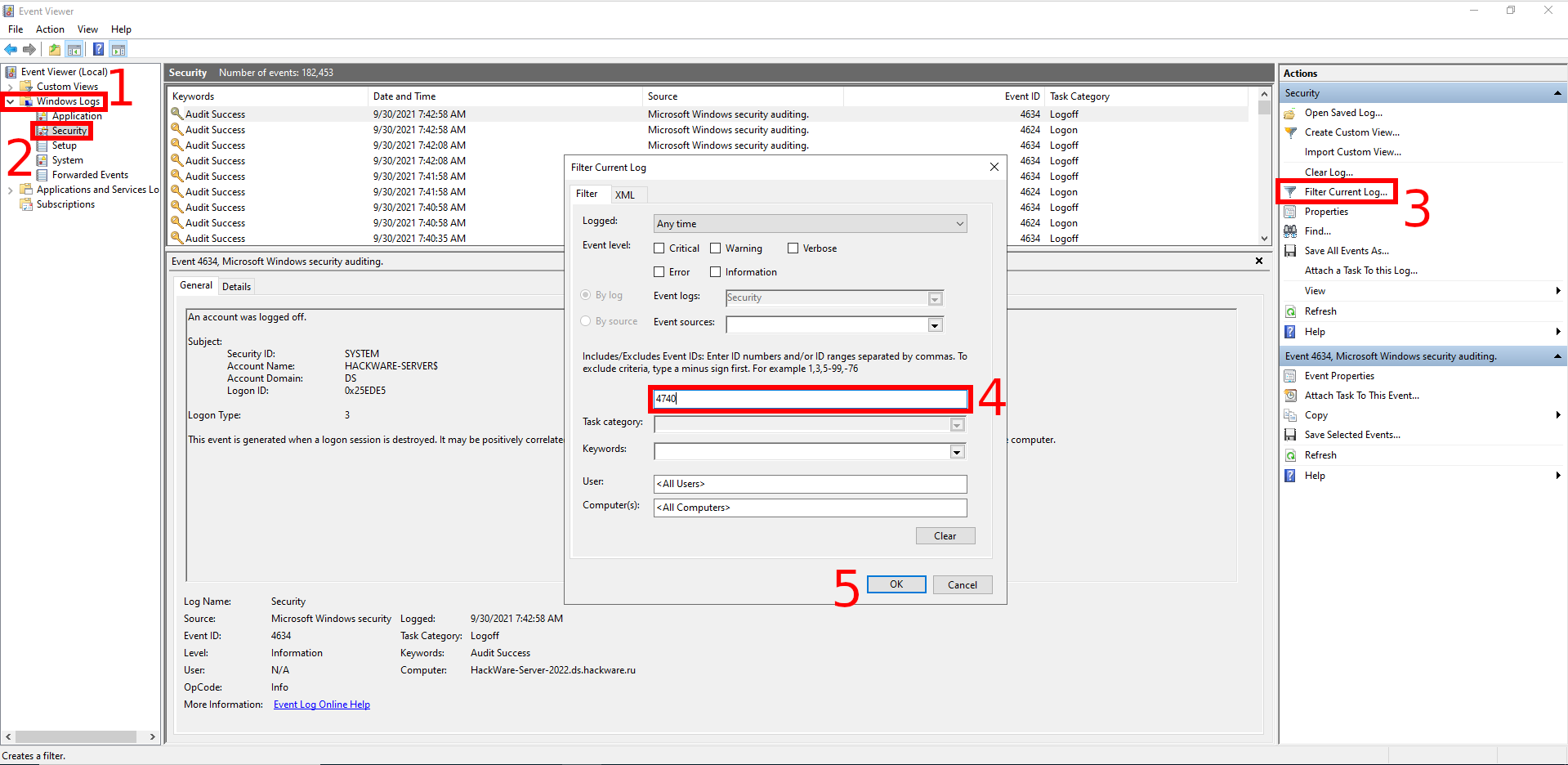

События блокировки учётной записи домена можно найти в журнале безопасности на контроллере домена. Чтобы его увидеть, запустите Event Viewer («Просмотр событий»), его можно открыть в командной строке:

В окне Event Viewer («Просмотр событий») перейдите по пути Event Viewer (Local) → Windows Logs → Security (в русскоязычной версии это Просмотр событий (локальный) → Журналы Windows → Безопасность).

В Event Viewer («Просмотр событий») отфильтруйте журнал безопасности по Event ID («Код события») указав значение 4740, для этого нажмите Filter Current Log («Фильтр текущего журнала») и введите в поле («Все коды событий») значение 4740.

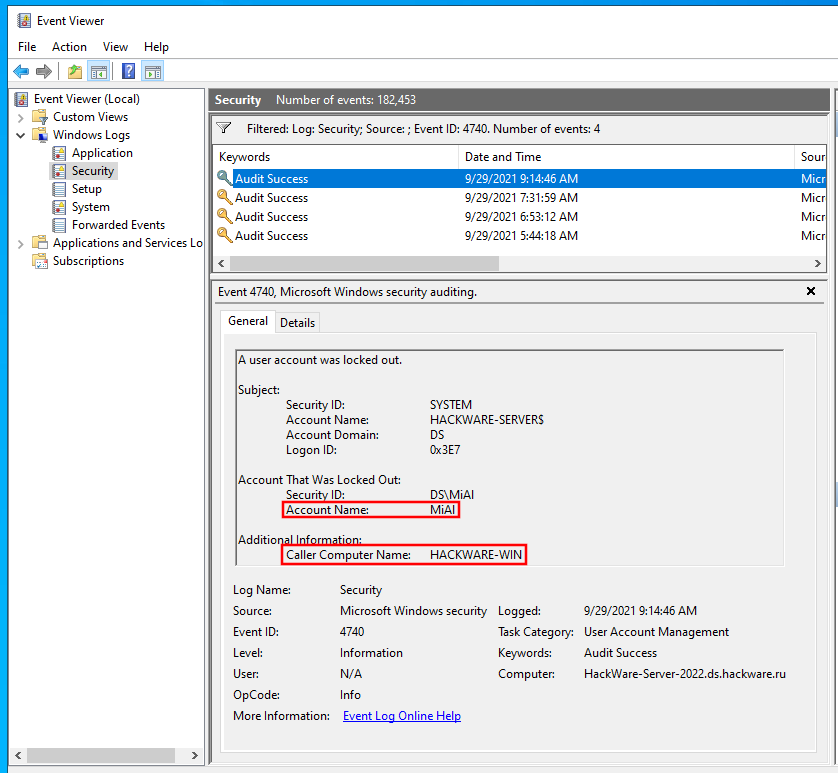

Вы должны увидеть список последних событий блокировки учётной записи. Найдите событие с нужной вам учётной записью пользователя (имя пользователя указано в значении поля Account Name («Имя учётной записи»). В описании события вы увидите строку A user account was locked out («Учетная запись пользователя была заблокирована»).

Подсказка: в большой среде AD в журнал безопасности на контроллерах домена записывается большое количество событий, которые постепенно перезаписываются новыми. Поэтому рекомендуется увеличить максимальный размер журнала на контроллерах домена и как можно скорее приступить к поиску источника блокировки.

Откройте найденное событие. Имя компьютера (сервера), с которого была произведена блокировка, указывается в поле Caller Computer Name. В моём случае имя компьютера — HACKWARE-WIN.

Как с помощью PowerShell найти компьютер на котором была заблокирована учётная запись

Вы можете использовать следующий скрипт PowerShell, чтобы найти источник блокировки учётной записи конкретного пользователя в журналах событий PDC. Этот скрипт возвращает время блокировки и имя компьютера, с которого она произошла (замените Alex на имя интересующего вас пользователя):

Пример полученных данных:

Если вы хотите ограничить вывод журнала, например, только последними двумя днями, то используйте следующий скрипт:

Точно так же вы можете опросить все контроллеры домена в Active Directory из PowerShell:

Microsoft Account Lockout and Management Tools (Инструменты блокировки и управления учётной записью от Microsoft)

Чтобы найти источник блокировки учётной записи пользователя, вы можете использовать набор инструментов Microsoft Account Lockout and Management Tools, а именно инструмент Lockoutstatus.exe (его можно скачать здесь). Этот графический инструмент проверяет состояние блокировки учётной записи и событий блокировки на всех контроллерах домена.

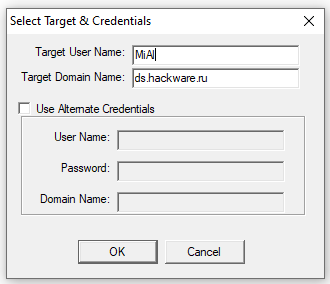

Запустите средство Lockoutstatus.exe, укажите имя заблокированной учётной записи (Target User Name) и имя домена (Target Domain Name).

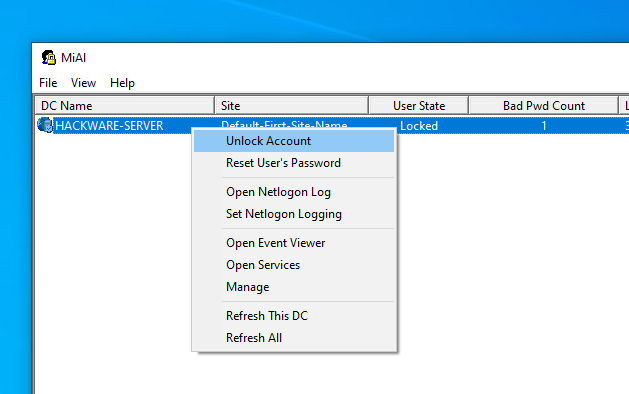

Появившийся список будет содержать список контроллеров домена и статус учётной записи (Locked или Non Locked). Кроме того, отображается время блокировки и компьютер, на котором эта учётная запись заблокирована (Orig Lock), но в моём случае компьютер, который стал причиной блокировки, показан неверно.

Атрибуты badPwdCount и LastBadPasswordAttempt не реплицируются между контроллерами домена.

Вы можете разблокировать учётную запись пользователя или изменить пароль прямо из окна Lockoutstatus.

Основным недостатком инструмента LockoutStatus является то, что он опрашивает все контроллеры домена, некоторые из них могут быть недоступны, что вызывает задержку в выдачи результатов.

Как отследить, какой процесс блокирует учётную запись домена

Итак, мы выяснили, с какого компьютера или сервера была заблокирована учётная запись. Теперь было бы здорово узнать, какая программа или процесс являются источником блокировки учётной записи.

Часто пользователи начинают жаловаться на блокировку своих учётных записей домена после изменения паролей. Это говорит о том, что старый (неправильный) пароль сохраняется в определённой программе, скрипте или службе, которая периодически пытается аутентифицироваться на контроллере домена с неверным паролем. Рассмотрим наиболее распространённые места, в которых пользователь мог сохранить старый пароль:

Подсказка: существует ряд сторонних инструментов (в основном коммерческих), которые позволяют администратору проверять удалённый компьютер и определять источник блокировки учётной записи. В качестве достаточно популярного решения отметим Lockout Examiner от Netwrix.

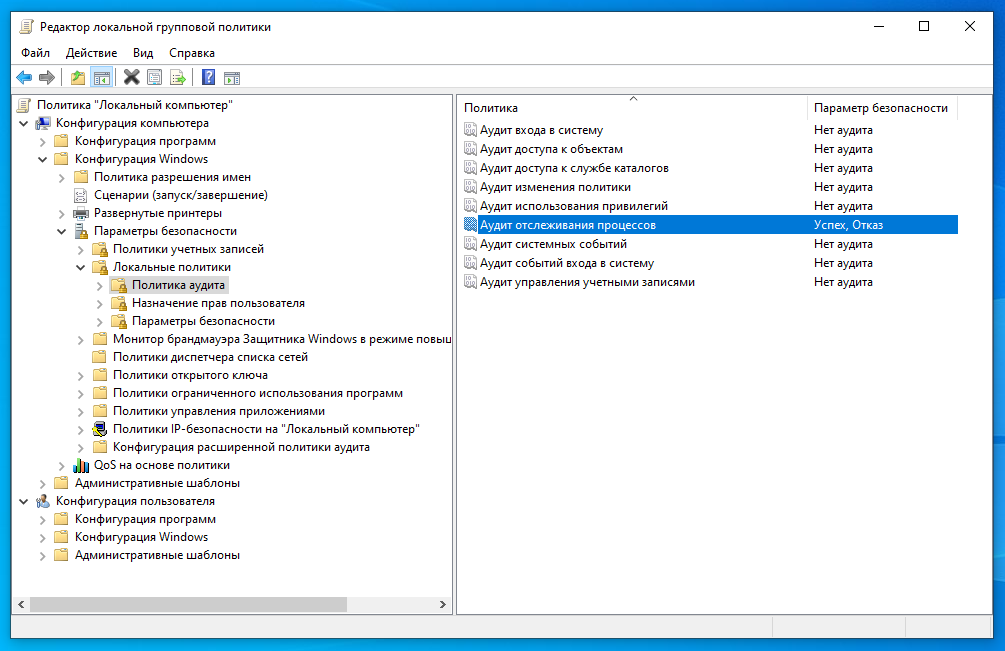

Чтобы выполнить подробный аудит блокировки учётной записи на найденном компьютере, необходимо включить ряд локальных политик аудита Windows. Для этого откройте локальный редактор групповой политики (gpedit.msc) на компьютере (на котором вы хотите отслеживать источник блокировки) и включите следующие политики в разделе Computer Configurations → Windows Settings → Security Settings → Local Policies → Audit Policy:

В русскоязычной версии это соответственно: Конфигурации компьютера → Конфигурация Windows → Параметры безопасности → Локальные политики → Политика аудита:

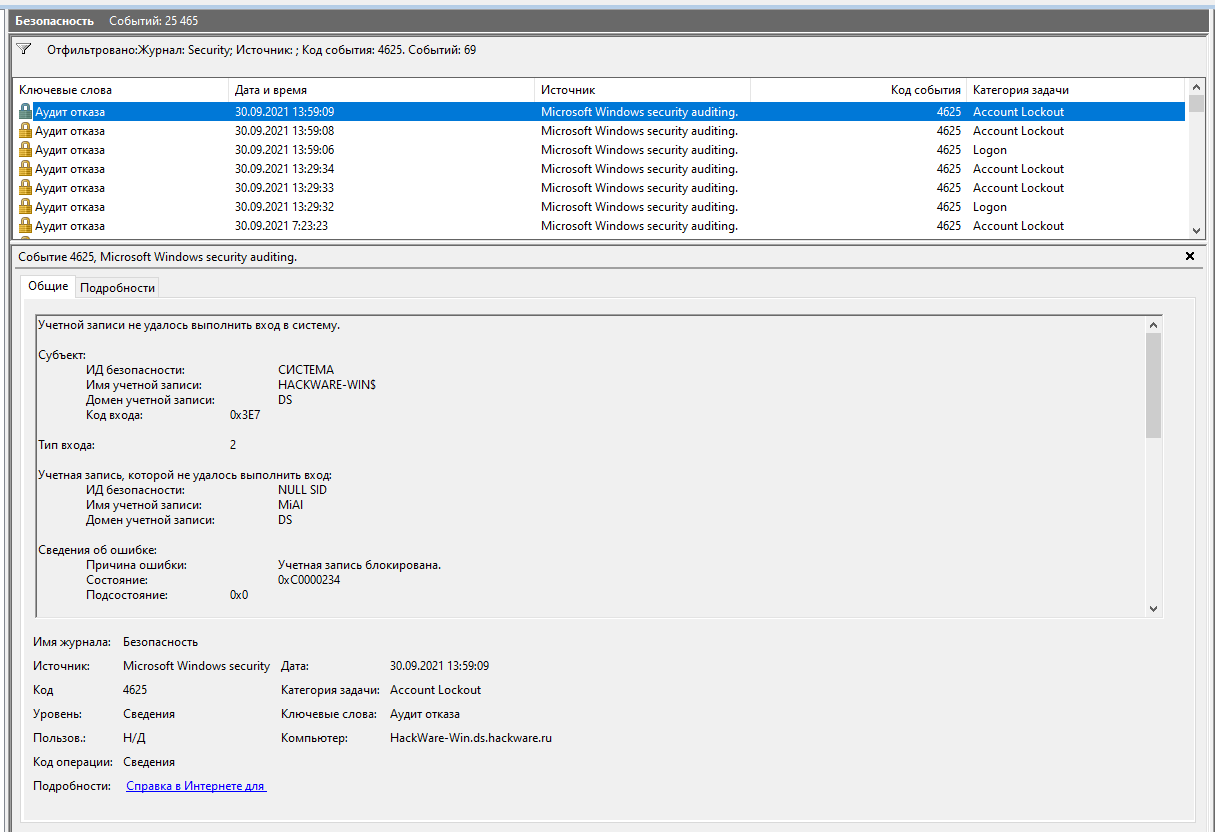

Дождитесь следующей блокировки учётной записи и найдите события с идентификатором события 4625 в журнале безопасности. В нашем случае это событие выглядит так:

Как видно из описания события, источником блокировки учётной записи является процесс mssdmn.exe (компонент Sharepoint). В этом случае пользователю необходимо обновить пароль на веб-портале Sharepoint.

После завершения анализа и выявления и устранения причины блокировки не забудьте отключить локальные политики аудита.

Если вам по-прежнему не удаётся найти источник блокировки учётной записи на определённом компьютере, просто попробуйте переименовать имя учётной записи пользователя в Active Directory. Обычно это наиболее эффективный метод защиты от внезапных блокировок конкретного пользователя, если вы не смогли установить источник блокировки.

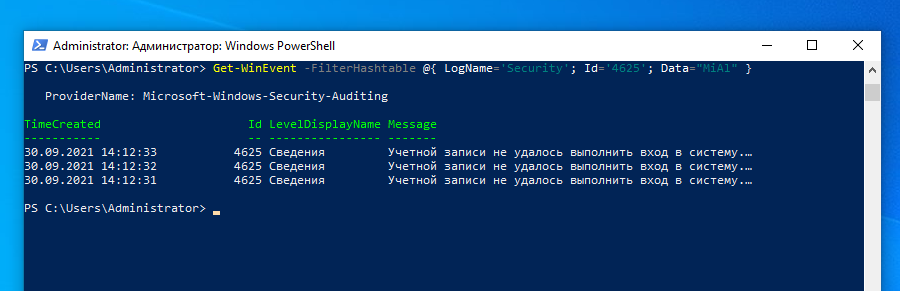

Вы также можете вывести список событий с кодом 4625 в PowerShell:

Следующую команду вы можете использовать для вывода событий блокировки для конкретного пользователя (впишите его вместо MiAl):

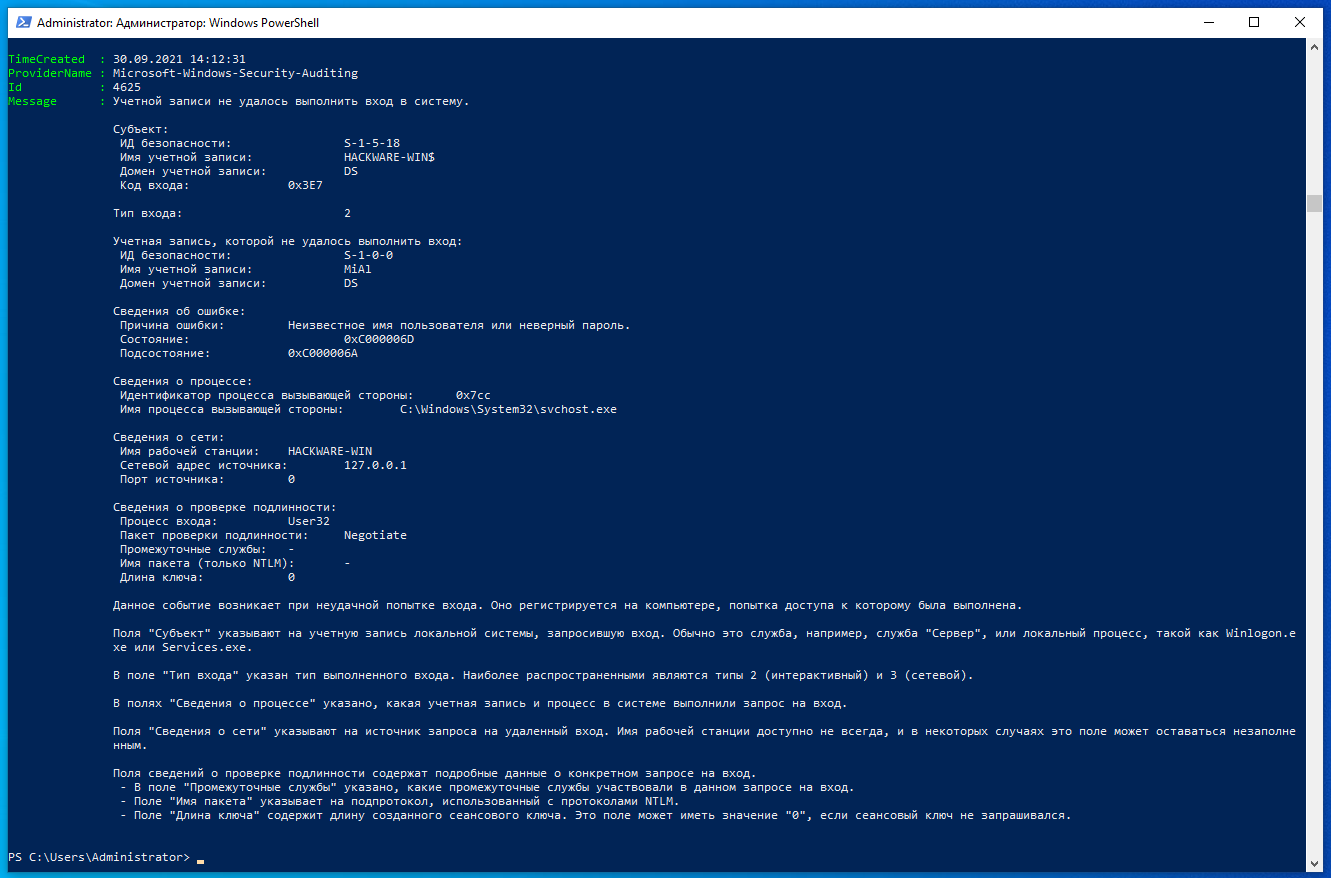

Следующая команда выведет подробную информацию о каждом событии блокировки для указанного пользователя (в том числе процесс, вызвавший блокировку):

Эта команда аналогична предыдущей, но покажет события только за последние 2 дня: