Supl20services что это такое

Supl20services что это такое

В теме нет куратора. Если в теме есть пользователь, желающий стать Куратором и соответствующий Требованиям для кандидатов, он может подать заявку в теме Хочу стать Куратором (предварительно изучив шапку темы и все материалы для кураторов).

До назначения куратора, по вопросам наполнения шапки, обращайтесь к модераторам раздела через кнопку

Попался мне в руки китаец EVO-DL00 (он же подопечный p9).

Информации в интернете крайне мало и пока не существует раздела Прошивки решил написать сюда небольшую инструкцию, вдруг пригодится людям :rolleyes:

Разблокировка загрузчика / установка TWRP / Root телефона / Установка GAPPS (Play market и т.д.)

Разблокировка загрузчика

Сразу оговорюсь что всю информацию собирал по темам на 4pda и xda-developers

Разблокировка происходит как у старшего брата Mate 8 (который так же был подопечным до p9).

Я не заморачивался бесплатным способом получения кода разблокировки и пользовался dc-unlocker.

II) Разблокировка загрузчика

Разблокировка загрузчика возможна при наличии Кода разблокировки.

Возможна потеря всех данных, ОБЯЗАТЕЛЬНО делаем бэкап!

Устанавливаем TWRP

1. Проверить наличие фаила twrp-3.0.2-0-eva-modaco-test1.img в папке с ADB

2. Перевести телефон в режим fastboot (выключенный телефон подсоединить к компьютеру с зажатой кнопкой Громкость (-))

Выполнить:

fastboot flash recovery twrp-3.0.2-0-eva-modaco-test1.img

fastboot reboot

Новый сервис Huawei позволяет запускать Android-приложения без установки

С тех пор, как Huawei запретили пользоваться сервисами Google, китайцы пытаются всячески минимизировать понесённые из-за этого потери. Сначала Huawei взялась перевыпускать уже существующие смартфоны под новыми названиями и с более продвинутым «железом». Это позволило ей продолжить устанавливать на них Google Play Services, потому что по документам это были не новые устройства, а старые, на которые санкции США не распространяются. Тем не менее, очень быстро стало понятно, что бесконечно долго на этом выезжать не получится и надо делать что-то на перспективу.

Huawei развивает свой магазин приложений, делая его похожим на Google Play

Читайте также: Сколько приложений работают с Huawei Mobile Services

Первоочередной целью Huawei было создать конкурентоспособный магазин приложений. Несмотря на то что у неё уже был каталог AppGallery, его предстояло наполнить софтом, чтобы он стал интересен не только китайской аудитории, для которой изначально и создавался, но и всем остальным. Это было сложной задачей, но Huawei, надо отдать ей должное, довольно неплохо с ней справилась и расширила ассортимент AppGallery настолько, что им даже стало можно пользоваться в России. А чтобы стало совсем здорово, китайцы решили позволить владельцам фирменных смартфонов запускать приложения для Android без установки.

Как запускать приложения без установки

Quick Apps доступен только в AppGallery

Механизм, который обеспечивает запуск приложений без предварительной установки, называется Quick Apps и, по сути, является аналогом Instant Apps от Google. Поэтому ограничения, которыми они связаны, у них примерно одинаковы. Из-за того, что софт не может сохранить в памяти устройства все свои файлы, то и его функциональность будет неполной. В результате, если вы попробуете запустить игру без установки, скорее всего, вам будет доступна только пара первых уровней, а для продолжения придётся произвести полную установку.

Тем не менее, Huawei уверяет, что благодаря Quick Apps пользователи смогут экономить пространство при использовании тяжёлых приложений, требовательных к ресурсам. Получается, что большая часть функций ПО, установленного таким образом, всё-таки сохранится, хотя это только предстоит проверить. Но, если китайцы действительно позволят пользоваться большей частью возможностей приложений из AppGallery, не устанавливая их, это будет прорыв.

Как работает Quick Apps

Несмотря на то что утверждается, что Quick App не требует установки приложения в принципе, на самом деле это не совсем так. Чтобы игра или программа запустились, необходимо, чтобы небольшой пакет данных всё-таки был загружен на устройство. Однако его объём чаще всего не превышает 3% от суммарного веса приложения, которое пользователь хочет опробовать. Это, во-первых, отличный способ сэкономить доступное пространство, если его немного, а, во-вторых, очень удобно в качестве продвинутого демо-режима. Активация Quick Apps происходит по нажатию на отдельную кнопку, которая располагается в интерфейсе рядом с кнопкой загрузки.

Читайте также: Huawei не вернётся на Android после запуска HarmonyOS

Прямо сейчас механизм Quick Apps доступен только на Huawei Mate 30 и Mate 30 Pro, потому что им действительно нужнее. Дело в том, что это единственные смартфоны компании, которые изначально несовместимы с сервисами Google, а потому их владельцам приходится обходиться собственными службами Huawei, во многом не дотягивающими до решения поискового гиганта. Впрочем, есть надежда, что совсем скоро китайцы развернут Huawei Mobile Services среди всех пользователей и тогда все мы сможем без проблем испытать Quick Apps в реальных условиях.

⛔️Как удалить вирусы и трояны с Андроид

Смартфон сеошнику нужен не только для звонков, так как необходимо работать с мобильными приложениями, без которых работа усложняется. Лично я пользуюсь десятком приложений, среди которых Web Money, Яндекс Деньги, TOTP для Епей и ещё куча всякой всячины. Они позволяют делать платежи вне дома, проверять почту и отслеживать активность на сайте. Большая беда, если на смартфоне завелись вирусы, ведь так могут уплыть данные акков, пароли, да и девайс начинает тупить и брыкаться.

Сегодня я расскажу, как удалить вирусы, трояны со смартфона под управлением Андроид 5. Времени на очистку уйдёт полчаса, после чего за состояние платёжного баланса можно будет не переживать, а девайс перестанет показывать чудеса тупости при серфинге в интернете.

Рождение проблемы

Проблема родилась сразу после Нового Года, когда я с сыном проверял возможности нового смартфона и качал на него разный хлам отовсюду. Первый признак болезни проявился в отказе обновляться по OTA, так как были изменены вирусами системные файлы. Болезнь девайса прогрессировала – при подключении к интернету стали загружаться сами по себе левые приложения, типа AliExpress, процессор от натуги стал перегреваться, а телефон зависать.

В результате на исходе первого месяца жизни пользоваться интернетом без мата стало невозможно, запуск приложений стал мукой и телефону светил полёт в стену, несмотря на гарантию.

Поиск вирусов

Естественно, сидеть сложа руки я не стал и начал искать нечисть на телефоне. Антивирус 360 Total для смартфона разочаровал – при проверке он нашёл 6 опасных файлов, но не показал место их установки и смог только предложить отключить приложения. Удалить он ничего не может из-за отсутствия рут прав. В списке опасных приложений оказались:

В приложениях я нашёл только первые два, остальные удачно маскировались. Нести смарт по гарантии не имело смысла, платить за перепрошивку нового девайса также желания не было. Что же делать, спрашивали глаза у мозга, последний напрягался.

Рабочее решение началось с установки Malwarebytes-anti-malware, дальше пошло по накатанной.

Инструкция по удалению

Для того чтобы полностью удалить все вирусы и трояны на Андроид понадобилось три программы:

Антивирусный сканер Malwarebytes нашёл все вирусы, Kingo позволил получить root-права для удаления, а проводник трояны удалил.

Malwarebytes

Для начала установите Malwarebytes и просканируйте смартфон. Он найдёт всю нечисть, укажет её месторасположение в телефоне и даст краткую характеристику вирусам. Сканер совместим с обычным антивирусом, поэтому перед его установкой ничего удалять не надо. У меня он нашёл в system/priv-app:

Это из того что он не смог удалить в силу отсутствия рут-прав и морального устоя, 4 папки с вредоносным содержимым он сжёг на костре, точно не помню их названия – пепел всё скрыл. Перепишите «координаты» опасных файлов, которые сканер нашёл, но не смог удалить.

Итак, после сканирования вы нашли вирусы, часть из них удалили и знаете точное месторасположение остальных вредоносных файлов. Теперь надо получить рут-права и установить проводник для удаления файлов.

Kingo Root

На моём Андроид 5 удачно стал лишь Kingo Root, поэтому его и рекомендую. Даже хвалённый Bajdo Root не стал. Всё программы, необходимые для удаления вирусов, вы найдёте внизу. Они проверены лично мной, все рабочее и не поломает Андроид.

Перед установкой Kingo рекомендую соблюсти два правила – нормально зарядить телефон и подключиться к сети, так как потребуется загрузка обновлений и установка Super User. Запускаете приложение, нажимаете «получить root» и синеете в ожидании, пока софт устанавливается и обновляется. Есть более сложный способ установки рут-прав с помощью Kingo через компьютер, но не стоит усложнять себе жизнь, когда работает и так.

ES проводник

Получили права? Теперь устанавливайте ES_file_explorer – проводник, способный работать с рут-правами. В проводнике идите в меню (левый верх), ищите вкладку Root-проводник и включайте его. Соглашайтесь с глупыми вопросами от приложения и переходите в пункт меню «Локальное хранилище – устройство».

Остаётся найти вредоносные файлы и удалить их. Выделяем и удаляем.

После удаления вирусов перезагрузите телефон и ещё раз просканируйте его сканером. Если удалили не всё, повторите процедуру для полного выздоровления.

Болезнь требует жертв, так повелось.

Итак, закрепим пройденный материал:

Программу Kingo Root удаляйте сразу после уничтожения вирусов, Super User и ES проводник можете оставить. Если соберётесь в мастерскую на гарантийный ремонт и понадобиться удалить root-права и их следы, то зайдите в меню Super User и воспользуйтесь строкой «удаление root». Если Super User удалили, и у вас остались права рут, которые надо убрать, то ставьте его заново и удаляете права через меню. Иначе до файла SU в system/bin не добраться.

И да, если вы думаете, что у вас на Андроид вирусов нет, но в 90% случаев вы ошибаетесь.

Скачать в одном rar-файле Malwarebytes, ES проводник и Kingo Root можно прямо с блога Zegeberg.

Троянское приложение для Android обходит проверки Google Bouncer

Аналитики ESET обнаружили интересный метод скрытной атаки на пользователей Android, который содержит в себе интересную особенность. В магазине приложений Google Play нам удалось обнаружить несколько приложений, которые маскировались под легитимные, но на самом деле содержали в себе другое приложение с вредоносными функциями. Это встроенное приложение называлось systemdata или resourcea.

Это второе приложение скрытно сбрасывается в память устройства из первого, но спрашивает у пользователя разрешение на установку. Оно представляется в качестве инструмента для управления настройками устройства «Manage Settings». После своей установки, приложение работает как служба в фоновом режиме.

Антивирусные продукты ESET обнаруживают приложения, которые содержат в себе это дополнительное приложение как Android/TrojanDropper.Mapin. Согласно нашим данным, на долю Индии приходится наибольшее количество заражений устройств Android этим вредоносным ПО.

Вредоносная программа представляет из себя бэкдор, который получает контроль над устройством и включает его в состав ботнета. Бэкдор использует специальный внутренний таймер для отложенного исполнения своей полезной нагрузки. Таким образом, авторы могут обмануть различные автоматические системы анализа файлов, которые могут причислить файл к подозрительным из-за его поведения. В некоторых случаях, бэкдор может ждать три дня прежде чем активировать полезную нагрузку. Скорее всего, такая мера позволяет авторам обойти механизмы проверки инструмента анализа файлов Google Bouncer, используемый Google для проверки загружаемых в Play приложений.

После активации полезной нагрузки, троян запрашивает права администратора в системе и начинает взаимодействовать со своим C&C-сервером. Android/Mapin содержит в себе различные функции, например, отображение пользователю различных уведомлений, загрузка, установка и запуск других приложений, а также получение личной информации пользователя на устройстве. В то же время, основной его функцией является отображение fullscreen-рекламы на зараженном устройстве.

Вредоносные приложения были размещены в магазине приложений Google Play в конце 2013 г. и в 2014 г. Названия приложений были различными, включая, «Hill climb racing the game», «Plants vs zombies 2», «Subway suffers», «Traffic Racer», «Temple Run 2 Zombies», «Super Hero Adventure» разработчиков TopGame24h, TopGameHit и SHSH. Точные даты загрузки приложений были 24-30 ноября 2013 г. и 22 ноября 2014 г. Согласно статистике ресурса MIXRANK, приложение Plants vs zombies 2 было загружено более 10 тыс. раз перед его удалением из магазина. В то же самое время, приложения «System optimizer», «Zombie Tsunami», «tom cat talk», «Super Hero adventure», «Classic brick game», а также вышеупомянутые приложения Google Play с вредоносными возможностями, были загружены в альтернативные магазины приложений Android теми же авторами. Такой же бэкдор был обнаружен в комплекте с другими приложениями, которые были загружены в магазин разработчиком PRStudio (не путать с prStudio) в альтернативные магазины приложений со ссылками на Google Play. Данный разработчик загрузил как минимум и пять других троянских приложений в альтернативные магазины приложений: «Candy crush» или «Jewel crush», «Racing rivals», «Super maria journey», «Zombie highway killer», «Plants vs Zombies». Эти приложения все еще доступны для скачивания из этих магазинов. Перечисленные приложения были загружены пользователями сотни раз.

Рис. Значки вредоносных приложений.

Рис. Вредоносное приложение, которое получило достаточно положительных оценок.

Рис. Еще одно приложение, получившее положительные оценки.

Существуют различные варианты исполнения вредоносной программы после того, как пользователь загрузил нелегитимное приложение. Один из вариантов предполагает, что жертве будет предложено запустить файл с вредоносной программой спустя 24 после первого исполнения загруженного приложения. Такой метод является менее подозрительным для пользователя, который считает, что запрос на запуск поступил от ОС. Другой метод подразумевает под собой выдачу мгновенного запроса пользователю. Оба варианта рассчитаны на срабатывание после изменения подключения к сети, для этого вредоносная программа регистрирует т. н. broadcast receiver в манифесте.

Рис. Регистрация т. н. broadcast receiver.

После изменения подключения, пользователю будет предложено установить «системное приложение». Само сброшенное на устройство вредоносное приложение может называться «Google Play Update» или «Manage Settings».

Рис. Вредоносное приложение маскируется под системное.

В том случае, если пользователь выбирает отмену установки, то вредоносная программа будет показывать запрос каждый раз при смене сетевого подключения. Можно предположить, что простой пользователь будет уверен в серьезности отображаемого уведомления и в какой-то момент, скорее всего, нажмет кнопку установки только чтобы избавиться от него. После запуска троян исполняется в качестве сервиса со своим зарегистрированным broadcast receiver, ожидая изменения подключения.

Когда такое изменение произойдет, троян попытается зарегистрировать себя с помощью сервиса Google Cloud Messages (GCM) для последующего получения сообщений. После этого, Android/Mapin попытается зарегистрировать зараженное устройство на сервере злоумышленников, отправляя туда такую информацию как имя пользователя, аккаунт Google, IMEI, регистрационный идентификатор (ID) и название своего пакета приложения.

Рис. Процесс регистрации устройства на сервере злоумышленников.

Для того, чтобы исключить возможность своего удаления из системы, троян требует от пользователя активировать режим администратора устройства.

Рис. Предложение пользователю об активации режима администратора устройства.

Троян сообщит на удаленный сервер об успешности активации режима администратора устройства. Как только такая операция произойдет, вредоносная программа будет показывать пользователю рекламу в полноэкранном режиме (interstitial). Такая реклама (interstitial ad) будет отображаться пользователю заново каждый раз при смене подключения. Разработка такого типа рекламы возможна с использованием легитимного AdMob SDK.

Рис. Full-screen реклама (interstitial ad).

Троян взаимодействует со своим управляющим сервером используя сервис Google Cloud Messaging (GCM). Этот сервис все чаще используется современными вредоносными программами для своих целей, через него злоумышленники могут инструктировать бот на выполнение нужных им действий.

Рис. Обрабатываемые ботом команды.

Не все функции вредоносной программы полностью реализованы в ее коде, кроме этого, не все уже реализованные функции используются. Возможно, что сама угроза все еще находится на уровне разработки и будет улучшена в будущем. Как мы уже упоминали, ее основная цель заключается в доставке агрессивной full-screen рекламы для ее отображения пользователю, маскируясь под системное приложение. Бот также может быть использован злоумышленниками для установки другого вредоносного ПО на скомпрометированное устройство.

Кроме показа рекламы, список выполняемых им вспомогательных функций достаточно обширен: изменение идентификатора publisher ID отображаемой рекламы, загрузка и запуск других приложений, отображение уведомлений пользователю, отключение режима администратора устройства, изменение адреса управляющего C&C-сервера, создание на домашнем экране Android ярлыков, которые ведут на URL-адреса загрузки приложений. После исполнения каждой задачи, полученной с помощью GCM, бот будет информировать об этом удаленный сервер с использованием протокола HTTPS.

Троянская программа была успешно загружена в магазин Google Play, поскольку содержала в себе механизм отложенной активации вредоносных функций и, таким образом, не вызвала к себе подозрений со стороны инструмента Bouncer. Интересным вопросом является и то, почему Bouncer не специализируется на статическом анализе исполняемых файлов внутри загруженных приложений. По этим причинам троянская программа свободно распространялась пользователям через официальный магазин приложений Google для Android. Вредоносная игра «Super Hero adventure» была загружена в Play Store разработчиком SHSH. Вполне возможно, что этот разработчик загрузил больше приложений в магазин Play. В конечном счете, все они были удалены из магазина, но оставались незамеченными там в течение полутора лет. Возможно, что подобные случаи стали причиной того, что в марте 2015 г. Google объявила о том, что все приложения и обновления должны проходить проверку со стороны человека.

Лучшей практикой для поддержания своего устройства в безопасности является использование только официального магазина приложений для их загрузки. Кроме этого, необходимо уделять внимание отзывам и комментариям пользователей к размещаемым там приложениям. При установке приложения следует внимательно следить за запрашиваемыми приложением правами. Если вы заметили что-либо подозрительное в поведении приложения, его можно отправить в качестве образца в антивирусную лабораторию с соответствующими комментариями о причинах отправки.

Ниже представлена информация о проанализированных нами образцах вредоносной программы.

8 приложений для Android, которые нужно удалить. Они опасны

Кто бы что ни говорил, но Google Play – это помойка. Не даром её признали самым популярным источником вредоносного софта для Android. Просто пользователи в большинстве своём доверяют официальном магазину приложений Google и скачивают оттуда любое ПО без разбору. А какой ещё у них есть выбор? Ведь их всегда учили, что скачивать APK из интернета куда опаснее. В общем, это действительно так. Но остерегаться опасных приложений в Google Play нужно всегда. По крайней мере, постфактум.

Есть как минимум 8 приложений, которые нужно удалить

Google добавила в Google Play функцию разгона загрузки приложений

Исследователи кибербезопасности из антивирусной компании McAfee обнаружили в Google Play 8 вредоносных приложений с многомиллионными загрузками. Попадая на устройства своих жертв, они скачивают получают доступ к сообщениям, а потом совершают от их имени покупки в интернете, подтверждая транзакции кодами верификации, которые приходят в виде SMS.

Вредоносные приложения для Android

Нашли вирус? Удалите его

В основном это приложения, которые потенциально высоко востребованы пользователями. Среди них есть скины для клавиатуры, фоторедакторы, приложения для создания рингтонов и др.:

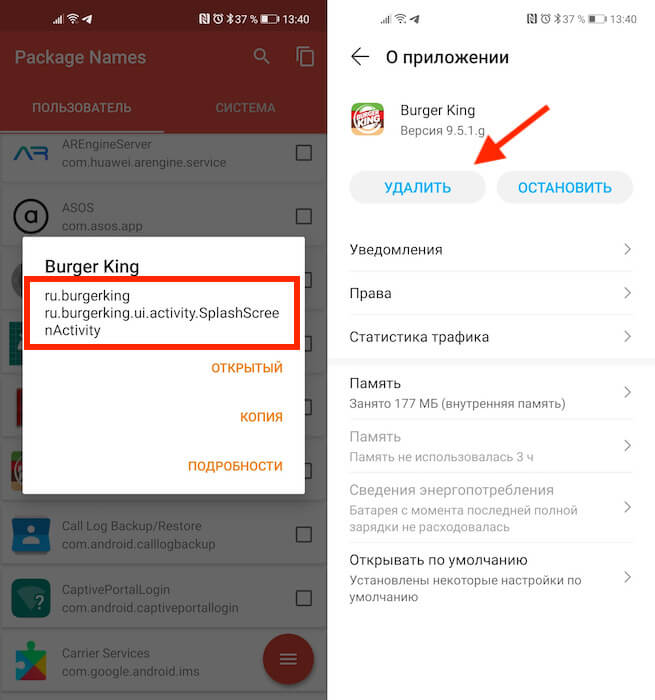

Это названия пакетов приложений, то есть что-то вроде их идентификаторов. Поскольку всё это вредоносные приложения, их создатели знают, что их будут искать и бороться с ними. Поэтому они вполне могут быть готовы к тому, чтобы менять пользовательские названия приложений, которые видим мы с вами. Но это мы не можем этого отследить. Поэтому куда надёжнее с этой точки зрения отслеживать именно идентификаторы и удалять вредоносный софт по ним.

Как найти вирус на Android

Но ведь, скажете вы, на смартфоны софт устанавливается с пользовательскими названиями. Да, это так. Поэтому вам понадобится небольшая утилита, которая позволит вам эффективно выявить весь шлаковый софт, который вы себе установили, определив название их пакетов.

В красном квадрате приведен пример названия пакета

Package Name Viewer удобен тем, что позволяет не просто найти нужное приложение по названию его пакета, но и при необходимости перейти в настройки для его удаления. Для этого достаточно просто нажать на иконку приложения, как вы попадёте в соответствующий раздел системы, где сможете остановить, отключить, удалить накопленные данные, отозвать привилегии или просто стереть нежелательную программу.

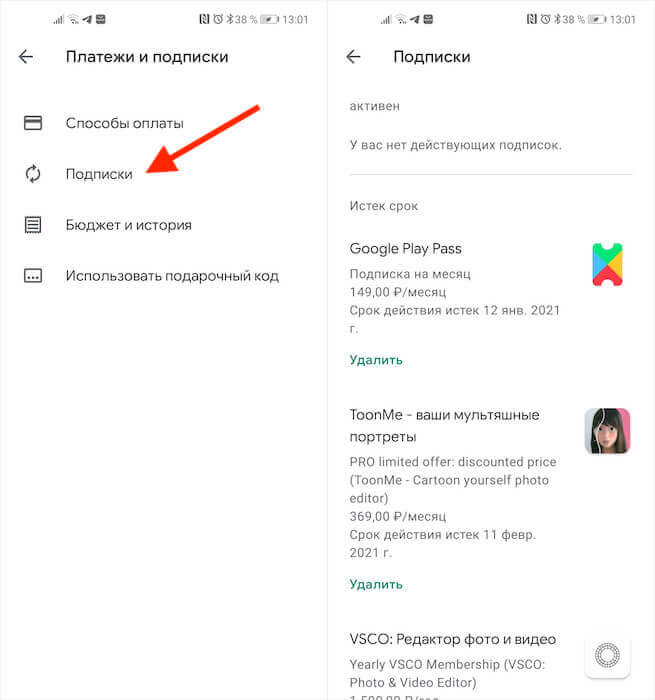

Как отменить подписку на Андроиде

Лучше всего приложение именно удалить. Это наиболее действенный способ защитить себя от его активности. Однако не исключено, что оно могло подписать вас на платные абонементы, поэтому для начала проверьте свою карту на предмет неизвестных списаний, а потом просмотрите список действующих подписок в Google Play:

Если подписка оформлена через Google Play, отменить её ничего не стоит

В принципе, если подписка была оформлена через Google Play и оплата уже прошла, вы можете потребовать у Google вернуть уплаченные деньги. О том, как это делается, мы описывали в отдельной статье. Но поскольку разработчики таких приложений обычно тщательно продумывают способы воровства денег, как правило, они не используют встроенный в Google Play инструмент проведения платежей, чтобы их в случае чего не могли отозвать.

Новости, статьи и анонсы публикаций

Свободное общение и обсуждение материалов

Кто бы что ни говорил, но перейти с Android на iPhone очень сложно. Не потому, что придётся привыкать к новой логике взаимодействия со смартфоном, дополнительным ограничениям со стороны производителя и меньшей свободе при выборе софта. К этому как раз быстро привыкаешь и не испытываешь каких-либо затруднений. Ситуацию осложняет перенос переписки из WhatsApp, который не имеет штатных инструментов для трансфера чатов как тот же Telegram. Поэтому пользователям приходится либо смириться с этим и начать всё с нуля, либо воспользоваться обходными методами, которые год от года становятся всё удобнее и удобнее. О них и поговорим.

Дизайн интерьера собственной квартиры кажется многим чем-то сложным и доступным только для богатых людей. Обычно в суровых реалиях это выглядит так: здесь поставим стул, здесь стол, в углу будет стоять кровать. Однако позже возникает множество трудностей, с которыми сталкивается каждый. За столом невозможно работать из-за плохого освещения, у кровати не хватает розеток для ночника и еще огромное количество разных деталей. Конечно, можно нанять дизайнера, чтобы он все сделал как надо, но бюджет не всегда располагает на подобного рода траты. В Google Play уже давно существует масса приложений, способных помочь оформить интерьер вашей квартиры или дома.

“пользователи в большинстве своём доверяют официальном магазину приложений Google и скачивают оттуда любое ПО без разбору”, зачем судить по себе? Никто так не делает и вообще откуда этот дикий список того, что надо удалить?

«Поставьте непонятное приложение, дайте ему все возможные разрешения, чтобы удалить другое непонятное приложение». Больше похоже на заказ от конкурентов