Trojan malware 11973 susgen что такое

Приключения неуловимой малвари, часть I

Этой статьей мы начинаем серию публикаций о неуловимых малвари. Программы для взлома, не оставляющие следов атаки, известные также как fileless («бестелесные», невидимые, безфайловые), как правило, используют PowerShell на системах Windows, чтобы скрытно выполнять команды для поиска и извлечения ценного контента. Обнаружить хакерскую деятельность без вредоносных файлов — сложно выполнимая задача, т.к. антивирусы и многие другие системы обнаружения работают на основе сигнатурного анализа. Но хорошая новость состоит в том, что такое ПО все же существует. Например, UBA-системы, способные обнаружить вредоносную активность в файловых системах.

Когда я впервые начал изучать тему крутых хакеров, не использующих традиционные способы заражения, а лишь доступные на компьютере жертвы инструменты и программное обеспечение, я и не подозревал, что вскоре это станет популярным способом атаки. Профессионалы в области безопасности говорят, что это становится трендом, а пугающие заголовки статей – тому подтверждение. Поэтому я решил сделать серию публикаций на эту тему.

Великий и ужасный PowerShell

Я писал о некоторых из этих идей раньше в серии обфускации PowerShell, но больше исходя из теоретического представления. Позже я наткнулся на сайт для гибридного анализа, где можно найти образцы малвари, «отловленной» в дикой природе. Я решил попробовать использовать этот сайт для поиска образцов fileless-вредоносов. И мне это удалось. Кстати, если вы захотите отправиться в свою собственную экспедицию по поиску вредоносных программ, вам придется пройти проверку на этом сайте, чтобы они знали, что вы делаете работу как white hat специалист. Как блогер, который пишет о безопасности, я прошел ее без вопросов. Я уверен, вы тоже сможете.

Помимо самих образцов на сайте можно увидеть, что же делают эти программы. Гибридный анализ запускает вредоносное ПО в собственной песочнице и отслеживает системные вызовы, запущенные процессы и действия в сети, а также извлекает подозрительные текстовые строки. Для двоичных файлов и других исполняемых файлов, т.е. там, где вы даже не можете посмотреть на фактический код высокого уровня, гибридный анализ решает, является ли ПО вредоносным или просто подозрительным на основе его активности во время выполнения. И после этого уже оценивается образец.

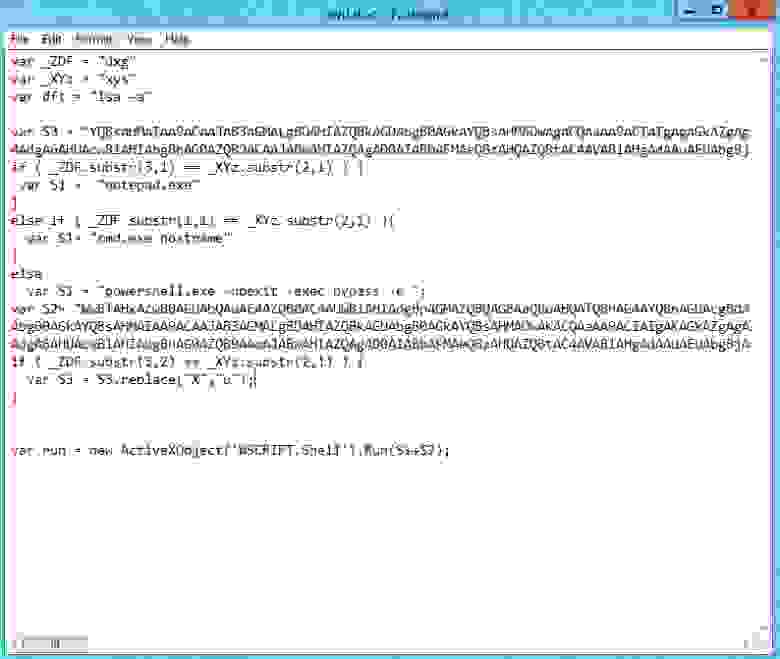

В случае с PowerShell и другими образцами сценариев (Visual Basic, JavaScript и т. д.), я смог увидеть и сам код. Например, я наткнулся на такой PowerShell экземпляр:

Вы также можете запустить PowerShell в кодировке base64, чтобы избежать обнаружения. Обратите внимание на использование Noninteractive и Hidden параметров.

Вникай глубже

Я декодировал наш PS-сценарий с помощью этого метода, ниже представлен текст программы, правда слегка мной модифицированный:

Заметьте, что скрип был привязан к дате 4 сентября 2017 и передавал сессионные cookies.

Для чего это нужно?

Для программного обеспечения безопасности, сканирующего журналы событий Windows или файерволла, кодировка base64 предотвращает обнаружение строки «WebClient» по простому текстовому шаблону в целях защиты от выполнения такого веб-запроса. И так как все «зло» вредоносного ПО затем загружается и передается в наш PowerShell, этот подход таким образом позволяет полностью уклоняться от обнаружения. Вернее, это я так думал сначала.

Оказывается, с включением продвинутого логирования журнала Windows PowerShell (см. мою статью ) вы сможете увидеть загруженную строку в журнале событий. Я (как и другие ) считаю, что Microsoft следует включить данный уровень ведения журнала по умолчанию. Поэтому при включенном расширенном логировании мы увидим в журнале событий Windows выполненный запрос загрузки из PS скрипта по примеру, который мы разобрали выше. Поэтому имеет смысл его активировать, согласны?

Добавим дополнительные сценарии

Часто сам сценарий Visual Basic обфусцируется так, что он свободно уклоняется от антивирусов и других сканеров вредоносных программ. В духе уже изложенного, я решил в качестве упражнения закодировать приведенный выше PowerShell в JavaScript. Ниже результаты моей работы:

Обфусцированный JavaScript, прячущий наш PowerShell. Реальные хакеры делают это на раз-два.

Значок JS отображается только в иконке в виде свитка. Неудивительно, что многие люди будут открывать это вложение, думая, что это Word-документ.

В моем примере я изменил приведенный выше PowerShell, чтобы загрузить сценарий с моего веб-сайта. Удаленный сценарий PS просто печатает «Evil Malware». Как видите, он совсем не злой. Конечно, реальные хакеры заинтересованы в получении доступа к ноутбуку или серверу, скажем, через командую оболочку. В следующей статье я покажу, как это сделать, используя PowerShell Empire.

Надеюсь, что для первой ознакомительной статьи мы не слишком глубоко погрузились в тему. Теперь я позволю вам перевести дух, и в следующий раз мы начнем разбирать реальные примеры атак с использованием fileless-малвари без лишних вводных слов и подготовки.

Win32.malware.gen — что это?

Вредоносные программы на компьютере — одна из самых неприятных вещей, которые могут случиться с вашим ПК. Но врага нужно знать в лицо, поэтому сегодня мы поговорим о вирусе Win32.malware.gen — инфекции, которая принадлежит к троянским коням. В этой статье мы постараемся максимально полностью разобраться с тем, Win32.malware.gen что это за инфекция, как она проникает в компьютер и чем может быть опасна. А также разберемся, как удалить ее так, чтобы она больше не докучала вам.

Win32.malware.gen — что это?

Win32.malware.gen — это злонамеренная компьютерная инфекция. По сути вирус — троянский конь. У него есть некоторые похожие характеристики на другие инфекции, поэтому его можно смело классифицировать как троянский конь. Типичным признаком, который объединяет всех “троянов” — то, что он может доставить неприятности, которые связаны в одно время и с работой ПК или ноутбука, и с личной информацией пользователя компьютера. Также очень опасно в троянских конях то, что их присутствие часто остается незамеченным для пользователя, если тот не проводит постоянную проверку с помощью антивирусника. И, действуя незаметно, он может причинять вред компьютеру, разлаживать всю систему, сливать файлы, и всячески вредить компьютеру и вам.

Что такое троянские кони?

Троянские кони — это общее название для множества вирусов, которые проходят в ваш компьютер незамеченными с какими-то другими программами или другими путями. Такое название инфекции получили за то, что для того, чтобы проникнуть в ваш компьютер, они используют нечестные и зловредные техники. Часто это — использования слабых сторон и так называемых брешей в броне вашей защитной программы на компьютере или через слабое место в операционной системе в целом.

Для того, чтобы лучше разобраться в теме компьютерных вирусов, мы советуем вам прочитать нашу статью о том, как происходит заражение вирусами. Это поможет вам избежать многих проблем с компьютером в дальнейшем.

В основном бреши появляются тогда, когда пользователь не проходит через процесс обновления программ для защиты компьютера или использует пиратские версии антивирусников, которые априори слабее, чем обычные.

Кроме того, что троянские кони для проникновения в систему используют бреши, они также часто проникают на компьютер вместе с программами и приложениями, которые вы качаете в интернете неофициально — с чатов, торрентов и других ненадежных ресурсов. Однако даже если вы ничего не скачиваете и вовремя обновляете свою лицензионную систему защиты, инфекция может проникнуть на ваш компьютер в виде автоматической загрузки ссылки на ненадежном сайте, которая активизируется тогда, когда вы на него заходите. Также часто ссылку для загрузки вредоносной программы присылают по почте в виде спама и многие пользователи по незнанию кликают на нее и скачивают себе на ПК или ноутбук опасный вирус. Также ее вам может просто принести знакомый на флешке, сам об этом не подозревая. Вот поэтому стоит всегда проводить проверку антивирусником любого незнакомого записывающего устройства прежде, чем открыть его.

Злоумышленники очень изобретательны в вопросах того, каким образом “подсунуть” вам вредоносную программу, поэтому для того, чтобы не скачать на компьютер Win32.malware.gen и не передать ее случайно другому человеку.

Почему инфекция вредоносна?

Особенностью зловредной работы троянских коней является то, что сразу после загрузки они не начинают действовать. Поэтому пользователь может очень долго не знать о заражении вирусом, если не проводит тщательную и своевременную проверку всех систем компьютера с помощью антивирусника.

Сразу после того, как троянский конь был скачан на ваш компьютер, он посылает с помощью интернета сигнал удаленному серверу и получает указания от него о том, какую информацию ему нужно собирать в данный момент. Кроме того, он как будто открывает дверь для других вирусов и инфекций на вашем компьютере, поэтому чаще всего троянский конь при проверке оказывается не единственным вирусом. С ним находят еще штук пять тех, кого он “пустил” в систему.

Очень опасным является то, что Win32.malware.gen может привести с собой вирусы, которые пока не знакомы вашей защитной системе и от которых она не сможет избавиться.

Какие проблемы создает Win32.malware.gen?

Несмотря на то, что пользователь может даже не знать о том, что его компьютер заражен опасным компьютерным вирусом, троянский конь может работать незаметно для пользователя и на заднем плане очень сильно вредить нормальной работе компьютера. Такой скрытный метод работы придуман специально для того, чтобы взломщики могли получить информацию с зараженного компьютера и пользоваться данными о кредитных картах и платежах, собирать личную информацию с документов, узнавать пароли от сайтов и почты, а также конфиденциальную информацию.

Кроме того, если вы храните на компьютере онлайн-валюту, то такой вирус может украсть ее у вас и передать злоумышленникам. Иногда хакеры с помощью инфекций могут следить за всем, что пользователь делает за компьютером, используя такие программы как Keylogger. Преступники таким образом получают всю информацию и любые данные. Даже те, которые вы стараетесь защитить особенно тщательно. Троянский вирус может даже превратить ваш компьютер в один из аппаратов, с помощью которого хакеры воплощают свои преступные планы.

Кроме того, если на вашем компьютере есть Win32.malware.gen, то определенная информация с вашего компьютера может быть уже украдена или изменена. Так, можно определить то, что на компьютере есть вирусы, по косвенным признакам. К ним относятся такие:

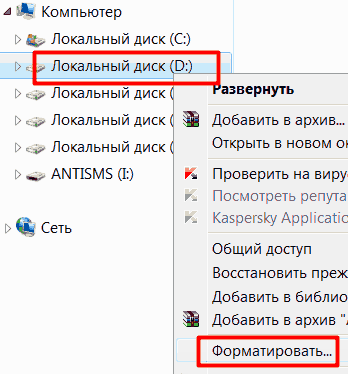

Если компьютер уже заражен этим вирусом, то он будет очень сильно портить вам жизнь и может причинить реальный вред. Если даже хакер не будет воровать ваши данные о картах или не будет собирать личную информацию, то все-равно троянский конь может привести к серьезным срывам в работе, довести даже до смерти компьютера или просто стереть с компьютера всю информацию, которая там содержалась. Даже с диска D.

Как удалить Win32.malware.gen?

Если вы с помощью проверки антивирусом обнаружили, что у вас на компьютере появился вирус и это Win32.malware.gen, то его необходимо правильно и достаточно быстро удалить для того, чтобы минимизировать ущерб, который он наносит. Действительно вредоносный компьютерный злоумышленник.

Если вы только подозреваете, что у вас на компьютере есть троянский конь, который портит вам файлы и мешает работать, то проверьте антивирусом. Есть много бесплатных лицензионных программ, которые помогут вам обнаружить вредоносный файл. Так что если вы не установили себе антивирусник — сделайте это как можно скорее.

Самый лучший способ удалить вредоносный файл — сделать это через антивирусник, с помощью которого вы и нашли его. Программа часто предлагает вылечить зараженный файл, но мы советуем этого не делать, так как лечение может оказаться неэффективным. В результате этого антивирусник будет думать, что у вас на компьютере все хорошо и файл вылечен, а на самом деле там будет орудовать троян. Так что лучше удалить все файлы, которые программа идентифицировала как зараженные.

Помните о том, что если это троянский конь, то зараженных файлов может быть очень много, так что без сожаления удаляйте все — это единственный способ полностью оградиться от вируса и сделать ущерб минимальным.

Если у вас до сих пор не стоит хороший и надежный антивирусник, мы советуем как можно скорее его установить. Определиться с тем, что поставить на свой компьютер, вам поможет наша статья под названием «Лучший антивирус для Windows 10», где подробно разобрана эта тема.

В будущем вы должны избегать скачивания файлов с незнакомых сайтов. Также не стоит переходить по незнакомым и подозрительным ссылкам, которые вам присылают по почте или в социальных сетях. Кроме того, нужно установить хороший и надежный лицензионный антивирусник. И ответственно относиться к тому, чтобы проводить постоянные проверки и вовремя лечить или удалять файлы, которые, по мнению антивирусной программы, являются вредоносными или опасными.

Выводы

Как стало понятно из этой статьи Win32.malware.gen — это очень опасный троянский конь, который может не только навредить работе компьютера, но и навредить вам, ведь вирус может слить в руки недоброжелателей личные фото и папки, данные о платежах, пароли от ящиков и кредитных карт, вашу больничную карту и так далее. Поэтому мы советуем вам делать все для того, чтобы вирус не проник в ваш компьютер: установить хороший надежный антивирусник и раз в неделю или хотя бы в две недели проводить проверку на вирусы. Также не помешают обычные правила “сетевой гигиены” — не переходить по подозрительным ссылкам, которые вам отправляют по почте или в социальных сетях, не скачивать программы с непроверенных ресурсов, меньше пользоваться торрентом и не искать информацию сомнительного типа.

Если же вы все-таки столкнулись с такой проблемой, то, надеемся, благодаря нашим советам, вы быстро удалили вредный файл и ваш компьютер не успел сильно пострадать от действий троянского коня.

Что такое Emotet?

Emotet – это вредоносная программа, которая изначально задумывалась как банковский троян, нацеленный на проникновение на устройства пользователей и получение конфиденциальных личных данных. Emotet обладает способностью скрываться от стандартных антивирусных программ. После заражения устройства вредоносная программа ведет себя как компьютерный червь, стремясь проникнуть на другие устройства сети.

В основном Emotet распространяется через спам. В электронном письме содержится вредоносная ссылка или зараженный документ, содержащий макросы. При загрузке документа или переходе по ссылке вредоносная программа автоматически устанавливается на компьютер. Электронные письма, распространяющие Emotet, очень похожи на подлинные.

Термин Emotet

Emotet впервые обнаружили в 2014 году – троян атаковал клиентов немецких и австрийских банков. Emotet получил доступ к данным клиентов для входа в систему. В последующие годы он смог распространиться по всему миру.

С тех пор Emotet превратился из банковского трояна в дроппер – троянскую программу, загружающую вредоносное ПО, которое затем наносило фактический вред системе. Чаще всего Emotet загружает следующие вредоносные программы:

Самая желанная цель мошенников, использующих Emotet – получить деньги. Они могут угрожать опубликовать зашифрованные данные или никогда не предоставить к ним доступ. Обычно при заражении вирусом Emotet происходит дополнительная загрузка и распространение вредоносного ПО.

На кого нацелен троян Emotet?

Emotet нацелен на частных лиц, компании, организации и государственные органы. В 2018 году в результате заражения вирусом Emotet клинический центр города Фюрстенфельдбрук был вынужден отключить 450 компьютеров и выйти из сети координационного центра неотложной помощи. В сентябре 2019 года пострадал Высший суд Берлина, а в декабре 2019 года – Гиссенский университет.

В числе жертв также оказались Высшая медицинская школа Ганновера и городская администрация Франкфурта-на-Майне. По оценкам, количество пострадавших компаний намного больше. Предполагается, что многие компании не хотят сообщать о заражении из опасения за свою репутацию и риска дальнейших атак.

Сразу после появления Emotet его атакам, в основном, подвергались компании, а теперь он в первую очередь нацелен на частных лиц.

Какие устройства атакует Emotet?

Первое время Emotet находили только на устройствах с последними версиями Windows. Однако в начале 2019 года выяснилось, что компьютеры Apple также подвергались атакам Emotet. Преступники рассылали пользователям поддельные электронные письма от службы поддержки Apple, в которых говорилось, что «компания ограничила доступ к вашей учетной записи». В письме также говорилось, что для предотвращения деактивации и удаления определенных сервисов Apple, необходимо перейти по ссылке.

Как распространяется троян Emotet

В основном Emotet распространяется посредством сбора данных в Outlook: читает электронные письма уже зараженных пользователей и создает на их основе мошеннические письма, похожие на подлинные. Такие письма производят впечатление личных, и этим отличаются от обычного спама. Emotet пересылает эти фишинговые письма людям, сохраненным в списке контактов: друзьям, родственникам, коллегам и даже руководству.

Письма обычно содержат зараженный документ Word, который требуется загрузить, или вредоносную ссылку. Поскольку имя отправителя совпадает с именем реального человека, у получателя создается ложное чувство безопасности, как если бы он получил обычное личное письмо, поэтому, скорее всего, он перейдет по вредоносной ссылке или откроет зараженное вложение.

При наличии доступа к сети Emotet может распространяться дальше. При этом для взлома паролей учетных записей он использует метод перебора паролей. Также Emotet может попасть на устройство с операционной системой Windows, используя уязвимости EternalBlue и DoublePulsar, позволяющие устанавливать вредоносное ПО без участия пользователя. В 2017 году троян-вымогатель WannaCry использовал эксплойт EternalBlue для серьезной кибератаки, нанесшей значительный ущерб.

Уничтожение инфраструктуры Emotet

В конце января 2021 года Генеральная прокуратура Франкфурта-на-Майне – центральный офис по борьбе с преступностью в Интернете (CIT) и Федеральное ведомство уголовной полиции (FCO) объявили, что в рамках согласованной международной операции инфраструктура Emotet была «захвачена и уничтожена». В операции были задействованы правоохранительные органы Германии, Нидерландов, Украины, Франции и Литвы, а также Великобритании, Канады и США.

Утверждается, что удалось деактивировать более 100 серверов инфраструктуры Emotet, 17 из которых находились в Германии. Это было только начало. Затем в FCO проанализировали собранные данные и обнаружили другие серверы по всей Европе.

По данным FCO, инфраструктура Emotet была обезврежена и уничтожена. Правоохранительным органам Украины удалось захватить инфраструктуру, а также конфисковать несколько компьютеров, жесткие диски, деньги и золотые слитки. Вся операция координировалась Европолом и Евроюстом – агентством Европейского союза по судебному сотрудничеству в рамках уголовных дел.

В результате получения правоохранительными органами контроля над инфраструктурой Emotet, вредоносное ПО на пострадавших системах в Германии стало непригодным для злоумышленников. Чтобы не позволить злоумышленникам восстановить контроль, вредоносное ПО на пострадавших системах поместили в карантин. Кроме того, параметры соединения вредоносных программ были изменены таким образом, чтобы допустить взаимодействовать только со специально созданной инфраструктурой и исключительно для сохранения доказательств. В ходе этого процесса правоохранительные органы получили информацию о пострадавших системах, в частности, общедоступные IP-адреса, которые затем были переданы в BSI.

Кто стоит за Emotet?

Федеральное управление по информационной безопасности (FIS) считает, что «разработчики Emotet сдают свое программное обеспечение и инфраструктуру в пользование третьим лицам». Злоумышленники часто используют другие вредоносные программы в сочетании с Emotet для достижения своих целей. В BSI считают, что мотивы преступников носят финансовый характер и что основную проблему представляет киберпреступность, а не шпионаж.

Похоже, ни у кого нет ответа на вопрос, кто стоит за Emotet. Существует мнение, что исходно Emotet из России или Восточной Европы, но доказательства, подтверждающие это, отсутствуют.

Emotet – крайне опасная вредоносная программа>

Министерство национальной безопасности США пришло к выводу, что Emotet обладает огромной разрушительной силой и наносит существенный ущерб. Затраты на устранение последствий одного инцидента могут достигать миллиона долларов. Глава Федерального управления по информационной безопасности (FIS) Арне Шёнбом (Arne Schoenbohm) назвал Emotet «королем вредоносных программ».

Вне сомнения, Emotet – одна из самых сложных и опасных вредоносных программ. Она полиморфна, а значит, что ее код немного меняется при каждом обращении к ней. Именно поэтому антивирусам так сложно идентифицировать Emotet – большинство из них использует сигнатуры для поиска угроз. В феврале 2020 года исследователи из компании Binary Defense обнаружили, что целью атак Emotet также могут быть Wi-Fi-сети. При подключении зараженного устройства к беспроводной сети Emotet сканирует другие сети поблизости. Используя список паролей, вредоносная программа пытается подключиться к этим сетям и заразить другие устройства.

Киберпреступники играют на страхе своих жертв. Поэтому не удивительно, что пандемия COVID-19, начавшаяся в декабре 2019 года, сыграла им на руку. Злоумышленники, распространяющие троянские программы, часто подделывают электронные письма, утверждая, что предоставляют информацию о COVID-19 и просвещают население. Увидев такое сообщение, будьте крайне осторожны, особенно если в нем есть вложения или ссылки.

Как защититься от трояна Emotet?

Антивирус не обеспечивает полную защиту от Emotet и других троянских программ. Сам факт обнаружения полиморфной вредоносной программы – это лишь первая из задач конечных пользователей. Проще говоря, не существует решения, гарантирующего стопроцентную защиту от Emotet и других изменяемых троянских программ. Однако предупредительные организационные и технические меры могут снизить риск заражения. Следующие меры предосторожности позволят защититься от Emotet:

Как удалить Emotet?

Прежде всего, если вы заподозрили, что ваш компьютер может быть заражен Emotet – не паникуйте. Сообщите окружающим о заражении, поскольку лица из вашего списка контактов электронной почты, а также устройства, подключенные к вашей сети, также подвержены риску.

Отключите компьютер от сети, чтобы ограничить распространение Emotet. Затем измените данные для доступа ко всем учетным записям: электронной почты, веб-браузеров и прочим.

Поскольку вредоносная программа Emotet является полиморфной и ее код слегка изменяется при каждом обращении, очищенный компьютер может заразиться повторно при подключении к зараженной сети. Поэтому крайне важно очистить все компьютеры сети. Для этого можно использовать антивирус или обратиться к специалисту, например, к поставщику вашей антивирусной программы.

EmoCheck – есть ли польза?

Японская команда группы CERT (Computer Emergency Response Team) выпустила инструмент EmoCheck, который можно использовать для проверки компьютера на заражение Emotet. Этот инструмент рекомендуется использовать для обнаружения возможного заражения известными версиями Emotet. Однако будьте внимательны, поскольку даже EmoCheck не способен гарантировать стопроцентной защиты из-за полиморфизма Emotet. EmoCheck использует распознавание строк символов, характерных для трояна, что позволяет предупреждать о заражении. Однако изменчивость вредоносной программы не позволяет гарантировать, что ваш компьютер действительно чист.

Заключение

Троянская программа Emotet – одна из самых опасных вредоносных программ в истории ИТ, от которой пострадали частные лица, компании и даже государственные органы. Как только Emotet проникает в систему, он загружает другие вредоносные программы, получает учетные данные для доступа и шифрует данные. Часто у жертв вредоносной программы требуют выкуп в обмен на возможность вернуть данные. Ни одна программа не гарантирует стопроцентной защиты от заражения Emotet. Однако существуют защитные меры, позволяющие снизить риск заражения. Если вы подозреваете, что ваш компьютер заражен Emotet, необходимо предпринять описанные выше меры, чтобы очистить компьютер от этого трояна.